DNS Güvenliği Nedir? İşiniz İçin Neden Önemli?

Yayınlanan: 2022-09-02Teknoloji kullanımının ve gelişiminin hızla arttığı 2000 yılından sonra, siber riskin ilerlemesi kümülatif olmuştur.

Siber güvenlik sektörü bu süre zarfında yeni güvenlik standartlarına ve uyumluluğa odaklandı ve ardından siber tehditlerin oluşturduğu temel iş risklerine bakmak için uyumluluğun ötesine geçti.

2022 ve sonrasında, endüstri ve toplum olgunlaştı ve şimdi siber riskleri yönetmenin yanı sıra güvenlik paketleri ve altyapı birleştirmeye odaklanıyoruz. On yılın fırsatları ve itici faktörleri, ondan öncekilerin yerini almıyor.

Bunun yerine, perspektifi genişletir ve iyi bilinen fikirleri yeni yollarla vurgularlar. Böyle bir örnek DNS'dir - kökleri 1966'ya kadar izlenebilse de, DNS güvenliği bugün her sağlam siber güvenlik stratejisinin bir parçası olmalıdır.

DNS güvenliği nedir?

DNS güvenliğinin tam olarak ne olduğunu ve işiniz için neden önemli olduğunu mu merak ediyorsunuz? Önce DNS'ye ve her şeyin nasıl başladığına bir göz atalım.

Etki Alanı Adı Sistemi (DNS), e-posta da dahil olmak üzere çeşitli web tabanlı hizmetler için insan tarafından okunabilir adlar sağlayan bir internet protokolüdür. İnternetin telefon rehberi görevi gören DNS, insan tarafından okunabilen isimleri IP adreslerine dönüştürür, ardından IP adreslerini tekrar isimlere dönüştürür.

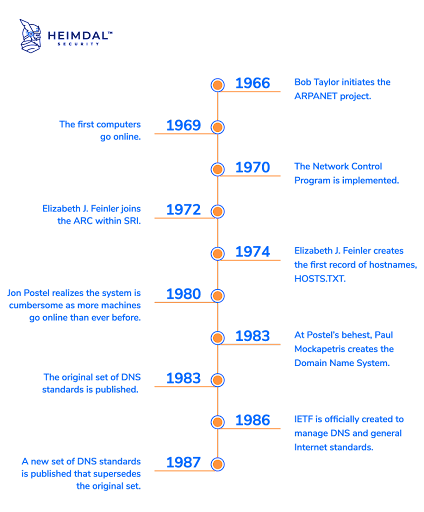

Amerikalı İnternet öncüsü Bob Taylor tarafından 1966 yılında başlatılan ve İleri Araştırma Projeleri Ajansı Ağı (ARPANET) olarak bilinen proje, DNS tarihinin başlangıcını temsil ediyor. Çevirilere hitap edecek isimler daha önce ARPANET'te HOSTS.TXT adlı bir dosyada bulunan tek bir tabloda tutuluyordu. Bu belge, adresleri manuel olarak atamak için kullanıldı.

Ancak, adresleri manuel olarak korumak kapsamlı ve zorlu bir hal almıştı. Sonuç olarak, Amerikalı bilgisayar bilimcisi Paul Mockapetris, 1983'te Alan Adı Sistemi olarak bilinen dinamik ve dağıtılmış bir sistem sağlayan yeni bir çerçeve önerdi.

Mockapetris'in yardımıyla DNS, yalnızca ana bilgisayar adları yerine IP adresi adlarını arayabilir hale geldi ve normal kullanıcıların web'e erişmesini kolaylaştırdı. Basitçe söylemek gerekirse, onsuz, bugün bildiğimiz şekliyle internet olmazdı.

Kaynak: Heimdal Güvenlik

Kaynak: Heimdal Güvenlik

Ayrıca, Alan Adı Sistemi Güvenlik Uzantıları (DNSSEC), DNS'yi önbellek zehirlenmesi gibi tehditlerden korur ve verilerin güvenliğini ve gizliliğini garanti eder. Tüm sunucu yanıtları, DNSSEC sunucuları tarafından dijital olarak imzalanır. DNSSEC çözümleyicileri, aldığı bilgilerin yetkili DNS sunucusundaki bilgilerle eşleşip eşleşmediğini görmek için bir sunucunun imzasını kontrol eder. Aksi takdirde talep kabul edilmeyecektir.

Peki DNS güvenliği tam olarak nedir?

DNS güvenliği, hız ve güvenilirliği korumak ve siber saldırıların (bazen) feci etkilerini önlemek için DNS altyapısını siber tehditlerden korumak için oluşturulan tüm prosedürleri ifade eder.

DNS güvenliği neden önemlidir?

DNS, bugün bildiğimiz şekliyle interneti bize sağladı. İnsanlar alan adları yerine uzun sayı dizilerini hatırlamak zorunda kalsaydı sizce ne kadar gelişirdi?

İnternet kullanıcılarının çoğunluğunun, erişmek istedikleri web sitelerini tanımlamak için alan adlarını kullandığı açıktır. Ancak bilgisayarlar, internete bağlı çeşitli sistemler arasında ayrım yapmak ve trafiği internet üzerinden yönlendirmek için IP adreslerini kullanır. Alan Adı Sistemi, alan adlarının kullanımına olanak sağlayarak internetin omurgasını oluşturur ve işlevsel hale getirir.

Güvenlik açığı olarak DNS

Önemi tartışılmaz olsa da, DNS mutlaka güvenlik düşünülerek tasarlanmamıştır. Bu nedenle, onu etkileyebilecek birçok siber saldırı vardır – şirketlerin parasını, iş akışını ve itibarını etkileyebilecek siber saldırılar.

En yaygın DNS riskleri arasında hizmet reddi (DoS), dağıtılmış hizmet reddi (DDoS), DNS ele geçirme, DNS sahtekarlığı, DNS tüneli, DNS yükseltme, DNS yazım hatası bulunur.

DNS güvenlik riskleri

DNS saldırıları, en yaygın ve etkili web güvenlik tehditleri arasındadır. Onlar hakkında daha fazla tartışalım.

DNS saldırı türleri

Aşağıda yaygın DNS saldırı türleri bulunmaktadır.

- DoS: Hizmet reddi (DoS) saldırısı, bir bilgisayar sistemini veya ağını hedef kullanıcılarının erişemeyeceği şekilde çökertmeyi amaçlar. DoS saldırıları, hedefe aşırı miktarda trafik veya bilgi göndererek çökmesine neden olarak bunu başarır.

DoS saldırıları kullanan kötü niyetli aktörler, medya, bankacılık ve ticaret gibi sektörlerdeki tanınmış şirketlerin yanı sıra devlet ve ticari kuruluşların web sunucularını sıklıkla hedef alır. - DDoS: Dağıtılmış bir hizmet reddi (DDoS) saldırısı , birden fazla sistem bir hedefe karşı senkronize bir DoS saldırısını koordine ettiğinde gerçekleşir. Bu nedenle, DoS'tan temel fark, hedefe tek bir noktadan değil, aynı anda birden fazla noktadan saldırı yapılmasıdır.

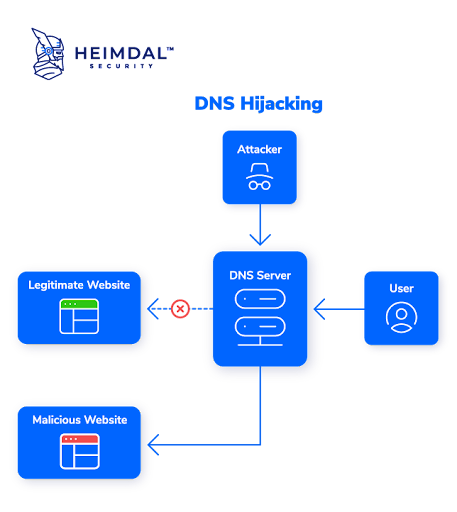

DDoS saldırıları, müşteri deneyimini ve iş akışını etkileyebilir, aynı zamanda gelir ve marka itibarını da etkileyebilir. - DNS ele geçirme: Saldırganlar, DNS isteklerini yanlış çözerek kullanıcıları kötü amaçlı web sitelerine yönlendirmek için DNS yeniden yönlendirme olarak da bilinen DNS ele geçirme yöntemini kullanır. Kötü niyetli oyuncular bir DNS sunucusunu kontrol eder ve trafiği sahte bir DNS sunucusuna yönlendirirse, sahte DNS sunucusu geçerli bir IP adresini kötü amaçlı bir sitenin IP adresine çevirecektir.

Kaynak: Heimdal Güvenlik

Kaynak: Heimdal Güvenlik

- Diğer dolaylı saldırılar: Diğer siber saldırı biçimlerinin DNS'yi bir araç olarak kullanabileceği veya bilgisayar korsanları tarafından DNS'yi tehlikeye atmak için kullanılan araçlar olabileceği gerçeği, DNS güvenliğinin kritik öneminin altını çiziyor. Bot ve sıfır gün saldırıları ile birlikte ortadaki adam saldırıları bu bağlamda bahsetmek için en önemli olanlardır.

DNS saldırı yöntemleri

Bunlar en yaygın DNS saldırı yöntemleridir.

- DNS sahtekarlığı: DNS sahtekarlığı, trafiği yeniden yönlendirmek veya kullanıcı kimlik bilgilerini çalmak için kullanıcıların gerçek gibi görünecek şekilde yapılmış sahte bir web sitesine gönderildiği bir saldırı yöntemidir.

Spoofing saldırıları keşfedilmeden çok uzun süre devam edebilir ve tahmin edebileceğiniz gibi önemli güvenlik sorunlarına yol açabilir. - DNS tünelleme: Ağ trafiği, veri iletimi için ek bir yol oluşturmak üzere DNS tüneli olarak bilinen bir işlem kullanılarak Etki Alanı Adı Sistemi (DNS) üzerinden yönlendirilir. Ağ filtrelerini ve güvenlik duvarlarını atlamak, bu tekniğin birçok kullanımından yalnızca biridir.

DNS tüneli, DNS istekleri aracılığıyla veri göndermek için kötü niyetli olarak kullanılabilir. Bu teknik, tipik olarak, filtreleme veya güvenlik duvarları tarafından fark edilmeden içeriği yanıltmak veya normalde trafiğe izin vermeyecek bir ağ üzerinden bilgi aktarımı için kapalı kanallar oluşturmak için kullanılır. - DNS amplifikasyonu: DNS amplifikasyon saldırılarında, tehdit aktörü, başlangıçta küçük istekleri daha sonra kurbanın sunucularını geçmek için kullanılan daha büyük yüklere dönüştürmek için DNS sunucularındaki kusurlardan yararlanır.

Tipik olarak, DNS amplifikasyonu, bir hedefi çok sayıda Kullanıcı Datagram Protokolü (UDP) paketiyle doldurarak, genel olarak erişilebilir alan adı sistemlerinde kurcalamayı içerir. Bu UDP paketlerinin boyutu, saldırganlar tarafından çeşitli yükseltme teknikleri kullanılarak büyütülebilir, bu da saldırıyı en güçlü İnternet altyapısını bile devirecek kadar etkili hale getirir. - DNS yazım hatası: Typosquatting, kullanıcıları aldatmak için tanınmış markalara ve şirketlere çok benzeyen alan adlarının sahte olarak kaydedilmesi işlemidir. Kullanıcılar web sitesi adresini yanlış girebilir ve yasal bir web sitesine mükemmel şekilde benzeyen kötü amaçlı bir siteye girebilir. Riskli kısım, kullanıcıların daha sonra işlem yapabilmeleri ve özel bilgileri ifşa edebilmeleridir.

Typosquatting, kimlik avı ve diğer çevrimiçi saldırılarla birleştirilebilir.

DNS güvenliği nasıl sağlanır

IDC 2022 Küresel DNS Tehdit Raporu'nda da görülebileceği gibi, DNS saldırılarının kurum içi uygulama kesinti süresi ve bulut hizmeti kesinti süresi üzerindeki etkisi 2021 yılına göre 2022'de biraz azalsa da iş kaybı ve marka hasarı yüzdesi arttı.

Kullanıcılar, ister yerel olarak ister bulutta barındırılsın, uygulamalarına ve hizmetlerine erişmek için DNS'ye ihtiyaç duyar. DNS hizmetlerinin güvenliği ihlal edilirse, kullanıcılar uygulamalarına erişemez.

Hiçbir DNS, hiçbir işletmeye eşit değildir, bu nedenle kuruluşun boyutu ne olursa olsun, DNS güvenliği zorunludur.

Güçlü bir derinlemesine savunma stratejisinin parçası olarak DNS güvenliği

Bir bilgi teknolojisi (BT) altyapısını korumak için çok yönlü bir yaklaşım kullanan bir siber güvenlik stratejisi, derinlemesine savunma stratejisi olarak bilinir ve DNS güvenliği, bunun temel bileşenlerinden biri olarak kabul edilmelidir.

Derinlemesine savunma stratejisi, çeşitli tehditlere karşı koruma sağlamak için bir sistemin başarısız olması veya saldırılara açık hale gelmesi durumunda yedeklilik içerir.

DNS güvenliği söz konusu olduğunda, hem uç noktaları hem de ağı hesaba katmalısınız.

Uç nokta DNS güvenliği

Aşağıda, uç nokta DNS güvenliği, özellikle DNS içerik filtreleme ve tehdit avcılığı hakkında daha fazla bilgi edinin.

- DNS filtreleme: DNS içerik filtreleme, bir internet filtresinin belirli bir web sitesinin içeriğine erişimi alan adından ziyade IP adresine göre kısıtlaması işlemidir.

DNS içerik filtreleme yöntemleri arasında kategori filtreleri (örneğin, ırksal nefret, pornografi web siteleri vb.), anahtar kelime filtreleri (bu web sitelerinin içeriğinde bulunan anahtar kelimelere dayalı olarak belirli web sitelerine veya web uygulamalarına erişimi kısıtlama) ve yönetici tarafından kontrol edilen kara listeler ve beyaz listeler. - Tehdit avcılığı: Modern siber güvenliğin temel bileşenlerinden biri olan tehdit avcılığı, yinelenen davranışlara odaklanarak bir şirketin altyapısını tehlikeye atabilecek tehdit aktörlerini belirleme ve anlama sürecidir.

Uzlaşma varsayımını kullanan tehdit avcılığı, ağınızdaki tespit edilmemiş olabilecek potansiyel risklere odaklanmanızı sağlayan proaktif bir siber savunma taktiğidir.

Uç nokta DNS güvenliğini sağlamak için ne yapmalısınız?

Tehdit avlama bileşeni içeren bir güvenlik çözümü arayın.

Tehdit avlama bileşenine sahip bir güvenlik çözümü veya paketi arayabilirsiniz. Kötü niyetli etki alanlarını, komuta ve kontrol (C&C) ve kötü niyetli sunuculara gelen ve giden iletişimleri engellemenize yardımcı olmak için, trafiği proaktif olarak değerlendirmeli ve tüm ağ paketlerini filtrelemelidir.

Ağ DNS güvenliği

Ağ DNS güvenliği açısından, BYOD ve IoT'nin yükselişini hesaba katmalı ve çevrimiçi ağ çevrenize kimin ve neyin bağlanacağını nasıl belirlediğinizi net bir şekilde belirlemelisiniz - özellikle tanık olduğumuz uzak veya hibrit çalışmaya geçişin ışığında son birkaç yılda.

BYoD'nin Yükselişi

Kendi cihazını getir (BYOD) politikası, çalışanların kişisel cihazlarını işverenlerinin ağlarına bağladıkları ve günlük görevleri yerine getirdikleri uygulamayı ifade eder.

BYOD'nin faydalarından bazıları, azalan maliyetler, artan çalışan üretkenliği ve daha yüksek personel memnuniyetidir, ancak dezavantajlardan da aynı derecede bahsetmeye değer: yüksek (veya daha yüksek) güvenlik riskleri, potansiyel mahremiyet kaybı, cihaz eksikliği ve ihtiyaç duyulması. daha karmaşık bir BT destek sistemi.

Bir BYOD politikasının ima ettiği en önemli tehditler, verilerin çapraz bulaşması, yönetim ve dış kaynaklı güvenlik eksikliği, güvenli olmayan kullanım ve cihaz enfeksiyonu, güvenlik ihlalleri ve GDPR endişeleri, belirsiz uygulamalar, bilgisayar korsanlığı ve hedefli saldırılar, kimlik avı, reklam yazılımı, casus yazılım, aktivite kayıt yazılımı, yetersiz politikalar ve son fakat en az değil, insan hatası ve işi zevkle karıştırma.

IoT'nin Yükselişi

Yazılım, sensörler ve internet üzerinden diğer cihazlar ve sistemlerle veri alışverişinde bulunmalarını sağlayan diğer teknolojilerle gömülü fiziksel öğelere nesnelerin interneti (IoT) nesneleri denir.

Basit bağlantı ve veri aktarımı, ucuz ve düşük güçlü sensör teknolojisine erişim, artan bulut platformu kullanılabilirliği, bulutta depolanan çok büyük miktarda veriyle birlikte makine öğrenimi ve analitikteki gelişmeler ve artış gibi etkileyici sayıda faktör IoT'nin ortaya çıkmasına katkıda bulundu.

IoT güvenliğine yönelik riskler önemlidir. Kimlik ve erişim yönetimine yönelik tehditler, potansiyel veri ihlalleri, artan sayıda cihaz ve önemli saldırı yüzeyi, güvenli olmayan kullanıcı arayüzleri veya cihazların rahatlığı, zayıf yazılım güncellemeleri ve bir ürüne fiziksel erişimi olan birinin bu bilgileri kolayca çıkarabilmesi. düz metinden sahip parolası, özel anahtarlar ve kök parolalar sadece birkaç örnektir.

Ağ DNS güvenliğini sağlamak için ne yapmalısınız?

Şirketinizi çevre/ağ düzeyinde koruyabilecek bir çözüm arayın.

Güçlü ağ güvenliği çözümleri, ağ önleme, algılama ve yanıt teknolojisini kullanarak tehditleri etkin bir şekilde ortadan kaldırır. Kötü niyetli isteklerin ilk etapta çevre sunuculara ulaşmasını önlemek için güvenlik duvarlarıyla birlikte çalışabilirler.

DNS güvenliğini artırmanın yolları

İşletmelerin yüksek bir yüzdesi DNS güvenliğinin önemini kabul etse de, 2022 Küresel DNS Tehdit Raporuna göre, saldırıları azaltmak için ortalama süre 29 dakika artarak şu anda 6 saat 7 dakika ve %24'ü 7 saatten uzun sürüyor.

Kaybedilen zaman miktarı, gelir kaybına dönüşür, bu nedenle, kötü niyetli oyuncuların bir sonraki kurbanı olmamanızı sağlamak için DNS güvenliğini artırmaya yönelik alternatif tekniklerin farkında olmak önemlidir. İşte bazı örnekler:

Yerinde DNS yedekleme

DNS güvenliğini artırmak için kendi özel yedek DNS sunucunuzu barındırmayı düşünebilirsiniz. Yönetilen DNS servis sağlayıcıları ve İnternet servis sağlayıcılarının her ikisi de saldırıya uğrayabilir, ancak yalnızca satıcınıza planlı bir saldırı olması durumunda bir yedeğe sahip olmak çok önemlidir. Donanım veya ağ arızaları, DNS performans sorunları veya kesintileri için daha sık suçlanır.

Yanıt politikası bölgeleri

Yanıt ilkesi bölgelerinin (RPZ) kullanımı, DNS güvenliğini artırmak için ek bir yöntemdir. Bir ad sunucusu yöneticisi, özel verileri global DNS'nin üzerine bindirerek sorgulara alternatif yanıtlar sağlamak için RPZ'yi kullanabilir.

Bir yanıt politikası bölgesi nasıl yardımcı olabilir? Bir RPZ ile şunları yapabilirsiniz:

- Bilinen kötü amaçlı bir ana bilgisayar adına veya alan adına erişmelerini önlemek için kullanıcıları duvarlarla çevrili bir bahçeye yönlendirin

- Kullanıcıların alt ağlara veya bilinen kötü amaçlı IP adreslerine işaret eden ana bilgisayar adlarına erişmesini engelleyin

- Yalnızca kötü amaçlı etki alanlarını barındıran ad sunucuları tarafından yönetilen DNS verilerine kullanıcı erişimini kısıtlayın

IPAM

İnternet protokolü adres yönetimi (IPAM), kurumsal bir ortamda IP adresi yönetimini sağlayan bir sistemdir. Bunu, IP adresleme alanına ilişkin verilerin düzenlenmesini, izlenmesini ve değiştirilmesini kolaylaştırarak yapar.

Bir TCP/IP modelindeki makinelere IP adresleri atayan ve bunları çözümleyen ağ hizmetleri, DNS ve Dinamik Ana Bilgisayar Yapılandırma Protokolü'dür (DHCP). Bu hizmetler IPAM ile birbirine bağlanacak ve her birinin diğerindeki değişikliklerden haberdar olmasını sağlayacaktır. Örneğin DNS, bir istemci tarafından DHCP aracılığıyla seçilen IP adresine göre kendini güncelleyecektir.

Güvenlik görevleri otomasyonu

Otomasyon, DNS güvenliğini artırmanın temel stratejilerinden biridir ve mümkün olan her yerde ve her zaman kullanılmalıdır.

Otomatik çözümler, gelişmiş tehdit istihbaratı ile potansiyel güvenlik tehditlerine yanıt vermenize, güvenlikle ilgili sorunlarla gerçek zamanlı olarak otomatik olarak ilgilenmenize ve önemli güvenlik ölçümleri toplamanıza ve ayrıca ihlal olayı yanıtını kolaylaştırmanıza yardımcı olabilir. Ayrıca, zaman alan iyileştirme görevlerinde insan girdisini en aza indirebilir ve çalışan üretkenliğini artırabilir, aynı zamanda ihlal olayı yanıtını hızlandırabilir ve iyi bilgilendirilmiş kararlar alınmasına yardımcı olabilir.

Çözüm

Bildiğimiz şekliyle internetin temeli olmasına rağmen, siber suçlular güvenlik açıklarından yararlanmak, ağlara erişmek ve verileri çalmak için sıklıkla DNS'yi hedef olarak seçmiştir.

Bu işletmeler için ne anlama geliyor? Para kaybı, zaman, marka hasarı ve ayrıca olası para cezaları ve yasal yansımalar.

Bu nedenle her işletme, DoS, DDoS, DNS ele geçirme, DNS sahtekarlığı, DNS tüneli, DNS yükseltme, DNS yazım hatası dahil olmak üzere DNS'nin ima ettiği en önemli güvenlik risklerinin farkında olmalıdır.

DNS güvenliğini garanti etmek için neler yapabileceğinizi bilmek de aynı derecede önemlidir. İşletmeler yanıt ilkesi bölgelerini, yerinde DNS yedeklemelerini, IPAM, DNS içerik filtreleme ve IPAM'yi kullanmayı seçebilir. En önemlisi, güvenlik görevlerini otomatikleştirmeye çalışmalı ve gelişmiş tehdit avlama bileşenlerine dayanan güvenlik çözümleri bulmalıdırlar.

Siber tehditlerin bir adım önünde olmak söz konusu olduğunda, önleme her zaman en iyi hareket tarzı olacaktır.

Güvenliğinizi artırmaya hazır mısınız? DNS sunucularının ve destekledikleri web sitelerinin güvenliğini sağlamak için en iyi DNS güvenlik yazılımını bulun.