Co to jest bezpieczeństwo DNS? Dlaczego ma to znaczenie dla Twojej firmy

Opublikowany: 2022-09-02Po roku 2000, kiedy wykorzystanie i rozwój technologii gwałtownie wzrosło, postęp cyberryzyka kumulował się.

Sektor cyberbezpieczeństwa skoncentrował się w tym czasie na nowych standardach bezpieczeństwa i zgodności, a następnie wyszedł poza zgodność, aby przyjrzeć się podstawowym zagrożeniom biznesowym stwarzanym przez cyberzagrożenia.

W 2022 r. i później branża i społeczeństwo dojrzały, a teraz koncentrujemy się na pakietach zabezpieczeń i ujednoliceniu infrastruktury, a także na zarządzaniu zagrożeniami cybernetycznymi. Możliwości i czynniki napędowe jednej dekady nie zastępują tych z poprzedniej dekady.

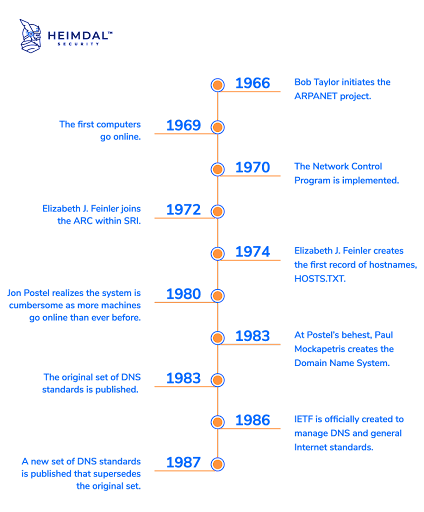

Zamiast tego poszerzają perspektywę i w nowy sposób podkreślają znane idee. Jednym z takich przykładów jest DNS – chociaż jego korzenie sięgają roku 1966, bezpieczeństwo DNS musi być dziś częścią każdej solidnej strategii cyberbezpieczeństwa.

Co to jest zabezpieczenie DNS?

Zastanawiasz się, czym dokładnie jest bezpieczeństwo DNS i dlaczego ma to znaczenie dla Twojej firmy? Przyjrzyjmy się najpierw DNS i jak to się wszystko zaczęło.

System nazw domen (DNS) to protokół internetowy, który zapewnia czytelne dla człowieka nazwy dla różnych usług internetowych, w tym poczty e-mail. Działając jako internetowa książka telefoniczna, DNS konwertuje czytelne dla człowieka nazwy na adresy IP, a następnie zmienia adresy IP z powrotem na nazwy.

Projekt zapoczątkowany przez amerykańskiego pioniera Internetu Boba Taylora w 1966 roku i znany jako Advanced Research Projects Agency Network (ARPANET) stanowi początek historii DNS. Nazwy tłumaczeń były wcześniej przechowywane w ARPANET w pojedynczej tabeli zawartej w pliku o nazwie HOSTS.TXT. Ten dokument był używany do ręcznego przypisywania adresów.

Jednak ręczne utrzymywanie adresów stało się obszerne i trudne. W rezultacie amerykański informatyk Paul Mockapetris zaproponował w 1983 roku nową strukturę, która zapewniła dynamiczny i rozproszony system znany jako Domain Name System.

Z pomocą Mockapetris, DNS mógł wyszukiwać nazwy adresów IP, a nie tylko nazwy hostów, ułatwiając zwykłym użytkownikom dostęp do sieci. Mówiąc najprościej, bez niego nie byłoby internetu, jaki znamy dzisiaj.

Źródło: Heimdal Security

Źródło: Heimdal Security

Dodatkowo rozszerzenia DNSSEC (Domain Name System Security Extensions) chronią system DNS przed zagrożeniami, takimi jak zatruwanie pamięci podręcznej, oraz gwarantuje bezpieczeństwo i poufność danych. Wszystkie odpowiedzi serwera są podpisywane cyfrowo przez serwery DNSSEC. Przeliczniki DNSSEC sprawdzają podpis serwera, aby sprawdzić, czy otrzymane informacje są zgodne z informacjami na autorytatywnym serwerze DNS. W przeciwnym razie wniosek nie zostanie przyjęty.

Czym dokładnie jest bezpieczeństwo DNS?

Bezpieczeństwo DNS odnosi się do wszystkich procedur stworzonych w celu ochrony infrastruktury DNS przed cyberzagrożeniami w celu zachowania szybkości i niezawodności oraz zapobiegania (czasami) katastrofalnym skutkom cyberataków.

Dlaczego bezpieczeństwo DNS jest ważne?

DNS dostarczył nam internet, jaki znamy dzisiaj. Jak myślisz, jak bardzo by się rozwinęło, gdyby ludzie musieli pamiętać długie ciągi liczb zamiast nazw domen?

Oczywiste jest, że większość internautów używa nazw domen do opisu stron, do których chcą wejść. Jednak komputery wykorzystują adresy IP, aby rozróżniać różne systemy połączone z Internetem i kierować ruch przez Internet. Umożliwiając korzystanie z nazw domen, System Nazw Domen pełni rolę szkieletu Internetu i sprawia, że jest on funkcjonalny.

DNS jako luka w zabezpieczeniach

Chociaż jego znaczenie jest niekwestionowane, DNS niekoniecznie został zaprojektowany z myślą o bezpieczeństwie. Dlatego istnieje wiele cyberataków, które mogą na nią wpłynąć – cyberataki, które mogą wpłynąć na pieniądze, przepływ pracy i reputację firmy.

Najczęstsze zagrożenia DNS obejmują odmowę usługi (DoS), rozproszoną odmowę usługi (DDoS), przejęcie kontroli nad DNS, podszywanie się pod DNS, tunelowanie DNS, wzmocnienie DNS, typosquating DNS.

Zagrożenia bezpieczeństwa DNS

Ataki DNS należą do najbardziej rozpowszechnionych i skutecznych zagrożeń bezpieczeństwa sieci. Porozmawiajmy o nich więcej.

Rodzaje ataków DNS

Poniżej znajdują się popularne typy ataków DNS.

- DoS: Atak typu „odmowa usługi” (DoS) ma na celu uszkodzenie systemu komputerowego lub sieci, tak aby zamierzeni użytkownicy nie mogli uzyskać do nich dostępu. Ataki DoS osiągają to poprzez wysyłanie do celu nadmiernego ruchu lub informacji, powodując jego awarię.

Złośliwi aktorzy, którzy stosują ataki DoS, często atakują serwery sieciowe znanych firm z branż takich jak media, bankowość i handel, a także organizacji rządowych i komercyjnych. - DDoS: Atak typu rozproszona odmowa usługi (DDoS) ma miejsce, gdy wiele systemów koordynuje zsynchronizowany atak DoS na cel. Dlatego główną różnicą w stosunku do DoS jest to, że cel jest atakowany jednocześnie z wielu miejsc, a nie tylko z jednego.

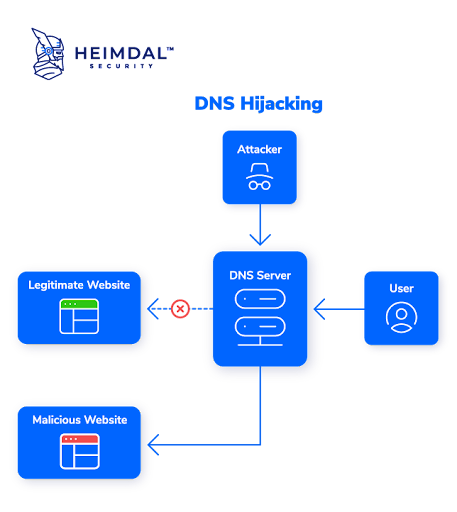

Ataki DDoS mogą wpływać na doświadczenie klienta i przepływ pracy, ale także na przychody i reputację marki. - Przechwytywanie DNS: Atakujący używają przejmowania DNS, znanego również jako przekierowywanie DNS, aby kierować użytkowników do złośliwych stron internetowych przez błędne rozwiązanie żądań DNS. Jeśli złośliwi gracze kontrolują serwer DNS i kierują ruch do fałszywego serwera DNS, fałszywy serwer DNS przetłumaczy prawidłowy adres IP na adres IP złośliwej witryny.

Źródło: Heimdal Security

Źródło: Heimdal Security

- Inne ataki pośrednie: Krytyczne znaczenie bezpieczeństwa DNS podkreśla fakt, że inne formy cyberataków mogą wykorzystywać DNS jako narzędzie lub być narzędziami wykorzystywanymi przez hakerów do złamania systemu DNS. W tym kontekście najważniejsze są ataki typu man-in-the-middle, a także ataki typu bot i zero-day.

Metody ataku na DNS

Są to najczęstsze metody ataków DNS.

- Spoofing DNS: Spoofing DNS to metoda ataku, w której użytkownicy są wysyłani do fałszywej witryny, która wygląda jak prawdziwa, w celu przekierowania ruchu lub kradzieży danych uwierzytelniających użytkownika.

Ataki typu spoofing mogą trwać bardzo długo i nie zostać wykryte i, jak można sobie wyobrazić, mogą prowadzić do poważnych problemów z bezpieczeństwem. - Tunelowanie DNS: Ruch sieciowy jest kierowany przez system nazw domen (DNS) przy użyciu procesu znanego jako tunelowanie DNS w celu utworzenia dodatkowej ścieżki transmisji danych. Omijanie filtrów sieciowych i zapór sieciowych to tylko jedno z wielu zastosowań tej techniki.

Tunelowanie DNS może być wykorzystywane złośliwie do wysyłania danych za pośrednictwem żądań DNS. Ta technika jest zwykle używana do fałszowania treści bez zauważenia przez filtry lub zapory lub do generowania zablokowanych kanałów do przesyłania informacji przez sieć, która normalnie nie autoryzowałaby ruchu. - Wzmocnienie DNS: W atakach polegających na wzmocnieniu DNS cyberprzestępca wykorzystuje luki w serwerach DNS, aby przekształcić początkowo małe żądania w większe ładunki, które są następnie wykorzystywane do przejęcia serwerów ofiary.

Zazwyczaj wzmocnienie DNS polega na manipulowaniu publicznie dostępnymi systemami nazw domen poprzez zalewanie celu wieloma pakietami protokołu UDP (User Datagram Protocol). Rozmiar tych pakietów UDP może zostać powiększony przez atakujących przy użyciu różnych technik wzmacniania, dzięki czemu atak jest wystarczająco skuteczny, aby obalić nawet najsilniejszą infrastrukturę internetową. - Typosquatting DNS: Typosquatting to oszukańczy proces rejestrowania nazw domen, które są bardzo podobne do znanych marek i firm w celu oszukania użytkowników. Użytkownicy mogą wprowadzić niepoprawny adres witryny i trafić na złośliwą witrynę, która doskonale przypomina legalną witrynę. Ryzykowne jest to, że użytkownicy mogą następnie przeprowadzać transakcje i ujawniać prywatne informacje.

Typosquatting może być połączony z phishingiem i innymi atakami online.

Jak zapewnić bezpieczeństwo DNS

Jak widać w raporcie IDC 2022 Global DNS Threat Report , chociaż wpływ ataku DNS na przestoje aplikacji wewnętrznych i przestoje usług w chmurze nieznacznie zmniejszył się w 2022 r. w porównaniu z 2021 r., odsetek utraty działalności i szkód dla marki wzrósł.

Użytkownicy potrzebują DNS, aby uzyskać dostęp do swoich aplikacji i usług, niezależnie od tego, czy są hostowane lokalnie, czy w chmurze. Jeśli usługi DNS zostaną naruszone, użytkownicy nie będą mogli uzyskać dostępu do swoich aplikacji.

Brak DNS to po prostu brak biznesu, więc niezależnie od wielkości organizacji bezpieczeństwo DNS jest obowiązkowe.

Bezpieczeństwo DNS jako część silnej strategii obrony w głąb

Strategia cyberbezpieczeństwa, która wykorzystuje wielopłaszczyznowe podejście do ochrony infrastruktury informatycznej (IT), jest znana jako strategia obrony w głąb – a bezpieczeństwo DNS jest i musi być traktowane jako jeden z jej kluczowych elementów.

Strategia obrony w głąb obejmuje nadmiarowość w przypadku awarii jednego systemu lub jego podatności na ataki w celu ochrony przed różnymi zagrożeniami.

Jeśli chodzi o bezpieczeństwo DNS, musisz wziąć pod uwagę zarówno punkty końcowe, jak i sieć.

Bezpieczeństwo punktu końcowego DNS

Dowiedz się więcej o zabezpieczeniach DNS punktów końcowych, w szczególności filtrowaniu zawartości DNS i polowaniu na zagrożenia, poniżej.

- Filtrowanie DNS: filtrowanie zawartości DNS to proces, w którym filtr internetowy ogranicza dostęp do zawartości określonej witryny na podstawie jej adresu IP, a nie nazwy domeny.

Metody filtrowania treści DNS obejmują filtry kategorii (na przykład nienawiści rasowej, witryny pornograficzne itp.), filtry słów kluczowych (ograniczające dostęp do określonych witryn lub aplikacji internetowych na podstawie słów kluczowych znalezionych w treści tych witryn) oraz kontrolowane przez administratora czarne listy i białe listy. - Polowanie na zagrożenia: polowanie na zagrożenia, jeden z kluczowych elementów współczesnego cyberbezpieczeństwa, to proces identyfikacji i zrozumienia zagrożeń, które mogą zagrozić infrastrukturze firmy, koncentrując się na powtarzających się zachowaniach.

Opierając się na domniemaniu włamania, polowanie na zagrożenia to proaktywna taktyka cyberobrony, która pozwala skupić się na potencjalnych zagrożeniach w sieci, które mogły pozostać niewykryte.

Co należy zrobić, aby zapewnić bezpieczeństwo punktu końcowego DNS?

Poszukaj rozwiązania zabezpieczającego, które zawiera komponent do wykrywania zagrożeń.

Możesz wyszukać rozwiązanie zabezpieczające lub pakiet z komponentem do wykrywania zagrożeń. Aby pomóc Ci blokować złośliwe domeny, komunikację do iz C&C oraz złośliwe serwery, powinien proaktywnie oceniać ruch i filtrować wszystkie pakiety sieciowe.

Bezpieczeństwo sieci DNS

Jeśli chodzi o bezpieczeństwo DNS w sieci, musisz wziąć pod uwagę wzrost BYOD i IoT i jasno ustalić, w jaki sposób określasz, kto i co łączy się z granicami Twojej sieci online – zwłaszcza w świetle zmiany w kierunku pracy zdalnej lub hybrydowej, której byliśmy świadkami w ciągu ostatnich kilku lat.

Wzrost BYoD

Polityka Bring your own device (BYOD) odnosi się do praktyki polegającej na tym, że pracownicy łączą swoje urządzenia osobiste z sieciami swoich pracodawców i wykonują codzienne zadania.

Niektóre z zalet BYOD obejmują zmniejszenie kosztów, zwiększoną produktywność pracowników i wyższą satysfakcję pracowników, ale wady są równie warte wymienienia: wysokie (lub nawet wyższe) zagrożenia bezpieczeństwa, potencjalna utrata prywatności, brak urządzeń i potrzeba bardziej złożony system wsparcia informatycznego.

Najważniejsze zagrożenia wynikające z polityki BYOD to zanieczyszczenie krzyżowe danych, brak zarządzania i zabezpieczeń zlecanych na zewnątrz, niezabezpieczone użytkowanie i infekcja urządzeń, naruszenia bezpieczeństwa i obawy związane z RODO, niejasne aplikacje, ataki hakerskie i ukierunkowane, phishing, oprogramowanie reklamowe, oprogramowanie szpiegujące, oprogramowanie rejestrujące aktywność, nieodpowiednie polityki i wreszcie błąd ludzki i mieszanie biznesu z przyjemnością.

Rozwój IoT

Fizyczne elementy, które są osadzone w oprogramowaniu, czujnikach i innych technologiach, które umożliwiają im łączenie i wymianę danych z innymi urządzeniami i systemami przez Internet, są określane jako obiekty Internetu rzeczy (IoT).

Imponująca liczba czynników, takich jak prosta łączność i przesyłanie danych, dostęp do niedrogiej i energooszczędnej technologii czujników, zwiększona dostępność platformy w chmurze, postęp w uczeniu maszynowym i analizie w połączeniu z ogromną ilością danych przechowywanych w chmurze oraz wzrost konwersacyjnej sztucznej inteligencji, wszystkie one przyczyniły się do powstania Internetu Rzeczy.

Zagrożenia dla bezpieczeństwa Internetu Rzeczy są znaczne. Zagrożenia dla zarządzania tożsamością i dostępem, potencjalne naruszenia bezpieczeństwa danych, rosnąca liczba urządzeń i znaczna powierzchnia ataku, niezabezpieczone interfejsy użytkownika lub wygoda urządzeń, słabe aktualizacje oprogramowania oraz łatwość, z jaką osoba mająca fizyczny dostęp do produktu może wyodrębnić hasło właściciela z tekstu jawnego, klucze prywatne i hasła roota to tylko kilka przykładów.

Co należy zrobić, aby zapewnić bezpieczeństwo sieci DNS?

Poszukaj rozwiązania, które może chronić Twoją firmę na poziomie obwodu/sieci.

Dzięki wykorzystaniu technologii zapobiegania, wykrywania i reagowania w sieci, silne rozwiązania w zakresie bezpieczeństwa sieci skutecznie eliminują zagrożenia. Mogą współpracować z zaporami ogniowymi, aby uniemożliwić złośliwym żądaniom dotarcie do serwerów obwodowych.

Sposoby na zwiększenie bezpieczeństwa DNS

Chociaż wysoki odsetek firm zdaje sobie sprawę ze znaczenia bezpieczeństwa DNS, średni czas łagodzenia ataków wzrósł o 29 minut, obecnie zajmuje 6 godzin i 7 minut, a 24% trwa dłużej niż 7 godzin, zgodnie z Global DNS Threat Report 2022 .

Ilość straconego czasu przekłada się na utratę przychodów, dlatego ważne jest, aby zdawać sobie sprawę z alternatywnych technik zwiększania bezpieczeństwa DNS, aby upewnić się, że nie zostaniesz kolejną ofiarą złośliwych graczy. Oto kilka przykładów:

Kopia zapasowa DNS na miejscu

Możesz rozważyć hosting własnego specjalistycznego zapasowego serwera DNS, aby poprawić bezpieczeństwo DNS. Chociaż zarówno dostawcy zarządzanych usług DNS, jak i dostawcy usług internetowych mogą zostać zaatakowani, posiadanie kopii zapasowej ma kluczowe znaczenie nie tylko w przypadku planowanego ataku na dostawcę. Awarie sprzętu lub sieci są częściej przyczyną problemów z wydajnością lub awariami DNS.

Strefy polityki reagowania

Użycie stref polityki odpowiedzi (RPZ) to dodatkowa metoda zwiększania bezpieczeństwa DNS. Administrator serwera nazw może używać RPZ do dostarczania alternatywnych odpowiedzi na zapytania, nakładając niestandardowe dane na globalny serwer DNS.

Jak może pomóc strefa polityki reagowania? Cóż, dzięki RPZ możesz:

- Kieruj użytkowników do otoczonego murem ogrodu, aby uniemożliwić im dostęp do znanej złośliwej nazwy hosta lub nazwy domeny

- Uniemożliwiaj użytkownikom dostęp do nazw hostów wskazujących na podsieci lub znane złośliwe adresy IP

- Ogranicz dostęp użytkowników do danych DNS zarządzanych przez serwery nazw, które obsługują tylko złośliwe domeny

IPAM

Zarządzanie adresami protokołu internetowego (IPAM) to system umożliwiający zarządzanie adresami IP w środowisku firmowym. Czyni to, ułatwiając organizację, śledzenie i modyfikację danych dotyczących przestrzeni adresowej IP.

Usługi sieciowe, które przypisują adresy IP do maszyn w modelu TCP/IP i je rozwiązują, to DNS i protokół dynamicznej konfiguracji hosta (DHCP). Usługi te będą połączone przez IPAM, dzięki czemu każda z nich będzie informowana o zmianach w drugiej. Na przykład, DNS zaktualizuje się zgodnie z adresem IP wybranym przez klienta przez DHCP.

Automatyzacja zadań bezpieczeństwa

Automatyzacja jest jedną z kluczowych strategii zwiększania bezpieczeństwa DNS i powinna być używana zawsze i wszędzie, gdzie to możliwe.

Zautomatyzowane rozwiązania mogą pomóc w reagowaniu na potencjalne zagrożenia bezpieczeństwa dzięki zaawansowanej analizie zagrożeń, automatycznemu rozwiązywaniu problemów związanych z bezpieczeństwem w czasie rzeczywistym i gromadzeniu kluczowych wskaźników bezpieczeństwa, a także usprawnianiu reakcji na incydenty naruszenia. Co więcej, może zminimalizować wkład człowieka w czasochłonne zadania naprawcze i zwiększyć produktywność pracowników, ale także przyspieszyć reakcję na incydenty naruszenia i pomóc w podejmowaniu świadomych decyzji.

Wniosek

Pomimo tego, że jest to fundament Internetu, jaki znamy, cyberprzestępcy często wybierają DNS jako cel, aby wykorzystać luki w zabezpieczeniach, sieci dostępowe i wykraść dane.

Co to oznacza dla firm? Strata pieniędzy, czasu, uszkodzenie marki, a także potencjalne kary i reperkusje prawne.

Dlatego każda firma musi być świadoma najważniejszych zagrożeń bezpieczeństwa, jakie pociąga za sobą DNS, w tym DoS, DDoS, przechwytywania DNS, podszywania się pod DNS, tunelowania DNS, wzmacniania DNS, typosquatingu DNS.

Równie ważna jest wiedza, co możesz zrobić, aby zagwarantować bezpieczeństwo DNS. Firmy mogą wybrać stosowanie stref zasad odpowiedzi, lokalnych kopii zapasowych DNS, IPAM, filtrowania zawartości DNS i IPAM. Co najważniejsze, powinni spróbować zautomatyzować zadania związane z bezpieczeństwem i znaleźć rozwiązania zabezpieczające, które opierają się na zaawansowanych komponentach tropiących zagrożenia.

Jeśli chodzi o wyprzedzanie cyberzagrożeń, najlepszym sposobem działania zawsze będzie zapobieganie.

Gotowy na podniesienie poziomu bezpieczeństwa? Znajdź najlepsze oprogramowanie zabezpieczające DNS, aby zabezpieczyć serwery DNS i obsługiwane przez nie witryny.