Qu'est-ce que la sécurité DNS ? Pourquoi c'est important pour votre entreprise

Publié: 2022-09-02Après l'an 2000, lorsque l'utilisation et le développement de la technologie ont explosé, la progression du cyber-risque a été cumulative.

Le secteur de la cybersécurité s'est concentré sur les nouvelles normes de sécurité et la conformité pendant cette période, puis est allé au-delà de la conformité pour examiner les principaux risques commerciaux posés par les cybermenaces.

En 2022 et au-delà, l'industrie et la société ont mûri, et nous nous concentrons désormais sur les suites de sécurité et l'unification des infrastructures, ainsi que sur la gestion des cyber-risques. Les opportunités et les facteurs moteurs d'une décennie ne remplacent pas ceux de la précédente.

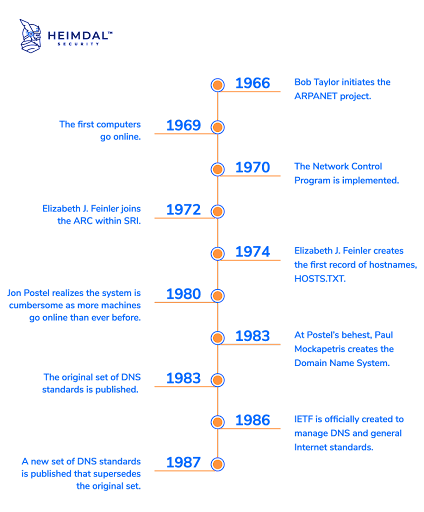

Au lieu de cela, ils élargissent la perspective et mettent l'accent sur des idées bien connues de manière nouvelle. Un tel exemple est le DNS - bien que ses racines remontent à 1966, la sécurité DNS doit faire partie de toute stratégie de cybersécurité robuste aujourd'hui.

Qu'est-ce que la sécurité DNS ?

Vous vous demandez ce qu'est exactement la sécurité DNS et pourquoi elle est importante pour votre entreprise ? Voyons d'abord le DNS et comment tout a commencé.

Le système de noms de domaine (DNS) est un protocole Internet qui fournit des noms lisibles par l'homme pour une variété de services Web, y compris le courrier électronique. Agissant comme le répertoire d'Internet, le DNS convertit les noms lisibles par l'homme en adresses IP, puis reconvertit les adresses IP en noms.

Le projet lancé par le pionnier américain de l'Internet Bob Taylor en 1966 et connu sous le nom de Advanced Research Projects Agency Network (ARPANET) représente le début de l'histoire du DNS. Les traductions de noms en adresses étaient auparavant conservées sur l'ARPANET dans une seule table contenue dans un fichier appelé HOSTS.TXT. Ce document a été utilisé pour attribuer manuellement des adresses.

Cependant, la gestion manuelle des adresses était devenue complexe et difficile. En conséquence, l'informaticien américain Paul Mockapetris a proposé un nouveau cadre en 1983 qui fournissait un système dynamique et distribué connu sous le nom de Domain Name System.

Avec l'aide de Mockapetris, le DNS est devenu capable de rechercher des noms d'adresses IP plutôt que des noms d'hôte, ce qui facilite l'accès au Web pour les utilisateurs réguliers. Autrement dit, sans elle, il n'y aurait pas d'Internet tel que nous le connaissons aujourd'hui.

Source : Sécurité Heimdal

Source : Sécurité Heimdal

De plus, les extensions de sécurité du système de noms de domaine (DNSSEC) protègent le DNS des menaces telles que l'empoisonnement du cache et garantissent la sécurité et la confidentialité des données. Toutes les réponses du serveur sont signées numériquement par les serveurs DNSSEC. Les résolveurs DNSSEC vérifient la signature d'un serveur pour voir si les informations qu'il a reçues correspondent aux informations sur le serveur DNS faisant autorité. La demande ne sera pas acceptée si ce n'est pas le cas.

Alors, qu'est-ce que la sécurité DNS exactement ?

La sécurité DNS fait référence à toutes les procédures créées pour protéger l'infrastructure DNS des cybermenaces afin de maintenir la vitesse et la fiabilité, et de prévenir les effets (parfois) désastreux des cyberattaques.

Pourquoi la sécurité DNS est-elle importante ?

Le DNS nous a fourni Internet tel que nous le connaissons aujourd'hui. Dans quelle mesure pensez-vous que cela se serait développé si les gens devaient se souvenir de longues chaînes de chiffres au lieu de noms de domaine ?

Il est évident que la majorité des internautes utilisent des noms de domaine pour décrire les sites auxquels ils souhaitent accéder. Cependant, les ordinateurs utilisent des adresses IP pour distinguer les différents systèmes connectés à Internet et pour acheminer le trafic sur Internet. En permettant l'utilisation de noms de domaine, le système de noms de domaine sert de colonne vertébrale à Internet et le rend fonctionnel.

DNS en tant que faille de sécurité

Bien que son importance soit incontestable, le DNS n'a pas nécessairement été conçu dans un souci de sécurité. Par conséquent, de nombreuses cyberattaques peuvent l'affecter - des cyberattaques qui peuvent avoir un impact sur l'argent, le flux de travail et la réputation des entreprises.

Les risques DNS les plus courants incluent le déni de service (DoS), le déni de service distribué (DDoS), le détournement de DNS, l'usurpation de DNS, le tunneling DNS, l'amplification DNS, le typosquatage DNS.

Risques de sécurité DNS

Les attaques DNS font partie des menaces de sécurité Web les plus répandues et les plus efficaces. Discutons-en davantage à leur sujet.

Types d'attaque DNS

Vous trouverez ci-dessous les types d'attaques DNS courants.

- DoS : Une attaque par déni de service (DoS) vise à faire tomber un système informatique ou un réseau afin que ses utilisateurs prévus ne puissent pas y accéder. Les attaques DoS y parviennent en envoyant à la cible une quantité excessive de trafic ou d'informations, ce qui la fait planter.

Les acteurs malveillants qui utilisent des attaques DoS ciblent fréquemment les serveurs Web d'entreprises bien connues dans des secteurs tels que les médias, la banque et le commerce, ainsi que des organisations gouvernementales et commerciales. - DDoS : Une attaque par déni de service distribué (DDoS) se produit lorsque plusieurs systèmes coordonnent une attaque DoS synchronisée contre une cible. Par conséquent, la principale distinction par rapport au DoS est que la cible est attaquée simultanément à partir de plusieurs points plutôt qu'un seul.

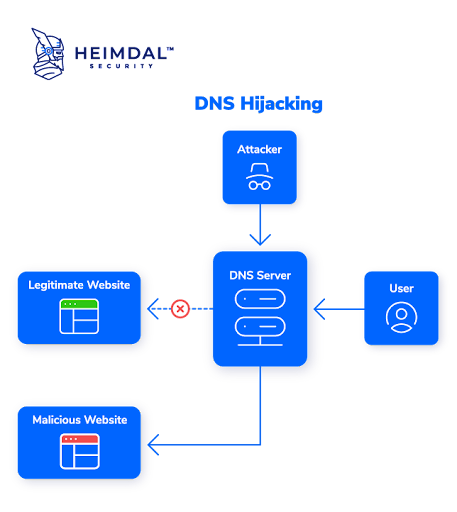

Les attaques DDoS peuvent affecter l'expérience client et le flux de travail, mais aussi les revenus et la réputation de la marque. - Détournement de DNS : les attaquants utilisent le détournement de DNS, également connu sous le nom de redirection DNS, pour diriger les utilisateurs vers des sites Web malveillants en résolvant mal les requêtes DNS. Si des joueurs malveillants contrôlent un serveur DNS et dirigent le trafic vers un faux serveur DNS, le faux serveur DNS traduira alors une adresse IP valide en adresse IP d'un site malveillant.

Source : Sécurité Heimdal

Source : Sécurité Heimdal

- Autres attaques indirectes : l'importance cruciale de la sécurité du DNS est soulignée par le fait que d'autres formes de cyberattaques peuvent utiliser le DNS comme un outil ou être des outils utilisés par des pirates pour compromettre le DNS. Les attaques de type "man-in-the-middle", ainsi que les attaques de robots et les attaques zero-day, sont les plus cruciales à mentionner dans ce contexte.

Méthodes d'attaque DNS

Ce sont les méthodes d'attaque DNS les plus courantes.

- Usurpation DNS : l'usurpation DNS est une méthode d'attaque par laquelle les utilisateurs sont envoyés vers un faux site Web qui a été conçu pour ressembler à un vrai, afin de rediriger le trafic ou de voler les informations d'identification de l'utilisateur.

Les attaques par usurpation d'identité peuvent durer très longtemps sans être découvertes et, comme vous pouvez l'imaginer, entraîner d'importants problèmes de sécurité. - Tunnellisation DNS : le trafic réseau est acheminé via le système de noms de domaine (DNS) à l'aide d'un processus connu sous le nom de tunnellisation DNS pour créer un chemin supplémentaire pour la transmission des données. Le contournement des filtres réseau et des pare-feu n'est qu'une des nombreuses utilisations de cette technique.

Le tunneling DNS peut être utilisé de manière malveillante pour envoyer des données via des requêtes DNS. Cette technique est généralement utilisée pour usurper le contenu sans être remarqué par le filtrage ou les pare-feu ou pour générer des canaux occultés pour transférer des informations sur un réseau qui n'autoriserait normalement pas le trafic. - Amplification DNS : dans les attaques par amplification DNS, l'auteur de la menace profite des failles des serveurs DNS pour transformer initialement de petites requêtes en charges utiles plus importantes qui sont ensuite utilisées pour dépasser les serveurs de la victime.

En règle générale, l'amplification DNS implique la falsification des systèmes de noms de domaine accessibles au public en inondant une cible avec une multitude de paquets UDP (User Datagram Protocol). La taille de ces paquets UDP peut être amplifiée par les attaquants à l'aide de diverses techniques d'amplification, ce qui rend l'attaque suffisamment efficace pour renverser même l'infrastructure Internet la plus puissante. - Typosquatting DNS : Le typosquatting est le processus frauduleux d'enregistrement de noms de domaine qui ont une forte ressemblance avec des marques et des sociétés bien connues afin de tromper les utilisateurs. Les utilisateurs pourraient saisir l'adresse du site Web de manière incorrecte et se retrouver sur un site malveillant qui ressemble parfaitement à un site Web légitime. La partie risquée est que les utilisateurs pourraient alors effectuer des transactions et révéler des informations privées.

Le typosquattage peut être combiné avec du phishing et d'autres attaques en ligne.

Comment assurer la sécurité DNS

Comme on peut le voir dans le rapport IDC 2022 Global DNS Threat Report , bien que l'impact des attaques DNS sur les temps d'arrêt des applications internes et les temps d'arrêt des services cloud ait légèrement diminué en 2022 par rapport à 2021, le pourcentage de perte d'activité et de dommages à la marque a augmenté.

Les utilisateurs ont besoin de DNS pour accéder à leurs applications et services, qu'ils soient hébergés localement ou dans le cloud. Si les services DNS sont compromis, les utilisateurs ne peuvent pas accéder à leurs applications.

Pas de DNS signifie simplement pas d'entreprise, donc quelle que soit la taille de l'organisation, la sécurité DNS est obligatoire.

La sécurité DNS dans le cadre d'une solide stratégie de défense en profondeur

Une stratégie de cybersécurité qui utilise une approche à multiples facettes pour protéger une infrastructure de technologie de l'information (TI) est connue sous le nom de stratégie de défense en profondeur - et la sécurité DNS est et doit être considérée comme l'un de ses composants clés.

Une stratégie de défense en profondeur intègre la redondance en cas de défaillance d'un système ou devient sensible aux attaques afin de se protéger contre une variété de menaces.

En matière de sécurité DNS, vous devez prendre en compte à la fois les terminaux et le réseau.

Sécurité DNS des terminaux

En savoir plus sur la sécurité DNS des terminaux, en particulier le filtrage de contenu DNS et la chasse aux menaces, ci-dessous.

- Filtrage DNS : le filtrage de contenu DNS est le processus par lequel un filtre Internet restreint l'accès au contenu d'un site Web particulier en fonction de son adresse IP plutôt que de son nom de domaine.

Les méthodes de filtrage de contenu DNS comprennent des filtres de catégorie (par exemple, la haine raciale, les sites Web de pornographie, etc.), des filtres de mots clés (restreignant l'accès à des sites Web ou à des applications Web spécifiques en fonction de mots clés trouvés dans le contenu de ces sites Web), et des listes noires contrôlées par l'administrateur et listes blanches. - Chasse aux menaces : la chasse aux menaces, l'un des éléments clés de la cybersécurité moderne, est le processus d'identification et de compréhension des acteurs de la menace qui peuvent compromettre l'infrastructure d'une entreprise en se concentrant sur les comportements récurrents.

Utilisant la présomption de compromission, la chasse aux menaces est une tactique de cyberdéfense proactive qui vous permet de vous concentrer sur les risques potentiels de votre réseau qui n'ont peut-être pas été détectés.

Que devez-vous faire pour garantir la sécurité DNS des terminaux ?

Recherchez une solution de sécurité qui inclut un composant de chasse aux menaces.

Vous pouvez rechercher une solution ou une suite de sécurité avec un composant de chasse aux menaces. Afin de vous aider à bloquer les domaines malveillants, les communications vers et depuis la commande et le contrôle (C&C) et les serveurs malveillants, il doit évaluer de manière proactive le trafic et filtrer tous les packages réseau.

Sécurité DNS du réseau

En termes de sécurité DNS du réseau, vous devez prendre en compte l'essor du BYOD et de l'IoT et établir clairement comment vous déterminez qui et quoi se connecte à votre périmètre de réseau en ligne, en particulier à la lumière de l'évolution vers le travail à distance ou hybride à laquelle nous avons assisté. au cours des deux dernières années.

L'essor du BYoD

La politique Apportez votre propre appareil (BYOD) fait référence à la pratique selon laquelle les employés connectent leurs appareils personnels aux réseaux de leurs employeurs et effectuent des tâches quotidiennes.

Certains des avantages du BYOD incluent des coûts réduits, une productivité accrue des employés et une plus grande satisfaction du personnel, mais les inconvénients méritent également d'être mentionnés : risques de sécurité élevés (voire plus élevés), perte potentielle de confidentialité, manque d'appareils et nécessité de un système de support informatique plus complexe.

Les menaces les plus importantes qu'implique une politique BYOD sont la contamination croisée des données, le manque de gestion et de sécurité externalisée, l'utilisation non sécurisée et l'infection de l'appareil, les failles de sécurité et les problèmes de RGPD, les applications obscures, le piratage et les attaques ciblées, le phishing, les logiciels publicitaires, les logiciels espions, logiciel d'enregistrement des activités, politiques inadéquates et, enfin et surtout, erreur humaine et mélange de l'utile à l'agréable.

Montée de l'IdO

Les éléments physiques qui sont intégrés avec des logiciels, des capteurs et d'autres technologies qui leur permettent de se connecter et d'échanger des données avec d'autres appareils et systèmes sur Internet sont appelés objets de l'Internet des objets (IoT).

Un nombre impressionnant de facteurs, tels qu'une connectivité et un transfert de données simples, l'accès à une technologie de capteur peu coûteuse et à faible consommation, une disponibilité accrue de la plate-forme cloud, les progrès de l'apprentissage automatique et de l'analyse combinés aux énormes quantités de données stockées dans le cloud, et l'augmentation de l'IA conversationnelle, ont tous contribué à l'émergence de l'IoT.

Les risques pour la sécurité de l'IoT sont considérables. Les menaces pesant sur la gestion des identités et des accès, les violations de données potentielles, le nombre croissant d'appareils et la surface d'attaque importante, les interfaces utilisateur non sécurisées ou la commodité des appareils, les mauvaises mises à jour logicielles et la facilité avec laquelle une personne ayant un accès physique à un produit peut extraire le le mot de passe du propriétaire à partir du texte en clair, les clés privées et les mots de passe root ne sont que quelques exemples.

Que devez-vous faire pour assurer la sécurité DNS du réseau ?

Recherchez une solution capable de protéger votre entreprise au niveau du périmètre/du réseau.

En utilisant la technologie de prévention, de détection et de réponse du réseau, des solutions de sécurité réseau solides éliminent efficacement les menaces. Ils peuvent fonctionner en conjonction avec des pare-feu pour empêcher les demandes malveillantes d'atteindre les serveurs de périmètre en premier lieu.

Façons d'améliorer la sécurité DNS

Bien qu'un pourcentage élevé d'entreprises reconnaissent l'importance de la sécurité DNS, le temps moyen pour atténuer les attaques a augmenté de 29 minutes, prenant désormais 6 heures et 7 minutes, 24 % prenant plus de 7 heures, selon le rapport 2022 Global DNS Threat Report .

La quantité de temps perdu se traduit par une perte de revenus, il est donc important de connaître les techniques alternatives pour améliorer la sécurité DNS afin de vous assurer de ne pas être la prochaine victime de joueurs malveillants. Voici quelques exemples:

Sauvegarde DNS sur site

Vous pouvez envisager d'héberger votre propre serveur DNS de sauvegarde spécialisé pour améliorer la sécurité DNS. Bien que les fournisseurs de services DNS gérés et les fournisseurs de services Internet puissent tous deux être attaqués, disposer d'une sauvegarde est crucial, pas seulement en cas d'attaque planifiée contre votre fournisseur. Les pannes matérielles ou réseau sont plus souvent à l'origine des problèmes de performances ou des pannes DNS.

Zones de politique de réponse

L'utilisation de zones de stratégie de réponse (RPZ) est une méthode supplémentaire pour améliorer la sécurité DNS. Un administrateur de serveur de noms peut utiliser RPZ pour fournir des réponses alternatives aux requêtes en superposant des données personnalisées au DNS mondial.

Comment une zone de stratégie de réponse peut-elle aider ? Eh bien, avec un RPZ, vous pouvez :

- Dirigez les utilisateurs vers un jardin clos afin de les empêcher d'accéder à un nom d'hôte ou un nom de domaine malveillant connu

- Empêcher les utilisateurs d'accéder aux noms d'hôte pointant vers des sous-réseaux ou des adresses IP malveillantes connues

- Restreindre l'accès des utilisateurs aux données DNS gérées par des serveurs de noms qui hébergent uniquement des domaines malveillants

IPAM

La gestion des adresses de protocole Internet (IPAM) est un système qui permet la gestion des adresses IP dans un environnement d'entreprise. Pour ce faire, il facilite l'organisation, le suivi et la modification des données relatives à l'espace d'adressage IP.

Les services réseau qui attribuent des adresses IP aux machines dans un modèle TCP/IP et les résolvent sont DNS et DHCP ( Dynamic Host Configuration Protocol ). Ces services seront connectés par IPAM, permettant à chacun d'être informé des modifications de l'autre. Par exemple, DNS se mettra à jour en fonction de l'adresse IP sélectionnée par un client via DHCP.

Automatisation des tâches de sécurité

L'automatisation est l'une des stratégies clés pour accroître la sécurité du DNS et doit être utilisée chaque fois que possible.

Les solutions automatisées peuvent vous aider à répondre aux menaces de sécurité potentielles grâce à des renseignements avancés sur les menaces, à traiter automatiquement les problèmes liés à la sécurité en temps réel et à collecter des mesures de sécurité cruciales, ainsi qu'à rationaliser la réponse aux incidents de violation. De plus, il peut minimiser l'intervention humaine dans les tâches de correction chronophages et augmenter la productivité des employés, mais également accélérer la réponse aux incidents de violation et aider à prendre des décisions éclairées.

Conclusion

Bien qu'il soit le fondement d'Internet tel que nous le connaissons, les cybercriminels ont souvent choisi le DNS comme cible afin de tirer parti des vulnérabilités, d'accéder aux réseaux et de voler des données.

Qu'est-ce que cela signifie pour les entreprises? Perte d'argent, de temps, atteinte à la marque, ainsi que des amendes potentielles et des répercussions juridiques.

Chaque entreprise doit donc être consciente des risques de sécurité les plus importants que le DNS implique, notamment DoS, DDoS, détournement de DNS, usurpation de DNS, tunnel DNS, amplification DNS, typosquatage DNS.

Il est tout aussi crucial de savoir ce que vous pouvez faire pour garantir la sécurité DNS. Les entreprises peuvent choisir d'utiliser des zones de politique de réponse, des sauvegardes DNS sur site, IPAM, le filtrage de contenu DNS et IPAM. Plus important encore, ils doivent essayer d'automatiser les tâches de sécurité et de trouver des solutions de sécurité qui s'appuient sur des composants avancés de chasse aux menaces.

Lorsqu'il s'agit de garder une longueur d'avance sur les cybermenaces, la prévention sera toujours la meilleure ligne de conduite.

Prêt à renforcer votre sécurité ? Trouvez le meilleur logiciel de sécurité DNS pour sécuriser les serveurs DNS et les sites Web qu'ils prennent en charge.