Was ist DNS-Sicherheit? Warum es für Ihr Unternehmen wichtig ist

Veröffentlicht: 2022-09-02Nach dem Jahr 2000, als der Einsatz und die Entwicklung von Technologien sprunghaft angestiegen sind, hat sich das Cyber-Risiko kumulativ entwickelt.

Der Cybersecurity-Sektor konzentrierte sich in dieser Zeit auf neue Sicherheitsstandards und Compliance und ging dann über die Compliance hinaus, um sich mit den Kerngeschäftsrisiken zu befassen, die von Cyber-Bedrohungen ausgehen.

Im Jahr 2022 und darüber hinaus sind die Industrie und die Gesellschaft gereift, und wir konzentrieren uns jetzt auf Sicherheitssuiten und die Vereinheitlichung der Infrastruktur sowie auf das Management von Cyberrisiken. Die Chancen und Triebkräfte eines Jahrzehnts treten nicht an die Stelle des vorangegangenen.

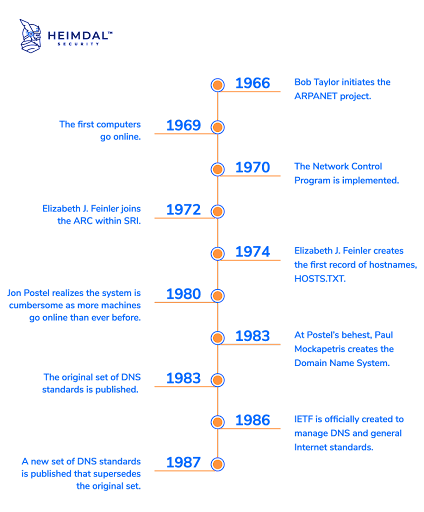

Stattdessen erweitern sie den Blickwinkel und betonen Altbekanntes auf neue Weise. Ein solches Beispiel ist DNS – obwohl seine Wurzeln bis ins Jahr 1966 zurückverfolgt werden können, muss die DNS-Sicherheit heute Teil jeder robusten Cybersicherheitsstrategie sein.

Was ist DNS-Sicherheit?

Sie fragen sich, was genau DNS-Sicherheit ist und warum sie für Ihr Unternehmen wichtig ist? Werfen wir zunächst einen Blick auf DNS und wie alles begann.

Das Domain Name System (DNS) ist ein Internetprotokoll, das für Menschen lesbare Namen für eine Vielzahl von webbasierten Diensten, einschließlich E-Mail, bereitstellt. Als Telefonbuch des Internets wandelt DNS menschenlesbare Namen in IP-Adressen um und wandelt IP-Adressen dann wieder in Namen um.

Das 1966 vom amerikanischen Internetpionier Bob Taylor gestartete Projekt Advanced Research Projects Agency Network (ARPANET) steht am Anfang der DNS-Geschichte. Übersetzungen von Namen in Adressen wurden früher im ARPANET in einer einzigen Tabelle gespeichert, die in einer Datei namens HOSTS.TXT enthalten war. Dieses Dokument wurde verwendet, um Adressen manuell zuzuweisen.

Die manuelle Pflege der Adressen war jedoch umfangreich und herausfordernd geworden. Infolgedessen schlug der amerikanische Informatiker Paul Mockapetris 1983 ein neues Framework vor, das ein dynamisches und verteiltes System bereitstellte, das als Domain Name System bekannt ist.

Mit Hilfe von Mockapetris wurde das DNS in der Lage, IP-Adressnamen statt nur Hostnamen nachzuschlagen, was es normalen Benutzern erleichtert, auf das Internet zuzugreifen. Einfach gesagt, ohne sie gäbe es kein Internet, wie wir es heute kennen.

Quelle: Heimdal Security

Quelle: Heimdal Security

Darüber hinaus schützen die Domain Name System Security Extensions (DNSSEC) DNS vor Bedrohungen wie Cache Poisoning und garantieren die Sicherheit und Vertraulichkeit von Daten. Alle Serverantworten werden von DNSSEC-Servern digital signiert. DNSSEC-Resolver überprüfen die Signatur eines Servers, um festzustellen, ob die empfangenen Informationen mit den Informationen auf dem autoritativen DNS-Server übereinstimmen. Ist dies nicht der Fall, wird dem Antrag nicht stattgegeben.

Was genau ist DNS-Sicherheit?

DNS-Sicherheit bezieht sich auf alle Verfahren, die geschaffen wurden, um die DNS-Infrastruktur vor Cyberbedrohungen zu schützen, um Geschwindigkeit und Zuverlässigkeit aufrechtzuerhalten und die (manchmal) katastrophalen Auswirkungen von Cyberangriffen zu verhindern.

Warum ist DNS-Sicherheit wichtig?

DNS verschaffte uns das Internet, wie wir es heute kennen. Wie stark hätte es sich Ihrer Meinung nach entwickelt, wenn sich die Leute statt Domänennamen lange Zahlenfolgen merken müssten?

Es liegt auf der Hand, dass die Mehrheit der Internetbenutzer Domänennamen verwendet, um die Websites zu beschreiben, auf die sie zugreifen möchten. Computer verwenden jedoch IP-Adressen, um zwischen verschiedenen mit dem Internet verbundenen Systemen zu unterscheiden und den Datenverkehr über das Internet zu leiten. Indem es die Verwendung von Domainnamen ermöglicht, dient das Domain Name System als Rückgrat des Internets und macht es funktionsfähig.

DNS als Sicherheitslücke

Obwohl seine Bedeutung unbestreitbar ist, wurde DNS nicht unbedingt im Hinblick auf Sicherheit entwickelt. Daher gibt es viele Cyberangriffe, die sich auf sie auswirken können – Cyberangriffe, die sich auf das Geld, den Arbeitsablauf und den Ruf von Unternehmen auswirken können.

Zu den häufigsten DNS-Risiken gehören Denial-of-Service (DoS), Distributed Denial-of-Service (DDoS), DNS-Hijacking, DNS-Spoofing, DNS-Tunneling, DNS-Amplifikation, DNS-Typosquating.

DNS-Sicherheitsrisiken

DNS-Angriffe gehören zu den am weitesten verbreiteten und effektivsten Sicherheitsbedrohungen für das Internet. Lassen Sie uns mehr über sie diskutieren.

Arten von DNS-Angriffen

Nachfolgend sind gängige Arten von DNS-Angriffen aufgeführt.

- DoS: Ein Denial-of-Service (DoS)-Angriff zielt darauf ab, ein Computersystem oder Netzwerk herunterzufahren, sodass die beabsichtigten Benutzer nicht darauf zugreifen können. DoS-Angriffe erreichen dies, indem sie dem Ziel eine übermäßige Menge an Datenverkehr oder Informationen senden, wodurch es abstürzt.

Böswillige Akteure, die DoS-Angriffe einsetzen, zielen häufig auf die Webserver bekannter Unternehmen in Branchen wie Medien, Banken und Handel sowie auf Regierungs- und Handelsorganisationen ab. - DDoS: Ein verteilter Denial-of-Service (DDoS)-Angriff findet statt, wenn mehrere Systeme einen synchronisierten DoS-Angriff gegen ein Ziel koordinieren. Daher besteht der Hauptunterschied zu DoS darin, dass das Ziel gleichzeitig von mehreren Stellen angegriffen wird und nicht nur von einer.

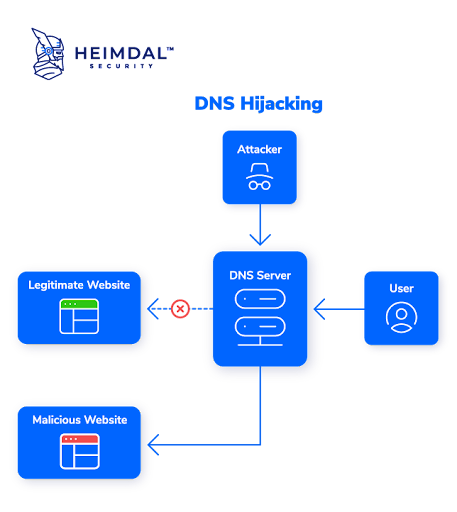

DDoS-Angriffe können das Kundenerlebnis und den Arbeitsablauf, aber auch den Umsatz und den Ruf der Marke beeinträchtigen. - DNS-Hijacking: Angreifer verwenden DNS-Hijacking, auch bekannt als DNS-Umleitung, um Benutzer auf bösartige Websites zu leiten, indem sie DNS-Anfragen falsch auflösen. Wenn böswillige Spieler einen DNS-Server kontrollieren und Datenverkehr an einen gefälschten DNS-Server weiterleiten, übersetzt der gefälschte DNS-Server dann eine gültige IP-Adresse in die IP-Adresse einer bösartigen Website.

Quelle: Heimdal Security

Quelle: Heimdal Security

- Andere indirekte Angriffe: Die entscheidende Bedeutung der DNS-Sicherheit wird durch die Tatsache unterstrichen, dass andere Formen von Cyberangriffen DNS als Werkzeug verwenden oder von Hackern verwendet werden, um das DNS zu kompromittieren. Man-in-the-Middle-Angriffe sind zusammen mit Bot- und Zero-Day-Angriffen die wichtigsten, die in diesem Zusammenhang zu erwähnen sind.

DNS-Angriffsmethoden

Dies sind die häufigsten DNS-Angriffsmethoden.

- DNS-Spoofing: DNS-Spoofing ist eine Angriffsmethode, bei der Benutzer auf eine gefälschte Website gesendet werden, die wie eine echte aussieht, um den Datenverkehr umzuleiten oder Benutzeranmeldeinformationen zu stehlen.

Spoofing-Angriffe können sehr lange andauern, ohne entdeckt zu werden, und, wie Sie sich vorstellen können, zu erheblichen Sicherheitsproblemen führen. - DNS-Tunneling: Der Netzwerkverkehr wird durch das Domain Name System (DNS) geleitet, wobei ein als DNS-Tunneling bezeichneter Prozess verwendet wird, um einen zusätzlichen Pfad für die Datenübertragung zu erstellen. Das Umgehen von Netzwerkfiltern und Firewalls ist nur eine der vielen Anwendungen für diese Technik.

DNS-Tunneling kann böswillig eingesetzt werden, um Daten über DNS-Anfragen zu senden. Diese Technik wird normalerweise verwendet, um Inhalte zu fälschen, ohne dass dies von Filtern oder Firewalls bemerkt wird, oder um blockierte Kanäle für die Übertragung von Informationen über ein Netzwerk zu erzeugen, die normalerweise den Datenverkehr nicht autorisieren würden. - DNS-Verstärkung: Bei DNS-Verstärkungsangriffen nutzt der Angreifer Fehler in DNS-Servern aus, um zunächst kleine Anforderungen in größere Nutzlasten umzuwandeln, die dann verwendet werden, um die Server des Opfers zu überholen.

Typischerweise umfasst die DNS-Verstärkung die Manipulation öffentlich zugänglicher Domänennamensysteme, indem ein Ziel mit einer Vielzahl von UDP-Paketen (User Datagram Protocol) überflutet wird. Die Größe dieser UDP-Pakete kann von den Angreifern mit einer Vielzahl von Verstärkungstechniken vergrößert werden, wodurch der Angriff effektiv genug wird, um selbst die stärkste Internetinfrastruktur zu stürzen. - DNS-Typosquatting: Typosquatting ist der betrügerische Prozess der Registrierung von Domainnamen, die eine starke Ähnlichkeit mit bekannten Marken und Unternehmen haben, um Benutzer zu täuschen. Die Benutzer könnten die Website-Adresse falsch eingeben und auf einer bösartigen Website landen, die einer legitimen Website perfekt ähnelt. Der riskante Teil ist, dass Benutzer dann Transaktionen durchführen und private Informationen preisgeben könnten.

Typosquatting kann mit Phishing und anderen Online-Angriffen kombiniert werden.

So gewährleisten Sie die DNS-Sicherheit

Wie aus dem IDC 2022 Global DNS Threat Report hervorgeht, ist der prozentuale Anteil an Geschäftsverlusten und Markenschäden gestiegen, obwohl die Auswirkungen von DNS-Angriffen auf die Ausfallzeiten von internen Anwendungen und Cloud-Diensten im Jahr 2022 im Vergleich zu 2021 leicht zurückgegangen sind.

Benutzer benötigen DNS, um auf ihre Apps und Dienste zuzugreifen, unabhängig davon, ob sie lokal oder in der Cloud gehostet werden. Wenn DNS-Dienste kompromittiert sind, können Benutzer nicht auf ihre Anwendungen zugreifen.

Kein DNS bedeutet einfach kein Geschäft, daher ist DNS-Sicherheit unabhängig von der Größe des Unternehmens obligatorisch.

DNS-Sicherheit als Teil einer starken Defense-in-Depth-Strategie

Als Defense-in-Depth-Strategie wird eine Cybersicherheitsstrategie bezeichnet, die mit einem vielschichtigen Ansatz eine informationstechnologische (IT)-Infrastruktur absichert – und die DNS-Sicherheit ist und muss als eine ihrer Schlüsselkomponenten betrachtet werden.

Eine Defense-in-Depth-Strategie beinhaltet Redundanz für den Fall, dass ein System ausfällt oder anfällig für Angriffe wird, um sich vor einer Vielzahl von Bedrohungen zu schützen.

Wenn es um die DNS-Sicherheit geht, müssen Sie sowohl die Endpunkte als auch das Netzwerk berücksichtigen.

Endpunkt-DNS-Sicherheit

Erfahren Sie unten mehr über die DNS-Sicherheit von Endpunkten, insbesondere DNS-Inhaltsfilterung und Bedrohungssuche.

- DNS-Filterung: Die DNS-Inhaltsfilterung ist der Prozess, bei dem ein Internetfilter den Zugriff auf den Inhalt einer bestimmten Website auf der Grundlage ihrer IP-Adresse und nicht ihres Domänennamens einschränkt.

DNS-Inhaltsfiltermethoden umfassen Kategoriefilter (z. B. Rassenhass, pornografische Websites usw.), Schlüsselwortfilter (Beschränkung des Zugriffs auf bestimmte Websites oder Webanwendungen basierend auf Schlüsselwörtern, die im Inhalt dieser Websites gefunden werden) und vom Administrator kontrollierte schwarze Listen und weiße Listen. - Threat Hunting: Threat Hunting, eine der Schlüsselkomponenten der modernen Cybersicherheit, ist der Prozess der Identifizierung und des Verständnisses von Bedrohungsakteuren, die die Infrastruktur eines Unternehmens gefährden könnten, indem sie sich auf wiederkehrende Verhaltensweisen konzentrieren.

Threat Hunting ist eine proaktive Cyber-Abwehrtaktik, die es Ihnen ermöglicht, sich auf potenzielle Risiken in Ihrem Netzwerk zu konzentrieren, die möglicherweise unentdeckt geblieben sind.

Was sollten Sie tun, um die Endpunkt-DNS-Sicherheit zu gewährleisten?

Suchen Sie nach einer Sicherheitslösung, die eine Threat-Hunting-Komponente enthält.

Sie können nach einer Sicherheitslösung oder Suite mit einer Threat-Hunting-Komponente suchen. Um Ihnen dabei zu helfen, bösartige Domänen, Kommunikationen zu und von Command-and-Control (C&C) und bösartigen Servern zu blockieren, sollte es den Datenverkehr proaktiv auswerten und alle Netzwerkpakete filtern.

Netzwerk-DNS-Sicherheit

In Bezug auf die Netzwerk-DNS-Sicherheit müssen Sie den Aufstieg von BYOD und IoT berücksichtigen und klar festlegen, wie Sie bestimmen, wer und was sich mit Ihrem Online-Netzwerk-Perimeter verbindet – insbesondere angesichts der Verlagerung hin zu Remote- oder Hybridarbeit, die wir miterlebt haben in den letzten paar Jahren.

Aufstieg von BYoD

Die Bring-Your-Own-Device (BYOD)-Richtlinie bezieht sich auf die Praxis, bei der Mitarbeiter ihre persönlichen Geräte mit den Netzwerken ihrer Arbeitgeber verbinden und alltägliche Aufgaben erledigen.

Zu den Vorteilen von BYOD gehören reduzierte Kosten, gesteigerte Mitarbeiterproduktivität und höhere Mitarbeiterzufriedenheit, aber die Nachteile sind ebenso erwähnenswert: hohe (oder sogar noch höhere) Sicherheitsrisiken, potenzieller Verlust der Privatsphäre, fehlende Geräte und die Notwendigkeit von ein komplexeres IT-Unterstützungssystem.

Die wichtigsten Bedrohungen, die eine BYOD-Richtlinie impliziert, sind Kreuzkontamination von Daten, mangelnde Verwaltung und ausgelagerte Sicherheit, ungesicherte Nutzung und Geräteinfektion, Sicherheitsverletzungen und DSGVO-Bedenken, obskure Anwendungen, Hacking und gezielte Angriffe, Phishing, Adware, Spyware, Aktivitätsaufzeichnungssoftware, unzureichende Richtlinien und nicht zuletzt menschliches Versagen und die Vermischung von Geschäft und Vergnügen.

Aufstieg des IoT

Die physischen Gegenstände, in die Software, Sensoren und andere Technologien eingebettet sind, die es ihnen ermöglichen, sich mit anderen Geräten und Systemen über das Internet zu verbinden und Daten auszutauschen, werden als Internet of Things (IoT)-Objekte bezeichnet.

Eine beeindruckende Anzahl von Faktoren, wie einfache Konnektivität und Datenübertragung, Zugang zu kostengünstiger und stromsparender Sensortechnologie, erhöhte Verfügbarkeit von Cloud-Plattformen, Fortschritte im maschinellen Lernen und in der Analyse in Kombination mit den enormen Datenmengen, die in der Cloud gespeichert sind, und der Anstieg der Konversations-KI, haben alle zur Entstehung des IoT beigetragen.

Die Risiken für die IoT-Sicherheit sind erheblich. Bedrohungen für das Identitäts- und Zugriffsmanagement, potenzielle Datenschutzverletzungen, die wachsende Anzahl von Geräten und die beträchtliche Angriffsfläche, unsichere Benutzeroberflächen oder die Bequemlichkeit von Geräten, schlechte Software-Updates und die Leichtigkeit, mit der jemand mit physischem Zugriff auf ein Produkt das extrahieren kann das Passwort des Besitzers aus dem Klartext, private Schlüssel und Root-Passwörter sind nur einige Beispiele.

Was sollten Sie tun, um die Netzwerk-DNS-Sicherheit zu gewährleisten?

Suchen Sie nach einer Lösung, die Ihr Unternehmen auf Perimeter-/Netzwerkebene schützen kann.

Durch den Einsatz von Netzwerkpräventions-, Erkennungs- und Reaktionstechnologie eliminieren starke Netzwerksicherheitslösungen Bedrohungen effektiv. Sie können mit Firewalls zusammenarbeiten, um zu verhindern, dass böswillige Anfragen überhaupt Perimeterserver erreichen.

Möglichkeiten zur Verbesserung der DNS-Sicherheit

Obwohl ein hoher Prozentsatz der Unternehmen die Bedeutung der DNS-Sicherheit anerkennt, stieg die durchschnittliche Zeit zur Abwehr von Angriffen um 29 Minuten und dauerte jetzt 6 Stunden und 7 Minuten, wobei 24 % laut dem Global DNS Threat Report 2022 länger als 7 Stunden brauchten.

Die Menge an verlorener Zeit führt zu entgangenen Einnahmen, daher ist es wichtig, sich alternativer Techniken zur Verbesserung der DNS-Sicherheit bewusst zu sein, um sicherzustellen, dass Sie nicht das nächste Opfer von böswilligen Spielern werden. Hier sind einige Beispiele:

DNS-Backup vor Ort

Sie können erwägen, einen eigenen spezialisierten Backup-DNS-Server zu hosten, um die DNS-Sicherheit zu verbessern. Obwohl verwaltete DNS-Dienstanbieter und Internetdienstanbieter beide angegriffen werden können, ist ein Backup nicht nur im Falle eines geplanten Angriffs auf Ihren Anbieter von entscheidender Bedeutung. Hardware- oder Netzwerkausfälle sind häufiger für DNS-Leistungsprobleme oder -Ausfälle verantwortlich.

Reaktionsrichtlinienzonen

Die Verwendung von Response Policy Zones (RPZ) ist eine zusätzliche Methode zur Verbesserung der DNS-Sicherheit. Ein Nameserver-Administrator kann RPZ verwenden, um alternative Antworten auf Abfragen bereitzustellen, indem benutzerdefinierte Daten über das globale DNS gelegt werden.

Wie kann eine Reaktionsrichtlinienzone helfen? Nun, mit einem RPZ können Sie:

- Leiten Sie Benutzer zu einem Walled Garden, um zu verhindern, dass sie auf einen bekannten schädlichen Hostnamen oder Domänennamen zugreifen

- Verhindern Sie, dass Benutzer auf Hostnamen zugreifen, die auf Subnetze oder bekannte bösartige IP-Adressen verweisen

- Beschränken Sie den Benutzerzugriff auf DNS-Daten, die von Nameservern verwaltet werden, die nur bösartige Domänen hosten

IPAM

Internet Protocol Address Management (IPAM) ist ein System, das die Verwaltung von IP-Adressen in einer Unternehmensumgebung ermöglicht. Dies geschieht durch die Erleichterung der Organisation, Verfolgung und Änderung von Daten, die sich auf den IP-Adressraum beziehen.

Die Netzwerkdienste, die Computern in einem TCP/IP-Modell IP-Adressen zuweisen und diese auflösen, sind DNS und DHCP ( Dynamic Host Configuration Protocol ). Diese Dienste werden durch IPAM verbunden, sodass jeder über Änderungen im anderen informiert werden kann. Beispielsweise aktualisiert sich DNS selbst gemäß der IP-Adresse, die von einem Client über DHCP ausgewählt wird.

Automatisierung von Sicherheitsaufgaben

Automatisierung ist eine der Schlüsselstrategien zur Erhöhung der DNS-Sicherheit und sollte wann und wo immer möglich eingesetzt werden.

Automatisierte Lösungen können Ihnen dabei helfen, mit fortschrittlicher Bedrohungsintelligenz auf potenzielle Sicherheitsbedrohungen zu reagieren, sicherheitsrelevante Probleme automatisch in Echtzeit zu lösen, wichtige Sicherheitsmetriken zu sammeln und die Reaktion auf Sicherheitsverletzungen zu optimieren. Darüber hinaus kann es den menschlichen Aufwand bei zeitaufwendigen Behebungsaufgaben minimieren und die Produktivität der Mitarbeiter steigern, aber auch die Reaktion auf Sicherheitsverletzungen beschleunigen und dabei helfen, fundierte Entscheidungen zu treffen.

Fazit

Obwohl es die Grundlage des Internets ist, wie wir es kennen, haben Cyberkriminelle das DNS oft als Ziel gewählt, um Schwachstellen auszunutzen, auf Netzwerke zuzugreifen und Daten zu stehlen.

Was bedeutet das für Unternehmen? Geld-, Zeit- und Markenschäden sowie mögliche Bußgelder und rechtliche Konsequenzen.

Jedes Unternehmen muss sich daher der größten Sicherheitsrisiken bewusst sein, die DNS mit sich bringt, einschließlich DoS, DDoS, DNS-Hijacking, DNS-Spoofing, DNS-Tunneling, DNS-Amplifikation, DNS-Typosquating.

Ebenso wichtig ist es zu wissen, was Sie tun können, um die DNS-Sicherheit zu gewährleisten. Unternehmen können wählen, ob sie Reaktionsrichtlinienzonen, Onsite-DNS-Sicherungen, IPAM, DNS-Inhaltsfilterung und IPAM verwenden möchten. Am wichtigsten ist, dass sie versuchen sollten, Sicherheitsaufgaben zu automatisieren und Sicherheitslösungen zu finden, die auf fortschrittlichen Threat-Hunting-Komponenten beruhen.

Wenn es darum geht, Cyberbedrohungen immer einen Schritt voraus zu sein, ist Prävention immer die beste Vorgehensweise.

Sind Sie bereit, Ihre Sicherheit zu erhöhen? Finden Sie die beste DNS-Sicherheitssoftware, um DNS-Server und die von ihnen unterstützten Websites zu sichern.