¿Qué es la seguridad de DNS? Por qué es importante para su negocio

Publicado: 2022-09-02Después del año 2000, cuando el uso y el desarrollo de la tecnología se dispararon, la progresión del riesgo cibernético ha sido acumulativa.

El sector de la seguridad cibernética se concentró en los nuevos estándares de seguridad y el cumplimiento durante este tiempo, y luego fue más allá del cumplimiento para analizar los riesgos comerciales centrales que plantean las amenazas cibernéticas.

En 2022 y más allá, la industria y la sociedad han madurado, y ahora nos estamos enfocando en las suites de seguridad y la unificación de la infraestructura, así como en la gestión de los riesgos cibernéticos. Las oportunidades y los factores impulsores de una década no reemplazan a los de la anterior.

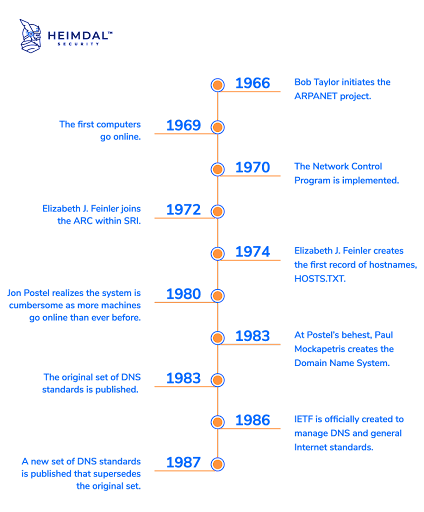

En cambio, amplían la perspectiva y enfatizan ideas bien conocidas de nuevas maneras. Un ejemplo de ello es el DNS: aunque sus raíces se remontan a 1966, la seguridad del DNS debe ser parte de cada estrategia robusta de ciberseguridad en la actualidad.

¿Qué es la seguridad DNS?

¿Se pregunta qué es exactamente la seguridad de DNS y por qué es importante para su empresa? Primero echemos un vistazo a DNS y cómo comenzó todo.

El Sistema de nombres de dominio (DNS) es un protocolo de Internet que proporciona nombres legibles para una variedad de servicios basados en la web, incluido el correo electrónico. Actuando como la guía telefónica de Internet, el DNS convierte los nombres legibles por humanos en direcciones IP y luego vuelve a cambiar las direcciones IP en nombres.

El proyecto iniciado por el pionero estadounidense de Internet Bob Taylor en 1966 y conocido como Red de la Agencia de Proyectos de Investigación Avanzada (ARPANET) representa el comienzo de la historia del DNS. Las traducciones de nombres a direcciones se guardaban anteriormente en ARPANET en una sola tabla contenida dentro de un archivo llamado HOSTS.TXT. Este documento se utilizó para asignar direcciones manualmente.

Sin embargo, mantener las direcciones manualmente se había vuelto extenso y desafiante. Como resultado, el informático estadounidense Paul Mockapetris propuso un nuevo marco en 1983 que proporcionaba un sistema dinámico y distribuido conocido como Sistema de nombres de dominio.

Con la ayuda de Mockapetris, el DNS pudo buscar nombres de direcciones IP en lugar de solo nombres de host, lo que facilitó el acceso a la web a los usuarios habituales. En pocas palabras, sin él, no habría Internet como lo conocemos hoy.

Fuente: Seguridad de Heimdal

Fuente: Seguridad de Heimdal

Además, las Extensiones de seguridad del sistema de nombres de dominio (DNSSEC) protegen el DNS de amenazas como el envenenamiento de caché y garantizan la seguridad y confidencialidad de los datos. Todas las respuestas del servidor están firmadas digitalmente por servidores DNSSEC. Los resolutores de DNSSEC verifican la firma de un servidor para ver si la información que recibió coincide con la información en el servidor DNS autorizado. La solicitud no será concedida si este no es el caso.

Entonces, ¿qué es exactamente la seguridad DNS?

La seguridad del DNS se refiere a todos los procedimientos creados para mantener la infraestructura del DNS a salvo de las amenazas cibernéticas con el fin de mantener la velocidad y la confiabilidad, y prevenir los efectos (a veces) desastrosos de los ataques cibernéticos.

¿Por qué es importante la seguridad del DNS?

El DNS nos proporcionó Internet tal como lo conocemos hoy. ¿Cuánto cree que se habría desarrollado si las personas tuvieran que recordar largas cadenas de números en lugar de nombres de dominio?

Es obvio que la mayoría de los usuarios de Internet usan nombres de dominio para describir los sitios web a los que desean acceder. Sin embargo, las computadoras emplean direcciones IP para distinguir entre varios sistemas conectados a Internet y para enrutar el tráfico a través de Internet. Al permitir el uso de nombres de dominio, el Sistema de Nombres de Dominio sirve como columna vertebral de Internet y lo hace funcional.

DNS como una vulnerabilidad de seguridad

Aunque su importancia es incuestionable, el DNS no se diseñó necesariamente teniendo en cuenta la seguridad. Por lo tanto, hay muchos ataques cibernéticos que pueden afectarlo: ataques cibernéticos que pueden afectar el dinero, el flujo de trabajo y la reputación de las empresas.

Los riesgos de DNS más comunes incluyen la denegación de servicio (DoS), la denegación de servicio distribuida (DDoS), el secuestro de DNS, la falsificación de DNS, la tunelización de DNS, la amplificación de DNS y la tipificación de DNS.

Riesgos de seguridad del DNS

Los ataques DNS se encuentran entre las amenazas de seguridad web más frecuentes y efectivas. Hablemos más sobre ellos.

Tipos de ataques de DNS

A continuación, se muestran los tipos comunes de ataques de DNS.

- DoS: un ataque de denegación de servicio (DoS) tiene como objetivo derribar un sistema informático o una red para que sus usuarios previstos no puedan acceder a él. Los ataques DoS logran esto al enviar al objetivo una cantidad excesiva de tráfico o información, lo que hace que se bloquee.

Los actores malintencionados que emplean ataques DoS suelen tener como objetivo los servidores web de empresas conocidas en sectores como los medios de comunicación, la banca y el comercio, así como organizaciones gubernamentales y comerciales. - DDoS: un ataque de denegación de servicio distribuido (DDoS) tiene lugar cuando varios sistemas coordinan un ataque DoS sincronizado contra un objetivo. Por lo tanto, la principal distinción de DoS es que el objetivo es atacado simultáneamente desde múltiples puntos en lugar de solo uno.

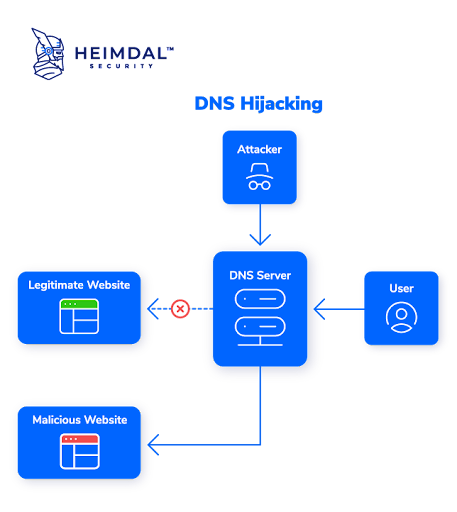

Los ataques DDoS pueden afectar la experiencia del cliente y el flujo de trabajo, pero también los ingresos y la reputación de la marca. - Secuestro de DNS: los atacantes utilizan el secuestro de DNS, también conocido como redirección de DNS, para dirigir a los usuarios a sitios web maliciosos al resolver incorrectamente las solicitudes de DNS. Si los jugadores maliciosos controlan un servidor DNS y dirigen el tráfico a un servidor DNS falso, el servidor DNS falso traducirá una dirección IP válida a la dirección IP de un sitio malicioso.

Fuente: Seguridad de Heimdal

Fuente: Seguridad de Heimdal

- Otros ataques indirectos: la importancia crítica de la seguridad del DNS se destaca por el hecho de que otras formas de ataques cibernéticos pueden usar el DNS como una herramienta o ser herramientas utilizadas por piratas informáticos para comprometer el DNS. Los ataques man-in-the-middle, junto con los ataques de bot y de día cero, son los más cruciales para mencionar en este contexto.

Métodos de ataque DNS

Estos son los métodos de ataque DNS más comunes.

- Suplantación de DNS: la suplantación de DNS es un método de ataque en el que los usuarios son enviados a un sitio web falso que se ha hecho para parecerse a uno real, con el fin de redirigir el tráfico o robar las credenciales de los usuarios.

Los ataques de suplantación de identidad pueden durar mucho tiempo sin ser descubiertos y, como se puede imaginar, generan importantes problemas de seguridad. - Tunelización de DNS: el tráfico de red se enruta a través del Sistema de nombres de dominio (DNS) mediante un proceso conocido como tunelización de DNS para crear una ruta adicional para la transmisión de datos. Eludir los filtros de red y los cortafuegos es solo uno de los muchos usos de esta técnica.

La tunelización de DNS se puede emplear malintencionadamente para enviar datos a través de solicitudes de DNS. Esta técnica se usa típicamente para falsificar contenido sin que los filtros o firewalls lo noten o para generar canales ocluidos para transferir información a través de una red que normalmente no autorizaría el tráfico. - Amplificación de DNS: en los ataques de amplificación de DNS, el actor de amenazas aprovecha las fallas en los servidores de DNS para transformar solicitudes inicialmente pequeñas en cargas útiles más grandes que luego se utilizan para superar los servidores de la víctima.

Por lo general, la amplificación de DNS implica la manipulación de los sistemas de nombres de dominio de acceso público al inundar un objetivo con una multitud de paquetes de Protocolo de datagramas de usuario (UDP). Los atacantes pueden aumentar el tamaño de estos paquetes UDP utilizando una variedad de técnicas de amplificación, lo que hace que el ataque sea lo suficientemente efectivo como para derribar incluso la infraestructura de Internet más sólida. - Typosquating de DNS: Typosquatting es el proceso fraudulento de registrar nombres de dominio que tienen un gran parecido con marcas y empresas conocidas para engañar a los usuarios. Los usuarios podrían ingresar la dirección del sitio web incorrectamente y terminar en un sitio malicioso que se parece perfectamente a un sitio web legítimo. La parte arriesgada es que los usuarios pueden realizar transacciones y revelar información privada.

Typosquatting puede combinarse con phishing y otros ataques en línea.

Cómo garantizar la seguridad del DNS

Como se puede ver en el Informe global de amenazas de DNS de 2022 de IDC , aunque el impacto del ataque de DNS en el tiempo de inactividad de las aplicaciones internas y el tiempo de inactividad del servicio en la nube disminuyó ligeramente en 2022 en comparación con 2021, el porcentaje de pérdida de negocios y daños a la marca aumentó.

Los usuarios necesitan DNS para acceder a sus aplicaciones y servicios, ya sea que estén alojados localmente o en la nube. Si los servicios DNS se ven comprometidos, los usuarios no pueden acceder a sus aplicaciones.

Sin DNS simplemente significa que no hay negocio, por lo que, independientemente del tamaño de la organización, la seguridad de DNS es obligatoria.

La seguridad del DNS como parte de una sólida estrategia de defensa en profundidad

Una estrategia de ciberseguridad que utiliza un enfoque multifacético para salvaguardar una infraestructura de tecnología de la información (TI) se conoce como estrategia de defensa en profundidad, y la seguridad del DNS es y debe ser considerada como uno de sus componentes clave.

Una estrategia de defensa en profundidad incorpora redundancia en caso de que un sistema falle o se vuelva susceptible a ataques para protegerlo contra una variedad de amenazas.

Cuando se trata de la seguridad de DNS, debe tener en cuenta tanto los puntos finales como la red.

Seguridad de DNS de punto final

Obtenga más información sobre la seguridad de DNS de punto final, específicamente el filtrado de contenido de DNS y la búsqueda de amenazas, a continuación.

- Filtrado de DNS: el filtrado de contenido de DNS es el proceso mediante el cual un filtro de Internet restringe el acceso al contenido de un sitio web en particular en función de su dirección IP en lugar de su nombre de dominio.

Los métodos de filtrado de contenido DNS incluyen filtros de categorías (por ejemplo, odio racial, sitios web de pornografía, etc.), filtros de palabras clave (que restringen el acceso a sitios web o aplicaciones web específicos en función de las palabras clave encontradas en el contenido de esos sitios web) y listas negras controladas por administradores y listas blancas. - Caza de amenazas: la caza de amenazas, uno de los componentes clave de la ciberseguridad moderna, es el proceso de identificar y comprender a los actores de amenazas que pueden comprometer la infraestructura de una empresa al concentrarse en comportamientos recurrentes.

Usando la presunción de compromiso, la búsqueda de amenazas es una táctica proactiva de defensa cibernética que le permite concentrarse en los riesgos potenciales en su red que pueden no haber sido detectados.

¿Qué debe hacer para garantizar la seguridad del DNS de punto final?

Busque una solución de seguridad que incluya un componente de búsqueda de amenazas.

Puede buscar una solución o suite de seguridad con un componente de búsqueda de amenazas. Para ayudarlo a bloquear dominios maliciosos, comunicaciones hacia y desde comando y control (C&C) y servidores maliciosos, debe evaluar el tráfico de manera proactiva y filtrar todos los paquetes de red.

Seguridad DNS de la red

En términos de seguridad del DNS de la red, debe tener en cuenta el auge de BYOD e IoT y establecer claramente cómo determina quién y qué se conecta al perímetro de su red en línea, especialmente a la luz del cambio hacia el trabajo remoto o híbrido que hemos presenciado. en los últimos dos años.

Aumento de BYoD

La política de traer su propio dispositivo (BYOD) se refiere a la práctica mediante la cual los empleados conectan sus dispositivos personales a las redes de sus empleadores y realizan tareas cotidianas.

Algunos de los beneficios de BYOD incluyen costos reducidos, mayor productividad de los empleados y mayor satisfacción del personal, pero vale la pena mencionar las desventajas: riesgos de seguridad altos (o incluso mayores), pérdida potencial de privacidad, falta de dispositivos y la necesidad de un sistema de soporte de TI más complejo.

Las amenazas más importantes que implica una política BYOD son la contaminación cruzada de datos, la falta de administración y seguridad subcontratada, el uso no seguro y la infección del dispositivo, las infracciones de seguridad y las preocupaciones sobre el RGPD, las aplicaciones oscuras, la piratería y los ataques dirigidos, el phishing, el adware, el spyware, software de registro de actividad, políticas inadecuadas y, por último, pero no menos importante, el error humano y la mezcla de negocios con placer.

Aumento de IoT

Los elementos físicos que están integrados con software, sensores y otras tecnologías que les permiten conectarse e intercambiar datos con otros dispositivos y sistemas a través de Internet se denominan objetos de Internet de las cosas (IoT).

Una cantidad impresionante de factores, como conectividad simple y transferencia de datos, acceso a tecnología de sensores de bajo consumo y de bajo costo, mayor disponibilidad de la plataforma en la nube, avances en aprendizaje automático y análisis combinados con las enormes cantidades de datos almacenados en la nube, y el aumento de IA conversacional, han contribuido al surgimiento de IoT.

Los riesgos para la seguridad de IoT son sustanciales. Amenazas a la gestión de acceso e identidad, posibles filtraciones de datos, el número creciente de dispositivos y la superficie de ataque sustancial, interfaces de usuario inseguras o la comodidad de los dispositivos, actualizaciones de software deficientes y la facilidad con la que alguien con acceso físico a un producto puede extraer el la contraseña del propietario del texto sin formato, las claves privadas y las contraseñas de root son solo algunos ejemplos.

¿Qué debe hacer para garantizar la seguridad del DNS de la red?

Busque una solución que pueda proteger a su empresa a nivel de perímetro/red.

Mediante el uso de tecnología de prevención, detección y respuesta de red, las sólidas soluciones de seguridad de red eliminan eficazmente las amenazas. Pueden trabajar junto con firewalls para evitar que las solicitudes maliciosas lleguen a los servidores perimetrales en primer lugar.

Formas de mejorar la seguridad del DNS

Aunque un alto porcentaje de empresas reconoce la importancia de la seguridad del DNS, el tiempo promedio para mitigar los ataques aumentó en 29 minutos, ahora tarda 6 horas y 7 minutos, y el 24 % tarda más de 7 horas, según el Informe global de amenazas de DNS de 2022 .

La cantidad de tiempo perdido se traduce en pérdida de ingresos, por lo que es importante estar al tanto de técnicas alternativas para mejorar la seguridad del DNS para garantizar que no termine siendo la próxima víctima de jugadores malintencionados. Aquí hay unos ejemplos:

Copia de seguridad de DNS en el sitio

Puede considerar alojar su propio servidor DNS de respaldo especializado para mejorar la seguridad del DNS. Aunque los proveedores de servicios DNS administrados y los proveedores de servicios de Internet pueden ser atacados, tener una copia de seguridad es crucial no solo en el caso de un ataque planeado contra su proveedor. Las fallas de hardware o de red suelen ser las culpables de los problemas de rendimiento o las interrupciones del DNS.

Zonas de política de respuesta

El uso de zonas de política de respuesta (RPZ) es un método adicional para mejorar la seguridad del DNS. Un administrador de servidor de nombres puede usar RPZ para proporcionar respuestas alternativas a las consultas al superponer datos personalizados sobre el DNS global.

¿Cómo puede ayudar una zona de política de respuesta? Bueno, con un RPZ, puedes:

- Dirija a los usuarios a un jardín amurallado para evitar que accedan a un nombre de host o nombre de dominio malicioso conocido.

- Evite que los usuarios accedan a nombres de host que apunten a subredes o direcciones IP maliciosas conocidas

- Restrinja el acceso de los usuarios a los datos DNS administrados por servidores de nombres que solo alojan dominios maliciosos

IPAM

La gestión de direcciones de protocolo de Internet (IPAM) es un sistema que permite la gestión de direcciones IP en un entorno corporativo. Lo hace al facilitar la organización, el seguimiento y la modificación de datos pertenecientes al espacio de direccionamiento IP.

Los servicios de red que asignan direcciones IP a las máquinas en un modelo TCP/IP y las resuelven son DNS y el Protocolo de configuración dinámica de host (DHCP). Estos servicios estarán conectados por IPAM, pudiendo cada uno estar informado de las modificaciones en el otro. Por ejemplo, DNS se actualizará de acuerdo con la dirección IP seleccionada por un cliente a través de DHCP.

Automatización de tareas de seguridad

La automatización es una de las estrategias clave para aumentar la seguridad del DNS y debe usarse siempre que sea posible.

Las soluciones automatizadas pueden ayudarlo a responder a posibles amenazas de seguridad con inteligencia de amenazas avanzada, tratar problemas relacionados con la seguridad automáticamente en tiempo real y recopilar métricas de seguridad cruciales, así como optimizar la respuesta a incidentes de incumplimiento. Además, puede minimizar la participación humana en tareas de reparación que consumen mucho tiempo y aumentar la productividad de los empleados, pero también puede acelerar la respuesta a incidentes de incumplimiento y ayudar a tomar decisiones bien informadas.

Conclusión

A pesar de ser la base de Internet tal como la conocemos, los ciberdelincuentes a menudo eligen el DNS como objetivo para aprovechar las vulnerabilidades, acceder a las redes y robar datos.

¿Qué significa esto para las empresas? Pérdida de dinero, tiempo, daños a la marca, así como posibles multas y repercusiones legales.

Por lo tanto, todas las empresas deben ser conscientes de los riesgos de seguridad más importantes que implica el DNS, incluidos DoS, DDoS, secuestro de DNS, falsificación de DNS, tunelización de DNS, amplificación de DNS, error tipográfico de DNS.

Igualmente crucial es saber qué puede hacer para garantizar la seguridad del DNS. Las empresas pueden optar por utilizar zonas de política de respuesta, copias de seguridad de DNS en el sitio, IPAM, filtrado de contenido de DNS e IPAM. Lo que es más importante, deben intentar automatizar las tareas de seguridad y encontrar soluciones de seguridad que se basen en componentes avanzados de búsqueda de amenazas.

Cuando se trata de adelantarse a las ciberamenazas, la prevención siempre será el mejor curso de acción.

¿Listo para aumentar tu seguridad? Encuentre el mejor software de seguridad DNS para proteger los servidores DNS y los sitios web que admiten.