DNS セキュリティとは? ビジネスにとって重要な理由

公開: 2022-09-02テクノロジーの使用と開発が急増した 2000 年以降、サイバー リスクの進行は累積的になりました。

この間、サイバーセキュリティ部門は新しいセキュリティ基準とコンプライアンスに集中していましたが、その後、コンプライアンスを超えて、サイバー脅威によってもたらされるコア ビジネス リスクに注目しました。

2022 年以降、業界と社会は成熟し、現在はセキュリティ スイートとインフラストラクチャの統合、およびサイバー リスクの管理に注力しています。 10 年間の機会と原動力は、それ以前の機会に取って代わるものではありません。

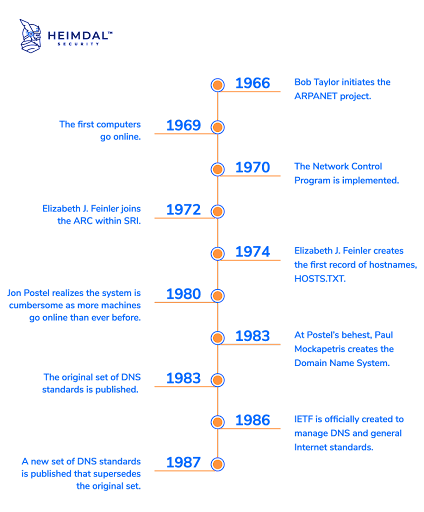

代わりに、視点を広げ、よく知られたアイデアを新しい方法で強調します。 その例の 1 つが DNS です。そのルーツは 1966 年にさかのぼることができますが、DNS セキュリティは、今日のすべての堅牢なサイバーセキュリティ戦略の一部である必要があります。

DNS セキュリティとは何ですか?

DNS セキュリティとは正確には何なのか、なぜそれがビジネスにとって重要なのか疑問に思っていますか? 最初に DNS と、それがどのように始まったかを見てみましょう。

ドメイン ネーム システム (DNS) は、電子メールを含むさまざまな Web ベースのサービスに人間が判読できる名前を提供するインターネット プロトコルです。 インターネットの電話帳として機能する DNS は、人間が読める名前を IP アドレスに変換し、IP アドレスを名前に戻します。

1966 年にアメリカのインターネットのパイオニアである Bob Taylor によって開始され、Advanced Research Projects Agency Network (ARPANET) として知られるこのプロジェクトは、DNS の歴史の始まりを表しています。 アドレス変換への名前は、以前は HOSTS.TXT と呼ばれるファイル内に含まれる単一のテーブルで ARPANET に保持されていました。 このドキュメントは、アドレスを手動で割り当てるために使用されました。

しかし、アドレスを手動で維持することは、広範囲に及ぶ困難な作業になりました。 その結果、アメリカのコンピューター科学者 Paul Mockapetris は、1983 年にドメイン ネーム システムとして知られる動的な分散システムを提供する新しいフレームワークを提案しました。

Mockapetris の助けを借りて、DNS は単なるホスト名ではなく IP アドレス名を検索できるようになり、通常のユーザーが Web にアクセスしやすくなりました。 簡単に言えば、それがなければ、今日のようなインターネットは存在しなかったでしょう。

出典:ヘイムダル セキュリティ

出典:ヘイムダル セキュリティ

さらに、Domain Name System Security Extensions (DNSSEC) は、DNS をキャッシュ ポイズニングなどの脅威から保護し、データのセキュリティと機密性を保証します。 すべてのサーバー応答は、DNSSEC サーバーによってデジタル署名されています。 DNSSEC リゾルバは、サーバーの署名をチェックして、受信した情報が権限のある DNS サーバーの情報と一致するかどうかを確認します。 これに該当しない場合、リクエストは許可されません。

では、DNS セキュリティとは正確には何なのでしょうか?

DNS セキュリティとは、速度と信頼性を維持し、サイバー攻撃の(場合によっては)壊滅的な影響を防ぐために、DNS インフラストラクチャをサイバー脅威から保護するために作成されたすべての手順を指します。

DNS セキュリティが重要な理由

DNS は、今日のようなインターネットを提供してくれました。 人々がドメイン名の代わりに長い数字の文字列を覚えなければならなかったとしたら、それはどのくらい発展したと思いますか?

インターネット ユーザーの大多数が、アクセスしたい Web サイトを表すためにドメイン名を使用していることは明らかです。 ただし、コンピューターは IP アドレスを使用して、インターネットに接続されたさまざまなシステムを区別し、インターネット経由でトラフィックをルーティングします。 ドメイン名の使用を可能にすることで、ドメイン ネーム システムはインターネットのバックボーンとして機能し、機能します。

セキュリティの脆弱性としての DNS

その重要性に疑問の余地はありませんが、DNS は必ずしもセキュリティを考慮して設計されているわけではありません。 したがって、それに影響を与える可能性のあるサイバー攻撃は数多くあります。企業の資金、ワークフロー、評判に影響を与える可能性のあるサイバー攻撃です。

最も一般的な DNS リスクには、サービス拒否 (DoS)、分散型サービス拒否 (DDoS)、DNS ハイジャック、DNS スプーフィング、DNS トンネリング、DNS 増幅、DNS タイポスクワッティングなどがあります。

DNS のセキュリティ リスク

DNS 攻撃は、最も一般的で効果的な Web セキュリティの脅威の 1 つです。 それらについてもっと議論しましょう。

DNS 攻撃の種類

以下は、一般的な DNS 攻撃の種類です。

- DoS:サービス拒否 (DoS) 攻撃は、意図したユーザーがアクセスできないように、コンピューター システムまたはネットワークをダウンさせることを目的としています。 DoS 攻撃は、ターゲットに過剰な量のトラフィックまたは情報を送信することでこれを達成し、ターゲットをクラッシュさせます。

DoS 攻撃を利用する悪意のあるアクターは、メディア、銀行、商取引などの業界の有名な企業や、政府機関や商業組織の Web サーバーを標的にすることがよくあります。 - DDoS:分散サービス妨害 (DDoS) 攻撃は、複数のシステムがターゲットに対して同期された DoS 攻撃を調整するときに発生します。 したがって、DoS との主な違いは、ターゲットが 1 か所だけでなく、複数の場所から同時に攻撃されることです。

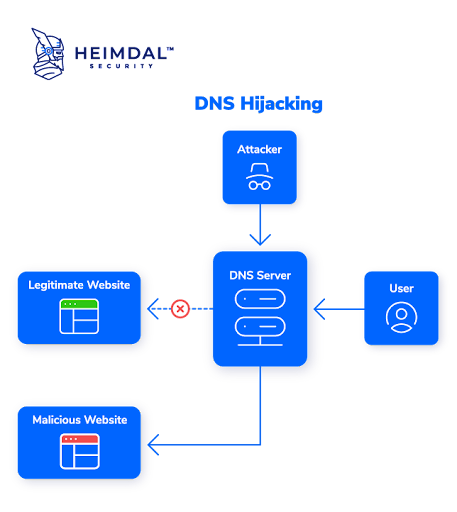

DDoS 攻撃は、カスタマー エクスペリエンスとワークフローだけでなく、収益とブランドの評判にも影響を与える可能性があります。 - DNS ハイジャック:攻撃者は、DNS リダイレクションとも呼ばれる DNS ハイジャックを使用して、DNS 要求を誤って解決し、悪意のある Web サイトにユーザーを誘導します。 悪意のあるプレーヤーが DNS サーバーを制御し、トラフィックを偽の DNS サーバーに転送すると、偽の DNS サーバーは有効な IP アドレスを悪意のあるサイトの IP アドレスに変換します。

出典:ヘイムダル セキュリティ

出典:ヘイムダル セキュリティ

- その他の間接的な攻撃: DNS セキュリティの重要性は、他の形式のサイバー攻撃が DNS をツールとして使用するか、ハッカーが DNS を侵害するために使用するツールである可能性があるという事実によって強調されています。 中間者攻撃は、ボットやゼロデイ攻撃とともに、この文脈で言及することが最も重要です。

DNS 攻撃方法

これらは、最も一般的な DNS 攻撃方法です。

- DNS スプーフィング: DNS スプーフィングは、トラフィックをリダイレクトしたり、ユーザーの資格情報を盗んだりするために、本物そっくりに作られた偽の Web サイトにユーザーを誘導する攻撃方法です。

なりすまし攻撃は、発見されずに非常に長い間続く可能性があり、ご想像のとおり、重大なセキュリティ上の問題につながります. - DNS トンネリング:ネットワーク トラフィックは、DNS トンネリングと呼ばれるプロセスを使用してドメイン ネーム システム (DNS) 経由でルーティングされ、データ転送用の追加パスを作成します。 ネットワーク フィルターとファイアウォールをバイパスすることは、この手法の多くの用途の 1 つにすぎません。

DNS トンネリングは、DNS 要求を介してデータを送信するために悪意を持って使用される可能性があります。 通常、この手法は、フィルタリングやファイアウォールによって気付かれないようにコンテンツを偽装したり、通常はトラフィックを許可しないネットワークを介して情報を転送するための閉塞チャネルを生成したりするために使用されます。 - DNS 増幅: DNS 増幅攻撃では、攻撃者は DNS サーバーの欠陥を利用して、最初は小さな要求をより大きなペイロードに変換し、被害者のサーバーを追い抜くために使用します。

通常、DNS 増幅には、多数のユーザー データグラム プロトコル (UDP) パケットでターゲットをフラッディングすることにより、公的にアクセス可能なドメイン ネーム システムを改ざんすることが含まれます。 これらの UDP パケットのサイズは、攻撃者がさまざまな増幅技術を使用して拡大することができ、攻撃は最強のインターネット インフラストラクチャでさえも打ち砕くほど効果的です。 - DNS タイポスクワッティング: タイポスクワッティングは、ユーザーを欺くために、有名なブランドや企業によく似たドメイン名を登録する不正なプロセスです。 ユーザーが Web サイトのアドレスを間違って入力すると、正規の Web サイトに完全に似た悪意のあるサイトにたどり着く可能性があります。 危険な部分は、ユーザーが取引を実行し、個人情報を明らかにする可能性があることです.

タイポスクワッティングは、フィッシングやその他のオンライン攻撃と組み合わされる可能性があります。

DNS セキュリティを確保する方法

IDC 2022 Global DNS Threat Reportに見られるように、社内アプリケーションのダウンタイムとクラウド サービスのダウンタイムに対する DNS 攻撃の影響は、2021 年に比べて 2022 年にわずかに減少しましたが、ビジネスの損失とブランドの損害の割合は増加しました。

アプリやサービスがローカルでホストされているかクラウドでホストされているかに関係なく、ユーザーがアプリやサービスにアクセスするには DNS が必要です。 DNS サービスが危険にさらされると、ユーザーはアプリケーションにアクセスできなくなります。

DNS がないということは、単にビジネスがないということです。そのため、組織の規模に関係なく、DNS セキュリティは必須です。

強力な多層防御戦略の一環としての DNS セキュリティ

情報技術 (IT) インフラストラクチャを保護するために多面的なアプローチを使用するサイバーセキュリティ戦略は、多層防御戦略として知られており、DNS セキュリティはその重要な要素の 1 つと見なす必要があります。

多層防御戦略には、さまざまな脅威から保護するために、1 つのシステムに障害が発生したり、攻撃を受けやすくなったりした場合に備えて、冗長性が組み込まれています。

DNS セキュリティに関しては、エンドポイントとネットワークの両方を考慮する必要があります。

エンドポイント DNS セキュリティ

エンドポイント DNS セキュリティ、特に DNS コンテンツ フィルタリングと脅威ハンティングの詳細については、以下をご覧ください。

- DNS フィルタリング: DNS コンテンツ フィルタリングは、インターネット フィルターがドメイン名ではなく IP アドレスに基づいて特定の Web サイトのコンテンツへのアクセスを制限するプロセスです。

DNS コンテンツ フィルタリングの方法には、カテゴリ フィルター (たとえば、人種差別、ポルノ Web サイトなど)、キーワード フィルター (特定の Web サイトまたは Web アプリケーションへのアクセスを、それらの Web サイトのコンテンツで見つかったキーワードに基づいて制限する)、および管理者が制御するブラックリストとホワイトリスト。 - 脅威ハンティング:脅威ハンティングは、最新のサイバーセキュリティの重要な要素の 1 つであり、繰り返される行動に集中して企業のインフラストラクチャを侵害する可能性のある脅威アクターを特定して理解するプロセスです。

侵害の推定を使用する脅威ハンティングは、検出されていない可能性のあるネットワーク内の潜在的なリスクに集中できるようにするプロアクティブなサイバー防御戦術です。

エンドポイントの DNS セキュリティを確保するために何をすべきですか?

脅威ハンティング コンポーネントを含むセキュリティ ソリューションを探します。

脅威ハンティング コンポーネントを備えたセキュリティ ソリューションまたはスイートを検索できます。 悪意のあるドメイン、コマンド アンド コントロール (C&C) との間の通信、および悪意のあるサーバーをブロックするために、トラフィックを積極的に評価し、すべてのネットワーク パッケージをフィルター処理する必要があります。

ネットワーク DNS セキュリティ

ネットワーク DNS セキュリティの観点からは、BYOD と IoT の台頭を考慮に入れ、オンライン ネットワーク境界に誰が、何を接続しているかを特定する方法を明確に確立する必要があります。ここ数年で。

BYOD の台頭

BYOD (Bring Your Own Device) ポリシーとは、従業員が個人のデバイスを雇用主のネットワークに接続し、日常業務を実行する方法を指します。

BYOD の利点には、コストの削減、従業員の生産性の向上、スタッフの満足度の向上などがありますが、欠点も同様に言及する価値があります。高い (またはそれ以上の) セキュリティ リスク、潜在的なプライバシーの損失、デバイスの不足、より複雑な IT サポート システム。

BYOD ポリシーが意味する最も重大な脅威は、データの相互汚染、管理と外部委託されたセキュリティの欠如、安全でない使用とデバイスの感染、セキュリティ違反と GDPR の懸念、あいまいなアプリケーション、ハッキングと標的型攻撃、フィッシング、アドウェア、スパイウェア、アクティビティ記録ソフトウェア、不適切なポリシー、そして最後になりましたが、人的エラーとビジネスの喜びの混合。

IoTの台頭

インターネットを介して他のデバイスやシステムと接続してデータを交換できるようにするソフトウェア、センサー、およびその他のテクノロジが埋め込まれた物理的なアイテムは、モノのインターネット (IoT) オブジェクトと呼ばれます。

シンプルな接続とデータ転送、安価で低消費電力のセンサー技術へのアクセス、クラウド プラットフォームの可用性の向上、クラウドに保存された膨大な量のデータと組み合わされた機械学習と分析の進歩、および会話型 AI のすべてが IoT の出現に貢献しています。

IoT セキュリティに対するリスクは相当なものです。 ID およびアクセス管理に対する脅威、データ侵害の可能性、デバイス数の増加と実質的な攻撃対象領域、安全でないユーザー インターフェイスまたはデバイスの利便性、貧弱なソフトウェア アップデート、および製品に物理的にアクセスできる人物が簡単にデータを抽出できること。プレーンテキストからの所有者のパスワード、秘密鍵、ルート パスワードはほんの一例です。

ネットワークの DNS セキュリティを確保するために何をすべきですか?

境界/ネットワーク レベルで会社を保護できるソリューションを探してください。

強力なネットワーク セキュリティ ソリューションは、ネットワークの防御、検出、対応のテクノロジを活用することで、脅威を効果的に排除します。 ファイアウォールと連携して、悪意のある要求が境界サーバーに到達するのを最初から防ぐことができます。

DNS セキュリティを強化する方法

2022 Global DNS Threat Reportによると、多くの企業が DNS セキュリティの重要性を認識していますが、攻撃を軽減するための平均時間は 29 分増加し、現在は 6 時間 7 分、24% は 7 時間以上かかっています。

失われた時間の量は収益の損失につながるため、DNS セキュリティを強化するための代替手法を認識して、悪意のあるプレーヤーの次の犠牲者にならないようにすることが重要です. ここではいくつかの例を示します。

オンサイト DNS バックアップ

DNS セキュリティを向上させるために、独自の特殊なバックアップ DNS サーバーをホストすることを検討してください。 管理された DNS サービス プロバイダーとインターネット サービス プロバイダーの両方が攻撃される可能性がありますが、ベンダーに対する計画的な攻撃が発生した場合だけでなく、バックアップを保持することが重要です。 ハードウェアまたはネットワークの障害は、DNS のパフォーマンスの問題または機能停止の原因となることが多くあります。

レスポンス ポリシー ゾーン

応答ポリシー ゾーン (RPZ) の使用は、DNS セキュリティを強化するための追加の方法です。 ネームサーバー管理者は、RPZ を使用して、グローバル DNS の上にカスタム データを重ねることで、クエリに対する代替応答を提供できます。

対応ポリシー ゾーンはどのように役立ちますか? RPZ を使用すると、次のことができます。

- ユーザーが既知の悪意のあるホスト名またはドメイン名にアクセスできないようにするために、ユーザーをウォールド ガーデンに誘導する

- サブネットまたは既知の悪意のある IP アドレスを指すホスト名にユーザーがアクセスできないようにする

- 悪意のあるドメインのみをホストするネームサーバーによって管理される DNS データへのユーザー アクセスを制限します

IPAM

インターネット プロトコル アドレス管理 (IPAM) は、企業環境での IP アドレス管理を可能にするシステムです。 これは、IP アドレス空間に関連するデータの編成、追跡、および変更を容易にすることによって行われます。

TCP/IP モデルでマシンに IP アドレスを割り当てて解決するネットワーク サービスは、DNS と動的ホスト構成プロトコル(DHCP) です。 これらのサービスは IPAM によって接続され、それぞれが他のサービスの変更を通知できるようになります。 たとえば、DNS は、クライアントが DHCP 経由で選択した IP アドレスに従って更新されます。

セキュリティ タスクの自動化

自動化は、DNS セキュリティを強化するための重要な戦略の 1 つであり、可能な限り常に使用する必要があります。

自動化されたソリューションは、高度な脅威インテリジェンスを使用して潜在的なセキュリティの脅威に対応し、セキュリティ関連の問題をリアルタイムで自動的に処理し、重要なセキュリティ メトリックを収集し、違反インシデントへの対応を合理化するのに役立ちます。 さらに、時間のかかる修復タスクで人的介入を最小限に抑え、従業員の生産性を向上させるだけでなく、侵害インシデントへの対応をスピードアップし、十分な情報に基づいた意思決定を支援します。

結論

私たちが知っているインターネットの基盤であるにもかかわらず、サイバー犯罪者は、脆弱性を利用したり、ネットワークにアクセスしたり、データを盗んだりするために、DNS をターゲットとして選択することがよくあります。

これは企業にとって何を意味するのでしょうか? 金銭、時間、ブランドの損失、および罰金や法的な影響の可能性。

したがって、すべての企業は、DoS、DDoS、DNS ハイジャック、DNS スプーフィング、DNS トンネリング、DNS 増幅、DNS タイポスクワッティングなど、DNS が意味する最も重大なセキュリティ リスクを認識する必要があります。

同様に重要なのは、DNS セキュリティを保証するために何ができるかを知ることです。 企業は、応答ポリシー ゾーン、オンサイト DNS バックアップ、IPAM、DNS コンテンツ フィルタリング、および IPAM の使用を選択できます。 最も重要なことは、セキュリティ タスクを自動化し、高度な脅威ハンティング コンポーネントに依存するセキュリティ ソリューションを見つけることです。

サイバー脅威の一歩先を行くには、予防が常に最善の策です。

セキュリティを強化する準備はできましたか? DNS サーバーとそれらがサポートする Web サイトを保護するための最適な DNS セキュリティ ソフトウェアを見つけてください。