Что такое безопасность DNS? Почему это важно для вашего бизнеса

Опубликовано: 2022-09-02После 2000 года, когда использование и развитие технологий резко возросло, рост киберрисков стал кумулятивным.

В течение этого времени сектор кибербезопасности сосредоточился на новых стандартах безопасности и соблюдении требований, а затем вышел за рамки соблюдения требований, чтобы рассмотреть основные бизнес-риски, связанные с киберугрозами.

В 2022 году и далее индустрия и общество созрели, и теперь мы сосредоточены на пакетах безопасности и унификации инфраструктуры, а также на управлении киберрисками. Возможности и движущие факторы одного десятилетия не заменяют тех, что были в предыдущем.

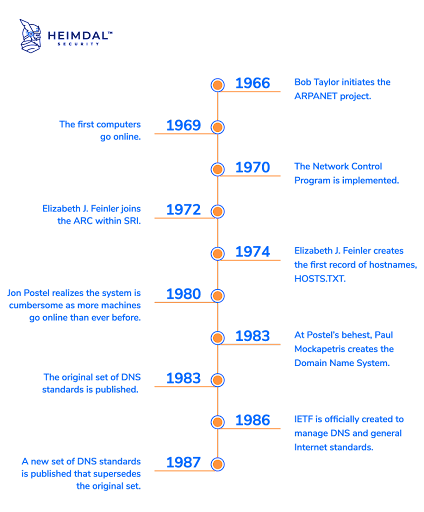

Вместо этого они расширяют перспективу и по-новому подчеркивают известные идеи. Одним из таких примеров является DNS. Хотя его корни можно проследить до 1966 года, сегодня безопасность DNS должна быть частью любой надежной стратегии кибербезопасности.

Что такое безопасность DNS?

Хотите знать, что такое безопасность DNS и почему это важно для вашего бизнеса? Давайте сначала посмотрим на DNS и с чего все началось.

Система доменных имен (DNS) — это интернет-протокол, предоставляющий удобочитаемые имена для различных сетевых служб, включая электронную почту. Действуя как телефонная книга Интернета, DNS преобразует удобочитаемые имена в IP-адреса, а затем изменяет IP-адреса обратно на имена.

Проект, начатый американским пионером Интернета Бобом Тейлором в 1966 году и известный как Сеть Агентства перспективных исследовательских проектов (ARPANET), представляет собой начало истории DNS. Имена для преобразования адресов ранее хранились в ARPANET в одной таблице, содержащейся в файле HOSTS.TXT. Этот документ использовался для ручного назначения адресов.

Однако ведение адресов вручную стало обширным и сложным. В результате американский ученый Пол Мокапетрис в 1983 году предложил новую структуру, которая обеспечивала динамическую и распределенную систему, известную как система доменных имен.

С помощью Mockapetris DNS получила возможность искать имена IP-адресов, а не только имена хостов, что упростило доступ в Интернет для обычных пользователей. Проще говоря, без него не было бы Интернета, каким мы его знаем сегодня.

Источник: Хеймдал Секьюрити

Источник: Хеймдал Секьюрити

Кроме того, расширения безопасности системы доменных имен (DNSSEC) защищают DNS от таких угроз, как отравление кеша, и гарантируют безопасность и конфиденциальность данных. Все ответы сервера имеют цифровую подпись серверов DNSSEC. Преобразователи DNSSEC проверяют подпись сервера, чтобы убедиться, что полученная информация соответствует информации на авторитетном DNS-сервере. Запрос не будет удовлетворен, если это не так.

Так что же такое безопасность DNS?

Безопасность DNS относится ко всем процедурам, созданным для защиты инфраструктуры DNS от киберугроз, чтобы поддерживать скорость и надежность, а также предотвращать (иногда) катастрофические последствия кибератак.

Почему важна безопасность DNS?

DNS предоставил нам Интернет таким, каким мы его знаем сегодня. Как вы думаете, насколько бы он развился, если бы людям приходилось запоминать длинные цепочки чисел вместо доменных имен?

Очевидно, что большинство интернет-пользователей используют доменные имена для описания веб-сайтов, к которым они хотят получить доступ. Однако компьютеры используют IP-адреса, чтобы различать различные системы, подключенные к Интернету, и маршрутизировать трафик через Интернет. Разрешая использование доменных имен, система доменных имен служит основой Интернета и делает его функциональным.

DNS как уязвимость безопасности

Хотя его важность неоспорима, DNS не всегда разрабатывалась с учетом требований безопасности. Поэтому существует множество кибератак, которые могут повлиять на него — кибератаки, которые могут повлиять на деньги, рабочий процесс и репутацию компаний.

Наиболее распространенные риски DNS включают отказ в обслуживании (DoS), распределенный отказ в обслуживании (DDoS), перехват DNS, подделку DNS, туннелирование DNS, усиление DNS, опечатку DNS.

Риски безопасности DNS

DNS-атаки являются одними из самых распространенных и эффективных угроз веб-безопасности. Давайте поговорим о них подробнее.

Типы DNS-атак

Ниже приведены распространенные типы DNS-атак.

- DoS: Атака типа «отказ в обслуживании» (DoS) направлена на то, чтобы вывести из строя компьютерную систему или сеть, чтобы предполагаемые пользователи не могли получить к ней доступ. DoS-атаки достигают этого, отправляя цели чрезмерное количество трафика или информации, что приводит к ее сбою.

Злоумышленники, использующие DoS-атаки, часто нацелены на веб-серверы известных компаний в таких отраслях, как средства массовой информации, банковское дело и торговля, а также правительственные и коммерческие организации. - DDoS: распределенная атака типа «отказ в обслуживании» (DDoS) происходит, когда несколько систем координируют синхронизированную DoS-атаку против цели. Таким образом, основное отличие от DoS заключается в том, что цель атакуется одновременно из нескольких точек, а не только из одной.

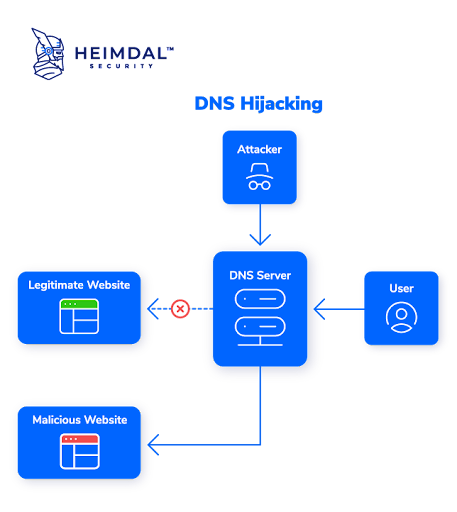

DDoS-атаки могут повлиять на качество обслуживания клиентов и рабочий процесс, а также на доходы и репутацию бренда. - Перехват DNS . Злоумышленники используют перехват DNS, также известный как перенаправление DNS, чтобы перенаправлять пользователей на вредоносные веб-сайты путем неправильного разрешения DNS-запросов. Если злоумышленники контролируют DNS-сервер и направляют трафик на фальшивый DNS-сервер, фальшивый DNS-сервер преобразует действительный IP-адрес в IP-адрес вредоносного сайта.

Источник: Хеймдал Секьюрити

Источник: Хеймдал Секьюрити

- Другие косвенные атаки . Критическая важность безопасности DNS подчеркивается тем фактом, что другие формы кибератак могут использовать DNS в качестве инструмента или быть инструментами, используемыми хакерами для компрометации DNS. Атаки «человек посередине», наряду с ботами и атаками нулевого дня, являются наиболее важными для упоминания в этом контексте.

Методы DNS-атаки

Это наиболее распространенные методы атаки DNS.

- Спуфинг DNS. Спуфинг DNS — это метод атаки, при котором пользователи отправляются на поддельный веб-сайт, который выглядит как настоящий, с целью перенаправления трафика или кражи учетных данных пользователя.

Атаки спуфинга могут длиться очень долго, не будучи обнаруженными, и, как вы понимаете, могут привести к серьезным проблемам с безопасностью. - Туннелирование DNS: Сетевой трафик направляется через систему доменных имен (DNS) с использованием процесса, известного как туннелирование DNS, для создания дополнительного пути для передачи данных. Обход сетевых фильтров и брандмауэров — лишь одно из многих применений этой техники.

DNS-туннелирование может использоваться злонамеренно для отправки данных через DNS-запросы. Этот метод обычно используется для подмены содержимого, незаметного для фильтрации или брандмауэров, или для создания закрытых каналов для передачи информации по сети, которые обычно не разрешают трафик. - Усиление DNS: в атаках с усилением DNS субъект угрозы использует недостатки DNS-серверов для преобразования первоначально небольших запросов в более крупные полезные нагрузки, которые затем используются для захвата серверов жертвы.

Как правило, усиление DNS включает в себя вмешательство в общедоступные системы доменных имен путем переполнения цели множеством пакетов протокола пользовательских дейтаграмм (UDP). Размер этих UDP-пакетов может быть увеличен злоумышленниками с использованием различных методов усиления, что делает атаку достаточно эффективной, чтобы разрушить даже самую мощную инфраструктуру Интернета. - Опечатка DNS: опечатка — это мошеннический процесс регистрации доменных имен, которые имеют сильное сходство с известными брендами и компаниями, с целью обмана пользователей. Пользователи могут неправильно ввести адрес веб-сайта и оказаться на вредоносном сайте, который очень похож на настоящий веб-сайт. Рискованная часть заключается в том, что пользователи могут затем выполнять транзакции и раскрывать личную информацию.

Typosquatting может сочетаться с фишингом и другими онлайн-атаками.

Как обеспечить безопасность DNS

Как видно из отчета IDC 2022 Global DNS Threat Report , хотя влияние DNS-атак на время простоя внутренних приложений и время простоя облачных сервисов в 2022 году немного уменьшилось по сравнению с 2021 годом, процент потери бизнеса и ущерба для бренда увеличился.

Пользователям нужен DNS для доступа к своим приложениям и службам, размещены ли они локально или в облаке. Если службы DNS скомпрометированы, пользователи не смогут получить доступ к своим приложениям.

Отсутствие DNS означает отсутствие бизнеса, поэтому вне зависимости от размера организации безопасность DNS является обязательной.

Безопасность DNS как часть сильной стратегии глубокоэшелонированной защиты

Стратегия кибербезопасности, в которой используется многогранный подход к защите инфраструктуры информационных технологий (ИТ), известна как стратегия глубокоэшелонированной защиты, и безопасность DNS является и должна рассматриваться как один из ее ключевых компонентов.

Стратегия глубокоэшелонированной защиты включает в себя резервирование на случай, если одна система выйдет из строя или станет уязвимой для атак, чтобы защититься от множества угроз.

Когда дело доходит до безопасности DNS, вы должны учитывать как конечные точки, так и сеть.

DNS-безопасность конечной точки

Узнайте больше о безопасности DNS конечных точек, в частности о фильтрации содержимого DNS и поиске угроз, ниже.

- Фильтрация DNS. Фильтрация содержимого DNS — это процесс, с помощью которого интернет-фильтр ограничивает доступ к содержимому определенного веб-сайта на основе его IP-адреса, а не имени домена.

Методы фильтрации содержимого DNS включают фильтры категорий (например, расовая ненависть, порнографические веб-сайты и т. д.), фильтры ключевых слов (ограничение доступа к определенным веб-сайтам или веб-приложениям на основе ключевых слов, найденных в содержании этих веб-сайтов), а также контролируемые администратором черные списки и белые списки. - Поиск угроз. Поиск угроз, один из ключевых компонентов современной кибербезопасности, представляет собой процесс выявления и понимания субъектов угроз, которые могут поставить под угрозу инфраструктуру компании, путем сосредоточения внимания на повторяющихся действиях.

Используя презумпцию компрометации, поиск угроз представляет собой упреждающую тактику киберзащиты, которая позволяет вам сосредоточиться на потенциальных рисках в вашей сети, которые могли остаться незамеченными.

Что вы должны сделать, чтобы обеспечить безопасность конечной точки DNS?

Ищите решение для обеспечения безопасности, включающее компонент поиска угроз.

Вы можете найти решение или пакет безопасности с компонентом поиска угроз. Чтобы помочь вам заблокировать вредоносные домены, обмен данными с системой управления и контроля (C&C) и вредоносными серверами, он должен заранее оценивать трафик и фильтровать все сетевые пакеты.

DNS-безопасность сети

Что касается сетевой безопасности DNS, вы должны принять во внимание рост BYOD и IoT и четко определить, как вы определяете, кто и что подключается к периметру вашей онлайн-сети, особенно в свете перехода к удаленной или гибридной работе, который мы наблюдаем. в последние пару лет.

Рост BYoD

Политика использования собственных устройств (BYOD) относится к практике, согласно которой сотрудники подключают свои личные устройства к сетям своих работодателей и выполняют повседневные задачи.

Некоторые из преимуществ BYOD включают в себя снижение затрат, повышение производительности труда и более высокую степень удовлетворенности персонала, но в равной степени стоит упомянуть и недостатки: высокие (или даже более высокие) риски безопасности, потенциальная потеря конфиденциальности, нехватка устройств и необходимость более сложная система ИТ-поддержки.

Наиболее серьезными угрозами, которые подразумевает политика BYOD, являются перекрестное загрязнение данных, отсутствие управления и аутсорсинга безопасности, незащищенное использование и заражение устройств, нарушения безопасности и проблемы GDPR, непонятные приложения, взлом и целевые атаки, фишинг, рекламное ПО, шпионское ПО, программное обеспечение для регистрации активности, неадекватные политики и, что не менее важно, человеческие ошибки и смешение бизнеса с удовольствием.

Расцвет Интернета вещей

Физические объекты со встроенным программным обеспечением, датчиками и другими технологиями, которые позволяют им подключаться и обмениваться данными с другими устройствами и системами через Интернет, называются объектами Интернета вещей (IoT).

Впечатляющее количество факторов, таких как простота подключения и передачи данных, доступ к недорогим и маломощным сенсорным технологиям, повышенная доступность облачных платформ, достижения в области машинного обучения и аналитики в сочетании с огромными объемами данных, хранящихся в облаке, и рост диалогового ИИ, все они внесли свой вклад в появление Интернета вещей.

Риски для безопасности IoT значительны. Угрозы управлению идентификацией и доступом, потенциальные утечки данных, растущее число устройств и обширная поверхность для атак, незащищенные пользовательские интерфейсы или удобство устройств, плохие обновления программного обеспечения и легкость, с которой кто-либо, имеющий физический доступ к продукту, может извлечь пароль владельца из открытого текста, закрытые ключи и пароли root — это лишь несколько примеров.

Что вы должны сделать, чтобы обеспечить безопасность сети DNS?

Ищите решение, которое может защитить вашу компанию на уровне периметра/сети.

Используя технологии предотвращения, обнаружения и реагирования в сети, надежные решения сетевой безопасности эффективно устраняют угрозы. Они могут работать в сочетании с брандмауэрами, чтобы в первую очередь предотвратить попадание вредоносных запросов на серверы периметра.

Способы повышения безопасности DNS

Согласно отчету Global DNS Threat Report 2022 Global DNS Threat Report 2022 , несмотря на то, что высокий процент предприятий признает важность защиты DNS, среднее время отражения атак увеличилось на 29 минут и теперь составляет 6 часов 7 минут, а у 24% — более 7 часов.

Количество потерянного времени превращается в потерянный доход, поэтому важно знать об альтернативных методах повышения безопасности DNS, чтобы не стать следующей жертвой злоумышленников. Вот некоторые примеры:

Резервное копирование DNS на месте

Вы можете рассмотреть возможность размещения собственного специализированного резервного DNS-сервера для повышения безопасности DNS. Хотя провайдеры управляемых DNS-услуг и провайдеры интернет-услуг могут быть атакованы, наличие резервной копии имеет решающее значение не только в случае запланированной атаки на вашего поставщика. Аппаратные или сетевые сбои чаще всего являются причиной проблем с производительностью DNS или простоев.

Зоны политики реагирования

Использование зон политик ответа (RPZ) — это дополнительный метод повышения безопасности DNS. Администратор сервера имен может использовать RPZ для предоставления альтернативных ответов на запросы путем наложения пользовательских данных поверх глобальной DNS.

Как может помочь зона политики реагирования? Что ж, с РПЗ можно:

- Направляйте пользователей в огороженный сад, чтобы они не могли получить доступ к известному злонамеренному имени хоста или доменному имени.

- Запретить пользователям доступ к именам хостов, которые указывают на подсети или известные вредоносные IP-адреса.

- Ограничить доступ пользователей к данным DNS, управляемым серверами имен, на которых размещены только вредоносные домены.

IPAM

Управление адресами интернет-протокола (IPAM) — это система, позволяющая управлять IP-адресами в корпоративной среде. Это достигается за счет организации, отслеживания и модификации данных, относящихся к пространству IP-адресации.

Сетевыми службами, которые назначают IP-адреса компьютерам в модели TCP/IP и разрешают их, являются DNS и протокол динамической конфигурации хоста (DHCP). Эти сервисы будут связаны IPAM, что позволит каждому получать информацию об изменениях в другом. Например, DNS будет обновляться в соответствии с IP-адресом, выбранным клиентом через DHCP.

Автоматизация задач безопасности

Автоматизация — одна из ключевых стратегий повышения безопасности DNS, и ее следует использовать всегда и везде, где это возможно.

Автоматизированные решения могут помочь вам реагировать на потенциальные угрозы безопасности с помощью расширенной аналитики угроз, автоматически решать проблемы, связанные с безопасностью, в режиме реального времени и собирать важные показатели безопасности, а также оптимизировать реагирование на инциденты с нарушениями. Кроме того, это может свести к минимуму вмешательство человека в трудоемкие задачи по исправлению и повысить производительность труда сотрудников, а также ускорить реагирование на инциденты взлома и помочь в принятии обоснованных решений.

Вывод

Несмотря на то, что он является основой Интернета в том виде, в каком мы его знаем, киберпреступники часто выбирают DNS в качестве цели, чтобы воспользоваться уязвимостями, получить доступ к сетям и украсть данные.

Что это значит для бизнеса? Потеря денег, времени, ущерб бренду, а также возможные штрафы и юридические последствия.

Поэтому каждый бизнес должен знать о наиболее значительных рисках безопасности, связанных с DNS, включая DoS, DDoS, перехват DNS, спуфинг DNS, туннелирование DNS, усиление DNS, опечатку DNS.

Не менее важно знать, что вы можете сделать, чтобы гарантировать безопасность DNS. Предприятия могут использовать зоны политик ответа, резервные копии DNS на месте, IPAM, фильтрацию содержимого DNS и IPAM. Самое главное, они должны попытаться автоматизировать задачи безопасности и найти решения безопасности, основанные на передовых компонентах поиска угроз.

Когда дело доходит до киберугроз, профилактика всегда будет лучшим способом действий.

Готовы усилить свою безопасность? Найдите лучшее программное обеспечение для обеспечения безопасности DNS для защиты DNS-серверов и веб-сайтов, которые они поддерживают.