كيف تكتشف الجذور الخفية على أنظمة التشغيل Windows و Linux و Mac؟

نشرت: 2022-02-04لقد وصلت إلى المكان الصحيح إذا كنت تريد معرفة كيفية اكتشاف الجذور الخفية على أنظمة التشغيل المختلفة وطرق منعها.

الجذور الخفية هو نوع من البرامج الضارة الخفية والقاتلة التي يستخدمها المتسللون للسيطرة الكاملة على جهاز كمبيوتر أو شبكة. باستخدام الجذور الخفية ، يمكن للمهاجم التعامل بسهولة وسرقة البيانات من النظام.

قد تظهر Rootkits كقطعة واحدة من البرامج ، لكنها عادة ما تكون مجموعة من الأدوات التي توفر للمهاجمين وصولاً إدارياً غير مصرح به إلى النظام المستهدف مع إخفاء وجوده بشكل نشط.

بمجرد وضع rootkit في النظام بطريقة ما ، سيكون لدى المهاجم القدرة على تنفيذ الملفات البعيدة وتغيير تكوين نظام الجهاز المضيف. أسهل طريقة للتعرف على إصابة الجذور الخفية في النظام أو الخادم هي إجراء فحص للجذور الخفية.

هيا بنا نبدأ.

كيف تكتشف الجذور الخفية في النظام؟

ليس من السهل اكتشاف الجذور الخفية يدويًا على جهاز كمبيوتر أو خادم. تظل Rootkits دائمًا متخفية في شكل تطبيق أو ملف آخر. لذلك من الصعب اكتشاف وجودهم. ومع ذلك ، هناك بعض أدوات سطر الأوامر والبرامج والطرق لاكتشاف الجذور الخفية في أنظمة التشغيل المختلفة تلقائيًا.

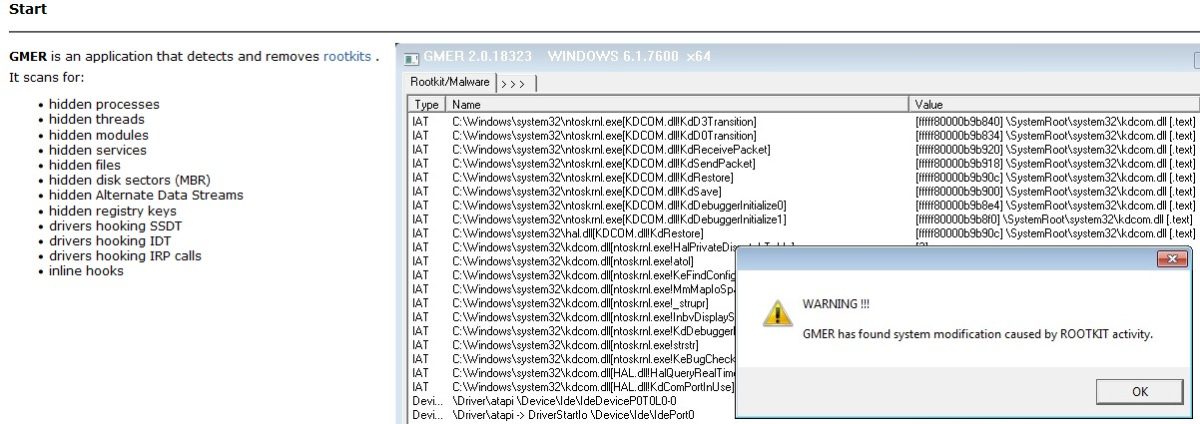

شبابيك

بالنسبة لنظام التشغيل windows ، لا توجد أدوات سطر أوامر لاكتشاف الجذور الخفية. ومع ذلك ، فإن تطبيق ماسح ضوئي قوي وشامل يسمى GMER يكتشف ويزيل الجذور الخفية بشكل فعال للغاية على نظام windows.

تبحث هذه الأداة في النظام بأكمله عن سلاسل الرسائل المخفية ومفاتيح التسجيل والعمليات المخفية الأخرى. يقوم بإجراء جميع أنواع التحليل مثل التحقق من السلوك والتوقيع والتكامل لاكتشاف وإزالة الجذور الخفية.

هذا التطبيق مفيد في الكشف عن جميع أنواع الجذور الخفية مثل وضع النواة والتطبيق والذاكرة وجذور الخادع لمحمل الإقلاع. يعمل على جميع أنظمة تشغيل Windows الرئيسية.

Linux و Mac OS

في جميع توزيعات Linux و Mac OS ، يمكنك بسهولة اكتشاف الجذور الخفية باستخدام أدوات سطر الأوامر chkrootkit و rkhunter .

باستخدام chkrootkit

يبحث chkrootkit بعمق عن أحصنة طروادة والبرامج الضارة وأنواع أخرى من الرموز الخبيثة في النظام الثنائي للجهاز. إنه يبحث عن التغييرات التي يقوم بها برنامج rootkit في الثنائيات القابلة للتنفيذ في النظام. لم يتم تثبيت chkrootkit مسبقًا في توزيعة Linux.

هذه الأداة سهلة الاستخدام ويمكن تثبيتها بالأمر التالي:

sudo apt-get install chkrootkitأو يمكنك أيضًا تثبيته عن طريق استنساخ مستودع Git.

git clone https://github.com/Magentron/chkrootkit.gitبعد ذلك ، انتقل إلى هذا الدليل وقم بتشغيل chkrootkit.

./chkrootkitيبدأ هذا الأمر البحث عن الجذور الخفية في النظام. يمكنك استخدام أمر التعليمات لمزيد من الإرشادات حول استخدام هذه الأداة.

┌──(rootkali)-[/home/geekflare/chkrootkit] └─# ./chkrootkit -help Usage: ./chkrootkit [options] [test ...] Options: -h show this help and exit -V show version information and exit -l show available tests and exit -d debug -q quiet mode -x expert mode -r dir use dir as the root directory -p dir1:dir2:dirN path for the external commands used by chkrootkit -n skip NFS mounted dirsتعمل هذه الأداة بشكل أساسي على تحليل التوقيع والتحقق من النزاهة لتعقب الجذور الخفية في النظام أو الخادم.

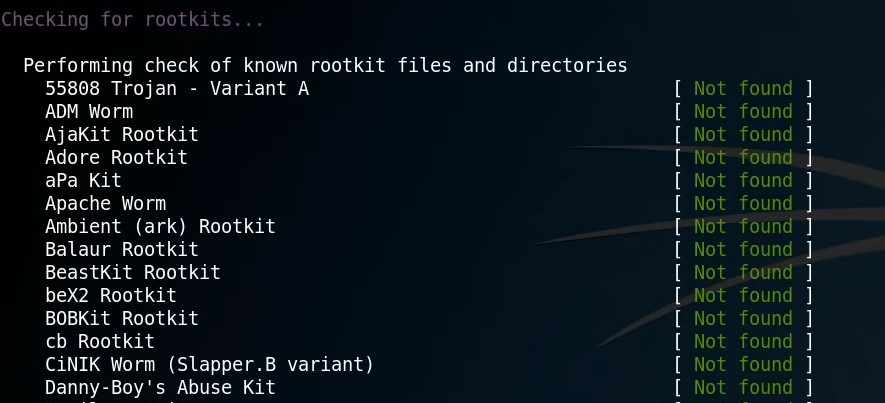

باستخدام rkhunter

بالتناوب ، هناك أداة سطر أوامر أخرى للعثور على أدوات الجذر في توزيعات Linux. هذا هو rkhunter . يمكن لهذه الأداة أيضًا اكتشاف عمليات الاستغلال عن بُعد والأبواب الخلفية في النظام. فقط قم بتثبيت هذه الأداة باستخدام الأمر التالي.

$ sudo apt-get install rkhunter الخطوة التالية هي تشغيل rkhunter للكشف عن الأبواب الخلفية والجذور الخفية.

$ rkhunter -cيقوم بالبحث ، وسيتم إعطاء الحالة بشكل افتراضي. إذا كانت هناك أي مشاكل ، فستشير إليها باللون الأحمر.

هذه أداة مثالية لتحليل الطب الشرعي لأنها تقوم بإجراء اختبارات شبكة إضافية ، وفحوصات وحدة النواة ، واختبارات أخرى لا يقوم chrootkit .

تعمل هذه الأداة على تحليل السلوك وتحليل التوقيع وتأخذ شرط التمهيد على وسائط مختلفة لاكتشاف الجذور الخفية.

تأكد دائمًا من تحديث قاعدة بيانات أدوات chkrootkit و rkhunter قبل إجراء المسح. عندها فقط ستكون قادرًا على اكتشاف أحدث مجموعات الجذور الخفية الموجودة حاليًا. لذلك ، تأكد من تحديث نظام Linux الخاص بك بأحدث التصحيحات باستخدام الأمر أدناه.

$ sudo apt update && sudo apt upgradeأدوات إزالة الجذور الخفية

تطبيقات وأدوات إزالة الجذور الخفية المذكورة أدناه سهلة الاستخدام وفعالة. يمكن لهذه الأدوات اكتشاف وإزالة الجذور الخفية تلقائيًا من النظام.

# 1. تعد أداة Avast Rootkit Scanner قوية لاكتشاف وإزالة الجذور الخفية من فحص توقيع النظام. يعد تحليل تفريغ الذاكرة والبحث في ذاكرة النظام بعض الميزات. يتتبع هذا البرنامج أيضًا جميع استدعاءات مكتبة DLL (مكتبات الارتباط الديناميكي) التي يتم استيرادها.

يحتوي على نظام إبلاغ شامل يسمح لك بعرض نتائج الفحص الحالية والسابقة وتقارير التنبيه بالبريد الإلكتروني بعد كل عملية مسح.

ليس مجرد جهاز كمبيوتر ، ولكن يمكنك أيضًا إزالة rootkit من Android أو iOS mobile باستخدام Avast.

# 2. يمنع Malware Bytes الجذور الخفية وبرامج الإعلانات وبرامج التجسس والتهديدات الأخرى من إصابة جهاز الكمبيوتر الخاص بك. يفحص هذا البرنامج سلامة ذاكرة kernel وينبه المستخدم إلى أي مشاكل محتملة. يسمح لك بفحص نظامك بحثًا عن الجذور الخفية بنقرة واحدة فقط. هذا ، أيضًا ، سيبقيك آمنًا عبر الإنترنت مع الحفاظ على عمل جهاز الكمبيوتر الخاص بك بسلاسة.

# 3. يعد Lynis أداة تدقيق أمان ممتازة لأنظمة Linux و BSD. يقوم بتدقيق العديد من عناصر أمان النظام والتكوينات بتفصيل كبير. يمكن لـ Lynis اكتشاف مشاكل الأمان ، مثل الجذور الخفية والأبواب الخلفية ، فضلاً عن عيوب التكوين.

بدلاً من مجرد تحديد العيوب ، فإنه يوفر أيضًا حلولًا مثل الملف الذي يجب إزالته وما يجب القيام به لتجنب الإصابة مرة أخرى.

# 4. يستخدم برنامج Malware fox مكتبة rootkit المستندة إلى مجموعة النظراء ؛ يقوم بفحص النظام لجميع أنواع الجذور الخفية. يمكن أيضًا اكتشاف برامج rootkits المتطورة ، مثل keyloggers. يمكنه اكتشاف وإزالة جميع أنواع الجذور الخفية وإغلاق أي أبواب خلفية قد يستخدمها المتسللون للوصول إلى جهاز الكمبيوتر الخاص بك. يتم أيضًا تحديث قاعدة البيانات الخاصة به بانتظام لضمان الأمان الأمثل.

# 5. Sophos هي أداة مفيدة تكتشف وتزيل الجذور الخفية بسرعة. تستخدم هذه الأداة بشكل أساسي تحليل السلوك (لفحص سلوك كل ملف وتطبيق) ، وإذا كان أي ملف أو برنامج يعمل بشكل مشابه للجذور الخفية ، فسيتم إزالته على الفور. حتى أنه يحمي مفاتيح التسجيل ومواقع الملفات من الإصابة مرة أخرى.

استنتاج

قم بتثبيت برنامج متطور وقوي لمكافحة البرامج الضارة على جهاز الكمبيوتر الخاص بك وكن منتبهًا طوال الوقت أثناء فتح المرفقات ورسائل البريد الإلكتروني غير المعروفة. قم بتنزيل الملفات والبرامج من مصادر موثوقة فقط. تتمثل أكبر حماية ضد الجذور الخفية في إعداد عملية نسخ احتياطي تلقائية ومشفرة للتخزين السحابي.

إذا أصاب rootkit نظامك بعمق شديد ، فإن الطريقة الوحيدة لإزالته هي إعادة تثبيت نظام التشغيل.

قد تكون مهتمًا أيضًا بالتعرف على أدوات فحص خوادم Linux بحثًا عن البرامج الضارة وعيوب الأمان.