Windows, Linux 및 Mac에서 루트킷을 감지하는 방법은 무엇입니까?

게시 됨: 2022-02-04다양한 운영 체제에서 루트킷을 감지하는 방법과 이를 방지하는 방법을 알고 싶다면 제대로 찾아오셨습니다.

루트킷은 해커가 컴퓨터나 네트워크를 완전히 제어하기 위해 사용하는 일종의 은밀하고 치명적인 맬웨어입니다. 루트킷을 사용하여 공격자는 시스템에서 데이터를 쉽게 조작하고 훔칠 수 있습니다.

루트킷은 단일 소프트웨어로 나타날 수 있지만 일반적으로 공격자에게 대상 시스템에 대한 무단 관리 액세스를 제공하는 동시에 그 존재를 적극적으로 숨기는 도구 세트입니다.

루트킷이 어떻게든 시스템에 배치되면 공격자는 원격 파일을 실행하고 호스트 시스템의 시스템 구성을 변경할 수 있습니다. 시스템이나 서버에서 루트킷 감염을 식별하는 가장 쉬운 방법은 루트킷 검사를 실행하는 것입니다.

시작하자.

시스템에서 루트킷을 감지하는 방법은 무엇입니까?

컴퓨터나 서버에서 수동으로 루트킷을 탐지하는 것은 쉽지 않습니다. 루트킷은 항상 다른 응용 프로그램이나 파일의 형태로 위장되어 있습니다. 따라서 그들의 존재를 감지하기가 어렵습니다. 그러나 다양한 운영 체제에서 루트킷을 자동으로 감지하는 몇 가지 명령줄 도구, 소프트웨어 및 방법이 있습니다.

창

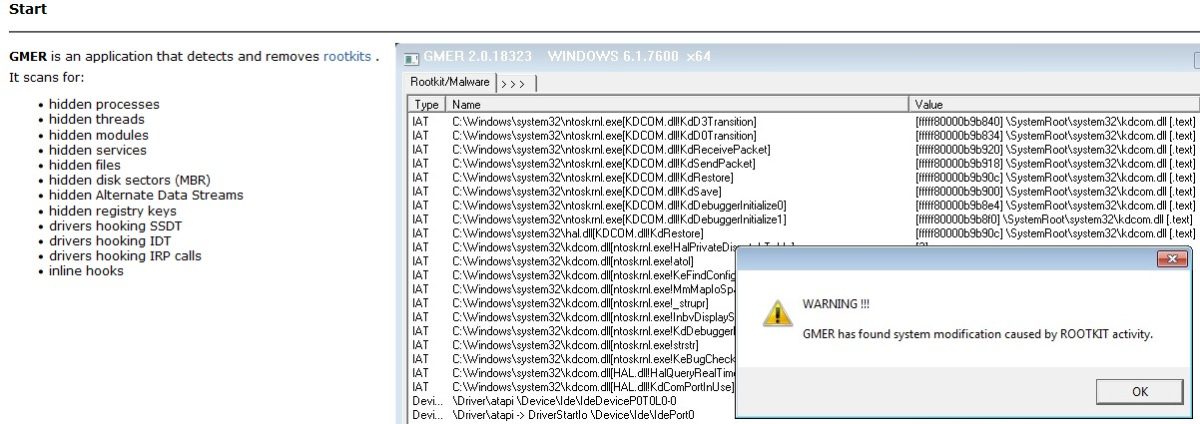

Windows의 경우 루트킷을 감지하는 명령줄 도구가 없습니다. 그러나 GMER라는 강력하고 철저한 스캐너 응용 프로그램은 Windows 시스템에서 루트킷을 매우 효과적으로 탐지하고 제거합니다.

이 도구는 전체 시스템에서 숨겨진 스레드, 레지스트리 키 및 기타 숨겨진 프로세스를 검색합니다. 행위, 서명, 무결성 검사와 같은 모든 유형의 분석을 수행하여 루트킷을 탐지하고 제거합니다.

이 응용 프로그램은 커널 모드, 응용 프로그램, 메모리 및 부트로더 루트킷과 같은 모든 유형의 루트킷을 감지하는 데 유용합니다. 모든 주요 Windows OS에서 작동합니다.

리눅스와 맥 OS

모든 Linux 배포판과 Mac OS에서 chkrootkit 및 rkhunter 명령줄 도구를 사용하여 루트킷을 쉽게 감지할 수 있습니다.

chkrootkit 사용

chkrootkit은 컴퓨터의 바이너리 시스템에서 트로이 목마, 맬웨어 및 기타 유형의 악성 코드를 자세히 검색합니다. 루트킷이 시스템 실행 바이너리에서 변경한 사항을 찾습니다. chkrootkit은 Linux 배포판에 사전 설치되어 있지 않습니다.

이 도구는 사용이 간편하며 다음 명령으로 설치할 수 있습니다.

sudo apt-get install chkrootkit또는 Git 저장소를 복제하여 설치할 수도 있습니다.

git clone https://github.com/Magentron/chkrootkit.git그런 다음 해당 디렉토리로 이동하여 chkrootkit을 실행합니다.

./chkrootkit이 명령은 시스템에서 루트킷 찾기를 시작합니다. 이 도구 사용에 대한 자세한 지침을 보려면 help 명령을 사용할 수 있습니다.

┌──(rootkali)-[/home/geekflare/chkrootkit] └─# ./chkrootkit -help Usage: ./chkrootkit [options] [test ...] Options: -h show this help and exit -V show version information and exit -l show available tests and exit -d debug -q quiet mode -x expert mode -r dir use dir as the root directory -p dir1:dir2:dirN path for the external commands used by chkrootkit -n skip NFS mounted dirs이 도구는 주로 시스템이나 서버에서 루트킷을 추적하기 위해 서명 분석 및 무결성 검사에 작동합니다.

rkhunter 사용

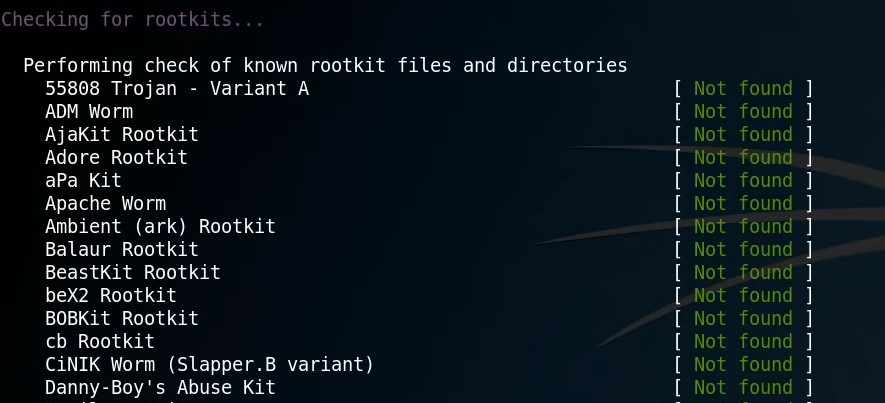

또는 Linux 배포판에서 루트킷을 찾는 또 다른 명령줄 도구가 있습니다. rkhunter 입니다. 이 도구는 또한 시스템의 원격 악용 및 백도어를 탐지할 수 있습니다. 다음 명령을 사용하여 이 도구를 설치하기만 하면 됩니다.

$ sudo apt-get install rkhunter 다음 단계는 백도어와 루트킷을 탐지하기 위해 rkhunter 를 실행하는 것입니다.

$ rkhunter -c검색을 수행하며 기본적으로 상태가 제공됩니다. 문제가 있으면 빨간색으로 표시됩니다.

이것은 추가 네트워크 테스트, 커널 모듈 검사 및 chrootkit 에서 수행하지 않는 기타 테스트를 수행하기 때문에 포렌식 분석을 위한 완벽한 도구입니다.

이 도구는 행동 분석, 서명 분석에 대해 작동하며 루트킷을 감지하기 위해 다른 매체에서 부팅하는 조건을 취합니다.

검사를 수행하기 전에 항상 chkrootkit 및 rkhunter 도구 데이터베이스를 업데이트했는지 확인하십시오. 그래야만 현재 나온 최신 루트킷을 감지할 수 있습니다. 이를 위해 아래 명령을 사용하여 Linux 시스템이 최신 패치로 업데이트되었는지 확인하십시오.

$ sudo apt update && sudo apt upgrade루트킷 제거 도구

아래 나열된 루트킷 제거 응용 프로그램 및 도구는 사용하기 쉽고 효과적입니다. 이러한 도구는 시스템에서 루트킷을 자동으로 감지하고 제거할 수 있습니다.

#1. Avast Rootkit Scanner 도구는 시스템 서명 스캔에서 루트킷을 탐지하고 제거하는 데 강력합니다. 메모리 덤프 분석 및 시스템 메모리 검색은 일부 기능입니다. 이 프로그램은 또한 가져온 모든 DLL(Dynamic-Link Libraries) 라이브러리 호출을 추적합니다.

현재 및 이전 스캔 결과와 각 스캔 후 이메일 경고 보고서를 볼 수 있는 포괄적인 보고 시스템이 있습니다.

컴퓨터뿐만 아니라 Avast를 사용하여 Android 또는 iOS 모바일에서 루트킷을 제거할 수도 있습니다.

#2. Malware Bytes는 루트킷, 애드웨어, 스파이웨어 및 기타 위협이 컴퓨터를 감염시키는 것을 방지합니다. 이 프로그램은 커널 메모리의 무결성을 검사하고 잠재적인 문제에 대해 사용자에게 경고합니다. 클릭 한 번으로 시스템에서 루트킷을 검색할 수 있습니다. 이렇게 하면 컴퓨터가 원활하게 작동하는 동안 온라인에서 안전하게 유지됩니다.

#삼. Lynis는 Linux 및 BSD 시스템을 위한 우수한 보안 감사 도구입니다. 시스템 보안 및 구성의 여러 요소를 매우 자세하게 감사합니다. Lynis는 루트킷 및 백도어와 같은 보안 문제와 구성 결함을 감지할 수 있습니다.

단순히 결함을 식별하는 대신 제거할 파일과 재감염을 피하기 위해 수행할 작업과 같은 솔루션도 제공합니다.

#4. Malware Fox는 클라우드 기반 루트킷 라이브러리를 사용합니다. 모든 유형의 루트킷에 대해 시스템을 확인합니다. 키로거 와 같은 고급 루트킷 도 탐지할 수 있습니다. 모든 종류의 루트킷을 탐지 및 제거하고 해커가 컴퓨터에 액세스하기 위해 사용할 수 있는 모든 백도어를 닫을 수 있습니다. 또한 데이터베이스는 최적의 보안을 보장하기 위해 정기적으로 업데이트됩니다.

#5. Sophos는 루트킷을 빠르게 감지하고 제거하는 편리한 도구입니다. 이 도구는 주로 동작 분석(모든 파일 및 응용 프로그램의 동작 검사)을 사용하며, 파일이나 프로그램이 루트킷과 유사하게 작동하면 즉시 제거됩니다. 레지스트리 키와 파일 위치가 다시 감염되지 않도록 보호합니다.

결론

정교하고 강력한 맬웨어 방지 소프트웨어를 컴퓨터에 설치하고 첨부 파일과 알 수 없는 이메일을 여는 동안 항상 주의를 기울이십시오. 신뢰할 수 있는 출처에서만 파일과 프로그램을 다운로드하십시오. 루트킷에 대한 가장 큰 보호는 클라우드 스토리지에 자동 및 암호화된 백업 프로세스를 설정하는 것입니다.

루트킷이 시스템을 심각하게 감염시킨 경우 이를 제거하는 유일한 방법은 운영 체제를 다시 설치하는 것입니다.

또한 Linux 서버에서 맬웨어 및 보안 결함을 검사하는 도구에 대해 알아보는 데 관심이 있을 수 있습니다.