Jak wykryć rootkity w systemach Windows, Linux i Mac?

Opublikowany: 2022-02-04Trafiłeś we właściwe miejsce, jeśli chcesz dowiedzieć się, jak wykrywać rootkity w różnych systemach operacyjnych i jak im zapobiegać.

Rootkit to rodzaj ukrytego i zabójczego złośliwego oprogramowania, które hakerzy wykorzystują do przejęcia pełnej kontroli nad komputerem lub siecią. Korzystając z rootkitów, osoba atakująca może łatwo manipulować i ukraść dane z systemu.

Rootkity mogą wyglądać jak pojedyncze oprogramowanie, ale zwykle stanowią zestaw narzędzi, które zapewniają atakującym nieautoryzowany dostęp administracyjny do docelowego systemu, jednocześnie aktywnie ukrywając jego obecność.

Gdy rootkit zostanie w jakiś sposób umieszczony w systemie, atakujący będzie miał możliwość zdalnego uruchamiania plików i zmiany konfiguracji systemu hosta. Najłatwiejszym sposobem zidentyfikowania infekcji rootkitem w systemie lub serwerze jest uruchomienie skanowania w poszukiwaniu rootkitów.

Zacznijmy.

Jak wykryć rootkity w systemie?

Ręczne wykrycie rootkita na komputerze lub serwerze nie jest łatwe. Rootkity zawsze pozostają w przebraniu w postaci innej aplikacji lub pliku. Wykrycie ich obecności jest więc trudne. Istnieje jednak kilka narzędzi wiersza polecenia, oprogramowania i metod automatycznego wykrywania rootkitów w różnych systemach operacyjnych.

Okna

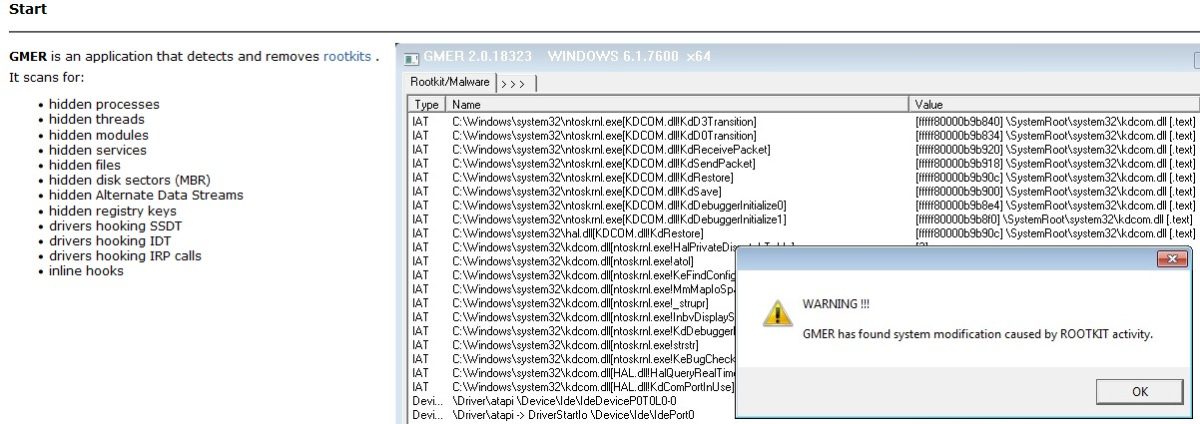

W przypadku systemu Windows nie ma narzędzi wiersza polecenia do wykrywania rootkitów. Jednak potężna i wyczerpująca aplikacja skanera o nazwie GMER bardzo skutecznie wykrywa, a nawet usuwa rootkita w systemie Windows.

To narzędzie przeszukuje cały system w poszukiwaniu ukrytych wątków, kluczy rejestru i innych ukrytych procesów. Wykonuje wszystkie rodzaje analiz, takie jak sprawdzanie zachowania, podpisów i integralności, w celu wykrycia i usunięcia rootkita.

Ta aplikacja jest korzystna do wykrywania wszystkich typów rootkitów, takich jak tryb jądra, aplikacje, pamięć i rootkity bootloadera. Działa na wszystkich głównych systemach operacyjnych Windows.

Linux i Mac OS

We wszystkich dystrybucjach Linuksa i Mac OS możesz łatwo wykryć rootkity za pomocą narzędzi wiersza poleceń chkrootkit i rkhunter .

Korzystanie z chkrootkit

chkrootkit głęboko wyszukuje trojany, złośliwe oprogramowanie i inne rodzaje złośliwego kodu w systemie binarnym maszyny. Szuka zmian wprowadzanych przez rootkita w wykonywalnych plikach binarnych systemu. chkrootkit nie jest preinstalowany w dystrybucji Linuksa.

To narzędzie jest proste w użyciu i można je zainstalować za pomocą następującego polecenia:

sudo apt-get install chkrootkitlub możesz go również zainstalować, klonując repozytorium Git.

git clone https://github.com/Magentron/chkrootkit.gitNastępnie przejdź do tego katalogu i uruchom chkrootkit.

./chkrootkitTo polecenie uruchamia polowanie na rootkity w systemie. Możesz użyć polecenia pomocy, aby uzyskać więcej instrukcji dotyczących korzystania z tego narzędzia.

┌──(rootkali)-[/home/geekflare/chkrootkit] └─# ./chkrootkit -help Usage: ./chkrootkit [options] [test ...] Options: -h show this help and exit -V show version information and exit -l show available tests and exit -d debug -q quiet mode -x expert mode -r dir use dir as the root directory -p dir1:dir2:dirN path for the external commands used by chkrootkit -n skip NFS mounted dirsTo narzędzie działa głównie na analizie sygnatur i sprawdzaniu integralności w celu wykrycia rootkita w systemie lub serwerze.

Korzystanie z rkhuntera

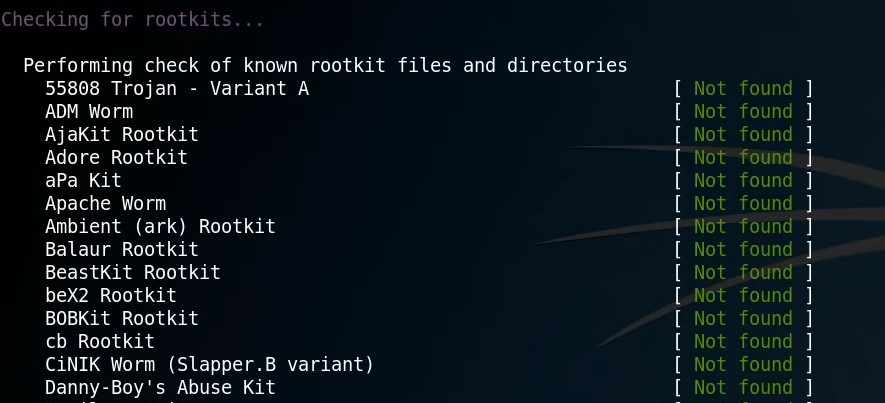

Alternatywnie istnieje inne narzędzie wiersza poleceń do wyszukiwania rootkitów w dystrybucjach Linuksa. To jest rkhunter . To narzędzie może również wykrywać zdalne exploity i backdoory w systemie. Po prostu zainstaluj to narzędzie za pomocą następującego polecenia.

$ sudo apt-get install rkhunter Następnym krokiem jest uruchomienie rkhunter do wykrywania backdoorów i rootkitów.

$ rkhunter -cWykonuje wyszukiwanie, a status zostanie podany domyślnie. Jeśli są jakieś problemy, wskaże je na czerwono.

Jest to idealne narzędzie do analizy śledczej, ponieważ wykonuje dodatkowe testy sieci, sprawdzanie modułów jądra i inne testy, których nie wykonuje chrootkit .

To narzędzie działa na analizie zachowania, analizie sygnatur i wymaga uruchomienia na różnych nośnikach w celu wykrycia rootkita.

Zawsze upewnij się, że aktualizowałeś bazę danych narzędzi chkrootkit i rkhunter przed wykonaniem skanowania. Tylko wtedy będziesz mógł wykryć najnowsze rootkity, które są obecnie niedostępne. W tym celu upewnij się, że twój system Linux jest na bieżąco z najnowszymi łatami, używając poniższego polecenia.

$ sudo apt update && sudo apt upgradeNarzędzia do usuwania rootkitów

Wymienione poniżej aplikacje i narzędzia do usuwania rootkitów są proste w użyciu i skuteczne. Narzędzia te mogą automatycznie wykrywać i usuwać rootkity z systemu.

#1. Narzędzie Avast Rootkit Scanner to potężne narzędzie do wykrywania i usuwania rootkitów ze skanowania sygnatur systemu. Analiza zrzutu pamięci i wyszukiwanie w pamięci systemowej to tylko niektóre z funkcji. Ten program śledzi również wszystkie wywołania bibliotek DLL (Dynamic Link Libraries), które są importowane.

Posiada kompleksowy system raportowania, który umożliwia przeglądanie bieżących i wcześniejszych wyników skanowania oraz raporty z alertami e-mail po każdym skanowaniu.

Nie tylko komputer, ale możesz także usunąć rootkita z urządzenia mobilnego z systemem Android lub iOS za pomocą Avast.

#2. Malware Bytes zapobiega zainfekowaniu komputera przez rootkity, oprogramowanie reklamowe, oprogramowanie szpiegujące i inne zagrożenia. Ten program sprawdza integralność pamięci jądra i ostrzega użytkownika o wszelkich potencjalnych problemach. Pozwala przeskanować system w poszukiwaniu rootkitów za pomocą jednego kliknięcia. To również zapewni Ci bezpieczeństwo w Internecie, jednocześnie zapewniając płynną pracę komputera.

#3. Lynis to doskonałe narzędzie do audytu bezpieczeństwa systemów Linux i BSD. Sprawdza bardzo szczegółowo kilka elementów bezpieczeństwa i konfiguracji systemu. Lynis potrafi wykrywać problemy z bezpieczeństwem, takie jak rootkity i backdoory, a także wady konfiguracji.

Zamiast po prostu identyfikować wady, zapewnia również rozwiązania, takie jak który plik usunąć i co zrobić, aby uniknąć ponownej infekcji.

#4. Malware fox używa swojej biblioteki rootkitów w chmurze; sprawdza system pod kątem wszystkich typów rootkitów. Zaawansowane rootkity, takie jak keyloggery, również mogą zostać wykryte. Może wykrywać i usuwać wszelkiego rodzaju rootkity oraz zamykać wszelkie tylne drzwi, które hakerzy mogą wykorzystać do uzyskania dostępu do komputera. Jego baza danych jest również regularnie aktualizowana, aby zapewnić optymalne bezpieczeństwo.

#5. Sophos to poręczne narzędzie, które szybko wykrywa i usuwa rootkity. Narzędzie to wykorzystuje głównie analizę zachowania (bada zachowanie każdego pliku i aplikacji), a jeśli jakikolwiek plik lub program działa podobnie do rootkitów, zostanie natychmiast usunięty. Chroni nawet klucze rejestru i lokalizacje plików przed ponownym zainfekowaniem.

Wniosek

Zainstaluj na swoim komputerze zaawansowane i potężne oprogramowanie chroniące przed złośliwym oprogramowaniem i bądź cały czas uważny podczas otwierania załączników i nieznanych wiadomości e-mail. Pobieraj pliki i programy tylko z wiarygodnych źródeł. Największą ochroną przed rootkitami jest skonfigurowanie automatycznego i szyfrowanego procesu tworzenia kopii zapasowej w chmurze.

Jeśli rootkit bardzo mocno zainfekował twój system, jedynym sposobem na jego usunięcie jest ponowna instalacja systemu operacyjnego.

Możesz również zainteresować się narzędziami do skanowania serwerów Linux w poszukiwaniu złośliwego oprogramowania i luk w zabezpieczeniach.