Как обнаружить руткиты в Windows, Linux и Mac?

Опубликовано: 2022-02-04Если вы хотите узнать, как обнаруживать руткиты в разных операционных системах и как их предотвратить, вы обратились по адресу.

Руткит — это своего рода скрытая и смертоносная вредоносная программа, которую хакеры используют для получения полного контроля над компьютером или сетью. Используя руткиты, злоумышленник может легко манипулировать данными из системы и украсть их.

Руткиты могут выглядеть как отдельная часть программного обеспечения, но обычно они представляют собой набор инструментов, которые предоставляют злоумышленникам несанкционированный административный доступ к целевой системе, активно скрывая свое присутствие.

После того, как руткит каким-либо образом был размещен в системе, злоумышленник получает возможность выполнять удаленные файлы и изменять конфигурацию системы хост-компьютера. Самый простой способ выявить заражение системы или сервера руткитами — запустить сканирование на наличие руткитов.

Давайте начнем.

Как обнаружить руткиты в системе?

Обнаружить руткит вручную на компьютере или сервере непросто. Руткиты всегда остаются замаскированными в виде другого приложения или файла. Так что обнаружить их присутствие сложно. Однако существуют некоторые инструменты командной строки, программное обеспечение и методы для автоматического обнаружения руткитов в различных операционных системах.

Окна

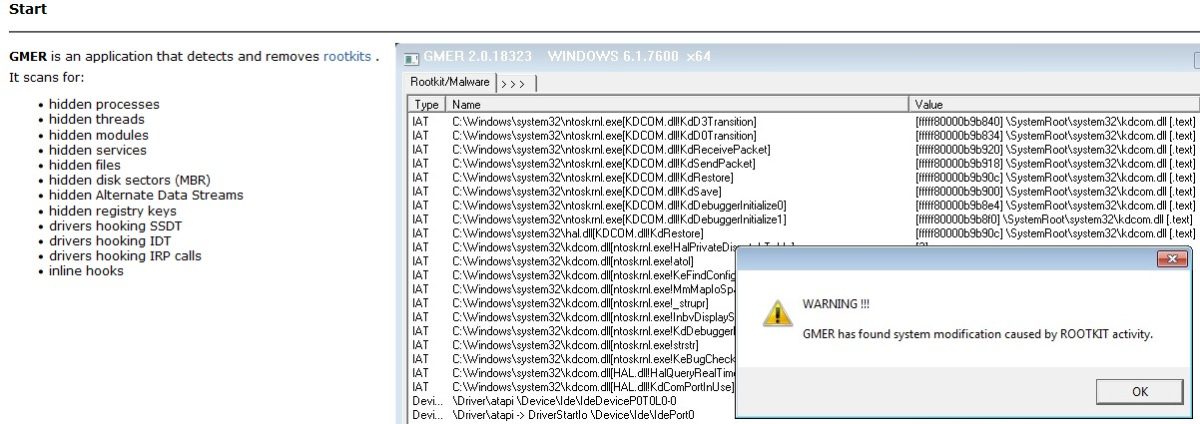

Для Windows нет инструментов командной строки для обнаружения руткитов. Тем не менее, мощное и исчерпывающее приложение для сканирования под названием GMER очень эффективно обнаруживает и даже удаляет руткит в системе Windows.

Этот инструмент ищет во всей системе скрытые потоки, ключи реестра и другие скрытые процессы. Выполняет все виды анализа, включая проверку поведения, подписи и целостности, для обнаружения и удаления руткитов.

Это приложение полезно для обнаружения всех типов руткитов, таких как режим ядра, приложения, память и руткиты загрузчика. Он работает на всех основных ОС Windows.

Linux и Mac OS

Во всех дистрибутивах Linux и Mac OS вы можете легко обнаружить руткиты с помощью инструментов командной строки chkrootkit и rkhunter .

Использование chkrootkit

chkrootkit выполняет глубокий поиск троянов, вредоносных программ и других типов вредоносных кодов в двоичной системе компьютера. Он ищет изменения, внесенные руткитом в исполняемые файлы системы. chkrootkit не предустановлен в дистрибутиве Linux.

Этот инструмент прост в использовании и может быть установлен с помощью следующей команды:

sudo apt-get install chkrootkitили вы также можете установить его, клонировав репозиторий Git.

git clone https://github.com/Magentron/chkrootkit.gitЗатем перейдите в этот каталог и запустите chkrootkit.

./chkrootkitЭта команда запускает поиск руткитов в системе. Вы можете использовать команду справки для получения дополнительных инструкций по использованию этого инструмента.

┌──(rootkali)-[/home/geekflare/chkrootkit] └─# ./chkrootkit -help Usage: ./chkrootkit [options] [test ...] Options: -h show this help and exit -V show version information and exit -l show available tests and exit -d debug -q quiet mode -x expert mode -r dir use dir as the root directory -p dir1:dir2:dirN path for the external commands used by chkrootkit -n skip NFS mounted dirsЭтот инструмент в основном работает над анализом сигнатур и проверкой целостности, чтобы выследить руткит в системе или на сервере.

Использование rkhunter

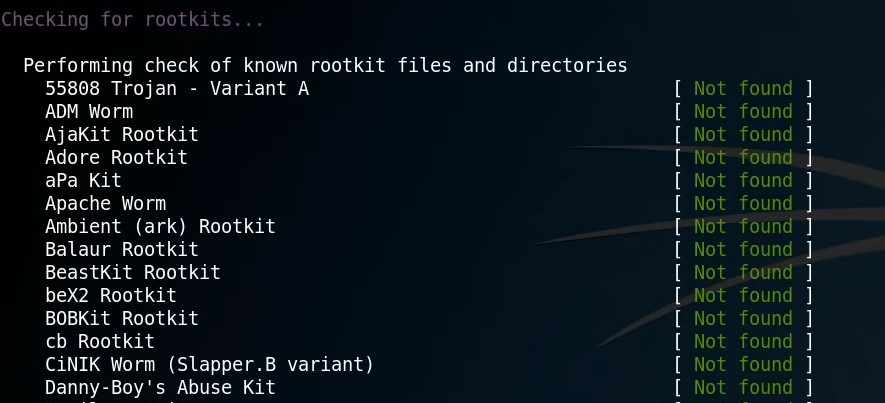

Кроме того, есть еще один инструмент командной строки для поиска руткитов в дистрибутивах Linux. Это rkhunter . Этот инструмент также может обнаруживать удаленные эксплойты и бэкдоры в системе. Просто установите этот инструмент, используя следующую команду.

$ sudo apt-get install rkhunter Следующим шагом будет запуск rkhunter для обнаружения бэкдоров и руткитов.

$ rkhunter -cОн выполняет поиск, и статус будет предоставлен по умолчанию. Если есть какие-либо проблемы, они будут отмечены красным цветом.

Это идеальный инструмент для криминалистического анализа, поскольку он выполняет дополнительные сетевые тесты, проверки модулей ядра и другие тесты, которые не выполняет chrootkit .

Этот инструмент работает на анализе поведения, анализе сигнатур и принимает условия загрузки на разных носителях для обнаружения руткита.

Всегда обновляйте базу данных инструментов chkrootkit и rkhunter перед выполнением сканирования. Только тогда вы сможете обнаружить последние руткиты, которые в настоящее время отсутствуют. Для этого убедитесь, что ваша система Linux обновлена до новейших исправлений, используя приведенную ниже команду.

$ sudo apt update && sudo apt upgradeИнструменты для удаления руткитов

Приложения и инструменты для удаления руткитов, перечисленные ниже, просты в использовании и эффективны. Эти инструменты могут автоматически обнаруживать и удалять руткиты из системы.

№1. Инструмент Avast Rootkit Scanner является мощным инструментом для обнаружения и удаления руткитов при сканировании сигнатур системы. Анализ дампа памяти и поиск в системной памяти — вот некоторые из функций. Эта программа также отслеживает все вызовы библиотек DLL (динамически подключаемых библиотек), которые импортируются.

Он имеет комплексную систему отчетов, которая позволяет просматривать текущие и предыдущие результаты сканирования и отчеты с оповещениями по электронной почте после каждого сканирования.

Не только компьютер, но вы также можете удалить руткит с мобильного устройства Android или iOS с помощью Avast.

№ 2. Malware Bytes предотвращает заражение вашего компьютера руткитами, рекламным и шпионским ПО, а также другими угрозами. Эта программа проверяет целостность памяти ядра и предупреждает пользователя о любых потенциальных проблемах. Он позволяет сканировать вашу систему на наличие руткитов одним щелчком мыши. Это также обеспечит вашу безопасность в Интернете и обеспечит бесперебойную работу вашего компьютера.

№3. Lynis — отличный инструмент аудита безопасности для систем Linux и BSD. Он проверяет несколько элементов безопасности и конфигураций вашей системы в мельчайших деталях. Lynis может обнаруживать проблемы безопасности, такие как руткиты и бэкдоры, а также недостатки конфигурации.

Вместо того, чтобы просто выявлять недостатки, он также предлагает решения, например, какой файл удалить и что делать, чтобы избежать повторного заражения.

№ 4. Malware fox использует свою облачную библиотеку руткитов; он проверяет систему на наличие всех типов руткитов. Также могут быть обнаружены расширенные руткиты, такие как кейлоггеры. Он может обнаруживать и удалять все виды руткитов и закрывать любые лазейки, которые хакеры могут использовать для доступа к вашему компьютеру. Его база данных также регулярно обновляется для обеспечения оптимальной безопасности.

№ 5. Sophos — удобный инструмент, который быстро обнаруживает и удаляет руткиты. Этот инструмент в основном использует анализ поведения (исследует поведение каждого файла и приложения), и если какой-либо файл или программа действуют аналогично руткитам, они будут немедленно удалены. Он даже защищает ключи реестра и расположение файлов от повторного заражения.

Вывод

Установите на свой компьютер сложное и мощное программное обеспечение для защиты от вредоносных программ и всегда будьте внимательны, открывая вложения и неизвестные электронные письма. Скачивайте файлы и программы только из надежных источников. Наилучшей защитой от руткитов является настройка автоматического и зашифрованного процесса резервного копирования в облачное хранилище.

Если руткит очень сильно заразил вашу систему, единственный способ удалить его — переустановить операционную систему.

Вам также может быть интересно узнать об инструментах для сканирования серверов Linux на наличие вредоносных программ и недостатков безопасности.