Windows, Linux ve Mac'te Rootkit'ler Nasıl Tespit Edilir?

Yayınlanan: 2022-02-04Farklı işletim sistemlerinde rootkit'leri nasıl tespit edeceğinizi ve bunları önlemenin yollarını öğrenmek istiyorsanız doğru yere geldiniz.

Bir rootkit, bilgisayar korsanlarının bir bilgisayarın veya ağın tam kontrolünü ele geçirmek için kullandığı bir tür gizli ve ölümcül kötü amaçlı yazılımdır. Saldırgan, Rootkit'leri kullanarak sistemdeki verileri kolayca manipüle edebilir ve çalabilir.

Rootkit'ler tek bir yazılım parçası olarak görünebilir, ancak genellikle saldırganlara hedef sisteme yetkisiz yönetici erişimi sağlarken varlığını aktif olarak gizleyen bir dizi araçtır.

Bir şekilde sisteme bir kök kullanıcı takımı yerleştirildiğinde, saldırgan uzak dosyaları yürütme ve ana makinenin sistem yapılandırmasını değiştirme yeteneğine sahip olacaktır. Bir sistemde veya sunucuda rootkit bulaşmasını belirlemenin en kolay yolu bir rootkit taraması yapmaktır.

Başlayalım.

Bir sistemdeki Rootkit'ler nasıl tespit edilir?

Bir bilgisayarda veya sunucuda bir rootkit'i manuel olarak algılamak kolay değildir. Rootkit'ler her zaman başka bir uygulama veya dosya biçiminde kılık değiştirmiş halde kalır. Bu yüzden varlıklarını tespit etmek zor. Ancak, çeşitli işletim sistemlerindeki rootkit'leri otomatik olarak algılamak için bazı komut satırı araçları, yazılımlar ve yöntemler vardır.

pencereler

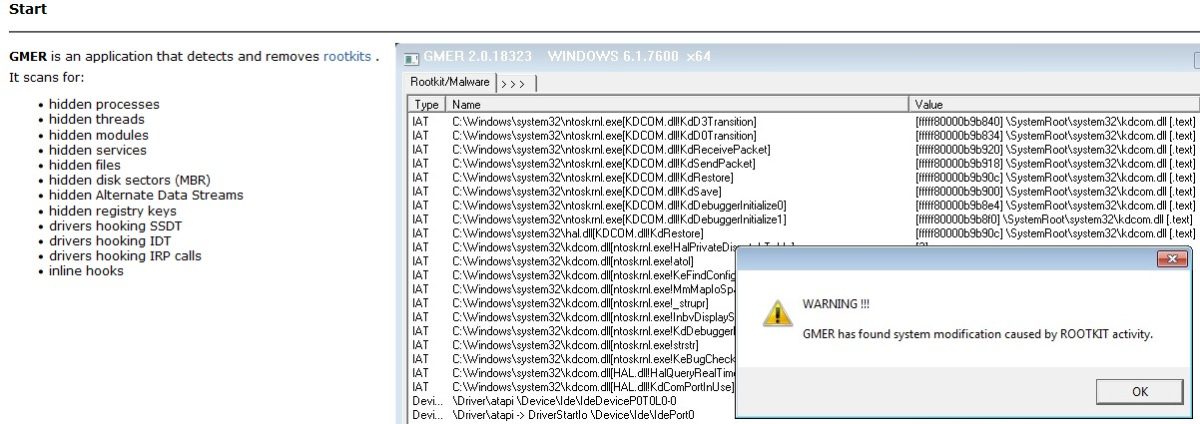

Windows için, rootkit'leri algılayacak komut satırı araçları yoktur. Ancak, GMER adlı güçlü ve kapsamlı bir tarayıcı uygulaması, Windows sisteminde rootkit'i çok etkili bir şekilde algılar ve hatta kaldırır.

Bu araç, tüm sistemi gizli iş parçacıkları, kayıt defteri anahtarları ve diğer gizli işlemler için arar. Rootkit'i algılamak ve kaldırmak için davranış, imza ve bütünlük denetimi gibi her türlü analizi gerçekleştirir.

Bu uygulama, çekirdek modu, uygulama, bellek ve önyükleyici kök kullanıcı takımları gibi her tür kök kullanıcı takımını tespit etmek için faydalıdır. Tüm büyük Windows işletim sistemlerinde çalışır.

Linux ve Mac OS

Tüm Linux dağıtımlarında ve Mac OS'de, chkrootkit ve rkhunter komut satırı araçlarını kullanarak rootkit'leri kolayca tespit edebilirsiniz.

chkrootkit'i kullanma

chkrootkit, makinenin ikili sistemindeki truva atlarını, kötü amaçlı yazılımları ve diğer kötü amaçlı kod türlerini derinlemesine arar. Rootkit'in sistem yürütülebilir ikili dosyalarında yaptığı değişiklikleri arar. chkrootkit, Linux dağıtımında önceden kurulu değildir.

Bu aracın kullanımı basittir ve aşağıdaki komutla kurulabilir:

sudo apt-get install chkrootkitveya Git deposunu klonlayarak da yükleyebilirsiniz.

git clone https://github.com/Magentron/chkrootkit.gitArdından, bu dizine gidin ve chkrootkit'i çalıştırın.

./chkrootkitBu komut, sistemdeki kök kullanıcı takımları için aramayı başlatır. Bu araç kullanımı hakkında daha fazla talimat için yardım komutunu kullanabilirsiniz.

┌──(rootkali)-[/home/geekflare/chkrootkit] └─# ./chkrootkit -help Usage: ./chkrootkit [options] [test ...] Options: -h show this help and exit -V show version information and exit -l show available tests and exit -d debug -q quiet mode -x expert mode -r dir use dir as the root directory -p dir1:dir2:dirN path for the external commands used by chkrootkit -n skip NFS mounted dirsBu araç, sistemdeki veya bir sunucudaki rootkit'i bulmak için esas olarak imza analizi ve bütünlük kontrolü üzerinde çalışır.

rkhunter'ı kullanma

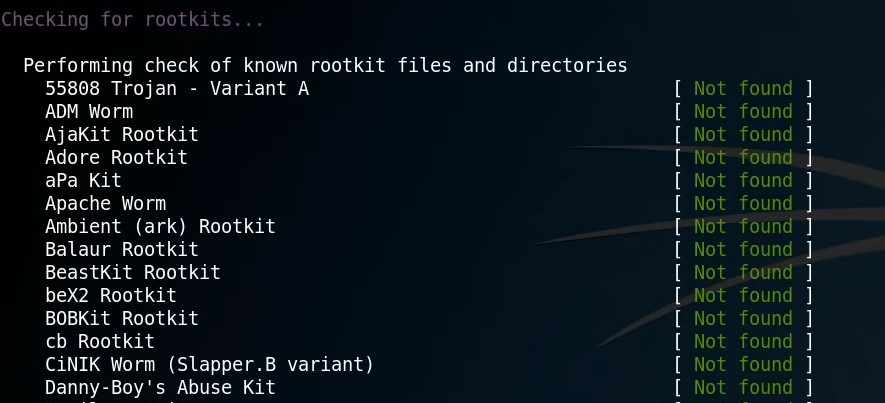

Alternatif olarak, Linux dağıtımlarında rootkit'leri bulmak için başka bir komut satırı aracı vardır. Yani rkhunter . Bu araç ayrıca sistemdeki uzak açıkları ve arka kapıları da tespit edebilir. Sadece aşağıdaki komutu kullanarak bu aracı yükleyin.

$ sudo apt-get install rkhunter Bir sonraki adım, arka kapıları ve rootkit'leri algılamak için rkhunter çalıştırmaktır.

$ rkhunter -cAramayı gerçekleştirir ve durum varsayılan olarak verilecektir. Herhangi bir sorun varsa, bunları kırmızı ile gösterecektir.

Bu, adli analiz için mükemmel bir araçtır çünkü ek ağ testleri, çekirdek modülü kontrolleri ve chrootkit yapmadığı diğer testleri gerçekleştirir.

Bu araç davranış analizi, imza analizi üzerinde çalışır ve rootkit'i algılamak için farklı ortamlarda önyükleme koşulu alır.

Tarama yapmadan önce her zaman chkrootkit ve rkhunter araçları veritabanını güncellediğinizden emin olun. Ancak o zaman, şu anda mevcut olan en son rootkit'leri tespit edebileceksiniz. Bunun için aşağıdaki komutu kullanarak Linux sisteminizin en yeni yamalarla güncel olduğundan emin olun.

$ sudo apt update && sudo apt upgradeRootkit Kaldırma Araçları

Aşağıda listelenen rootkit temizleme uygulamaları ve araçlarının kullanımı basit ve etkilidir. Bu araçlar, rootkit'leri otomatik olarak algılayabilir ve sistemden kaldırabilir.

#1. Avast Rootkit Scanner aracı, sistem imza taramasından rootkit'leri tespit etmek ve kaldırmak için güçlüdür. Bellek dökümü analizi ve sistem belleği araması özelliklerden bazılarıdır. Bu program ayrıca içe aktarılan tüm DLL (Dinamik Bağlantı Kitaplıkları) kitaplığı çağrılarının kaydını tutar.

Mevcut ve önceki tarama sonuçlarını ve her taramadan sonra e-posta uyarı raporlarını görüntülemenizi sağlayan kapsamlı bir raporlama sistemine sahiptir.

Sadece bir bilgisayar değil, rootkit'i Avast'ı kullanarak Android veya iOS mobil cihazlardan da kaldırabilirsiniz.

#2. Kötü Amaçlı Yazılım Baytları, rootkit, reklam yazılımı, casus yazılım ve diğer tehditlerin bilgisayarınıza bulaşmasını önler. Bu program, çekirdek belleğinin bütünlüğünü inceler ve kullanıcıyı olası sorunlara karşı uyarır. Tek bir tıklama ile sisteminizi rootkit'ler için taramanıza olanak tanır. Bu da bilgisayarınızın sorunsuz çalışmasını sağlarken sizi çevrimiçi ortamda güvende tutacaktır.

#3. Lynis, Linux ve BSD sistemleri için mükemmel bir güvenlik denetleme aracıdır. Sisteminizin güvenlik ve konfigürasyonlarının çeşitli unsurlarını çok detaylı bir şekilde denetler. Lynis, rootkit'ler ve arka kapılar gibi güvenlik sorunlarının yanı sıra yapılandırma kusurlarını da algılayabilir.

Yalnızca kusurları belirlemek yerine, hangi dosyanın kaldırılacağı ve yeniden bulaşmayı önlemek için ne yapılması gerektiği gibi çözümler de sunar.

#4. Kötü amaçlı yazılım fox, bulut tabanlı rootkit kitaplığını kullanır; her tür kök kullanıcı takımı için sistemi kontrol eder. Keylogger'lar gibi gelişmiş rootkit'ler de tespit edilebilir. Her türlü rootkit'i algılayıp kaldırabilir ve bilgisayar korsanlarının bilgisayarınıza erişmek için kullanabileceği tüm arka kapıları kapatabilir. Ayrıca, optimum güvenliği sağlamak için veritabanı düzenli olarak güncellenir.

#5. Sophos, rootkit'leri hızla algılayan ve kaldıran kullanışlı bir araçtır. Bu araç temel olarak davranış analizini kullanır (her dosyanın ve uygulamanın davranışını inceler) ve herhangi bir dosya veya program rootkit'lere benzer şekilde davranırsa, derhal kaldırılacaktır. Hatta kayıt defteri anahtarlarını ve dosya konumlarını yeniden bulaşmaya karşı korur.

Çözüm

Bilgisayarınıza gelişmiş ve güçlü kötü amaçlı yazılımdan koruma yazılımı yükleyin ve ekleri ve bilinmeyen e-postaları açarken her zaman dikkatli olun. Dosyaları ve programları yalnızca güvenilir kaynaklardan indirin. Rootkit'e karşı en büyük koruma, bulut depolamaya otomatik ve şifreli bir yedekleme işlemi kurmaktır.

Bir rootkit sisteminize çok derin bir şekilde bulaştıysa, onu kaldırmanın tek yolu işletim sistemini yeniden yüklemektir.

Ayrıca, Linux sunucularını kötü amaçlı yazılım ve güvenlik kusurlarına karşı taramaya yönelik araçlar hakkında bilgi edinmek de ilginizi çekebilir.