Come rilevare i rootkit su Windows, Linux e Mac?

Pubblicato: 2022-02-04Sei nel posto giusto se vuoi imparare come rilevare i rootkit su diversi sistemi operativi e come prevenirli.

Un rootkit è una sorta di malware segreto e mortale che gli hacker utilizzano per assumere il controllo completo di un computer o di una rete. Utilizzando i rootkit, l'attaccante può facilmente manipolare e rubare i dati dal sistema.

I rootkit possono apparire come un unico pezzo di software, ma di solito sono un insieme di strumenti che forniscono agli aggressori un accesso amministrativo non autorizzato al sistema di destinazione nascondendone attivamente la presenza.

Una volta che un rootkit è stato inserito in qualche modo nel sistema, l'attaccante avrà la possibilità di eseguire file remoti e modificare la configurazione del sistema della macchina host. Il modo più semplice per identificare l'infezione da rootkit in un sistema o un server è eseguire una scansione del rootkit.

Iniziamo.

Come rilevare i rootkit in un sistema?

Non è facile rilevare manualmente un rootkit su un computer o un server. I rootkit rimangono sempre nascosti sotto forma di un'altra applicazione o di un file. Quindi è difficile rilevare la loro presenza. Tuttavia, esistono alcuni strumenti da riga di comando, software e metodi per rilevare automaticamente i rootkit in vari sistemi operativi.

finestre

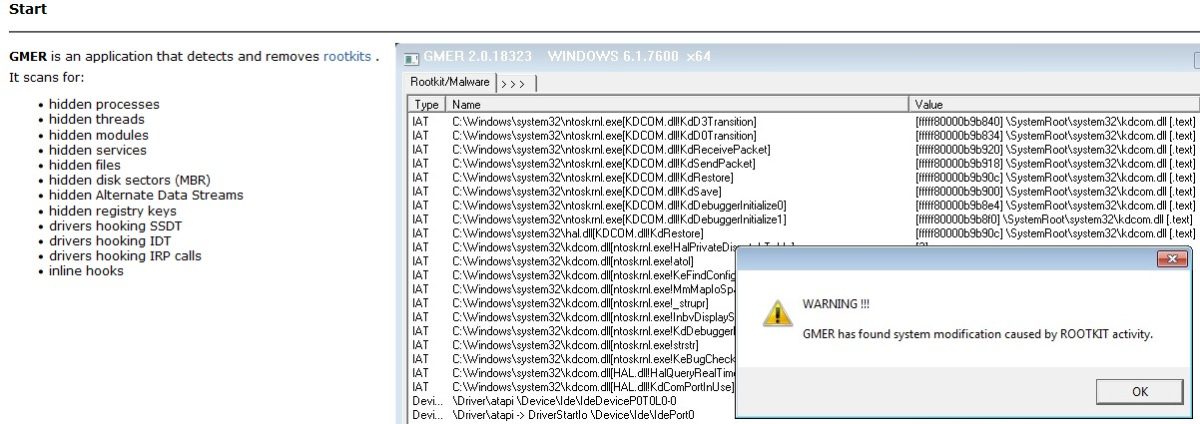

Per Windows, non ci sono strumenti da riga di comando per rilevare i rootkit. Tuttavia, un'applicazione scanner potente ed esauriente chiamata GMER rileva e rimuove persino il rootkit in modo molto efficace sul sistema Windows.

Questo strumento ricerca nell'intero sistema thread nascosti, chiavi di registro e altri processi nascosti. Esegue tutti i tipi di analisi come il comportamento, la firma e il controllo dell'integrità per rilevare e rimuovere il rootkit.

Questa applicazione è utile per rilevare tutti i tipi di rootkit come modalità kernel, applicazioni, memoria e rootkit del bootloader. Funziona su tutti i principali sistemi operativi Windows.

Linux e Mac OS

In tutte le distribuzioni Linux e Mac OS, puoi facilmente rilevare i rootkit usando gli strumenti da riga di comando chkrootkit e rkhunter .

Usando chkrootkit

chkrootkit ricerca a fondo trojan, malware e altri tipi di codici dannosi nel sistema binario della macchina. Cerca le modifiche apportate da rootkit ai binari eseguibili del sistema. chkrootkit non è preinstallato nella distribuzione Linux.

Questo strumento è semplice da usare e può essere installato con il seguente comando:

sudo apt-get install chkrootkitoppure puoi anche installarlo clonando il repository Git.

git clone https://github.com/Magentron/chkrootkit.gitQuindi, vai a quella directory ed esegui chkrootkit.

./chkrootkitQuesto comando avvia la ricerca dei rootkit nel sistema. È possibile utilizzare il comando di aiuto per ulteriori istruzioni sull'utilizzo di questo strumento.

┌──(rootkali)-[/home/geekflare/chkrootkit] └─# ./chkrootkit -help Usage: ./chkrootkit [options] [test ...] Options: -h show this help and exit -V show version information and exit -l show available tests and exit -d debug -q quiet mode -x expert mode -r dir use dir as the root directory -p dir1:dir2:dirN path for the external commands used by chkrootkit -n skip NFS mounted dirsQuesto strumento funziona principalmente sull'analisi della firma e sul controllo dell'integrità per dare la caccia al rootkit nel sistema o in un server.

Usando rkhunter

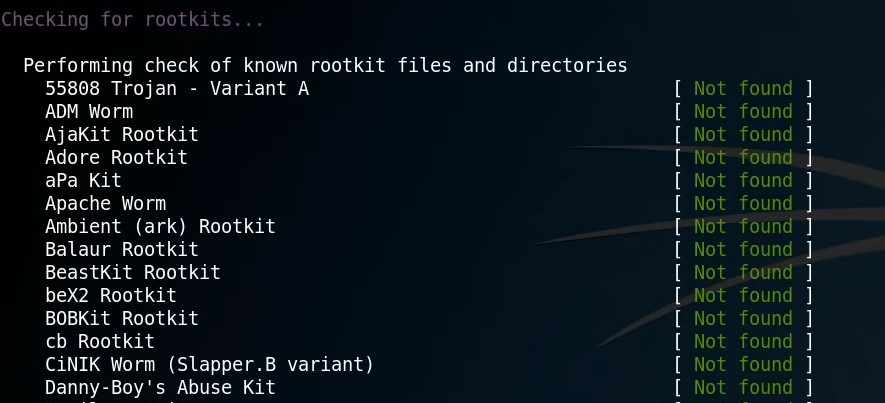

In alternativa, c'è un altro strumento da riga di comando per trovare i rootkit nelle distribuzioni Linux. Questo è rkhunter . Questo strumento può anche rilevare exploit remoti e backdoor nel sistema. Basta installare questo strumento usando il seguente comando.

$ sudo apt-get install rkhunter Il passaggio successivo è eseguire rkhunter per rilevare le backdoor e i rootkit.

$ rkhunter -cEsegue la ricerca e lo stato verrà fornito per impostazione predefinita. Se ci sono problemi, li indicherà in rosso.

Questo è uno strumento perfetto per l'analisi forense perché esegue test di rete aggiuntivi, controlli dei moduli del kernel e altri test che chrootkit non fa.

Questo strumento funziona sull'analisi del comportamento, sull'analisi della firma e richiede una condizione di avvio su diversi supporti per rilevare il rootkit.

Assicurati sempre di aggiornare il database degli strumenti chkrootkit e rkhunter prima di eseguire la scansione. Solo allora sarai in grado di rilevare gli ultimi rootkit attualmente disponibili. Per questo, assicurati che il tuo sistema Linux sia aggiornato con le patch più recenti usando il comando seguente.

$ sudo apt update && sudo apt upgradeStrumenti di rimozione dei rootkit

Le applicazioni e gli strumenti di rimozione dei rootkit elencati di seguito sono semplici da usare ed efficaci. Questi strumenti possono rilevare e rimuovere automaticamente i rootkit dal sistema.

# 1. Lo strumento Avast Rootkit Scanner è potente per rilevare e rimuovere i rootkit dalla scansione delle firme di sistema. L'analisi del dump della memoria e la ricerca della memoria di sistema sono alcune delle funzionalità. Questo programma tiene traccia anche di tutte le chiamate alle librerie DLL (Dynamic-Link Libraries) importate.

Dispone di un sistema di reporting completo che consente di visualizzare i risultati delle scansioni attuali e precedenti e i rapporti di avviso via e-mail dopo ogni scansione.

Non solo un computer, ma puoi anche rimuovere il rootkit da dispositivi mobili Android o iOS utilizzando Avast.

#2. I byte di malware impediscono a rootkit, adware, spyware e altre minacce di infettare il computer. Questo programma esamina l'integrità della memoria del kernel e avvisa l'utente di eventuali problemi. Ti consente di scansionare il tuo sistema alla ricerca di rootkit con un solo clic. Anche questo ti manterrà al sicuro online mantenendo il tuo computer funzionante senza intoppi.

#3. Lynis è un eccellente strumento di controllo della sicurezza per i sistemi Linux e BSD. Controlla in dettaglio diversi elementi della sicurezza e delle configurazioni del tuo sistema. Lynis è in grado di rilevare problemi di sicurezza, come rootkit e backdoor, nonché difetti di configurazione.

Invece di identificare semplicemente i difetti, fornisce anche soluzioni come quale file rimuovere e cosa fare per evitare la reinfezione.

#4. Malware Fox utilizza la sua libreria di rootkit basata su cloud; controlla il sistema per tutti i tipi di rootkit. Possono essere rilevati anche rootkit avanzati, come i keylogger . Può rilevare e rimuovere tutti i tipi di rootkit e chiudere tutte le backdoor che gli hacker potrebbero utilizzare per accedere al tuo computer. Il suo database viene inoltre aggiornato regolarmente per garantire una sicurezza ottimale.

#5. Sophos è uno strumento utile che rileva e rimuove rapidamente i rootkit. Questo strumento utilizza principalmente l'analisi del comportamento (esamina il comportamento di ogni file e applicazione) e se qualsiasi file o programma si comporta in modo simile ai rootkit, verrà rimosso immediatamente. Protegge anche le chiavi di registro e le posizioni dei file dalla reinfezione.

Conclusione

Installa un software anti-malware sofisticato e potente sul tuo computer e sii sempre attento mentre apri allegati ed e-mail sconosciute. Scarica i file e i programmi solo da fonti affidabili. La migliore protezione contro i rootkit consiste nell'impostare un processo di backup automatico e crittografato nell'archiviazione cloud.

Se un rootkit ha infettato il tuo sistema in modo molto profondo, l'unico modo per rimuoverlo è reinstallare il sistema operativo.

Potresti anche essere interessato a conoscere gli strumenti per scansionare i server Linux alla ricerca di malware e falle di sicurezza.