Windows、Linux、Macでルートキットを検出する方法は?

公開: 2022-02-04さまざまなオペレーティングシステムでルートキットを検出する方法と、それらを防ぐ方法を学びたい場合は、適切な場所に来ました。

ルートキットは、ハッカーがコンピューターまたはネットワークを完全に制御するために使用する一種の秘密の致命的なマルウェアです。 攻撃者はルートキットを使用して、システムからデータを簡単に操作および盗むことができます。

ルートキットは単一のソフトウェアのように見える場合がありますが、通常、攻撃者にターゲットシステムへの不正な管理アクセスを提供し、その存在を積極的に隠蔽する一連のツールです。

ルートキットが何らかの方法でシステムに配置されると、攻撃者はリモートファイルを実行し、ホストマシンのシステム構成を変更することができます。 システムまたはサーバーでルートキットの感染を特定する最も簡単な方法は、ルートキットスキャンを実行することです。

始めましょう。

システム内のルートキットを検出する方法は?

コンピューターまたはサーバー上でルートキットを手動で検出することは簡単ではありません。 ルートキットは、常に別のアプリケーションまたはファイルの形で偽装されたままになります。 したがって、それらの存在を検出することは困難です。 ただし、さまざまなオペレーティングシステムでルートキットを自動的に検出するためのコマンドラインツール、ソフトウェア、およびメソッドがいくつかあります。

ウィンドウズ

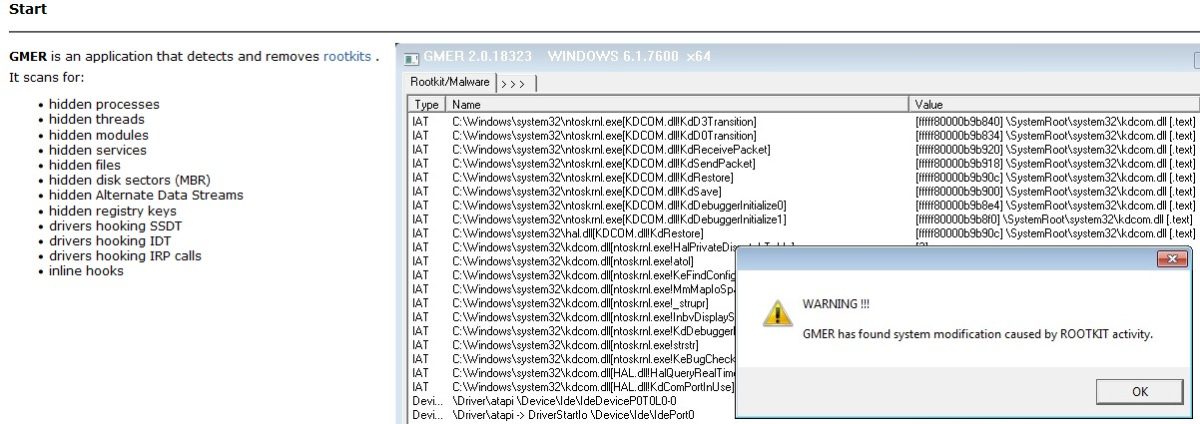

Windowsの場合、ルートキットを検出するためのコマンドラインツールはありません。 ただし、GMERと呼ばれる強力で網羅的なスキャナーアプリケーションは、Windowsシステムでルートキットを非常に効果的に検出して削除します。

このツールは、システム全体で隠しスレッド、レジストリキー、およびその他の隠しプロセスを検索します。 ルートキットを検出して削除するために、動作、署名、整合性チェックなど、あらゆる種類の分析を実行します。

このアプリケーションは、カーネルモード、アプリケーション、メモリ、ブートローダールートキットなどのすべてのタイプのルートキットを検出するのに役立ちます。 すべての主要なWindowsOSで動作します。

LinuxおよびMacOS

すべてのLinuxディストリビューションおよびMacOSでは、 rkhunter chkrootkitラインツールを使用してルートキットを簡単に検出できます。

chkrootkitの使用

chkrootkitは、マシンのバイナリシステムでトロイの木馬、マルウェア、およびその他の種類の悪意のあるコードを詳細に検索します。 ルートキットがシステムの実行可能バイナリに加えた変更を探します。 chkrootkitはLinuxディストリビューションにプリインストールされていません。

このツールは使い方が簡単で、次のコマンドでインストールできます。

sudo apt-get install chkrootkitまたは、Gitリポジトリのクローンを作成してインストールすることもできます。

git clone https://github.com/Magentron/chkrootkit.git次に、そのディレクトリに移動して、chkrootkitを実行します。

./chkrootkitこのコマンドは、システム内のルートキットのハントを開始します。 このツールの使用法の詳細については、helpコマンドを使用できます。

┌──(rootkali)-[/home/geekflare/chkrootkit] └─# ./chkrootkit -help Usage: ./chkrootkit [options] [test ...] Options: -h show this help and exit -V show version information and exit -l show available tests and exit -d debug -q quiet mode -x expert mode -r dir use dir as the root directory -p dir1:dir2:dirN path for the external commands used by chkrootkit -n skip NFS mounted dirsこのツールは、主にシグニチャ分析と整合性チェックで機能し、システムまたはサーバーのルートキットを追跡します。

rkhunterの使用

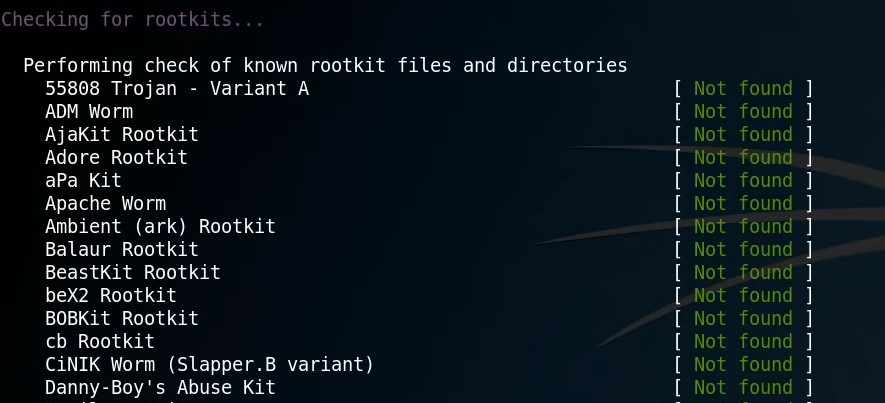

または、Linuxディストリビューションでルートキットを検索するための別のコマンドラインツールがあります。 それはrkhunterです。 このツールは、システム内のリモートエクスプロイトやバックドアを検出することもできます。 次のコマンドを使用して、このツールをインストールするだけです。

$ sudo apt-get install rkhunter 次のステップは、バックドアとルートキットを検出するためにrkhunterを実行することです。

$ rkhunter -c検索を実行し、デフォルトでステータスが表示されます。 問題がある場合は、赤で表示されます。

これは、追加のネットワークテスト、カーネルモジュールチェック、およびchrootkitが実行しないその他のテストを実行するため、フォレンジック分析に最適なツールです。

このツールは、動作分析、シグネチャ分析で機能し、ルートキットを検出するためにさまざまなメディアで起動する条件を取ります。

スキャンを実行する前に、 rkhunter chkrootkitデータベースを更新してください。 そうして初めて、現在リリースされている最新のルートキットを検出できるようになります。 そのためには、以下のコマンドを使用して、Linuxシステムが最新のパッチで最新であることを確認してください。

$ sudo apt update && sudo apt upgradeルートキット削除ツール

以下にリストされているルートキット削除アプリケーションとツールは、使いやすく効果的です。 これらのツールは、ルートキットを自動的に検出してシステムから削除できます。

#1。 アバストルートキットスキャナーツールは、システムシグネチャスキャンからルートキットを検出して削除するのに強力です。 メモリダンプ分析とシステムメモリ検索は、いくつかの機能です。 このプログラムは、インポートされたすべてのDLL(ダイナミックリンクライブラリ)ライブラリ呼び出しも追跡します。

これには、現在および以前のスキャン結果を表示し、各スキャン後にアラートレポートを電子メールで送信できる包括的なレポートシステムがあります。

コンピューターだけでなく、アバストを使用してAndroidまたはiOSモバイルからルートキットを削除することもできます。

#2。 Malware Bytesは、ルートキット、アドウェア、スパイウェア、およびその他の脅威がコンピューターに感染するのを防ぎます。 このプログラムは、カーネルメモリの整合性を調べ、潜在的な問題についてユーザーに警告します。 これにより、ワンクリックでシステムのルートキットをスキャンできます。 これもまた、コンピュータをスムーズに動作させながら、オンラインでの安全を維持します。

#3。 Lynisは、LinuxおよびBSDシステム向けの優れたセキュリティ監査ツールです。 システムのセキュリティと構成のいくつかの要素を詳細に監査します。 Lynisは、ルートキットやバックドアなどのセキュリティの問題や、構成の欠陥を検出できます。

単に欠陥を特定するだけでなく、削除するファイルや再感染を回避するために何をすべきかなどの解決策も提供します。

#4。 Malware foxは、クラウドベースのルートキットライブラリを使用します。 すべてのタイプのルートキットについてシステムをチェックします。 キーロガーなどの高度なルートキットも検出できます。 あらゆる種類のルートキットを検出して削除し、ハッカーがコンピュータにアクセスするために利用している可能性のあるバックドアをすべて閉じることができます。 そのデータベースも定期的に更新され、最適なセキュリティが確保されます。

#5。 ソフォスは、ルートキットをすばやく検出して削除する便利なツールです。 このツールは主に動作分析(すべてのファイルとアプリケーションの動作を調べる)を使用し、ファイルまたはプログラムがルートキットと同様に動作する場合、それらはすぐに削除されます。 また、レジストリキーとファイルの場所を再感染から保護します。

結論

洗練された強力なマルウェア対策ソフトウェアをコンピューターにインストールし、添付ファイルや不明な電子メールを開くときは常に注意を払ってください。 信頼できるソースからのみファイルとプログラムをダウンロードしてください。 ルートキットに対する最大の保護は、クラウドストレージへの自動暗号化バックアッププロセスを設定することです。

ルートキットがシステムに非常に深刻に感染している場合、ルートキットを削除する唯一の方法は、オペレーティングシステムを再インストールすることです。

Linuxサーバーをスキャンしてマルウェアやセキュリティ上の欠陥がないかどうかを調べるためのツールについても学ぶことができます。