Wie erkennt man Rootkits unter Windows, Linux und Mac?

Veröffentlicht: 2022-02-04Sie sind an der richtigen Stelle, wenn Sie erfahren möchten, wie Sie Rootkits auf verschiedenen Betriebssystemen erkennen und verhindern können.

Ein Rootkit ist eine Art verdeckte und tödliche Malware, die Hacker einsetzen, um die vollständige Kontrolle über einen Computer oder ein Netzwerk zu übernehmen. Mithilfe von Rootkits kann der Angreifer die Daten des Systems leicht manipulieren und stehlen.

Rootkits können als einzelne Software erscheinen, aber sie sind normalerweise eine Reihe von Tools, die Angreifern unbefugten administrativen Zugriff auf das Zielsystem gewähren und gleichzeitig dessen Anwesenheit aktiv verbergen.

Sobald ein Rootkit irgendwie im System platziert wurde, hat der Angreifer die Möglichkeit, entfernte Dateien auszuführen und die Systemkonfiguration des Host-Rechners zu ändern. Der einfachste Weg, eine Rootkit-Infektion in einem System oder Server zu identifizieren, ist die Durchführung eines Rootkit-Scans.

Lass uns anfangen.

Wie erkennt man Rootkits in einem System?

Es ist nicht einfach, ein Rootkit manuell auf einem Computer oder Server zu erkennen. Rootkits bleiben immer in Form einer anderen Anwendung oder einer Datei getarnt. Es ist also schwierig, ihre Anwesenheit zu erkennen. Es gibt jedoch einige Befehlszeilentools, Software und Methoden, um Rootkits in verschiedenen Betriebssystemen automatisch zu erkennen.

Windows

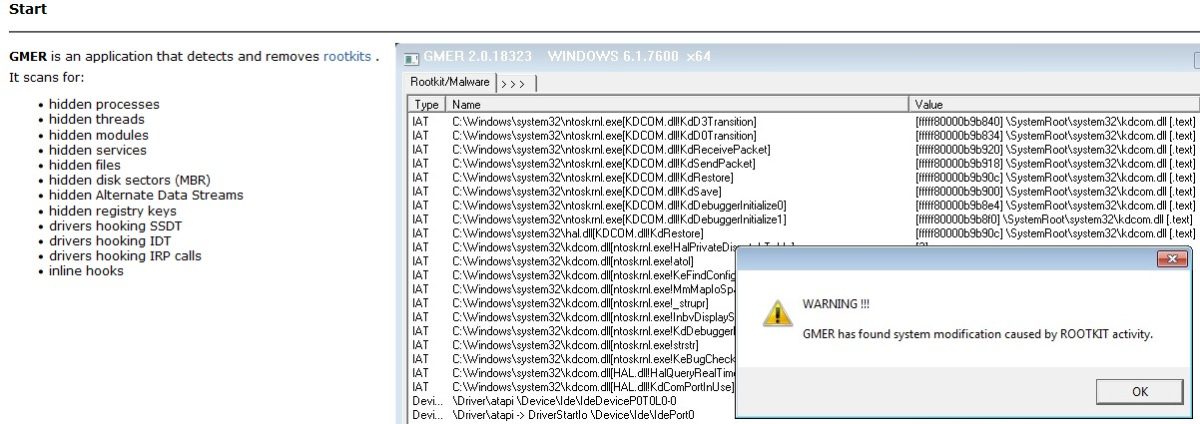

Für Windows gibt es keine Befehlszeilentools zum Erkennen von Rootkits. Eine leistungsstarke und umfassende Scanneranwendung namens GMER erkennt und entfernt das Rootkit jedoch sehr effektiv auf dem Windows-System.

Dieses Tool durchsucht das gesamte System nach versteckten Threads, Registrierungsschlüsseln und anderen versteckten Prozessen. Führt alle Arten von Analysen wie Verhaltens-, Signatur- und Integritätsprüfungen durch, um das Rootkit zu erkennen und zu entfernen.

Diese Anwendung ist nützlich, um alle Arten von Rootkits wie Kernelmodus-, Anwendungs-, Speicher- und Bootloader-Rootkits zu erkennen. Es funktioniert auf allen gängigen Windows-Betriebssystemen.

Linux und MacOS

In allen Linux-Distributionen und Mac OS können Sie Rootkits einfach mit den Befehlszeilentools chkrootkit und rkhunter erkennen.

Verwenden von chkrootkit

chkrootkit sucht intensiv nach Trojanern, Malware und anderen Arten von bösartigem Code im Binärsystem der Maschine. Es sucht nach den Änderungen, die das Rootkit in ausführbaren System-Binärdateien vornimmt. chkrootkit ist in der Linux-Distribution nicht vorinstalliert.

Dieses Tool ist einfach zu bedienen und kann mit dem folgenden Befehl installiert werden:

sudo apt-get install chkrootkitoder Sie können es auch installieren, indem Sie das Git-Repository klonen.

git clone https://github.com/Magentron/chkrootkit.gitNavigieren Sie als Nächstes zu diesem Verzeichnis und führen Sie das chkrootkit aus.

./chkrootkitDieser Befehl startet die Suche nach Rootkits im System. Sie können den Hilfebefehl verwenden, um weitere Anweisungen zur Verwendung dieses Tools zu erhalten.

┌──(rootkali)-[/home/geekflare/chkrootkit] └─# ./chkrootkit -help Usage: ./chkrootkit [options] [test ...] Options: -h show this help and exit -V show version information and exit -l show available tests and exit -d debug -q quiet mode -x expert mode -r dir use dir as the root directory -p dir1:dir2:dirN path for the external commands used by chkrootkit -n skip NFS mounted dirsDieses Tool arbeitet hauptsächlich an der Signaturanalyse und Integritätsprüfung, um das Rootkit im System oder auf einem Server aufzuspüren.

Verwenden von rkhunter

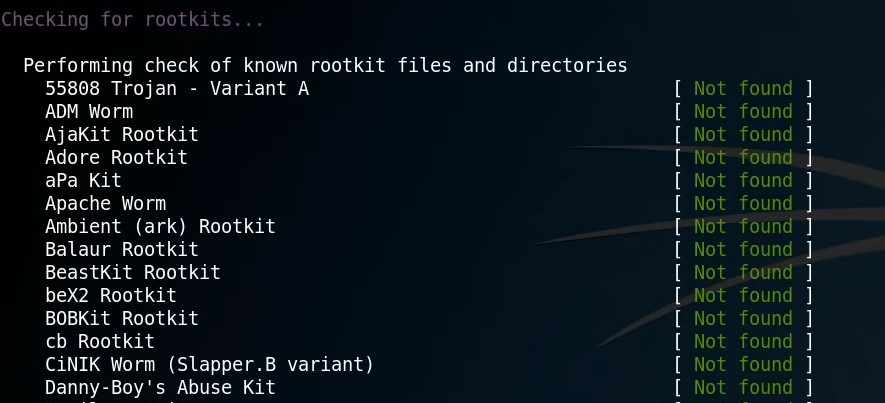

Alternativ gibt es ein weiteres Kommandozeilen-Tool, um Rootkits in Linux-Distributionen zu finden. Das ist rkhunter . Dieses Tool kann auch Remote-Exploits und Hintertüren im System erkennen. Installieren Sie dieses Tool einfach mit dem folgenden Befehl.

$ sudo apt-get install rkhunter Der nächste Schritt besteht darin, den rkhunter , um die Backdoors und Rootkits zu erkennen.

$ rkhunter -cEs führt die Suche durch und der Status wird standardmäßig angegeben. Wenn es Probleme gibt, werden sie rot angezeigt.

Dies ist ein perfektes Werkzeug für die forensische Analyse, da es zusätzliche Netzwerktests, Kernelmodulprüfungen und andere Tests durchführt, die chrootkit nicht durchführt.

Dieses Tool arbeitet an der Verhaltensanalyse, Signaturanalyse und nimmt eine Bedingung zum Booten auf verschiedenen Medien, um das Rootkit zu erkennen.

Stellen Sie immer sicher, dass Sie die chkrootkit und rkhunter Tools-Datenbank aktualisieren, bevor Sie einen Scan durchführen. Nur dann können Sie die neuesten Rootkits erkennen, die derzeit auf dem Markt sind. Stellen Sie dazu mit dem folgenden Befehl sicher, dass Ihr Linux-System mit den neuesten Patches auf dem neuesten Stand ist.

$ sudo apt update && sudo apt upgradeTools zum Entfernen von Rootkits

Die unten aufgeführten Anwendungen und Tools zum Entfernen von Rootkits sind einfach zu verwenden und effektiv. Diese Tools können Rootkits automatisch erkennen und aus dem System entfernen.

#1. Das Avast Rootkit Scanner-Tool ist leistungsstark zum Erkennen und Entfernen von Rootkits aus dem Systemsignatur-Scannen. Speicherauszugsanalyse und Systemspeichersuche sind einige der Funktionen. Dieses Programm verfolgt auch alle importierten DLL-Bibliotheksaufrufe (Dynamic-Link Libraries).

Es verfügt über ein umfassendes Berichtssystem, mit dem Sie aktuelle und frühere Scanergebnisse anzeigen und nach jedem Scan Warnberichte per E-Mail versenden können.

Nicht nur ein Computer, sondern Sie können das Rootkit mit Avast auch von einem Android- oder iOS-Mobilgerät entfernen.

#2. Malware Bytes verhindert, dass Rootkits, Adware, Spyware und andere Bedrohungen Ihren Computer infizieren. Dieses Programm untersucht die Integrität des Kernel-Speichers und warnt den Benutzer vor potenziellen Problemen. Es erlaubt Ihnen, Ihr System mit nur einem Klick auf Rootkits zu scannen. Auch dies sorgt dafür, dass Sie online sicher sind, während Ihr Computer reibungslos funktioniert.

#3. Lynis ist ein hervorragendes Sicherheitsaudit-Tool für Linux- und BSD-Systeme. Es prüft mehrere Elemente der Sicherheit und Konfiguration Ihres Systems sehr detailliert. Lynis kann Sicherheitsprobleme wie Rootkits und Hintertüren sowie Konfigurationsfehler erkennen.

Anstatt nur die Schwachstellen zu identifizieren, bietet es auch Lösungen wie die zu entfernende Datei und was zu tun ist, um eine erneute Infektion zu vermeiden.

#4. Malware Fox verwendet seine Cloud-basierte Rootkit-Bibliothek; Es überprüft das System auf alle Arten von Rootkits. Fortgeschrittene Rootkits wie Keylogger können ebenfalls erkannt werden . Es kann alle Arten von Rootkits erkennen und entfernen und alle Hintertüren schließen, die Hacker möglicherweise verwenden, um Zugriff auf Ihren Computer zu erhalten. Die Datenbank wird außerdem regelmäßig aktualisiert, um eine optimale Sicherheit zu gewährleisten.

#5. Sophos ist ein praktisches Tool, das Rootkits schnell erkennt und entfernt. Dieses Tool verwendet hauptsächlich Verhaltensanalysen (untersucht das Verhalten jeder Datei und Anwendung), und wenn sich eine Datei oder ein Programm ähnlich wie Rootkits verhält, werden sie sofort entfernt. Es schützt sogar Registrierungsschlüssel und Dateispeicherorte vor einer erneuten Infektion.

Fazit

Installieren Sie ausgeklügelte und leistungsstarke Anti-Malware-Software auf Ihrem Computer und seien Sie immer aufmerksam, während Sie Anhänge und unbekannte E-Mails öffnen. Laden Sie die Dateien und Programme nur von zuverlässigen Quellen herunter. Der größte Schutz vor Rootkits besteht darin, einen automatischen und verschlüsselten Backup-Prozess zum Cloud-Speicher einzurichten.

Wenn ein Rootkit Ihr System sehr stark infiziert hat, können Sie es nur entfernen, indem Sie das Betriebssystem neu installieren.

Sie könnten auch daran interessiert sein, mehr über Tools zum Scannen von Linux-Servern auf Malware und Sicherheitslücken zu erfahren.