8 حلول للمحيط المحدد بالبرمجيات (SDP) للشركات الصغيرة إلى الكبيرة

نشرت: 2022-02-01يمكن أن يساعدك استخدام حل المحيط المحدد بالبرمجيات (SDP) في تأمين الأصول التنظيمية والبنية التحتية من المهاجمين والمستخدمين غير المصرح لهم.

وغني عن القول ، أن القوى العاملة الموزعة هي السائدة في جميع أنحاء العالم ، خاصة بعد الوباء الحالي. يمكن للمستخدمين الاتصال بشبكتك التنظيمية من أي مكان ، باستخدام أي جهاز واتصال يمكن أن يكون غير آمن.

هذا هو السبب في أنه من الضروري أن يكون لديك نهج أمان أقوى مثل حلول المحيط المحددة بالبرمجيات بدلاً من الاعتماد على نهج قائم على الشبكة.

على الرغم من أن بنية الشبكة التقليدية توفر الأمان عن طريق فصل شبكتك عن العالم الخارجي باستخدام تقنيات مثل جدران الحماية وأجهزة التوجيه وما إلى ذلك ، بالنسبة لعناصر التحكم في الوصول ، فإن هذه الأساليب تعتمد على إمكانية الوصول والرؤية.

مع وجود محيط شبكة غير واضح في السيناريو الحالي مع وصول تقنيات السحابة ، هناك العديد من نقاط الدخول للتسلل إلى ضوابط الوصول التقليدية. قد تحمل القوى العاملة والأجهزة الخارجية الخاصة بك العديد من المخاطر ، بما يكفي للتسبب في حدوث أعطال أمنية وجعل الأساليب التقليدية الخاصة بك غير كافية.

يمكن أن تساعدك حلول SDP في مواجهة مثل هذه المخاطر من خلال توفير عناصر تحكم وصول قوية وخالية من المخاطر.

في هذه المقالة ، سوف نكتشف بعض الأشياء حول SDPs ، وكيف أنها مفيدة ، وبعض أفضل حلول SDP التي يمكنك تقديمها في مجموعة أدوات الأمان المؤسسي الخاصة بك.

هيا نبدأ!

ما هي حلول محيط المعرفة بالبرمجيات (SDP)؟

المحيط المعرّف بالبرمجيات (SDP) هو نهج أمني لتأمين البنى التحتية ، مثل أجهزة التوجيه والخوادم والتطبيقات والأنظمة المتصلة بالإنترنت. يخفي الأنظمة المستضافة على السحابة والمحلية من المهاجمين والجهات الخارجية. وتُعرف الحلول ذات إمكانات SDP باسم حلول محيط المعرفة بالبرمجيات أو حلول SDP.

يهدف نهج الأمان هذا إلى إنشاء محيط شبكة بمساعدة البرامج بدلاً من الأجهزة. تعمل الشركات التي تستخدم حل SDP بشكل أساسي على جعل بنيتها التحتية وأنظمتها غير مرئية للحفاظ على سلامتها من المستخدمين والمهاجمين غير المصرح لهم.

تم تطوير SDP في عام 2007 من قبل وكالة نظام معلومات الدفاع (DISA). علاوة على ذلك ، أصبح تحالف أمان السحابة (CSA) مهتمًا بمفهوم SDP وقام بتطوير إطار العمل الخاص به. ومن المثير للاهتمام أن Google كانت من بين المؤسسات الأولى التي تبنت الفكرة وخلقت حل SDP - GoogleBeyond Corp.

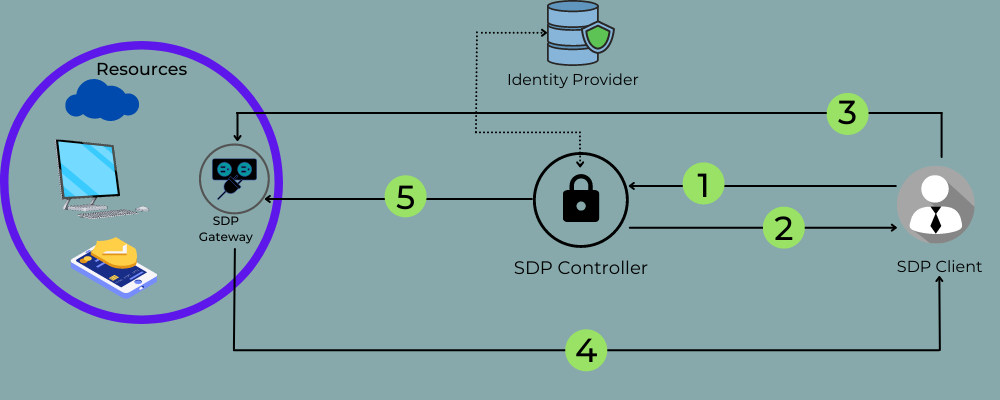

كيف تعمل حلول SDP؟

بدلاً من الاعتماد على الأساليب التقليدية القائمة على أمان الشبكة ، تساعد حلول SDP على تأمين جميع التطبيقات والمستخدمين واتصالاتهم. يُنشئ حل المحيط المحدد بالبرمجيات محيطًا أو حدودًا افتراضية تحيط بأصول الأعمال والبنية التحتية في طبقة شبكتها.

يفصل هذا المحيط الأصول عن الضوابط الخارجية القائمة على الوصول والتي تقيد امتيازات المستخدم مع السماح بالوصول إلى الشبكة. يمكن لحل SDP المصادقة على كل من هوية المستخدم والأجهزة. يتيح لك الوصول إلى الأصول فقط بعد تقييم حالة الجهاز والتحقق من هوية المستخدم.

لذلك ، عندما يصادق حل SDP على الجهاز والمستخدم ، فإنه ينشئ اتصالاً منفصلاً بين الجهاز والخادم الذي يحاول الوصول إليه. يتم تزويد المستخدم المصادق عليه باتصال شبكة منفصل وغير متصل بشبكة أوسع. لا يمكن لأي شخص آخر غير المستخدم المصادق عليه الوصول إلى هذه الشبكة والخدمات المعتمدة.

تشكل هذه الإستراتيجية أمانًا قويًا للمؤسسة التي تقوم بتنفيذ حل SDP. يمنع المهاجمين وغير المصرح لهم من التسلل إلى الشبكة أو الوصول إلى الأصول.

فوائد حلول SDP لعملك؟

مع زيادة مخاطر الأمن السيبراني ، والقوى العاملة الموزعة ، والاستخدام المتعدد للأجهزة ، يبدو أن استراتيجيات مثل حلول المحيط المحدد بالبرمجيات (SDP) منطقية. دعونا نفهم كيف يمكن أن تكون حلول SDP مفيدة لعملك.

زيادة أمن الإنترنت

يأتي الإنترنت مع مخاطر متأصلة من المهاجمين الذين يريدون اختراق شبكتك وأنظمتك لسرقة المعلومات والاستيلاء على الحسابات وتشكيل تهديدات مختلفة. أصبح الخطر أكثر خطورة بعد ترتيبات القوى العاملة الموزعة مثل العمل من المنزل. الآن ، قد يعمل الموظفون أو المستقلون أو المقاولون معك من جميع أنحاء العالم باستخدام أجهزة وشبكات مختلفة ، والتي قد تكون غير آمنة.

ومن ثم ، يمكنك تأمين شبكتك وأصولك التنظيمية من الوكلاء الضارين باستخدام حل SDP. يساعدك على زيادة أمان الإنترنت داخل مؤسستك لكل مستخدم وجهاز مع منع المستخدمين غير المصرح لهم.

الوصول الآمن إلى السحابة المتعددة

يمكنك الوصول بأمان إلى خدمات سحابية متعددة باستخدام بيئة واحدة فقط باستخدام حل SDP.

ربما كنت تستخدم خدمات مثل Microsoft Office 365 وخدمات البنية التحتية لـ AWS ومنصة تطوير السحابة والتخزين السحابي وخدمات أخرى. إنهم جميعًا بحاجة إلى الأمان ، ويعد حل SDP طريقة رائعة لتأمينهم. سيساعدك هذا أيضًا على بدء رحلة أمان الثقة المعدومة من خلال تأمين كل اتصال وجهاز ومستخدم بغض النظر عن مكان وجودهم أو استضافتهم.

عمليات اندماج وشراء أسرع

يمكن أن تكون عمليات الاندماج والاستحواذ (M&A) ذات الأساليب التقليدية معقدة للغاية وتستغرق وقتًا طويلاً عند التقارب بين الشبكات والأجهزة وعناوين IP والأصول. سيؤدي استخدام حل SDP إلى تبسيط هذه العملية وتأمينها بسياسات أمان صارمة تتطلب المصادقة المناسبة لكل مستخدم وجهاز. سيؤدي ذلك أيضًا إلى تقليل الوقت الذي تقضيه في تسوية العمليات للبدء بسرعة وتشغيل عملياتك.

مخاطر الطرف الثالث المنخفضة

في كثير من الأحيان ، قد تمنح المؤسسات امتيازات إضافية لمستخدمي الجهات الخارجية لا يحتاجون إليها لأداء أدوارهم. إذا لم تقم بمراقبة وصول مستخدمي الطرف الثالث بشكل صحيح ، فقد يؤدي ذلك إلى وجود ثغرات أمنية للمهاجمين.

ولكن إذا كنت تستخدم حل SDP ، فيمكنك معالجة هذا القلق من خلال منح الوصول المطلوب إلى كل مستخدم ، بما في ذلك مستخدمي الجهات الخارجية ، بما يكفي للقيام بوظائفهم. يمكن للمستخدمين المصرح لهم فقط الوصول إلى شبكتك وتطبيقاتك والأصول المسموح لهم بالوصول إليها. وبالتالي ، لن يتمكنوا من رؤية الأصول الأخرى أو إجراء تغييرات عليها. هذا يقلل بشكل كبير من مخاطر الأمان.

بديل لـ VPN

قد يكون استخدام الشبكات الافتراضية الخاصة في بعض الأحيان مملاً ويصعب إدارته ويدعو إلى مخاطر أمنية. قد توفر VPN وصولاً مشفرًا ولكنها قد لا تسمح لك بالوصول إلى شبكة معينة. هذا هو السبب في أن العديد من المنظمات تبحث عن بديل أفضل وأكثر أمانًا لشبكات VPN ، مثل حلول SDP.

بصرف النظر عن الفوائد المذكورة أعلاه ، يمكن أن تساعدك حلول SDP أيضًا في تقييد الوصول إلى الشبكة على نطاق أوسع بحيث لا يتمكن المستخدمون إلا من الوصول إلى خدمات محددة ومنع الثغرات الأمنية ومسح المنافذ من قبل المهاجمين والبرامج الضارة. يمكن أن يدعم حل SDP أجهزة متعددة ، وربط أنظمة مختلفة ، وعزل البيانات والتطبيقات المهمة للمهام من أجل الأمان.

لذلك ، إذا كنت ترغب في تقديم SDP في مؤسستك ، فإليك بعضًا من أفضل حلول المحيط المحدد بالبرمجيات (SDP) للشركات الصغيرة إلى الكبيرة.

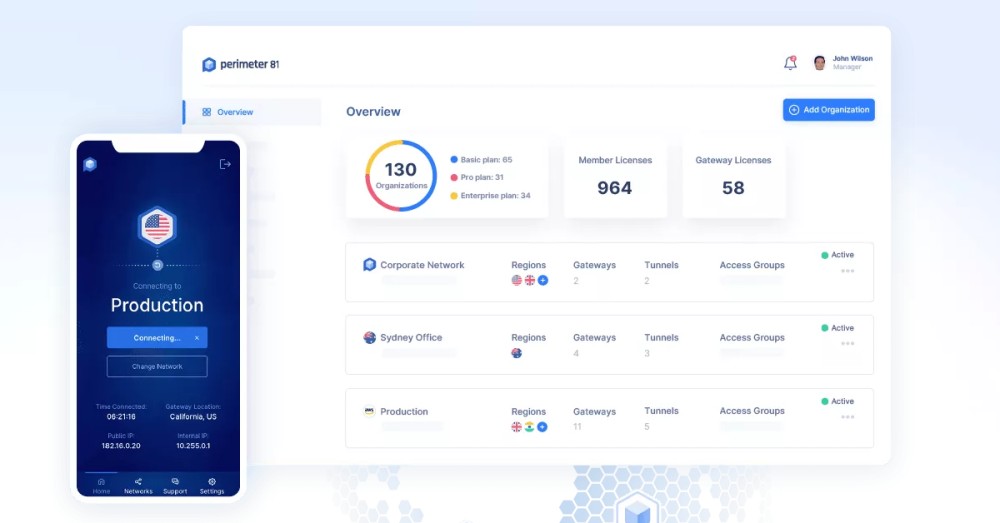

محيط 81

قم ببناء جدار خرساني حول شبكتك باستخدام حل المحيط المحدد بالبرمجيات من Perimeter 81 واستبدل تراث VPN. يمكن أن يساعدك في تصميم كتاب سياسة وصول أقوى وأكثر مرونة لمصادقة الجهاز والمستخدم.

ينشر Perimeter 81 أدوات أمان للمؤسسات الحديثة مع مستخدمين بعيدين ومتطلبات وصول وشبكات سحابية معقدة. سيساعد في تقليل سطح الهجوم من خلال تزويد كل مستخدم بوصول محدود وفريد إلى الشبكات السحابية. بالإضافة إلى ذلك ، فإنه يوفر وصول Zero Trust ، وضوابط وصول دقيقة ، وأمان مختلط.

يوفر SDP من Perimeter 81 أداة مساعدة للتجزئة الصغيرة بحيث يمكنك منح الوصول إلى شبكة معينة في وقت واحد وحماية معلوماتك الأكثر حساسية. تساعدك لوحة القيادة المركزية أيضًا في إنشاء سياسة مركزية بناءً على الجهاز والموقع والمستخدم وغير ذلك.

سواء كنت تريد SDP للسحابة أو البنية التحتية المحلية ، يمكنك الاستفادة من نموذج SDP بالكامل للتكامل مع مؤسستك. إنه يوفر العديد من الفوائد ، مثل التغلب على قيود الأجهزة ، وتوفير حماية متعددة الطبقات ، والعمل عن بُعد بنفس القوة.

جرب مزايا SDP في مؤسستك ، مع Perimeter 81 بسعر 8 دولارات لكل مستخدم / شهر بالإضافة إلى 40 دولارًا / شهرًا / بوابة. استفد من ضمان استرداد الأموال لمدة 30 يومًا مع كل خطة.

أبجيت

قم بتقوية وتبسيط عناصر التحكم في الوصول الخاصة بك لكل مستخدم باستخدام حل المحيط المحدد بواسطة برنامج Appgate. يساعد في تقليل سطح الهجوم من خلال منح الوصول والتفويض لمستخدمين محددين مع جعل أعباء العمل والتطبيقات والمنافذ غير مرئية للآخرين.

تحقق من هوية كل مستخدم بناءً على السياق مثل التاريخ والوقت ووضع الجهاز والدور والموقع وتعديل الاستحقاقات ديناميكيًا وفقًا لتغييرات الهوية. يساعدك استخدام التجزئة المصغرة على التخلص من الوصول إلى الموارد غير المرغوب فيها وإمكانية رؤيتها.

علاوة على ذلك ، تساعدك حركة المرور ثنائية الاتجاه الآمنة على التحكم في كل اتصال بين الموارد. يمكنك أيضًا تقليل التعقيد عن طريق تبسيط بعض السياسات ، ومنح الاستضافة المرنة ووصول المستخدم ، وأتمتة الوصول ، والمزيد. بالإضافة إلى ذلك ، يمكن أن يوفر SDP أداءً عاليًا ، أي كفاءة بنسبة 93٪ وزمن انتقال أقل من 1 مللي ثانية ، إلى جانب زيادة إنتاجيتك وتقليل استخدام الأدوات المتعددة.

باستخدام الأنفاق المتعددة ، يمكنك توصيل المستخدمين في نفس الوقت ببرامج SaaS المعتمدة والموارد المحلية والسحابة. يسمح الوصول إلى Zero Trust بأتمتة مبسطة ، مثل السياسات المؤتمتة والبنية التحتية المؤتمتة ومهام سير العمل وفحص الجهاز وتشغيل البيانات. بالإضافة إلى ذلك ، اسمح للمستخدمين بالعمل في بيئات مختلطة دون إعادة المصادقة أو التبديل ما لم تكن هناك متطلبات للمصادقة متعددة العوامل.

الثقة الصفرية في Cloudflare

استخدم الوصول إلى تطبيق Cloudflare's Zero Trust وإنهاء التصيد والبرامج الضارة وفقدان البيانات. يمنعك من تلك الأدوات التقليدية التي تربط المستخدمين بمختلف تطبيقات الشركة وتمنحك الوصول ، مما يعرضك لفقدان البيانات.

يستبدل Cloudflare الأساليب التقليدية بحافة SDP العالمية ، مما يجعل الإنترنت أكثر أمانًا وأسرع للمستخدمين في جميع أنحاء العالم. إنه يوفر شبكة آمنة وموثوقة وسريعة لعملائك وشركائك وموظفيك لمساعدتهم على أداء عملهم. يمكنك أيضًا الحصول على عناصر تحكم متسقة عبر التطبيقات المحلية و SaaS والتطبيقات السحابية.

يتكامل الوصول إلى الثقة المعدومة من Cloudflare مع العديد من موفري الهوية المتاحين. كما أنه يحمي تطبيقاتك من خلال القواعد التي يحركها الموقف والهوية وسياق المستخدم. بالإضافة إلى ذلك ، يمكنك تدقيق أنشطة موظفيك داخل تطبيقات SaaS الخاصة بك بسهولة.

اعزل الأنظمة عن نقاط النهاية لمنع البرامج الضارة والتصيد الاحتيالي قبل أن تضرب باستخدام بوابة آمنة. يوفر Cloudflare Zero Trust وقتًا أقل بنسبة 80٪ لحل الوضع الأمني ، وخفضًا بنسبة 91٪ في الهجمات السطحية ، ووقت الإعداد في غضون 30 دقيقة لإلغاء تأمين إنترنت أكثر أمانًا ووصول أسرع للتطبيقات.

احصل على ميزات رائعة في كل خطة تشتريها ، بما في ذلك التوجيه الخاص وجدار حماية الشبكة والوصول السحابي والبوابة الآمنة وفحص HTTP / s ودقة DNS. استخدم النظام الأساسي مجانًا لما يصل إلى 50 مستخدمًا ، أو ادفع 7 دولارات لكل مستخدم للحصول على المزيد من الفوائد.

الوخز

يجعل Twingate الوصول إلى شبكة Zero Trust أمرًا بسيطًا بالنسبة لك. إنه ينفذ أقل امتياز الوصول إلى الموارد الخاصة ويوفر تجربة مستخدم نهائي ممتازة. كما أنه يؤمن الأجهزة الفردية والموارد والمستخدمين بدلاً من الشبكات فقط لمساعدة الشركات على تأمين معلوماتهم الهامة.

يستخدم Twingate هوية مستخدم تم التحقق منها بدلاً من عنوان IP لتحديد حقوق الوصول إلى الشبكة ، ومنح الوصول لكل سياق مستخدم (مثل الموقع والوقت والتاريخ ووضع الجهاز ، وما إلى ذلك) ، وتوفير سياسات مضبوطة مع التحليلات لتحسين الرؤية.

لا يحتاج Twingate إلى إعادة معالجة أو إعادة تكوين البنية الأساسية الخاصة بك ويجعل إعداد المستخدم النهائي أسهل ، تمامًا مثل تثبيت أحد التطبيقات. يمكنك تجربة Twingate دون استبدال VPN من خلال نشر Zero Trust في غضون 25 دقيقة. بالإضافة إلى ذلك ، يمكنك استخدام المصادقة ذات العاملين لأي شيء ، بما في ذلك RDP و SSH والخدمات الأخرى. كما أنه يدعم موفري الهوية مثل OneLogin و Google Workspace و Azure AD و Okta.

Twingate مجاني لما يصل إلى 5 مستخدمين. يكلف 10 دولارات شهريًا لكل مستخدم لما يصل إلى 150 مستخدمًا ، بما في ذلك خمسة أجهزة لكل مستخدم ، وعشر شبكات بعيدة ، وتكامل مزود الهوية ، والتحكم في الوصول إلى مستوى الموارد ، والمزيد.

ZoneZero

تقدم ZoneZero حل أمان مركزيًا يعتمد على الثقة الصفرية يعتمد على الهوية والمصادقة متعددة العوامل لكل مستخدم ، مثل مستخدمي VPN ومستخدمي الشبكة ومستخدمي الوصول عن بُعد والمزيد. يمكنك أيضًا إضافة مصادقة ثانوية متعددة العوامل إلى أي تطبيق ، بما في ذلك خدمات الملكية والتطبيقات القديمة ومشاركات الملفات و SFTP وقواعد البيانات وتطبيقات الويب و SSH و RDP وما إلى ذلك.

توفر ZoneZero كل ما تحتاجه تقريبًا في مكان واحد ، مثل:

- فصل طائرات التحكم والبيانات

- تطبيق سياسات المستخدم المطلوبة

- السماح لك بالحصول على تجزئة على أساس الهوية داخل شبكتك

- تقديم المصادقة متعددة العوامل للتطبيق أو الخدمة أو VPN

- استخدام تقنية الوصول العكسي Safe-T

- تقديم الثقة الصفرية القائمة على الهوية

- تمكين النشر السريع والتنفيذ السلس

- تقديم إدارة مركزية للفعالية والشفافية بشكل كامل

Zscaler

يوفر Zscaler إمكانية الوصول إلى Zero Trust بسلاسة إلى التطبيقات الخاصة التي تعمل داخل مركز البيانات أو السحابة العامة. ليس عليك الاختيار بين الأمان وتجربة المستخدم مع هذا الحل ؛ يفعل كلاهما في وقت واحد. كما أنه يجعل أنظمتك وتطبيقاتك غير مرئية للمستخدمين غير المصرح لهم ويحمي بياناتك الأساسية.

يدعم Zscaler الأجهزة المدارة والأجهزة غير المُدارة والتطبيقات الخاصة. يمكنك الاستمتاع بالوصول السلس عبر الأجهزة والتطبيقات والحصول على رؤية كاملة لحركة المرور لاستكشاف الأخطاء وإصلاحها بشكل أسرع وتجربة مستخدم أفضل. كما أنه يمنح المستخدمين المصرح لهم الوصول المباشر إلى التطبيقات الخاصة لتقليل مخاطر الحركة الجانبية.

لن يضطر مسؤولو الشبكة لديك إلى إدارة سياسات FW أو ACL وشبكات التقسيم. بدلاً من ذلك ، تسمح لهم الأنفاق الصغيرة بالتقسيم حسب التطبيق. يمكنك أيضًا تأمين تطبيقاتك الخاصة باستخدام PKI المخصص والأنفاق المشفرة المستندة إلى TLS.

تعمل Zscaler API على تسهيل Zero Trust لتكنولوجيا المعلومات ، وتقوم واجهة برمجة التطبيقات الخاصة بها بإنشاء سياسات الوصول تلقائيًا للتطبيقات المكتشفة وإنشاء التجزئة التلقائية لأحمال عمل التطبيق. مع بنية الوصول إلى شبكة Zero Trust من Zscaler ، تندر هجمات DDoS وتسريبات IP.

تم تصميم Zscaler للإدارة البسيطة وإمكانية التوسع الأكبر والتوافر العالي والحماية القوية. سواء كان لديك مستخدمون عن بُعد أو مستخدمون محليون ، يمكنك توفير نفس القوة للجميع باستخدام ميزة الخدمة الخاصة والعامة المقدمة من Zscaler عبر السحابة.

قم برحلة مجانية مع Zscaler Private Access لمعرفة كيفية اتصال المستخدمين بتطبيقاتهم الخاصة.

فيريزون

ضع طبقة إضافية من الثقة مع Verizon Software Defined Perimeter في حماية أصولك من هجمات الشبكة. يطبق نهج Zero Trust لتجزئة الشبكة الداخلية والتطبيقات السحابية والوصول عن بُعد.

تسمح Verizon للمستخدمين بالوصول إلى موارد الشبكة عن طريق عزل الخوادم وحمايتها من استغلال الخادم بسبب أخطاء التكوين ونقاط الضعف. تمنع المصادقة متعددة العوامل الخاصة بك شبكتك من سرقة بيانات الاعتماد ، مثل تمرير التجزئة ، وتبني أنفاق TLS لتجنب هجمات الرجل في الوسط.

يتم تعيين كل مثيل SDP لعميل واحد ولا يمكن مشاركته مع الآخرين ، بينما يمكن تحديد موقع البوابات ووحدات التحكم عند الحاجة إليها. سيعطي حل الأمان أيضًا أداءً فائق السرعة للتطبيقات التي تستخدم المسار الأمثل للبيانات.

قم بشراء الخدمات التي تحتاجها ، وقم بتثبيتها بنفسك ، وتمتع بالشفافية الكاملة التي يستخدم فيها المستخدمون الأجهزة التي عليها أي تطبيق ومن أي مكان. تعد خدمات Verizon المهنية والمدارة بديلاً أفضل لمراقبة الشبكة والإدارة الداخلية. يمكنك أيضًا الحصول على اتفاقية مستوى خدمة رائدة وأدوات شاملة لمساعدة فريق تكنولوجيا المعلومات لديك على التركيز على مشروعاتك.

Jamf

قم بتوصيل المستخدمين بالتطبيقات والبيانات والأجهزة بأمان باستخدام Jamf Private Acess وزيادة الإنتاجية. يساعد الشركات الحديثة على ضمان الوصول الآمن إلى الموارد إذا كان موظفوها يعملون من مواقع مختلفة على أجهزة مختلفة. يضمن Jamf وصول المستخدمين المناسبين إلى الأجهزة المصرح بها ، بغض النظر عن موقعهم.

يتكامل Jamf Private Access مع موفري الهوية السحابية لضمان حصول جميع المستخدمين على وصول آمن إلى الموارد. إنه يوفر Zero Trust Network Acess الذي يحل محل تقنية VPN والوصول المشروط. إنه يبني نفقًا صغيرًا لمنع حركة الشبكة ويسمح بأقل امتيازات الوصول.

يوفر Jamf Private Acess بنية أساسية سحابية حديثة بدون أجهزة لإدارتها ، ولا توجد عقود تجديد ، ولا يوجد تعقيد لتكوين البرنامج. يتكامل أيضًا مع الدخول الموحد للتخلص من متاعب إدارة الشهادات. بالإضافة إلى ذلك ، ستتمتع باتصال فعال وسريع ، وخصوصية أفضل للمستخدم النهائي ، وبنية تحتية للشبكة محسّنة لأنها تسمح للتطبيقات غير التجارية بالاتصال بالإنترنت مباشرة.

جرب Jamf Private Access لنفسك من خلال الحصول على نسخة تجريبية مجانية ، وشرائها عندما تكون قد اكتسبت الثقة.

استنتاج

يمكن أن يساعدك استخدام استراتيجيات وخدمات أمنية قوية مثل حل محيط محدد بالبرمجيات (SDP) في تأمين تطبيقاتك وخوادمك وأنظمتك ومستخدميك وأجهزتك وشبكتك من المهاجمين والمستخدمين غير المصرح لهم. سيقلل بشكل كبير من سطح الهجوم ويضمن فقط للمستخدمين المصرح لهم الوصول إلى الأصول المعتمدة.

لذلك ، إذا كنت ترغب في التحول من أساليب الأمان التقليدية القائمة على الشبكة ، فيمكنك تقديم حل SDP مثل تلك التي ناقشناها للتو والحفاظ على مؤسستك وأصولك آمنة من الهجمات.

يمكنك أيضًا إلقاء نظرة على VPN مقابل SDP مقابل ZTNA.