Cum să detectăm rootkit-urile pe Windows, Linux și Mac?

Publicat: 2022-02-04Ați ajuns la locul potrivit dacă doriți să învățați cum să detectați rootkit-urile pe diferite sisteme de operare și modalitățile de a le preveni.

Un rootkit este un fel de malware ascuns și mortal pe care hackerii îl folosesc pentru a prelua controlul complet asupra unui computer sau a unei rețele. Folosind Rootkit-uri, atacatorul poate manipula și fura cu ușurință datele din sistem.

Rootkit-urile pot apărea ca o singură bucată de software, dar sunt de obicei un set de instrumente care oferă atacatorilor acces administrativ neautorizat la sistemul țintă, în timp ce ascund activ prezența acestuia.

Odată ce un rootkit a fost plasat într-un fel în sistem, atacatorul va avea capacitatea de a executa fișiere de la distanță și de a schimba configurația sistemului mașinii gazdă. Cel mai simplu mod de a identifica infecția cu rootkit într-un sistem sau server este să rulați o scanare rootkit.

Să începem.

Cum se detectează rootkit-urile într-un sistem?

Nu este ușor să detectezi manual un rootkit pe un computer sau un server. Rootkit-urile rămân întotdeauna deghizate sub forma unei alte aplicații sau a unui fișier. Așa că este dificil să detectezi prezența lor. Cu toate acestea, există unele instrumente de linie de comandă, software și metode pentru a detecta automat rootkit-urile în diferite sisteme de operare.

Windows

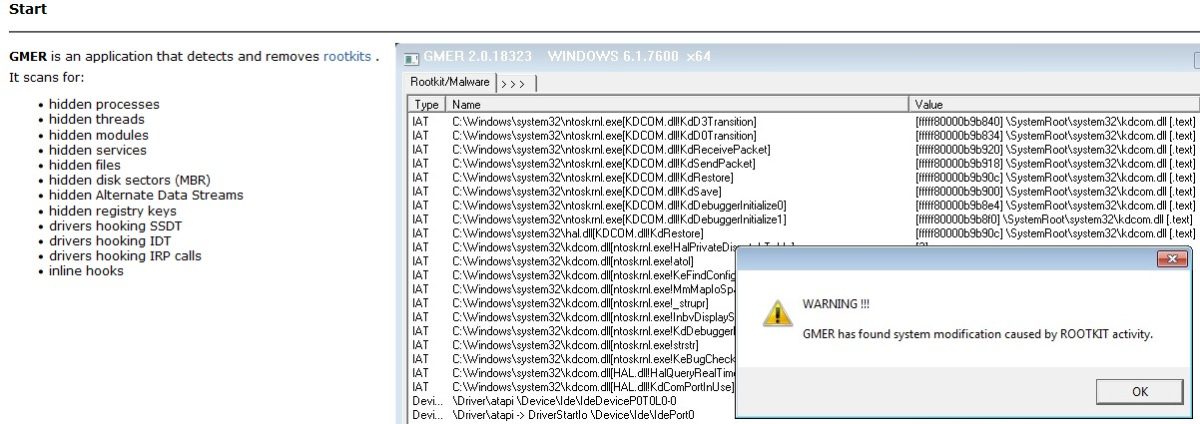

Pentru Windows, nu există instrumente de linie de comandă pentru a detecta rootkit-urile. Cu toate acestea, o aplicație de scanare puternică și exhaustivă numită GMER detectează și chiar elimină rootkit-ul foarte eficient pe sistemul Windows.

Acest instrument caută în întregul sistem fire ascunse, chei de registry și alte procese ascunse. Efectuează toate tipurile de analize, cum ar fi verificarea comportamentului, semnăturii și integrității pentru a detecta și elimina rootkit-ul.

Această aplicație este benefică pentru a detecta toate tipurile de rootkit, cum ar fi modul kernel, aplicația, memoria și rootkit-urile bootloader. Funcționează pe toate principalele sisteme de operare Windows.

Linux și Mac OS

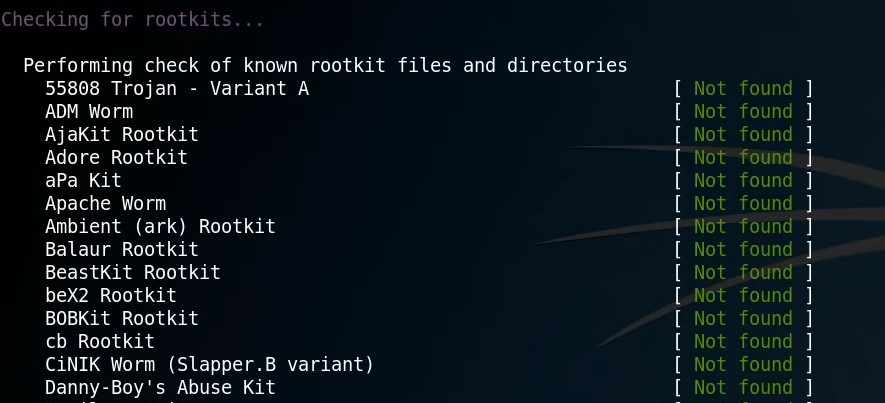

În toate distribuțiile Linux și Mac OS, puteți detecta cu ușurință rootkit-urile folosind instrumentele de linie de comandă chkrootkit și rkhunter .

Folosind chkrootkit

chkrootkit caută în profunzime troieni, programe malware și alte tipuri de coduri rău intenționate în sistemul binar al mașinii. Acesta caută modificările pe care rootkit-ul le face în binarele executabile de sistem. chkrootkit nu este preinstalat în distribuția Linux.

Acest instrument este simplu de utilizat și poate fi instalat cu următoarea comandă:

sudo apt-get install chkrootkitsau îl puteți instala și prin clonarea depozitului Git.

git clone https://github.com/Magentron/chkrootkit.gitApoi, navigați la acel director și rulați chkrootkit.

./chkrootkitAceastă comandă pornește căutarea rootkit-urilor în sistem. Puteți folosi comanda help pentru mai multe instrucțiuni despre utilizarea acestui instrument.

┌──(rootkali)-[/home/geekflare/chkrootkit] └─# ./chkrootkit -help Usage: ./chkrootkit [options] [test ...] Options: -h show this help and exit -V show version information and exit -l show available tests and exit -d debug -q quiet mode -x expert mode -r dir use dir as the root directory -p dir1:dir2:dirN path for the external commands used by chkrootkit -n skip NFS mounted dirsAcest instrument funcționează în principal la analiza semnăturii și verificarea integrității pentru a urmări rootkit-ul în sistem sau pe un server.

Folosind rkhunter

Alternativ, există un alt instrument de linie de comandă pentru a găsi rootkit-uri în distribuțiile Linux. Acesta este rkhunter . Acest instrument poate detecta, de asemenea, exploatările de la distanță și ușile din spate în sistem. Doar instalați acest instrument folosind următoarea comandă.

$ sudo apt-get install rkhunter Următorul pas este să rulați rkhunter pentru detectarea ușilor din spate și a rootkit-urilor.

$ rkhunter -cEfectuează căutarea, iar starea va fi dată implicit. Dacă există probleme, le va indica cu roșu.

Acesta este un instrument perfect pentru analiza criminalistică, deoarece efectuează teste suplimentare de rețea, verificări ale modulelor kernelului și alte teste pe care chrootkit nu le face.

Acest instrument funcționează la analiza comportamentului, analiza semnăturii și are o condiție de pornire pe diferite medii pentru a detecta rootkit-ul.

Asigurați-vă întotdeauna că actualizați baza de date a instrumentelor chkrootkit și rkhunter înainte de a efectua scanarea. Numai atunci veți putea detecta cele mai recente rootkit-uri care sunt disponibile în prezent. Pentru aceasta, asigurați-vă că sistemul dvs. Linux este actualizat cu cele mai noi corecții folosind comanda de mai jos.

$ sudo apt update && sudo apt upgradeInstrumente de eliminare a rootkit-urilor

Aplicațiile și instrumentele de eliminare a rootkitului enumerate mai jos sunt simple de utilizat și eficiente. Aceste instrumente pot detecta și elimina automat rootkit-urile din sistem.

#1. Instrumentul Avast Rootkit Scanner este puternic pentru detectarea și eliminarea rootkit-urilor din scanarea semnăturii sistemului. Analiza de descărcare a memoriei și căutarea memoriei sistemului sunt câteva dintre caracteristici. Acest program ține, de asemenea, evidența tuturor apelurilor de bibliotecă DLL (Dynamic-Link Libraries) care sunt importate.

Are un sistem cuprinzător de raportare care vă permite să vizualizați rezultatele scanării curente și anterioare și rapoarte de alertă prin e-mail după fiecare scanare.

Nu doar un computer, dar puteți elimina și rootkit-ul de pe mobil Android sau iOS folosind Avast.

#2. Malware Bytes împiedică rootkit, adware, spyware și alte amenințări să vă infecteze computerul. Acest program examinează integritatea memoriei nucleului și avertizează utilizatorul cu privire la orice probleme potențiale. Vă permite să vă scanați sistemul pentru rootkit-uri cu un singur clic. Și acest lucru vă va menține în siguranță online, menținând în același timp computerul să funcționeze fără probleme.

#3. Lynis este un instrument excelent de auditare a securității pentru sistemele Linux și BSD. Auditează mai multe elemente ale securității și configurațiilor sistemului dvs. în detaliu. Lynis poate detecta probleme de securitate, cum ar fi rootkit-uri și backdoors, precum și defecte de configurare.

În loc să identifice pur și simplu defectele, oferă, de asemenea, soluții precum ce fișier să eliminați și ce să faceți pentru a evita reinfectarea.

#4. Malware Fox își folosește biblioteca rootkit bazată pe cloud; verifică sistemul pentru toate tipurile de rootkit-uri. De asemenea , pot fi detectate rootkit-uri avansate, cum ar fi keylogger-urile. Poate detecta și elimina tot felul de rootkit-uri și poate închide orice uși din spate pe care hackerii le-ar putea folosi pentru a avea acces la computer. Baza sa de date este, de asemenea, actualizată în mod regulat pentru a asigura o securitate optimă.

#5. Sophos este un instrument la îndemână care detectează și elimină rapid rootkit-urile. Acest instrument folosește în principal analiza comportamentului (examinează comportamentul fiecărui fișier și aplicație) și, dacă orice fișier sau program acționează în mod similar cu rootkit-urile, acestea vor fi eliminate imediat. Protejează chiar și cheile de registry și locațiile fișierelor împotriva reinfectării.

Concluzie

Instalați software sofisticat și puternic anti-malware pe computer și fiți atent tot timpul în timp ce deschideți atașamente și e-mailuri necunoscute. Descărcați fișierele și programele numai din surse de încredere. Cea mai mare protecție împotriva rootkit-ului este configurarea unui proces de backup automat și criptat în stocarea în cloud.

Dacă un rootkit v-a infectat foarte profund sistemul, singura modalitate de a-l elimina este să reinstalați sistemul de operare.

De asemenea, ați putea fi interesat să aflați despre instrumentele de scanare a serverelor Linux pentru malware și defecte de securitate.