¿Cómo detectar rootkits en Windows, Linux y Mac?

Publicado: 2022-02-04Has venido al lugar correcto si quieres aprender cómo detectar rootkits en diferentes sistemas operativos y las formas de prevenirlos.

Un rootkit es una especie de malware encubierto y mortal que los piratas informáticos emplean para tomar el control total de una computadora o red. Usando Rootkits, el atacante puede manipular y robar fácilmente los datos del sistema.

Los rootkits pueden aparecer como una sola pieza de software, pero generalmente son un conjunto de herramientas que brindan a los atacantes acceso administrativo no autorizado al sistema de destino mientras ocultan activamente su presencia.

Una vez que se ha colocado un rootkit en el sistema de alguna manera, el atacante tendrá la capacidad de ejecutar archivos remotos y cambiar la configuración del sistema de la máquina host. La forma más fácil de identificar una infección de rootkit en un sistema o servidor es ejecutar un análisis de rootkit.

Empecemos.

¿Cómo detectar Rootkits en un sistema?

No es fácil detectar un rootkit manualmente en una computadora o servidor. Los rootkits siempre permanecen disfrazados en forma de otra aplicación o archivo. Así que es un desafío detectar su presencia. Sin embargo, existen algunas herramientas de línea de comandos, software y métodos para detectar los rootkits en varios sistemas operativos automáticamente.

ventanas

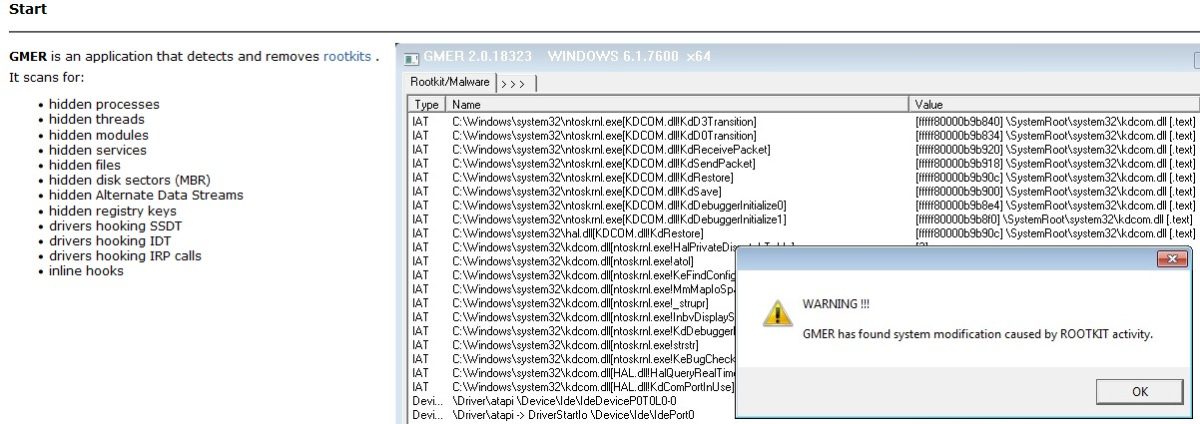

Para Windows, no hay herramientas de línea de comandos para detectar rootkits. Sin embargo, una aplicación de análisis potente y exhaustiva llamada GMER detecta e incluso elimina el rootkit de forma muy eficaz en el sistema Windows.

Esta herramienta busca en todo el sistema hilos ocultos, claves de registro y otros procesos ocultos. Realiza todo tipo de análisis como el comportamiento, la firma y la comprobación de integridad para detectar y eliminar el rootkit.

Esta aplicación es útil para detectar todos los tipos de rootkits, como rootkits de modo kernel, aplicación, memoria y cargador de arranque. Funciona en todos los principales sistemas operativos Windows.

Sistema operativo Linux y Mac

En todas las distribuciones de Linux y Mac OS, puede detectar fácilmente los rootkits utilizando las herramientas de línea de comandos chkrootkit y rkhunter .

Usando chkrootkit

chkrootkit busca en profundidad troyanos, malware y otros tipos de códigos maliciosos en el sistema binario de la máquina. Busca los cambios que hace el rootkit en los binarios ejecutables del sistema. chkrootkit no está preinstalado en la distribución de Linux.

Esta herramienta es fácil de usar y se puede instalar con el siguiente comando:

sudo apt-get install chkrootkito también puedes instalarlo clonando el repositorio de Git.

git clone https://github.com/Magentron/chkrootkit.gitLuego, navegue a ese directorio y ejecute chkrootkit.

./chkrootkitEste comando inicia la búsqueda de rootkits en el sistema. Puede usar el comando de ayuda para obtener más instrucciones sobre el uso de esta herramienta.

┌──(rootkali)-[/home/geekflare/chkrootkit] └─# ./chkrootkit -help Usage: ./chkrootkit [options] [test ...] Options: -h show this help and exit -V show version information and exit -l show available tests and exit -d debug -q quiet mode -x expert mode -r dir use dir as the root directory -p dir1:dir2:dirN path for the external commands used by chkrootkit -n skip NFS mounted dirsEsta herramienta trabaja principalmente en el análisis de firmas y la verificación de integridad para cazar el rootkit en el sistema o servidor.

usando rkhunter

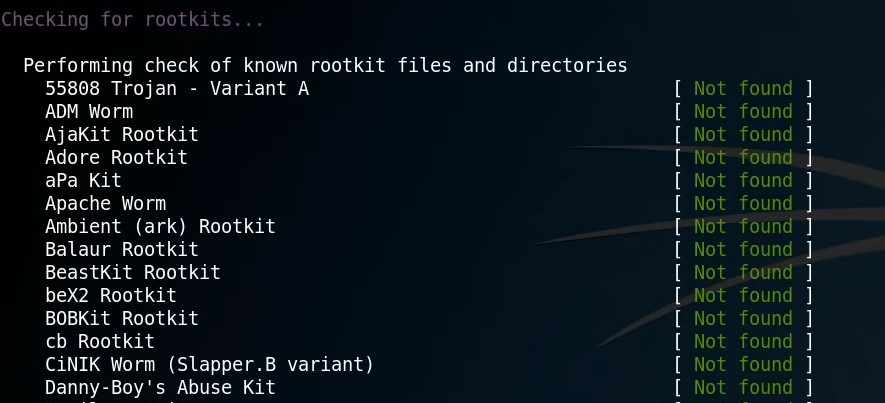

Alternativamente, existe otra herramienta de línea de comandos para encontrar rootkits en las distribuciones de Linux. Eso es rkhunter . Esta herramienta también puede detectar exploits remotos y puertas traseras en el sistema. Simplemente instale esta herramienta usando el siguiente comando.

$ sudo apt-get install rkhunter El siguiente paso es ejecutar rkhunter para detectar puertas traseras y rootkits.

$ rkhunter -cRealiza la búsqueda, y el estado se le dará por defecto. Si hay algún problema, lo indicará en rojo.

Esta es una herramienta perfecta para el análisis forense porque realiza pruebas de red adicionales, comprobaciones de módulos del kernel y otras pruebas que chrootkit no hace.

Esta herramienta funciona en análisis de comportamiento, análisis de firmas y toma la condición de arrancar en diferentes medios para detectar el rootkit.

Siempre asegúrese de actualizar la base de datos de las herramientas chkrootkit y rkhunter antes de realizar el escaneo. Solo entonces podrá detectar los últimos rootkits que están disponibles actualmente. Para eso, asegúrese de que su sistema Linux esté actualizado con los parches más nuevos usando el siguiente comando.

$ sudo apt update && sudo apt upgradeHerramientas de eliminación de rootkits

Las aplicaciones y herramientas de eliminación de rootkits que se enumeran a continuación son fáciles de usar y eficaces. Estas herramientas pueden detectar y eliminar automáticamente los rootkits del sistema.

#1. La herramienta Avast Rootkit Scanner es poderosa para detectar y eliminar rootkits del escaneo de firmas del sistema. El análisis de volcado de memoria y la búsqueda de memoria del sistema son algunas de las características. Este programa también realiza un seguimiento de todas las llamadas de biblioteca DLL (Bibliotecas de enlace dinámico) que se importan.

Cuenta con un completo sistema de generación de informes que le permite ver los resultados de los análisis actuales y anteriores y los informes de alerta por correo electrónico después de cada análisis.

No solo una computadora, sino que también puede eliminar el rootkit de un dispositivo móvil Android o iOS usando Avast.

#2. Malware Bytes evita que rootkit, adware, spyware y otras amenazas infecten su computadora. Este programa examina la integridad de la memoria del kernel y alerta al usuario sobre cualquier problema potencial. Le permite escanear su sistema en busca de rootkits con un solo clic. Esto también lo mantendrá seguro en línea mientras mantiene su computadora funcionando sin problemas.

#3. Lynis es una excelente herramienta de auditoría de seguridad para sistemas Linux y BSD. Audita varios elementos de la seguridad y configuraciones de su sistema con gran detalle. Lynis puede detectar problemas de seguridad, como rootkits y puertas traseras, así como fallas de configuración.

En lugar de simplemente identificar las fallas, también brinda soluciones como qué archivo eliminar y qué hacer para evadir la reinfección.

#4. Malware fox utiliza su biblioteca de rootkits basada en la nube; comprueba el sistema en busca de todo tipo de rootkits. También se pueden detectar rootkits avanzados, como keyloggers . Puede detectar y eliminar todo tipo de rootkits y cerrar cualquier puerta trasera que los piratas informáticos puedan estar utilizando para acceder a su computadora. Su base de datos también se actualiza periódicamente para garantizar una seguridad óptima.

#5. Sophos es una herramienta útil que detecta y elimina los rootkits rápidamente. Esta herramienta utiliza principalmente análisis de comportamiento (examina el comportamiento de cada archivo y aplicación), y si algún archivo o programa actúa de manera similar a los rootkits, se eliminará de inmediato. Incluso protege las claves de registro y las ubicaciones de los archivos para que no vuelvan a infectarse.

Conclusión

Instale un software antimalware sofisticado y potente en su computadora y esté atento todo el tiempo mientras abre archivos adjuntos y correos electrónicos desconocidos. Descargue los archivos y programas solo de fuentes confiables. La mayor protección contra el rootkit es configurar un proceso de copia de seguridad automático y encriptado para el almacenamiento en la nube.

Si un rootkit ha infectado su sistema muy profundamente, la única forma de eliminarlo es reinstalar el sistema operativo.

También puede estar interesado en conocer herramientas para escanear servidores Linux en busca de malware y fallas de seguridad.