什麼是網絡勒索以及如何保護自己免受其侵害?

已發表: 2022-03-03請繼續關注,我們將向您介紹一些臭名昭著的網絡勒索企圖以及提前阻止它們的可能方法。

對於一個老練的壞演員來說,銀行搶劫是非常不安全的。 當它發生時,它會在身體上危及罪犯,如果被抓住,就會受到嚴厲的懲罰。

相比之下,如果你策劃了一場未來的勒索軟件攻擊,你幾乎不會受到影響。

總而言之,與傳統的盜竊或搶劫相比,網絡勒索的風險要小得多,而且利潤更高。 此外,較輕的處罰進一步有利於網絡犯罪分子。

考慮到無法追踪的加密貨幣,我們應該已經開始加強防禦。

網絡勒索是一種用於提取巨額贖金的在線攻擊。 這通常是通過 DDoS 攻擊威脅服務器故障或加密您的數據,拒絕訪問來完成的。

網絡勒索是以下形式的勒索行為:

數據人質

不良行為者阻止您訪問您的計算機網絡,並要求支付贖金以恢復訪問權限。 這通常發生在您意外單擊下載惡意軟件、加密文件並將您鎖定的惡意鏈接時。

或者,有人劫持了您的系統,複製了敏感數據,並嚇唬您付款或冒險將其暴露給公眾。 這有時涉及社會工程,他們只是在玩心理把戲,讓你在沒有黑客攻擊的情況下錯誤地相信黑客攻擊。

分佈式拒絕服務

有時用於掩蓋數據盜竊,分佈式拒絕服務 (DDoS) 是指您的網絡充斥著虛假服務請求,阻止您的實際用戶進入。

這是通過受感染的服務器(殭屍網絡)網絡或通過 memcaching 執行的,導致服務器減速或故障。 根據您在線業務的規模,損失可能是巨大的。

一個人可以輕鬆地以每小時 4 美元的價格為 DDoS 攻擊提供資金,同時給受害者造成數十萬的損失。 除了直接損失外,停機時間還會將您的客戶推向競爭對手,隨著時間的推移造成額外的損失。

主要網絡勒索攻擊

讓我們來看看過去記錄的一些最大的此類事件。

#1。 想哭

從 2017 年 5 月 12 日開始,WannaCry 是針對運行 Microsoft Windows 的計算機的全球勒索軟件攻擊。 它的實際規模尚不清楚,因為它仍然以某些形式存在。

在上任的第一天,WannaCry 就感染了 150 多個國家的 23 萬台計算機。 這影響了世界各地的大公司和政府。 它可以在網絡中復制、安裝、執行和傳播自身,而無需任何人工干預。

借助 WannaCry,黑客利用 EternalBlue 漏洞利用了 Windows 漏洞。 有趣的是,EternalBlue 是由美國 NSA 開發的,用於利用 Windows 漏洞。 漏洞利用代碼不知何故被一個名為 The Shadow Brokers 的黑客組織竊取並發布。

微軟知道了這個問題,發布了一個更新來修補它。 但大多數運行過時系統的用戶成為主要目標。

這次的救星是 Marcus Hutchins,他不小心通過註冊漏洞代碼中提到的域使惡意軟件陷入困境。 這起到了殺戮開關的作用,讓 WannaCry 無法進入。 但它還有更多內容,包括遭受 DDoS 攻擊的終止開關,Hutchins 處理 Cloudflare 的終止開關,您可以在 TechCrunch 上獲取。

全球估計損失約為 40 億美元。

#2。 中航金融

2021 年 3 月 21 日,總部位於芝加哥的 CNA Financial 得知有人復制了其員工、合同工及其家屬的敏感個人數據。 這在兩個多星期後才曝光,因為從 2021 年 3 月 5 日起,黑客就沒有被發現。

這是一種混合攻擊,包括數據盜竊以及將 CNA 系統作為人質。 黑客是一家總部位於俄羅斯的黑客組織 Evil Corp,他們使用惡意軟件加密 CNA 服務器。 據彭博社報導,在就初始贖金金額 6000 萬美元進行談判後,黑客最終以 4000 萬美元和解。

#3。 殖民管道

Colonial Pipeline 黑客攻擊導緻美國最大管道之一的燃料供應中斷。 調查顯示,這是暗網上的一次密碼洩露造成的。

但是,不知道不良行為者如何獲得與洩露密碼匹配的正確用戶名。 黑客使用專供遠程員工使用的虛擬專用網絡訪問 Colonial 系統。 由於沒有多重身份驗證,用戶名和密碼就足夠了。

這項活動進行了一周後,即 2021 年 5 月 7 日,一名在職員工看到了一張要求 440 萬美元加密貨幣的贖金票據。 幾小時內,官員們就關閉了整個管道,並聘請了網絡安全公司來核實和減輕損失。 他們還注意到 100GB 的數據被盜,黑客威脅要在不支付贖金的情況下將其暴露。

勒索軟件削弱了 Colonial IT 系統的計費和會計部分。 贖金是在襲擊東歐黑客組織 DarkSide 後不久支付的。 DarkSide 提供了一個解密工具,該工具被證明非常緩慢,以至於需要一周時間才能使管道操作正常化。

有趣的是,美國司法部於 2021 年 6 月 7 日發布了一份公開聲明,稱從原始付款中收回了 63.7 個比特幣。 不知何故,FBI 拿到了與黑客賬戶相關的私鑰,並帶回了 230 萬美元,顯然比當時比特幣價格突然暴跌所支付的要少。

#4。 動態

除了在互聯網上做很多事情外,Dyn 主要為一些大牌充當 DNS 服務提供商,包括 Twitter、Netflix、Amazon、Airbnb、Quora、CNN、Reddit、Slack、Spotify、PayPal 等。 2016 年 10 月 21 日發生重大 DDoS 攻擊。

攻擊者使用 Mirai 殭屍網絡,該網絡部署了大量受感染的物聯網設備來發送虛假 DNS 請求。 這種流量阻塞了 DNS 服務器,導致極度減速,在全球範圍內造成了未知數量的損失。

雖然攻擊的規模使得很難計算網站遭受的確切損失,但 Dyn 損失慘重。

大約 14,500 個域(大約 8%)在攻擊後立即切換到不同的 DNS 提供商。

雖然還有更多的企業遭受了類似的攻擊,比如亞馬遜網絡服務、GitHub,但讓我們避免偏離道路,並製定一個堅如磐石的策略來防止此類網絡勒索事件。

如何防止網絡勒索?

可以幫助您抵禦此類 Internet 攻擊的一些非常基本的預防措施是:

#1。 避免點擊惡意鏈接

攻擊者經常利用人類心理的這種幼稚屬性:好奇心。

網絡釣魚電子郵件是大約 54% 的勒索軟件攻擊的門戶。 因此,除了提醒自己和您的員工注意垃圾郵件之外,還要組織研討會。

這可以包括虛擬網絡釣魚電子郵件以及每週活動以提供實時培訓。 它將更像疫苗接種,其中少量死病毒負載可以防止活的威脅。

此外,您可以培訓員工使用類似沙盒的技術來打開可疑鏈接和應用程序。

#2。 軟件更新和安全解決方案

無論您的操作系統如何,過時的軟件都容易受到網絡勒索攻擊。 如果他們及時更新他們的 Windows PC,人們很容易避開 WannaCay。

另一個常見的誤解是使用 Mac 是安全的。 這是完全不真實的。 Malwarebytes 報告的惡意軟件狀態會破壞 Mac 用戶的任何虛假安全感。

僅僅因為 Mac 不那麼流行,Windows 操作系統就遭受了重大攻擊。 微軟的操作系統仍然擁有接近 74% 的市場份額,而且針對 Mac 用戶並不簡單。

但由於這種情況正在慢慢改變,從 2018 年到 2019 年,Malwarebytes 目睹了針對 Mac OS 的威脅增加了 400%。此外,他們注意到每台 Mac 有 11 個威脅,而 Windows 設備有 5.8 個威脅。

總而言之,投資像 Avast One 這樣的綜合互聯網安全解決方案絕對可以證明其價值。

此外,您可以部署入侵檢測系統,如 Snort 或 Suricata,以獲得更好的安全網。

#3。 使用強密碼

Colonial Pipeline 攻擊是由於員工兩次使用弱密碼引起的。

根據 Avast 的一項調查,大約 83% 的美國人使用弱密碼,多達 53% 的人在多個帳戶上使用相同的密碼。

誠然,推動用戶為自己使用強密碼已經證明是一項艱鉅的任務。 要求他們在工作中這樣做似乎幾乎是不可能的。

那麼,解決方案是什麼? 用戶認證平台。

您可以利用這些平台在您的組織中實施強密碼要求。 這些是根據公司規模製定靈活計劃的第 3 方專家。 您還可以從 Ory、Supabase、Frontegg 等的永久免費層開始。

在個人層面,使用密碼管理器。

此外,還要忍受不時更新密碼的痛苦。 即使您的憑據以某種方式被盜,這也將確保您的安全。 使用高級密碼管理器,這要容易得多

但是不要僅僅停留在一個複雜的密碼上; 嘗試使用用戶名進行創意。

#4。 離線備份

此類攻擊的複雜程度有時甚至可以欺騙知名網絡安全專家,更不用說小企業主了。

因此,請保持更新的備份。 這將有助於您的系統在決定性的一天啟動。

離線備份是一個額外的優勢。 它們是您的安全冷藏庫,網絡勒索者無法訪問。

此外,請注意可用的恢復功能,因為長時間的停機有時會使要求的贖金看起來有利可圖。 這正是為什麼一些企業主與威脅參與者談判並最終支付巨額費用的原因。

或者,第三方備份和數據恢復解決方案,如

#5。 內容交付網絡 (CDN)

由於有能力的內容交付網絡,許多人已經檢測並避免了大型 DDoS 攻擊。

如上所述,它畢竟是一個出色的 CDN,Cloudflare,它使 WannaCry killswitch 在線不間斷地保持了兩年。 它還幫助它在該時間範圍內抵禦了無數 DDoS 攻擊。

CDN 在全球多台服務器上維護您網站的緩存副本。 他們將多餘的負載轉移到他們的網絡,避免服務器過載和停機。

該策略不僅可以防禦 DDoS 威脅,還可以為全球客戶打造超快的網站。

最後,沒有完整的清單可以保護您免受網絡勒索。 事情在不斷發展,最好每次都配備一名網絡安全專家。

但是,如果它還是發生了怎麼辦? 如果您受到在線勒索企圖的打擊,您應該採取什麼行動。

網絡勒索響應

除了通常的焦慮之外,勒索軟件攻擊後首先想到的是支付並完成它。

但這可能並不總是有效。

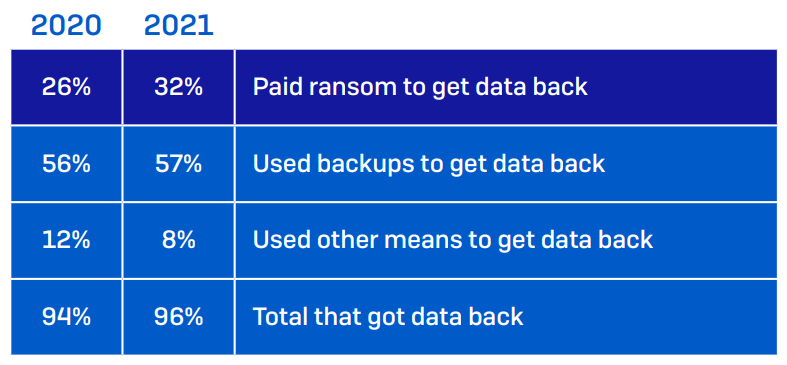

總部位於英國的 IT 安全公司 SOPHOS 進行的一項調查顯示,支付贖金並不是最好的出路。 攻擊調查報告提到,只有 8% 的公司在支付贖金後取回了完整的數據。 29% 的人只能恢復 50% 或更少的被盜/加密數據。

因此,您遵守贖金要求的行為可能會適得其反。 它使您依賴壞演員及其工具來解密您的數據,從而延遲其他救援工作。

此外,不能保證黑客提供的工具永遠有效。 它可能會失敗或進一步感染您的系統。 此外,向犯罪分子付款會突出您的組織是他們的付費客戶。 因此,未來發生類似攻擊的可能性非常大。

最後,付款應該是您的最後手段。 使用其他方法(例如恢復備份)比使用加密貨幣支付未知犯罪更安全。

此外,一些公司聯繫了領先的網絡安全專家並通知了執法部門。 這就是拯救他們的原因,就像聯邦調查局在殖民地管道敲詐勒索案中一樣。

網絡勒索:結論

您應該注意到,這並不像人們想像的那麼罕見。 顯然最好的方法是加強你的盾牌並保持備份。

如果無論如何都發生了,請保持冷靜,開始當地的救援行動,並聯繫專家。

但盡量不要屈服於贖金要求,因為即使你支付了你的財富,這也可能行不通。

PS:通過我們為您的業務提供的網絡安全清單可能會證明是有益的。