ما هو الابتزاز الإلكتروني وكيف تحمي نفسك منه؟

نشرت: 2022-03-03ابق على اتصال بينما نخبرك عن بعض محاولات الابتزاز السيبرانية والطرق الممكنة لمنعها مقدمًا.

سرقة بنك غير آمنة للغاية بالنسبة لممثل سيئ متطور. إنه يعرض المجرم للخطر جسديًا أثناء حدوثه ويفرض عقوبات شديدة إذا تم القبض عليه.

على النقيض من ذلك ، تظل في الغالب دون أن تمس إذا قمت بتنسيق هجوم فدية مستقبلي.

بشكل قاطع ، تعتبر عمليات الابتزاز عبر الإنترنت أقل خطورة بكثير وأكثر ربحية مقارنة بالسرقات أو السرقات التقليدية. بالإضافة إلى ذلك ، أدت العقوبات الأضعف إلى تفضيل مجرمي الإنترنت بشكل أكبر.

عامل في العملات المشفرة التي لا يمكن تعقبها ، ويجب أن نبدأ بالفعل في تعزيز دفاعاتنا.

الابتزاز الإلكتروني هو هجوم عبر الإنترنت لاستخراج مبالغ ضخمة من الفدية. يتم ذلك عادةً عن طريق التهديد بفشل الخادم بهجوم DDoS أو تشفير بياناتك ، ومنع الوصول.

الابتزاز الإلكتروني هو عمل من أعمال الابتزاز في هذه الأشكال:

رهينة البيانات

يمنعك الممثل السيئ من الوصول إلى شبكة أجهزة الكمبيوتر لديك ويطلب فدية لاستعادة الوصول. يحدث هذا عادةً عندما تنقر بطريق الخطأ على ارتباط ضار يقوم بتنزيل برامج ضارة وتشفير الملفات وإغلاقك.

بدلاً من ذلك ، يقوم شخص ما باختطاف نظامك ، ونسخ البيانات الحساسة ، ويخيفك للدفع أو المخاطرة بكشف ذلك لعامة الناس. يتضمن هذا أحيانًا هندسة اجتماعية حيث يلعبون فيها فقط حيلًا نفسية تجعلك تصدق خطأً الاختراق عندما لا يكون هناك شيء.

DDoS

تُستخدم أحيانًا للتستر على سرقة البيانات ، ويحدث رفض الخدمة الموزعة (DDoS) عندما تغمر شبكتك بطلبات خدمة مزيفة تمنع المستخدمين الفعليين من الدخول.

يتم تنفيذ ذلك من خلال شبكة من الخوادم المصابة (botnets) أو عن طريق memcaching ، مما يتسبب في تباطؤ أو فشل الخادم. اعتمادًا على حجم عملك على الإنترنت ، يمكن أن تكون الخسائر ضخمة.

يمكن للمرء بسهولة تمويل هجوم DDoS مقابل أقل من 4 دولارات في الساعة بينما يتسبب في خسارة مئات الآلاف للضحية. إلى جانب الخسارة الفورية ، يدفع وقت التوقف عن العمل عملاءك إلى المنافسين مما يتسبب في أضرار إضافية بمرور الوقت.

هجمات الابتزاز الإلكتروني الكبرى

دعنا نلقي نظرة على بعض أكبر الأحداث المماثلة المسجلة في الماضي.

# 1. أريدك

بدءًا من 12 مايو 2017 ، كان WannaCry هجومًا عالميًا لبرامج الفدية على أجهزة الكمبيوتر التي تعمل بنظام التشغيل Microsoft Windows. مقياسه الفعلي غير معروف حتى الآن لأنه لا يزال قائمًا في بعض الأشكال.

في اليوم الأول من ولايته ، أصاب WannaCry 230 ألف جهاز كمبيوتر في أكثر من 150 دولة. أثر هذا على الشركات الكبرى والحكومات في جميع أنحاء العالم. يمكنه نسخ وتثبيت وتنفيذ ونشر نفسه داخل الشبكة دون أي تدخل بشري.

مع WannaCry ، استفاد المتسللون من ثغرة أمنية في Windows باستخدام استغلال EternalBlue. ومن المثير للاهتمام ، أن EternalBlue تم تطويره بواسطة وكالة الأمن القومي الأمريكية لاستغلال ثغرة أمنية في نظام التشغيل Windows. تمت سرقة رمز الاستغلال بطريقة ما ونشرته مجموعة قراصنة تدعى The Shadow Brokers.

مايكروسوفت ، على علم بالمشكلة ، أصدرت تحديثًا لتصحيحها. لكن غالبية المستخدمين الذين كانوا يشغلون أنظمة قديمة أصبحوا الهدف الرئيسي.

المنقذ هذه المرة كان ماركوس هتشينز ، الذي قام عن طريق الخطأ بإغراق البرمجيات الخبيثة عن طريق تسجيل مجال مذكور في كود الاستغلال. كان ذلك بمثابة مفتاح إيقاف تلقائي وأبقى WannaCry في وضع حرج. ولكن هناك الكثير منها ، بما في ذلك مفتاح القفل الذي يتعرض لهجوم DDoS ، حيث يتعامل Hutchins مع مفتاح القفل إلى Cloudflare الذي يمكنك الحصول عليه في TechCrunch.

تقدر الخسائر العالمية بحوالي 4 مليارات دولار.

# 2. CNA المالية

في 21 مارس 2021 ، علمت شركة CNA Financial ومقرها شيكاغو أن شخصًا ما قام بنسخ بيانات شخصية حساسة لموظفيهم والعاملين المتعاقدين وعائلاتهم. ظهر هذا للضوء بعد أكثر من أسبوعين ، حيث لم يتم اكتشاف الاختراق اعتبارًا من 5 مارس 2021.

كان هذا هجومًا هجينًا تضمن سرقة البيانات بالإضافة إلى إبقاء نظام CNA رهينة. استخدم المتسللون ، وهم مجموعة قرصنة مقرها روسيا Evil Corp ، برامج ضارة لتشفير خوادم CNA. بعد مفاوضات بشأن مبلغ الفدية الأولية البالغة 60 مليون دولار ، استقر المتسللون أخيرًا على 40 مليون دولار ، وفقًا لـ Bloomberg.

# 3. خط الأنابيب الاستعماري

تسبب اختراق خط الأنابيب الاستعماري في حدوث اضطرابات في إمدادات الوقود من أحد أكبر خطوط الأنابيب في الولايات المتحدة. كشف التحقيق أنه كان نتيجة تسريب واحد لكلمة مرور على الويب المظلم.

ومع ذلك ، لم يكن معروفًا كيف حصل الفاعلون السيئون على اسم المستخدم الصحيح المطابق لكلمة المرور المخترقة. وصل المتسللون إلى الأنظمة الاستعمارية باستخدام شبكة افتراضية خاصة مخصصة للموظفين عن بُعد. نظرًا لعدم وجود مصادقة متعددة العوامل ، كان اسم المستخدم وكلمة المرور كافيين.

بعد أسبوع من هذا النشاط ، في 7 مايو 2021 ، رأى أحد الموظفين الحاليين مذكرة فدية يطلب 4.4 مليون دولار من العملات المشفرة. في غضون ساعات ، أغلق المسؤولون خط الأنابيب الكامل لشركات الأمن السيبراني المستأجرة للتحقق من الضرر وتخفيفه. كما لاحظوا سرقة بيانات 100 جيجا ، وهدد المتسلل بفضحها في حالة عدم دفع الفدية.

عطل برنامج الفدية قسم الفوترة والمحاسبة لأنظمة تكنولوجيا المعلومات الاستعمارية. تم دفع مبلغ الفدية بعد وقت قصير من الهجوم إلى DarkSide ، وهي مجموعة قرصنة مقرها في أوروبا الشرقية. قدمت DarkSide أداة فك تشفير أثبتت أنها بطيئة للغاية لدرجة أنها استغرقت أسبوعًا لتطبيع عمليات خطوط الأنابيب.

ومن المثير للاهتمام ، أن وزارة العدل الأمريكية أصدرت بيانًا عامًا في 7 يونيو 2021 ، نقلاً عن استرداد 63.7 بيتكوين من الدفعة الأصلية. بطريقة ما ، حصل مكتب التحقيقات الفيدرالي على المفاتيح الخاصة المتعلقة بحسابات المتسللين وأعاد 2.3 مليون دولار ، ويبدو أنه تم دفع أقل من ذلك بسبب التراجع المفاجئ في أسعار البيتكوين في تلك الفترة.

# 4. دين

بالإضافة إلى القيام بالعديد من الأشياء على الإنترنت ، تعمل Dyn بشكل أساسي كمزود خدمة DNS لبعض الأسماء الكبيرة ، بما في ذلك Twitter و Netflix و Amazon و Airbnb و Quora و CNN و Reddit و Slack و Spotify و PayPal وما إلى ذلك. بهجوم DDoS كبير في 21 أكتوبر 2016.

استخدم المهاجم شبكة Mirai الروبوتية ، التي نشرت عددًا كبيرًا من أجهزة إنترنت الأشياء المخترقة لإرسال طلبات DNS خاطئة. أدت حركة المرور هذه إلى ازدحام خوادم DNS مما تسبب في تباطؤ شديد مما أدى إلى تراكم قدر غير معروف من الخسائر في جميع أنحاء العالم.

في حين أن حجم الهجوم يجعل من الصعب حساب مقدار الضرر الدقيق الذي لحق بالمواقع الإلكترونية ، فقد خسر Dyn بشكل كبير.

تحول حوالي 14500 مجال (حوالي 8٪) إلى مزود DNS مختلف بعد الهجوم مباشرة.

بينما عانى الكثيرون من هجمات مماثلة مثل Amazon Web Services ، GitHub ، دعونا نتجنب السير على الطرق الوعرة وننتقل إلى رسم إستراتيجية صلبة لمنع مثل هذه الأحداث الابتزازية عبر الإنترنت.

كيف تمنع الابتزاز الإلكتروني؟

بعض الإجراءات الوقائية الأساسية التي يمكن أن تساعدك في الحماية من مثل هذه الهجمات على الإنترنت هي:

# 1. تجنب النقر فوق الروابط الضارة

غالبًا ما يستفيد المهاجمون من هذه السمة الطفولية لعلم النفس البشري: الفضول.

كانت رسائل البريد الإلكتروني للتصيد الاحتيالي بوابة لحوالي 54٪ من هجمات برامج الفدية الضارة. لذلك ، بالإضافة إلى تذكير نفسك وموظفيك برسائل البريد الإلكتروني العشوائية ، قم بتنظيم ورش عمل.

يمكن أن يشمل ذلك رسائل بريد إلكتروني وهمية للتصيد مع حملات أسبوعية لتقديم تدريب مباشر. ستعمل مثل اللقاحات التي تحمي فيها كمية صغيرة من حمولات الفيروسات الميتة من التهديدات الحية.

بالإضافة إلى ذلك ، يمكنك تدريب الموظفين على تقنيات تشبه وضع الحماية لفتح الروابط والتطبيقات المشبوهة.

# 2. تحديثات البرامج وحلول الأمان

بغض النظر عن نظام التشغيل الخاص بك ، فإن البرامج القديمة عرضة لهجمات الابتزاز الإلكتروني. كان بإمكان الناس تجنب WannaCay بسهولة لو قاموا بتحديث أجهزة الكمبيوتر الشخصية التي تعمل بنظام Windows في الوقت المناسب.

أحد المفاهيم الخاطئة الأكثر شيوعًا هو أنك بأمان إذا كنت تستخدم جهاز Mac. هذا غير صحيح على الإطلاق. وتمزق حالة Malwarebytes لتقرير البرامج الضارة أي شعور زائف بالأمان بين مستخدمي Mac.

شهد نظام التشغيل Windows OS هجمات كبيرة لمجرد أن نظام Mac لم يكن بهذه الشعبية. لا يزال لدى نظام التشغيل Microsoft OS حصة سوقية تقارب 74٪ ، واستهداف مستخدمي Mac لا يستحق العناء ببساطة.

ولكن نظرًا لأن هذا يتغير ببطء ، فقد شهدت Malwarebytes قفزة بنسبة 400٪ في التهديدات الموجهة لنظام التشغيل Mac OS من 2018 إلى 2019. بالإضافة إلى ذلك ، لاحظوا 11 تهديدًا لكل Mac مقارنة بـ 5.8 تهديدًا لجهاز Windows.

بشكل قاطع ، يمكن أن يثبت الاستثمار في حل شامل لأمن الإنترنت مثل Avast One بالتأكيد قيمته.

بالإضافة إلى ذلك ، يمكنك نشر أنظمة الكشف عن الدخلاء مثل Snort أو Suricata للحصول على شبكة أمان أفضل.

# 3. استخدم كلمات مرور قوية

نتج هجوم خط الأنابيب الاستعماري بسبب استخدام أحد الموظفين لكلمة مرور ضعيفة مرتين.

وفقًا لاستطلاع Avast ، يستخدم حوالي 83٪ من الأمريكيين كلمات مرور ضعيفة ، وما يصل إلى 53٪ يستخدمون نفس كلمات المرور على حسابات متعددة.

من المسلم به أن دفع المستخدمين لاستخدام كلمات مرور قوية لأنفسهم قد أثبت بالفعل أنه مهمة شاقة. مطالبتهم بالقيام بذلك في العمل يبدو شبه مستحيل.

إذن ما الحل؟ منصات مصادقة المستخدم.

يمكنك الاستفادة من هذه الأنظمة الأساسية لفرض متطلبات كلمات مرور قوية في مؤسستك. هؤلاء متخصصون تابعون لجهات خارجية ولديهم خطط مرنة وفقًا لحجم الشركة. يمكنك أيضًا البدء بمستويات خالية دائمًا مع Ory و Supabase و Frontegg وما إلى ذلك.

على المستوى الشخصي ، استخدم مديري كلمات المرور.

علاوة على ذلك ، تحمل عناء تحديث كلمات المرور من حين لآخر. سيضمن ذلك سلامتك حتى لو سُرقت بيانات اعتمادك بطريقة ما. وهذا أسهل كثيرًا مع مديري كلمات المرور المتميزين مثل

لكن لا تتوقف عند مجرد كلمة مرور معقدة ؛ حاول أن تكون مبدعًا مع اسم المستخدم أيضًا.

# 4. النسخ الاحتياطية دون اتصال

يمكن أن يخدع مستوى تعقيد مثل هذه الهجمات أحيانًا حتى خبراء الأمن السيبراني ذوي الأسماء الكبيرة ، ناهيك عن أصحاب الأعمال الصغيرة.

لذلك ، احتفظ بنسخ احتياطية محدثة. سيساعد هذا في إحضار نظامك في يوم مصيري.

والنسخ الاحتياطية في وضع عدم الاتصال ميزة إضافية. إنها مخزن التبريد الآمن الخاص بك ، ولا يمكن الوصول إليها من قبل المبتزين عبر الإنترنت.

بالإضافة إلى ذلك ، لاحظ إمكانات الاستعادة المتاحة لأن فترات التوقف الطويلة يمكن أن تجعل الفدية المطلوبة تبدو مربحة في بعض الأحيان. ولهذا السبب بالتحديد يتفاوض بعض أصحاب الأعمال مع الجهات المهددة وينتهي بهم الأمر بدفع مبالغ ضخمة.

بدلاً من ذلك ، حلول النسخ الاحتياطي واستعادة البيانات من جهات خارجية مثل

# 5. شبكة توصيل المحتوى (CDN)

اكتشف العديد وتجنبوا هجمات DDoS الكبيرة بفضل شبكات توصيل المحتوى المختصة.

كما نوقش أعلاه ، كان ، بعد كل شيء ، CDN ممتازًا ، Cloudflare ، الذي حافظ على WannaCry killswitch عبر الإنترنت بدون توقف لمدة عامين. كما أنها ساعدتها على الصمود أمام العديد من هجمات DDoS خلال هذا الإطار الزمني.

تحتفظ شبكة CDN بنسخة مخبأة من موقع الويب الخاص بك حول العالم على خوادم متعددة. يقومون بنقل الأحمال الزائدة إلى شبكتهم ، وتجنب التحميل الزائد للخادم وأوقات التعطل.

لا تحمي هذه الإستراتيجية من تهديدات DDoS فحسب ، بل تؤدي إلى إنشاء مواقع ويب فائقة السرعة للعملاء في جميع أنحاء العالم.

أخيرًا ، لا يمكن أن تكون هناك قائمة كاملة لحمايتك من الابتزاز الإلكتروني. تتطور الأمور ، ومن الأفضل أن يكون لديك خبير في الأمن السيبراني في كل مرة.

لكن ماذا لو حدث على أي حال؟ ماذا يجب أن يكون مسار عملك إذا تعرضت لمحاولة ابتزاز عبر الإنترنت.

استجابة الابتزاز السيبراني

أول ما يتبادر إلى الذهن بعد هجوم فدية بخلاف القلق المعتاد هو الدفع وإنجاز ذلك.

لكن هذا قد لا يعمل دائمًا.

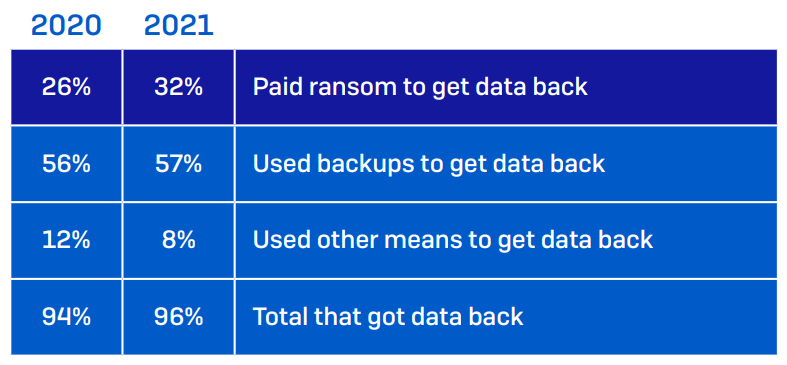

أظهر استطلاع أجرته SOPHOS ، شركة أمن تكنولوجيا المعلومات ومقرها المملكة المتحدة ، أن دفع الفدية ليس أفضل طريقة للخروج. يذكر تقرير مسح الهجوم أن 8٪ فقط من الشركات استعادت البيانات الكاملة بعد دفع الفدية. و 29٪ تمكنوا من استعادة 50٪ فقط أو أقل من البيانات المسروقة / المشفرة.

لذا ، فإن امتثالك لمطالب الفدية قد يأتي بنتائج عكسية. يجعلك تعتمد على الفاعل السيئ وأدواته لفك تشفير بياناتك مما يؤخر جهود الإنقاذ الأخرى.

علاوة على ذلك ، ليس هناك ما يضمن أن الأداة التي قدمها المخترق ستعمل على الإطلاق. قد تفشل أو تصيب نظامك بشكل أكبر. بالإضافة إلى ذلك ، فإن الدفع للمجرمين يسلط الضوء على مؤسستك كعملاء يدفعون. لذلك ، هناك فرصة كبيرة جدًا لوقوع هجوم مماثل في المستقبل.

بشكل قاطع ، يجب أن يكون الدفع هو الملاذ الأخير. يعد استخدام طرق أخرى مثل استعادة النسخ الاحتياطية أكثر أمانًا من دفع عملات مشفرة لمجرم مجهول.

بالإضافة إلى ذلك ، اتصلت بعض الشركات بخبراء بارزين في مجال الأمن السيبراني وأبلغت سلطات إنفاذ القانون. وهذا ما أنقذهم ، كما في حالة استرداد ابتزاز خط الأنابيب الاستعماري من قبل مكتب التحقيقات الفيدرالي.

الابتزاز السيبراني: الخاتمة

يجب أن تلاحظ أنه ليس من غير المألوف كما قد يعتقد المرء. ومن الواضح أن أفضل طريقة هي تعزيز دروعك والاحتفاظ بنسخ احتياطية.

إذا حدث ذلك بغض النظر ، فاحرص على الهدوء ، وابدأ عمليات الإنقاذ المحلية ، واتصل بالخبراء.

لكن حاول ألا تستسلم لمطالب الفدية لأن ذلك قد لا ينجح حتى لو دفعت ثروتك.

ملاحظة: قد يكون الاطلاع على قائمة التحقق الخاصة بالأمن السيبراني لعملك مفيدًا.