Che cos'è l'estorsione informatica e come proteggersi da essa?

Pubblicato: 2022-03-03Resta sintonizzato mentre ti raccontiamo alcuni dei famigerati tentativi di estorsione informatica e i possibili modi per fermarli in anticipo.

Una rapina in banca è molto pericolosa per un cattivo attore sofisticato. Mette in pericolo fisicamente il criminale mentre accade e assegna pesanti punizioni se catturato.

Al contrario, rimani per lo più intatto se orchestri un attacco ransomware futuristico.

In conclusione, le estorsioni informatiche sono molto meno rischiose e più redditizie rispetto ai furti o alle rapine convenzionali. Inoltre, le sanzioni più deboli hanno ulteriormente favorito i criminali informatici.

Considera le criptovalute non rintracciabili e dovremmo già iniziare a rafforzare le nostre difese.

Cyber Extortion è un attacco online per estrarre ingenti somme di riscatto. Questo di solito viene fatto minacciando i guasti del server con un attacco DDoS o crittografando i tuoi dati, negando l'accesso.

L'estorsione informatica è un atto di ricatto in queste forme:

Dati in ostaggio

Un cattivo attore ti impedisce di accedere alla tua rete di computer e chiede un riscatto per ripristinare l'accesso. Ciò si verifica in genere quando si fa clic accidentalmente su un collegamento dannoso che scarica malware, crittografa i file e ti blocca.

In alternativa, qualcuno dirotta il tuo sistema, copia dati sensibili e ti spaventa a pagare o rischia di esporli al pubblico in generale. Questo a volte comporta l'ingegneria sociale in cui giocano solo brutti scherzi psicologici facendoti credere falsamente all'hack quando non ce n'è.

DDoS

A volte utilizzato per coprire un furto di dati, Distributed Denial of Service (DDoS) è quando la tua rete viene inondata da false richieste di servizio che impediscono ai tuoi utenti effettivi di entrare.

Questo viene effettuato con una rete di server infetti (botnet) o tramite memcaching, causando rallentamenti o guasti del server. A seconda delle dimensioni del tuo business online, le perdite possono essere enormi.

Si può facilmente finanziare un attacco DDoS per un minimo di $ 4 all'ora causando centinaia di migliaia di perdite alla vittima. Oltre alla perdita immediata, i tempi di fermo spingono i tuoi clienti verso i concorrenti causando nel tempo ulteriori danni.

Principali attacchi di estorsioni informatiche

Diamo un'occhiata ad alcuni dei più grandi eventi simili registrati in passato.

# 1. Voglio piangere

A partire dal 12 maggio 2017, WannaCry è stato un attacco ransomware globale sui computer che eseguono Microsoft Windows. La sua scala effettiva è ancora sconosciuta perché persiste ancora in alcune forme.

Il primo giorno in carica, WannaCry ha infettato 230.000 computer in oltre 150 paesi. Ciò ha colpito grandi aziende e governi di tutto il mondo. Potrebbe copiare, installare, eseguire e diffondersi all'interno della rete senza alcuna interazione umana.

Con WannaCry, gli hacker hanno sfruttato una vulnerabilità di Windows utilizzando l'exploit EternalBlue. È interessante notare che EternalBlue è stato sviluppato dalla NSA degli Stati Uniti per sfruttare una vulnerabilità di Windows. Il codice exploit è stato in qualche modo rubato e pubblicato da un gruppo di hacker chiamato The Shadow Brokers.

Microsoft, conoscendo il problema, ha rilasciato un aggiornamento per correggerlo. Ma la maggior parte degli utenti che eseguivano sistemi obsoleti è diventata l'obiettivo principale.

Il salvatore questa volta è stato Marcus Hutchins, che ha accidentalmente sprofondato il malware registrando un dominio menzionato nel codice dell'exploit. Ha funzionato come un kill switch e ha tenuto a bada WannaCry. Ma c'è molto di più, incluso il kill switch che subisce un attacco DDoS, Hutchins che gestisce il kill switch su Cloudflare che puoi prendere su TechCrunch.

Le perdite globali stimate sono di circa $ 4 miliardi.

#2. CNA finanziaria

Il 21 marzo 2021, CNA Financial, con sede a Chicago, è venuta a sapere che qualcuno aveva copiato dati personali sensibili dei propri dipendenti, lavoratori a contratto e persone a carico. Ciò è emerso dopo più di due settimane, poiché l'hacking non è stato rilevato dal 5 marzo 2021.

Questo è stato un attacco ibrido che includeva il furto di dati e il mantenimento in ostaggio del sistema CNA. Gli hacker, un gruppo di hacker con sede in Russia Evil Corp, hanno utilizzato malware per crittografare i server CNA. Dopo le negoziazioni sull'importo del riscatto iniziale di $ 60 milioni, gli hacker si sono finalmente accordati per $ 40 milioni, secondo Bloomberg.

#3. Oleodotto coloniale

L'hacking dell'oleodotto coloniale ha causato interruzioni nella fornitura di carburante da uno dei più grandi oleodotti degli Stati Uniti. L'indagine ha rivelato che era il risultato di una singola fuga di password nel dark web.

Tuttavia, non è noto come i malintenzionati abbiano ottenuto il nome utente corretto che corrisponde alla password compromessa. Gli hacker hanno avuto accesso ai sistemi coloniali utilizzando una rete privata virtuale destinata ai dipendenti remoti. Poiché non esisteva l'autenticazione a più fattori, un nome utente e una password erano quasi sufficienti.

Dopo una settimana di questa attività, il 7 maggio 2021, uno degli attuali dipendenti ha visto una richiesta di riscatto che richiedeva 4,4 milioni di dollari in criptovalute. In poche ore, i funzionari hanno chiuso l'intero gasdotto assunto da società di sicurezza informatica per verificare e mitigare il danno. Hanno anche notato un furto di dati di 100 GB e l'hacker ha minacciato di esporlo in caso di mancato pagamento dell'importo del riscatto.

Il ransomware ha paralizzato la sezione di fatturazione e contabilità dei sistemi IT coloniali. L'importo del riscatto è stato pagato poco dopo l'attacco a DarkSide, un gruppo di hacker con sede nell'Europa orientale. DarkSide ha fornito uno strumento di decrittazione che si è rivelato così lento che ci è voluta una settimana per normalizzare le operazioni della pipeline.

È interessante notare che il Dipartimento di Giustizia degli Stati Uniti ha rilasciato una dichiarazione pubblica il 7 giugno 2021, citando il recupero di 63,7 bitcoin dal pagamento originale. In qualche modo, l'FBI si è impossessata delle chiavi private relative agli account degli hacker e ha riportato indietro 2,3 milioni di dollari, apparentemente meno di quelli pagati a causa dell'improvviso crollo dei prezzi dei bitcoin in quel periodo.

#4. din

Oltre a fare molte cose su Internet, Dyn funge principalmente da provider di servizi DNS per alcuni dei grandi nomi, tra cui Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal, ecc. Questi sono stati abbattuti con un grave attacco DDoS il 21 ottobre 2016.

L'hacker ha utilizzato la botnet Mirai, che ha distribuito un gran numero di dispositivi IoT compromessi per inviare false richieste DNS. Questo traffico ha bloccato i server DNS causando rallentamenti estremi accumulando una quantità sconosciuta di perdite in tutto il mondo.

Mentre l'entità dell'attacco rende difficile calcolare l'esatta quantità di danni subiti dai siti Web, Dyn ha perso molto.

Circa 14.500 domini (circa l'8%) sono passati a un provider DNS diverso subito dopo l'attacco.

Mentre molti altri hanno subito attacchi simili come Amazon Web Services, GitHub, evitiamo di andare fuori strada e passiamo a disegnare una strategia solida come una roccia per prevenire tali eventi di estorsione informatica.

Come prevenire l'estorsione informatica?

Alcune delle misure preventive di base che possono aiutarti a proteggerti da tali attacchi Internet sono:

# 1. Evita di fare clic su collegamenti dannosi

Gli aggressori spesso sfruttano questo attributo infantile della psicologia umana: la curiosità.

Le e-mail di phishing sono state il gateway di circa il 54% degli attacchi ransomware. Quindi, oltre a ricordare a te stesso e ai tuoi dipendenti le e-mail di spam, organizza dei workshop.

Ciò può includere e-mail di phishing fittizie con campagne settimanali per fornire formazione dal vivo. Funzionerà più come le vaccinazioni in cui una piccola quantità di virus morti protegge dalle minacce vive.

Inoltre, puoi addestrare i dipendenti a tecnologie simili al sandboxing per aprire collegamenti e applicazioni sospetti.

#2. Aggiornamenti software e soluzioni di sicurezza

Indipendentemente dal tuo sistema operativo, il software obsoleto è suscettibile di attacchi di estorsioni informatiche. Le persone avrebbero potuto facilmente evitare WannaCay se avessero aggiornato i loro PC Windows in tempo.

Un altro malinteso comune è che sei al sicuro se usi un Mac. Questo è completamente falso. E il rapporto sullo stato di malware di Malwarebytes strappa qualsiasi falso senso di sicurezza tra gli utenti Mac.

Il sistema operativo Windows ha subito attacchi importanti semplicemente perché il Mac non era così popolare. Il sistema operativo di Microsoft ha ancora una quota di mercato vicina al 74% e prendere di mira gli utenti Mac non vale semplicemente la pena.

Ma dal momento che questo sta cambiando lentamente, Malwarebytes ha assistito a un aumento del 400% delle minacce rivolte a Mac OS dal 2018 al 2019. Inoltre, hanno notato 11 minacce per Mac rispetto a 5,8 minacce per un dispositivo Windows.

In conclusione, investire in una soluzione di sicurezza Internet completa come Avast One può sicuramente dimostrare il suo valore.

Inoltre, puoi implementare sistemi di rilevamento degli intrusi come Snort o Suricata per una migliore rete di sicurezza.

#3. Usa password complesse

L'attacco Colonial Pipeline è stato causato da un dipendente che ha utilizzato due volte una password debole.

Secondo un sondaggio Avast, circa l'83% degli americani utilizza password deboli e fino al 53% utilizza le stesse password su più account.

È vero che spingere gli utenti a utilizzare password complesse per conto proprio si è già rivelato un compito in salita. Chiedere loro di farlo al lavoro sembra quasi impossibile.

Allora, qual è la soluzione? Piattaforme di autenticazione utente.

Puoi utilizzare queste piattaforme per imporre requisiti di password complesse nella tua organizzazione. Si tratta di specialisti di terze parti con piani flessibili in base alle dimensioni dell'azienda. Puoi anche iniziare con livelli sempre gratuiti con Ory, Supabase, Frontegg, ecc.

A livello personale, usa i gestori di password.

Inoltre, prenditi la pena di aggiornare le password di tanto in tanto. Ciò garantirà la tua sicurezza anche se le tue credenziali vengono rubate in qualche modo. Ed è molto più semplice con gestori di password premium come

Ma non fermarti solo con una password complicata; prova a essere creativo anche con il nome utente.

#4. Backup offline

Il livello di sofisticatezza di tali attacchi a volte può ingannare anche i grandi esperti di sicurezza informatica, per non parlare di un piccolo imprenditore.

Pertanto, mantieni i backup aggiornati. Questo ti aiuterà a far funzionare il tuo sistema in un giorno fatidico.

E i backup offline sono un ulteriore vantaggio. Sono la tua cella frigorifera sicura, irraggiungibile dai cyber estorsionisti.

Inoltre, prendi nota delle capacità di ripristino disponibili perché i tempi di inattività prolungati a volte possono far sembrare redditizio il riscatto richiesto. Ed è proprio per questo che alcuni imprenditori negoziano con gli attori delle minacce e finiscono per pagare somme enormi.

In alternativa, soluzioni di backup e recupero dati di terze parti come

#5. Rete di distribuzione dei contenuti (CDN)

Molti hanno rilevato e scongiurato grandi attacchi DDoS grazie a reti di distribuzione dei contenuti competenti.

Come discusso in precedenza, dopotutto si trattava di un eccellente CDN, Cloudflare, che ha mantenuto il killswitch WannaCry online senza interruzioni per due anni. Lo ha anche aiutato a resistere a numerosi attacchi DDoS entro quel lasso di tempo.

Una CDN mantiene una copia cache del tuo sito Web in tutto il mondo su più server. Trasferiscono i carichi in eccesso sulla loro rete, evitando sovraccarichi e tempi di inattività del server.

Questa strategia non solo protegge dalle minacce DDoS, ma si traduce in siti Web incredibilmente veloci per i clienti di tutto il mondo.

Infine, non può esserci un elenco completo per proteggerti dalle estorsioni informatiche. Le cose si evolvono ed è meglio avere a bordo un esperto di sicurezza informatica ogni volta.

Ma cosa succede se succede comunque? Quale dovrebbe essere la tua linea d'azione se vieni colpito da un tentativo di estorsione online.

Risposta alle estorsioni informatiche

La prima cosa che viene in mente dopo un attacco ransomware diverso dalla solita ansia è pagare e farcela.

Ma potrebbe non funzionare sempre.

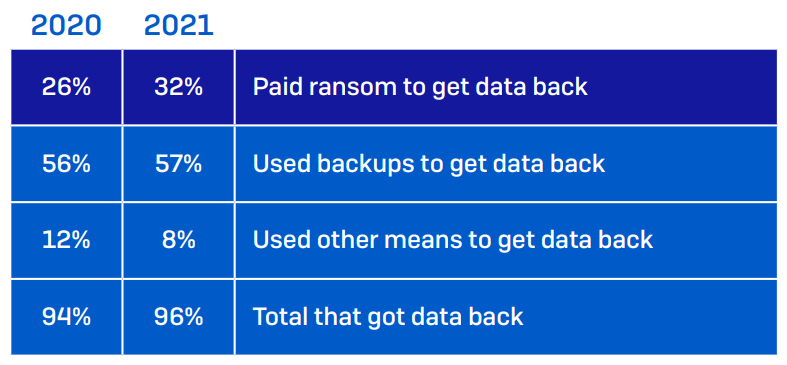

Un sondaggio condotto da SOPHOS, una società di sicurezza IT con sede nel Regno Unito, mostra che pagare il riscatto non è la via d'uscita migliore. Il rapporto del sondaggio sugli attacchi afferma che solo l'8% delle aziende ha ricevuto i dati completi dopo aver pagato il riscatto. E il 29% è stato in grado di ripristinare solo il 50% o meno dei dati rubati/crittografati.

Quindi, il tuo atto di ottemperanza alle richieste di riscatto potrebbe ritorcersi contro. Ti rende dipendente dal cattivo attore e dai suoi strumenti per decrittografare i tuoi dati ritardando altri sforzi di salvataggio.

Inoltre, non vi è alcuna garanzia che lo strumento fornito dall'hacker funzionerà mai. Potrebbe non riuscire o infettare ulteriormente il tuo sistema. Inoltre, pagare i criminali mette in evidenza la tua organizzazione come loro clienti paganti. Quindi, c'è una probabilità molto alta di un attacco simile in futuro.

In conclusione, il pagamento dovrebbe essere la tua ultima risorsa. L'uso di altri metodi come il ripristino dei backup è più sicuro che pagare un criminale sconosciuto con criptovalute.

Inoltre, alcune aziende hanno contattato i principali esperti di sicurezza informatica e informato le forze dell'ordine. E questo è ciò che li ha salvati, come nel caso del recupero dell'estorsione di Colonial Pipeline da parte dell'FBI.

Cyber Estorsione: Conclusione

Dovresti notare che non è così raro come si potrebbe pensare. E ovviamente il modo migliore è rafforzare i tuoi scudi e mantenere i backup.

In ogni caso, mantieni la calma, avvia le operazioni di soccorso locali e contatta gli esperti.

Ma cerca di non cedere alle richieste di riscatto perché potrebbe non funzionare anche se paghi le tue fortune.

PS: esaminare la nostra lista di controllo della sicurezza informatica per la tua azienda può rivelarsi utile.