サイバー恐喝とは何ですか?それから身を守る方法は?

公開: 2022-03-03悪名高いサイバー恐喝の試みのいくつかと、それらを前もって阻止するための可能な方法についてお話しする間、ご期待ください。

銀行強盗は、洗練された悪役にとって非常に危険です。 それが起こっている間、それは犯罪者を物理的に危険にさらし、捕まえられた場合、多額の罰を与えます。

対照的に、未来的なランサムウェア攻撃を調整する場合は、ほとんど手つかずのままです。

結論として、サイバー恐喝は、従来の盗難や強盗と比較して、はるかにリスクが低く、収益性が高くなります。 さらに、ペナルティの弱さはサイバー犯罪者をさらに支持しています。

追跡不可能な暗号通貨を考慮に入れると、すでに防御を強化し始める必要があります。

サイバー恐喝は、大量の身代金を引き出すためのオンライン攻撃です。 これは通常、DDoS攻撃でサーバー障害を脅かすか、データを暗号化してアクセスを拒否することによって行われます。

サイバー恐喝は、次の形式の恐喝行為です。

データ人質

悪意のある攻撃者は、コンピュータのネットワークへのアクセスを阻止し、アクセスを回復するために身代金を要求します。 これは通常、マルウェアをダウンロードし、ファイルを暗号化し、ロックアウトする悪意のあるリンクを誤ってクリックした場合に発生します。

あるいは、誰かがあなたのシステムを乗っ取り、機密データをコピーし、あなたにお金を払ったり、それを一般大衆にさらす危険を冒したりすることを恐れます。 これには、心理的なトリックを実行するだけのソーシャルエンジニアリングが含まれる場合があり、ハックがない場合にハックを誤って信じてしまいます。

DDoS

データの盗難を隠蔽するために使用されることもある分散型サービス拒否(DDoS)は、ネットワークが偽のサービスリクエストで溢れ、実際のユーザーが侵入できないようにする場合です。

これは、感染したサーバー(ボットネット)のネットワークまたはmemcachingによって実行され、サーバーの速度低下または障害を引き起こします。 オンラインビジネスの規模によっては、損失が大きくなる可能性があります。

被害者に数十万の損失をもたらしながら、1時間あたりわずか4ドルでDDoS攻撃に簡単に資金を提供できます。 即時の損失に加えて、ダウンタイムは顧客を競合他社に押しやり、時間の経過とともに追加の損害を引き起こします。

主要なサイバー恐喝攻撃

過去に記録されたそのような最大のイベントのいくつかを見てみましょう。

#1。 泣きたい

2017年5月12日以降、WannaCryは、MicrosoftWindowsを実行しているコンピューターに対する世界的なランサムウェア攻撃でした。 その実際の規模は、まだいくつかの形で存続しているため、まだ不明です。

就任初日、WannaCryは150か国以上で23万台のコンピューターに感染しました。 これは、世界中の大企業や政府に影響を及ぼしました。 人間の介入なしに、ネットワーク内で自分自身をコピー、インストール、実行、および拡散することができます。

WannaCryでは、ハッカーはエクスプロイトEternalBlueを使用してWindowsの脆弱性を利用しました。 興味深いことに、EternalBlueは、Windowsの脆弱性を悪用するために米国NSAによって開発されました。 エクスプロイトコードは、TheShadowBrokersという名前のハッカーグループによって盗まれて公開されました。

マイクロソフトは、問題を知っており、パッチを適用するためのアップデートを発行しました。 しかし、古いシステムを実行していたユーザーの大多数が主要なターゲットになりました。

今回の救世主はマーカス・ハッチンズでした。マーカス・ハッチンズは、エクスプロイトコードに記載されているドメインを登録して、誤ってマルウェアを沈没させました。 それはキルスイッチとして機能し、WannaCryを寄せ付けませんでした。 しかし、DDoS攻撃を受けているキルスイッチ、TechCrunchで入手できるCloudflareへのキルスイッチを処理するHutchinsなど、まだまだたくさんあります。

世界の推定損失は約40億ドルです。

#2。 CNAファイナンシャル

2021年3月21日、シカゴを拠点とするCNA Financialは、誰かが従業員、契約社員、およびその扶養家族の機密性の高い個人データをコピーしたことを知りました。 これは、2021年3月5日からハッキングが検出されなくなったため、2週間以上後に明らかになりました。

これは、CNAシステムを人質にとどめるだけでなく、データの盗難を含むハイブリッド攻撃でした。 ロシアを拠点とするハッキンググループであるEvilCorpのハッカーは、マルウェアを使用してCNAサーバーを暗号化しました。 ブルームバーグによると、最初の身代金6000万ドルの交渉の後、ハッカーは最終的に4000万ドルで和解しました。

#3。 コロニアルパイプライン

コロニアルパイプラインハッキングは、米国で最大のパイプラインの1つからの燃料供給に混乱を引き起こしました。 調査の結果、ダークウェブでの1回のパスワード漏洩の結果であることが明らかになりました。

ただし、悪意のある攻撃者が、侵害されたパスワードと一致する正しいユーザー名を取得する方法は不明でした。 ハッカーは、リモートの従業員向けの仮想プライベートネットワークを使用してコロニアルシステムにアクセスしました。 多要素認証がなかったため、ユーザー名とパスワードで十分でした。

この活動の1週間後、2021年5月7日、現在の従業員の1人が、440万ドルの暗号通貨を要求する身代金メモを見ました。 数時間以内に、当局は被害を検証して軽減するためにサイバーセキュリティ会社を雇った完全なパイプラインを閉鎖しました。 彼らはまた、100GBのデータの盗難に気づき、身代金が支払われなかった場合、ハッカーはそれを公開すると脅迫しました。

ランサムウェアは、コロニアルITシステムの請求および会計セクションを不自由にしました。 身代金は、東ヨーロッパに拠点を置くハッキンググループであるDarkSideへの攻撃の直後に支払われました。 DarkSideは、パイプライン操作を正常化するのに1週間かかるほど遅いことが判明した復号化ツールを提供しました。

興味深いことに、米国司法省は2021年6月7日に、当初の支払いから63.7ビットコインが回収されたことを理由に公式声明を発表しました。 どういうわけか、FBIはハッカーアカウントに関連する秘密鍵を手に入れ、230万ドルを取り戻しました。これは、その期間のビットコイン価格の突然の低迷により支払われた金額よりも明らかに少ない金額です。

#4。 Dyn

Dynは、インターネットで多くのことを行うことに加えて、Twitter、Netflix、Amazon、Airbnb、Quora、CNN、Reddit、Slack、Spotify、PayPalなどの有名企業のDNSサービスプロバイダーとして主に機能します。 2016年10月21日に大規模なDDoS攻撃が発生しました。

攻撃者はMiraiボットネットを使用しました。Miraiボットネットは、侵害された多数のIoTデバイスを配備して、偽のDNS要求を送信しました。 このトラフィックはDNSサーバーを妨害し、極端な速度低下を引き起こし、世界中で未知の量の損失をもたらしました。

攻撃の規模により、Webサイトが受けた被害の正確な量を計算することは困難ですが、Dynは大きな損失を出しました。

攻撃の直後に、約14,500のドメイン(約8%)が別のDNSプロバイダーに切り替えました。

アマゾンウェブサービスであるGitHubのように、さらに多くの人が同様の攻撃を受けましたが、オフロードを避けて、そのようなサイバー恐喝イベントを防ぐための確固たる戦略を立てましょう。

サイバー恐喝を防ぐ方法は?

このようなインターネット攻撃から身を守るのに役立つ非常に基本的な予防策のいくつかは次のとおりです。

#1。 悪意のあるリンクをクリックしないでください

攻撃者はしばしば、人間の心理学のこの幼稚な属性である好奇心を利用します。

フィッシングメールは、ランサムウェア攻撃の約54%のゲートウェイでした。 したがって、スパムメールについて自分自身と従業員に思い出させることに加えて、ワークショップを開催してください。

これには、ライブトレーニングを提供するための毎週のキャンペーンを含むダミーのフィッシングメールを含めることができます。 これは、少量の死んだウイルスの負荷が生きている脅威から保護するワクチン接種のように機能します。

さらに、サンドボックスのようなテクノロジーで従業員をトレーニングして、疑わしいリンクやアプリケーションを開くことができます。

#2。 ソフトウェアアップデートとセキュリティソリューション

OSに関係なく、古いソフトウェアはサイバー恐喝攻撃の影響を受けやすくなっています。 人々は、Windows PCを時間内に更新していれば、WannaCayを簡単に回避できたはずです。

もう1つのよくある誤解は、Macを使用していれば安全だということです。 それは完全に真実ではありません。 そして、Malwarebytesのマルウェアレポートの状態は、Macユーザーの間の誤った安心感を破ります。

Macがそれほど人気がなかったという理由だけで、WindowsOSは大きな攻撃を受けました。 MicrosoftのOSはまだ74%近くの市場シェアを持っており、Macユーザーをターゲットにすることは単に問題を起こすだけの価値はありません。

しかし、それはゆっくりと変化しているため、Malwarebytesは2018年から2019年にかけてMac OSを狙った脅威が400%急増しました。さらに、Windowsデバイスの5.8の脅威と比較して、Macあたり11の脅威を記録しました。

結論として、アバストワンのような包括的なインターネットセキュリティソリューションに投資することは、その価値を確実に証明することができます。

さらに、SnortやSuricataなどの侵入検知システムを導入して、セーフティネットを強化することもできます。

#3。 強力なパスワードを使用する

コロニアルパイプライン攻撃は、従業員が弱いパスワードを2回使用したことが原因で発生しました。

アバストの調査によると、アメリカ人の約83%が弱いパスワードを使用しており、53%が複数のアカウントで同じパスワードを使用しています。

確かに、ユーザーに強力なパスワードを自分で使用するように促すことは、すでに困難な作業であることが証明されています。 彼らに仕事でそれをするように頼むことはほとんど不可能のようです。

それで、解決策は何ですか? ユーザー認証プラットフォーム。

これらのプラットフォームを利用して、組織で強力なパスワード要件を適用できます。 これらは、会社の規模に応じて柔軟な計画を立てるサードパーティのスペシャリストです。 Ory、Supabase、Fronteggなどの常時無料の階層から始めることもできます。

個人レベルでは、パスワードマネージャーを使用します。

さらに、たまにパスワードを更新する手間をかけてください。 これにより、何らかの方法で資格情報が盗まれた場合でも、安全が確保されます。 そして、それは次のようなプレミアムパスワードマネージャーを使用するとはるかに簡単です

ただし、複雑なパスワードだけで終わらせないでください。 ユーザー名も工夫してみてください。

#4。 オフラインバックアップ

このような攻撃の高度なレベルは、中小企業の所有者はもちろんのこと、有名なサイバーセキュリティの専門家でさえもだますことがあります。

したがって、更新されたバックアップを保持します。 これは、運命の日にシステムを起動するのに役立ちます。

また、オフラインバックアップは追加の利点です。 それらはあなたの安全な冷蔵倉庫であり、サイバー強奪者が到達することはできません。

さらに、ダウンタイムが長引くと、求められた身代金が儲かるように見えることがあるため、利用可能な復元機能に注意してください。 そのため、一部のビジネスオーナーは脅威アクターと交渉し、多額の支払いを行うことになります。

または、次のようなサードパーティのバックアップおよびデータリカバリソリューション

#5。 コンテンツ配信ネットワーク(CDN)

有能なコンテンツ配信ネットワークのおかげで、多くの人が大きなDDoS攻撃を検出して回避しています。

上で説明したように、結局のところ、WannaCryキルスイッチをオンラインで2年間ノンストップで維持したのは、優れたCDNであるCloudflareでした。 また、その時間枠内での多数のDDoS攻撃に耐えるのにも役立ちました。

CDNは、世界中のWebサイトのキャッシュされたコピーを複数のサーバーに保持します。 過剰な負荷をネットワークに転送し、サーバーの過負荷やダウンタイムを回避します。

この戦略は、DDoSの脅威から保護するだけでなく、世界中の顧客に非常に高速なWebサイトを提供します。

最後に、サイバー恐喝からあなたを守るための完全なリストはあり得ません。 物事は進化しており、毎回サイバーセキュリティの専門家を雇うのが最善です。

しかし、とにかくそれが起こったらどうなるでしょうか? オンラインでの恐喝未遂に見舞われた場合の行動方針はどうあるべきか。

サイバー恐喝対応

通常の不安以外のランサムウェア攻撃の後で最初に頭に浮かぶのは、お金を払ってそれを終わらせることです。

しかし、それが常に機能するとは限りません。

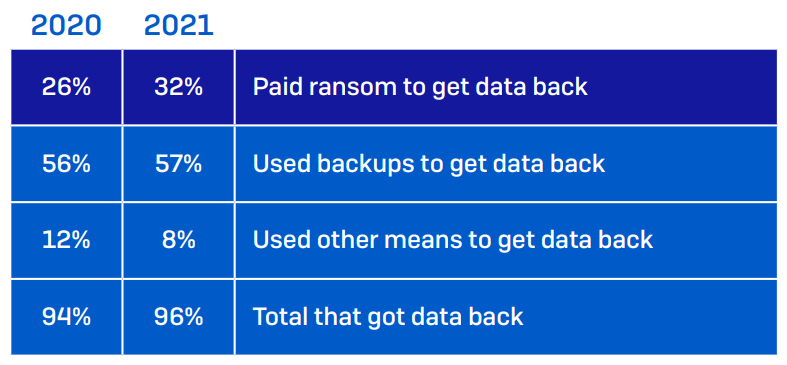

英国を拠点とするITセキュリティ企業であるSOPHOSが実施した調査によると、身代金の支払いは最善の方法ではありません。 攻撃調査レポートによると、身代金を支払った後に完全なデータを取り戻したのはわずか8%の企業でした。 また、29%は、盗まれた/暗号化されたデータの50%以下しか復元できませんでした。

したがって、身代金の要求を遵守するというあなたの行動は裏目に出る可能性があります。 それはあなたを悪者と彼のツールに依存させてあなたのデータを解読し、他の救助活動を遅らせます。

さらに、ハッカーによって提供されたツールが機能するという保証はありません。 失敗するか、システムにさらに感染する可能性があります。 さらに、犯罪者に支払うことは、あなたの組織を彼らの支払う顧客として強調します。 したがって、将来的に同様の攻撃が発生する可能性は非常に高くなります。

結論として、支払うことはあなたの最後の手段であるべきです。 バックアップの復元などの他の方法を使用する方が、未知の犯罪者に暗号通貨を支払うよりも安全です。

さらに、いくつかの企業が主要なサイバーセキュリティの専門家に連絡し、法執行当局に通知しました。 そしてそれは、FBIによるコロニアルパイプラインの恐喝回復の場合のように、彼らを救ったものです。

サイバー恐喝:結論

思ったほど珍しいことではないことに注意してください。 そして、明らかに最善の方法は、シールドを強化し、バックアップを保持することです。

それが関係なく発生した場合は、落ち着いて、地元の救助活動を開始し、専門家に連絡してください。

しかし、身代金の要求に屈しないようにしてください。それは、あなたが大金を払ってもうまくいかないかもしれないからです。

PS:あなたのビジネスのために私たちのサイバーセキュリティチェックリストを通過することは有益であるとわかるかもしれません。