Apa itu Pemerasan Cyber dan Bagaimana Melindungi Diri Anda Darinya?

Diterbitkan: 2022-03-03Nantikan sementara kami memberi tahu Anda tentang beberapa upaya pemerasan dunia maya yang terkenal dan kemungkinan cara untuk menghentikannya di muka.

Perampokan bank sangat tidak aman bagi aktor jahat yang canggih. Ini secara fisik membahayakan penjahat saat itu terjadi dan memberikan hukuman yang berat jika tertangkap.

Sebaliknya, sebagian besar Anda tetap tidak tersentuh jika Anda mengatur serangan ransomware futuristik.

Kesimpulannya, pemerasan dunia maya jauh lebih kecil risikonya dan lebih menguntungkan dibandingkan dengan pencurian atau perampokan konvensional. Selain itu, hukuman yang lebih lemah telah lebih disukai penjahat dunia maya.

Faktor dalam cryptocurrency yang tidak dapat dilacak, dan kita seharusnya sudah mulai memperkuat pertahanan kita.

Pemerasan Cyber adalah serangan online untuk mengekstrak jumlah uang tebusan yang besar dan kuat. Ini biasanya dilakukan dengan mengancam kegagalan server dengan serangan DDoS atau mengenkripsi data Anda, menolak akses.

Pemerasan dunia maya adalah tindakan pemerasan dalam bentuk berikut:

Penyanderaan Data

Aktor jahat menghentikan Anda mengakses jaringan komputer Anda dan meminta tebusan untuk memulihkan akses. Ini biasanya terjadi ketika Anda secara tidak sengaja mengklik tautan berbahaya yang mengunduh malware, mengenkripsi file, dan mengunci Anda.

Atau, seseorang membajak sistem Anda, menyalin data sensitif, dan menakut-nakuti Anda untuk membayar atau mengambil risiko memaparkannya kepada masyarakat umum. Ini terkadang melibatkan rekayasa sosial di mana mereka hanya memainkan trik psikologis yang membuat Anda salah mempercayai peretasan padahal sebenarnya tidak ada.

DDoS

Terkadang digunakan untuk menutupi pencurian data, Distributed Denial of Service (DDoS) adalah saat jaringan Anda dibanjiri permintaan layanan palsu yang mencegah pengguna Anda yang sebenarnya untuk masuk.

Ini dilakukan dengan jaringan server yang terinfeksi (botnet) atau dengan memcaching, menyebabkan pelambatan atau kegagalan server. Tergantung pada skala bisnis online Anda, kerugian bisa sangat besar.

Seseorang dapat dengan mudah mendanai serangan DDoS hanya dengan $4 per jam sambil menyebabkan kerugian ratusan ribu bagi korbannya. Selain kerugian langsung, downtime mendorong pelanggan Anda ke pesaing menyebabkan kerusakan tambahan dari waktu ke waktu.

Serangan Pemerasan Cyber Besar

Mari kita lihat beberapa peristiwa terbesar yang tercatat di masa lalu.

#1. Ingin menangis

Mulai 12 Mei 2017, WannaCry adalah serangan ransomware global pada komputer yang menjalankan Microsoft Windows. Skala sebenarnya belum diketahui karena masih bertahan dalam beberapa bentuk.

Pada hari pertama menjabat, WannaCry menginfeksi 230 ribu komputer di 150+ negara. Ini mempengaruhi perusahaan besar dan pemerintah di seluruh dunia. Itu bisa menyalin, menginstal, mengeksekusi, dan menyebar sendiri di dalam jaringan tanpa interaksi manusia.

Dengan WannaCry, Peretas memanfaatkan kerentanan Windows menggunakan exploit EternalBlue. Menariknya, EternalBlue dikembangkan oleh NSA Amerika Serikat untuk mengeksploitasi kerentanan Windows. Kode eksploitasi entah bagaimana dicuri dan diterbitkan oleh kelompok peretas bernama The Shadow Brokers.

Microsoft, mengetahui masalah tersebut, mengeluarkan pembaruan untuk menambalnya. Tetapi mayoritas pengguna yang menjalankan sistem usang menjadi target utama.

Penyelamat kali ini adalah Marcus Hutchins, yang secara tidak sengaja menenggelamkan malware dengan mendaftarkan domain yang disebutkan dalam kode eksploit. Itu berfungsi sebagai tombol pemutus dan mencegah WannaCry. Tetapi ada lebih banyak lagi, termasuk sakelar pembunuh yang menderita serangan DDoS, Hutchins menangani sakelar mematikan ke Cloudflare yang dapat Anda ambil di TechCrunch.

Perkiraan kerugian global sekitar $4 miliar.

#2. Keuangan CNA

Pada 21 Maret 2021, CNA Financial yang berbasis di Chicago mengetahui bahwa seseorang menyalin data pribadi sensitif karyawan, pekerja kontrak, dan tanggungan mereka. Ini terungkap setelah lebih dari dua minggu, karena peretasan tidak terdeteksi mulai 5 Maret 2021.

Ini adalah serangan hibrida yang mencakup pencurian data serta menyandera sistem CNA. Peretas, kelompok peretasan yang berbasis di Rusia, Evil Corp, menggunakan malware untuk mengenkripsi server CNA. Setelah negosiasi jumlah tebusan awal sebesar $60 juta, para peretas akhirnya membayar $40 juta, menurut Bloomberg.

#3. Jalur Pipa Kolonial

Retas Colonial Pipeline menyebabkan gangguan pasokan bahan bakar dari salah satu jaringan pipa terbesar di AS. Penyelidikan mengungkapkan bahwa itu adalah hasil dari kebocoran kata sandi tunggal di web gelap.

Namun, tidak diketahui bagaimana pelaku jahat mendapatkan nama pengguna yang benar yang cocok dengan kata sandi yang disusupi. Peretas mengakses sistem Kolonial menggunakan Virtual Private Network yang ditujukan untuk karyawan jarak jauh. Karena tidak ada otentikasi multi-faktor, nama pengguna dan kata sandi sudah cukup.

Setelah seminggu melakukan aktivitas ini, pada 7 Mei 2021, salah satu karyawan saat ini melihat catatan tebusan yang menuntut mata uang kripto senilai $4,4 juta. Dalam beberapa jam, para pejabat menutup pipa lengkap perusahaan keamanan cyber yang disewa untuk memverifikasi dan mengurangi kerusakan. Mereka juga melihat pencurian data 100GB, dan peretas mengancam akan mengeksposnya jika jumlah uang tebusan tidak dibayar.

Ransomware melumpuhkan bagian penagihan dan akuntansi sistem TI Kolonial. Jumlah tebusan dibayarkan tak lama setelah serangan ke DarkSide, sebuah kelompok peretasan yang berbasis di Eropa timur. DarkSide menyediakan alat dekripsi yang terbukti sangat lambat sehingga butuh seminggu untuk menormalkan operasi pipa.

Menariknya, Departemen Kehakiman AS merilis pernyataan publik pada 7 Juni 2021, mengutip pemulihan 63,7 bitcoin dari pembayaran asli. Entah bagaimana, FBI mendapatkan kunci pribadi yang terkait dengan akun peretas dan membawa kembali $2,3 juta, tampaknya kurang dari yang dibayarkan karena penurunan harga bitcoin yang tiba-tiba pada periode itu.

#4. Dyn

Selain melakukan banyak hal internet, Dyn terutama bertindak sebagai penyedia layanan DNS untuk beberapa nama besar, termasuk Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal, dll. Ini diturunkan dengan serangan DDoS besar pada 21 Oktober 2016.

Penyerang menggunakan botnet Mirai, yang menyebarkan sejumlah besar perangkat IoT yang disusupi untuk mengirim permintaan DNS palsu. Lalu lintas ini membuat server DNS macet, menyebabkan pelambatan ekstrem yang menumpuk jumlah kerugian yang tidak diketahui di seluruh dunia.

Sementara skala serangan membuat sulit untuk menghitung jumlah pasti kerusakan yang diderita oleh situs web, Dyn mengalami kerugian besar.

Sekitar 14.500 domain (kira-kira 8%) beralih ke penyedia DNS yang berbeda segera setelah serangan.

Sementara banyak lagi yang mengalami serangan serupa seperti Amazon Web Services, GitHub, mari kita menghindari off-road dan beralih ke menggambar strategi yang kokoh untuk mencegah peristiwa pemerasan dunia maya semacam itu.

Bagaimana Mencegah Pemerasan Cyber?

Beberapa tindakan pencegahan yang sangat mendasar yang dapat membantu Anda melindungi diri dari serangan internet semacam itu adalah:

#1. Hindari Mengklik Tautan Berbahaya

Penyerang sering memanfaatkan atribut kekanak-kanakan dari psikologi manusia ini: rasa ingin tahu.

Email Phishing adalah pintu gerbang dari sekitar 54% serangan ransomware. Jadi, selain mengingatkan diri Anda dan karyawan Anda tentang email spam, adakan lokakarya.

Ini dapat mencakup email phishing tiruan dengan kampanye mingguan untuk memberikan pelatihan langsung. Ini akan bekerja lebih seperti vaksinasi di mana sejumlah kecil virus mati melindungi dari ancaman hidup.

Selain itu, Anda dapat melatih karyawan dalam teknologi seperti kotak pasir untuk membuka tautan dan aplikasi yang mencurigakan.

#2. Pembaruan Perangkat Lunak dan Solusi Keamanan

Terlepas dari OS Anda, perangkat lunak usang rentan terhadap serangan pemerasan dunia maya. Orang-orang dapat dengan mudah menghindari WannaCay jika mereka memperbarui PC Windows mereka tepat waktu.

Satu lagi kesalahpahaman umum adalah Anda aman jika menggunakan Mac. Itu sama sekali tidak benar. Dan status malware Malwarebytes melaporkan robekan melalui rasa aman yang salah di antara pengguna Mac.

OS Windows telah mengalami serangan besar hanya karena Mac tidak begitu populer. OS Microsoft masih memiliki pangsa pasar hampir 74%, dan menargetkan pengguna Mac tidak hanya sepadan dengan masalahnya.

Tapi karena itu perlahan berubah, Malwarebytes menyaksikan lonjakan 400% ancaman yang ditujukan untuk Mac OS dari 2018 hingga 2019. Selain itu, mereka mencatat 11 ancaman per Mac dibandingkan dengan 5,8 ancaman untuk perangkat Windows.

Secara meyakinkan, berinvestasi dalam solusi keamanan internet komprehensif seperti Avast One pasti dapat membuktikan nilainya.

Selain itu, Anda dapat menggunakan sistem deteksi penyusup seperti Snort atau Suricata untuk jaring pengaman yang lebih baik.

#3. Gunakan Kata Sandi yang Kuat

Serangan Colonial Pipeline disebabkan karena seorang karyawan menggunakan kata sandi yang lemah dua kali.

Sesuai survei Avast, sekitar 83% orang Amerika menggunakan kata sandi yang lemah, dan sebanyak 53% menggunakan kata sandi yang sama di banyak akun.

Diakui, mendorong pengguna untuk menggunakan kata sandi yang kuat untuk mereka sendiri telah terbukti menjadi tugas yang berat. Meminta mereka untuk melakukan itu di tempat kerja tampaknya hampir mustahil.

Jadi, apa solusinya? Platform otentikasi pengguna.

Anda dapat menggunakan platform ini untuk menerapkan persyaratan kata sandi yang kuat di organisasi Anda. Ini adalah spesialis pihak ketiga dengan paket fleksibel sesuai dengan ukuran perusahaan. Anda juga dapat memulai dengan tingkatan yang selalu gratis dengan Ory, Supabase, Frontegg, dll.

Pada tingkat pribadi, gunakan pengelola kata sandi.

Selain itu, jangan repot-repot memperbarui kata sandi sesekali. Ini akan memastikan keamanan Anda bahkan jika kredensial Anda dicuri entah bagaimana. Dan itu jauh lebih mudah dengan pengelola kata sandi premium seperti

Tapi jangan hanya berhenti dengan kata sandi yang rumit; cobalah berkreasi dengan nama pengguna juga.

#4. Cadangan Offline

Tingkat kecanggihan serangan semacam itu terkadang dapat menipu bahkan para pakar keamanan siber ternama, apalagi pemilik usaha kecil.

Oleh karena itu, terus perbarui cadangan. Ini akan membantu meningkatkan sistem Anda pada hari yang menentukan.

Dan pencadangan offline merupakan keuntungan tambahan. Mereka adalah penyimpanan dingin Anda yang aman, tidak dapat dijangkau oleh pemeras dunia maya.

Selain itu, perhatikan kemampuan pemulihan yang tersedia karena waktu henti yang berkepanjangan terkadang dapat membuat uang tebusan yang diminta terlihat menguntungkan. Dan itulah mengapa beberapa pemilik bisnis bernegosiasi dengan pelaku ancaman dan akhirnya membayar dalam jumlah besar.

Atau, solusi pencadangan dan pemulihan data pihak ketiga seperti

#5. Jaringan Pengiriman Konten (CDN)

Banyak yang telah mendeteksi dan mencegah serangan DDoS besar berkat jaringan pengiriman konten yang kompeten.

Seperti dibahas di atas, bagaimanapun juga, CDN yang luar biasa, Cloudflare, yang mempertahankan WannaCry killswitch online non-stop selama dua tahun. Itu juga membantunya menahan banyak serangan DDoS dalam jangka waktu itu.

CDN menyimpan salinan cache situs web Anda di seluruh dunia di beberapa server. Mereka mentransfer kelebihan beban ke jaringan mereka, menghindari kelebihan server dan waktu henti.

Strategi ini tidak hanya melindungi dari ancaman DDoS tetapi juga menghasilkan situs web yang sangat cepat untuk pelanggan di seluruh dunia.

Terakhir, tidak ada daftar lengkap untuk melindungi Anda dari pemerasan dunia maya. Segalanya berkembang, dan yang terbaik adalah memiliki pakar keamanan siber di dalamnya setiap saat.

Tapi bagaimana jika itu tetap terjadi? Apa yang harus menjadi tindakan Anda jika Anda terkena upaya pemerasan online.

Respons Pemerasan Cyber

Hal pertama yang terlintas dalam pikiran setelah serangan ransomware selain kecemasan biasa adalah membayar dan menyelesaikannya.

Tapi itu mungkin tidak selalu berhasil.

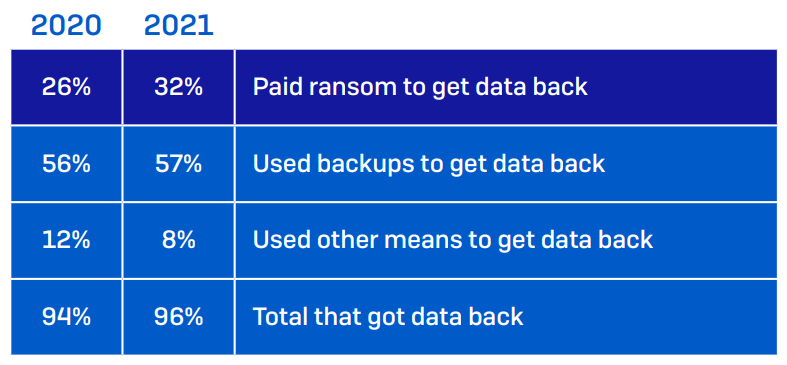

Sebuah survei yang dilakukan oleh SOPHOS, sebuah perusahaan keamanan TI yang berbasis di Inggris, menunjukkan bahwa membayar uang tebusan bukanlah jalan keluar terbaik. Laporan survei serangan menyebutkan bahwa hanya 8% perusahaan yang mendapatkan kembali data lengkap setelah membayar uang tebusan. Dan 29% hanya dapat memulihkan 50% atau kurang dari data yang dicuri/dienkripsi.

Jadi, tindakan kepatuhan Anda terhadap tuntutan tebusan dapat menjadi bumerang. Itu membuat Anda bergantung pada aktor jahat dan alatnya untuk mendekripsi data Anda sehingga menunda upaya penyelamatan lainnya.

Selain itu, tidak ada jaminan bahwa alat yang diberikan oleh peretas akan berfungsi. Ini mungkin gagal atau menginfeksi sistem Anda lebih lanjut. Selain itu, membayar penjahat menyoroti organisasi Anda sebagai pelanggan yang membayar mereka. Jadi, ada kemungkinan yang sangat tinggi untuk serangan serupa di masa depan.

Secara meyakinkan, membayar harus menjadi pilihan terakhir Anda. Menggunakan metode lain seperti memulihkan cadangan lebih aman daripada membayar penjahat yang tidak dikenal dengan cryptocurrency.

Selain itu, beberapa perusahaan menghubungi pakar keamanan siber terkemuka dan memberi tahu otoritas penegak hukum. Dan itulah yang menyelamatkan mereka, seperti dalam kasus pemulihan pemerasan Colonial Pipeline oleh FBI.

Pemerasan Cyber: Kesimpulan

Anda harus mencatat bahwa itu tidak biasa seperti yang dipikirkan orang. Dan cara terbaik yang jelas adalah memperkuat perisai Anda dan menyimpan cadangan.

Jika itu terjadi, tetap tenang, mulai operasi penyelamatan lokal, dan hubungi ahli.

Tetapi cobalah untuk tidak menyerah pada tuntutan tebusan karena itu mungkin tidak berhasil bahkan jika Anda membayar kekayaan Anda.

PS: Memeriksa daftar periksa keamanan siber kami untuk bisnis Anda mungkin terbukti bermanfaat.