Что такое кибервымогательство и как от него защититься?

Опубликовано: 2022-03-03Оставайтесь с нами, пока мы расскажем вам о некоторых печально известных попытках кибер-вымогательства и о возможных способах их пресечения.

Ограбление банка очень небезопасно для изощренного плохого актера. Это подвергает преступника физической опасности, пока это происходит, и присуждает суровые наказания, если его поймают.

Напротив, если вы организуете футуристическую атаку программ-вымогателей, вас почти не коснутся.

Несомненно, кибервымогательство гораздо менее рискованно и более прибыльно по сравнению с обычными кражами или грабежами. Кроме того, более слабые наказания также благоприятствуют киберпреступникам.

Фактор неотслеживаемых криптовалют, и мы уже должны начать укреплять нашу защиту.

Кибер-вымогательство — это онлайн-атака с целью получения огромных сумм выкупа. Обычно это делается путем угроз сбоев сервера DDoS-атакой или шифрования ваших данных, отказа в доступе.

Кибервымогательство — это акт шантажа в следующих формах:

Заложник данных

Злоумышленник не позволяет вам получить доступ к вашей сети компьютеров и требует выкуп за восстановление доступа. Обычно это происходит, когда вы случайно нажимаете на вредоносную ссылку, которая загружает вредоносное ПО, шифрует файлы и блокирует вас.

В качестве альтернативы, кто-то захватывает вашу систему, копирует конфиденциальные данные и пугает вас, чтобы вы заплатили или рискнули раскрыть это широкой публике. Иногда это связано с социальной инженерией, в которой они просто играют психологические уловки, заставляя вас ложно поверить в взлом, когда его нет.

ДДоС

Иногда используемый для сокрытия кражи данных, распределенный отказ в обслуживании (DDoS) — это когда ваша сеть наводнена поддельными запросами на обслуживание, препятствующими входу ваших реальных пользователей.

Это осуществляется с помощью сети зараженных серверов (ботнетов) или кэширования памяти, что приводит к замедлению работы или отказу сервера. В зависимости от масштаба вашего онлайн-бизнеса потери могут быть огромными.

Можно легко финансировать DDoS-атаку всего за 4 доллара в час, причиняя жертве сотни тысяч убытков. Помимо немедленных потерь, простои отталкивают ваших клиентов к конкурентам, что со временем приводит к дополнительным убыткам.

Крупные кибератаки с вымогательством

Давайте взглянем на некоторые из крупнейших подобных событий, зарегистрированных в прошлом.

№1. Хочу плакать

Начиная с 12 мая 2017 года WannaCry представляла собой глобальную атаку программ-вымогателей на компьютеры под управлением Microsoft Windows. Его фактический масштаб пока неизвестен, потому что он все еще сохраняется в некоторых формах.

В первый день работы WannaCry заразил 230 тысяч компьютеров в более чем 150 странах. Это затронуло крупные корпорации и правительства по всему миру. Он мог копировать, устанавливать, запускать и распространять себя в сети без участия человека.

С помощью WannaCry хакеры воспользовались уязвимостью Windows, используя эксплойт EternalBlue. Интересно, что EternalBlue был разработан АНБ США для использования уязвимости Windows. Код эксплойта каким-то образом был украден и опубликован группой хакеров The Shadow Brokers.

Microsoft, зная о проблеме, выпустила обновление для ее исправления. Но главной целью стало большинство пользователей, которые работали на устаревших системах.

На этот раз спасителем стал Маркус Хатчинс, который случайно запустил вредоносное ПО, зарегистрировав домен, упомянутый в коде эксплойта. Это работало как аварийный выключатель и сдерживало WannaCry. Но это еще не все, в том числе аварийный выключатель, пострадавший от DDoS-атаки, Хатчинс, обрабатывающий аварийный выключатель для Cloudflare, который вы можете получить на TechCrunch.

Глобальные потери оцениваются примерно в 4 миллиарда долларов.

№ 2. CNA финансовый

21 марта 2021 года чикагской компании CNA Financial стало известно, что кто-то скопировал конфиденциальные личные данные своих сотрудников, контрактников и их иждивенцев. Это стало известно более чем через две недели, поскольку взлом оставался незамеченным с 5 марта 2021 года.

Это была гибридная атака, которая включала кражу данных, а также удержание системы CNA в заложниках. Хакеры, российская хакерская группа Evil Corp, использовали вредоносное ПО для шифрования серверов CNA. По данным Bloomberg, после переговоров о первоначальной сумме выкупа в размере 60 миллионов долларов хакеры наконец согласились на 40 миллионов долларов.

№3. Колониальный трубопровод

Взлом Colonial Pipeline вызвал перебои с подачей топлива из одного из крупнейших трубопроводов в США. Расследование показало, что это произошло в результате единственной утечки пароля в даркнете.

Однако было неизвестно, как злоумышленники получили правильное имя пользователя, соответствующее скомпрометированному паролю. Хакеры получили доступ к колониальным системам, используя виртуальную частную сеть, предназначенную для удаленных сотрудников. Поскольку многофакторной аутентификации не было, имени пользователя и пароля было достаточно.

Через неделю этой деятельности, 7 мая 2021 года, один из нынешних сотрудников увидел записку с требованием выкупа в размере 4,4 миллиона долларов в криптовалютах. В течение нескольких часов официальные лица закрыли весь трубопровод, нанятый фирмами по кибербезопасности, чтобы проверить и смягчить ущерб. Они также заметили кражу данных объемом 100 ГБ, и хакер пригрозил разоблачить их в случае невыплаты суммы выкупа.

Программа-вымогатель нанесла ущерб разделу биллинга и бухгалтерского учета колониальных ИТ-систем. Сумма выкупа была выплачена вскоре после атаки на DarkSide, хакерскую группу, базирующуюся в Восточной Европе. DarkSide предоставила инструмент дешифрования, который оказался настолько медленным, что на нормализацию работы конвейера ушла неделя.

Интересно, что 7 июня 2021 года Министерство юстиции США опубликовало публичное заявление, в котором говорится о возврате 63,7 биткойнов из первоначального платежа. Каким-то образом ФБР завладело закрытыми ключами, связанными с хакерскими аккаунтами, и вернуло 2,3 миллиона долларов, что, по-видимому, меньше, чем было выплачено из-за внезапного падения цен на биткойны в тот период.

№ 4. Дин

Помимо работы в Интернете, Dyn в первую очередь выступает в качестве поставщика услуг DNS для некоторых громких имен, включая Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal и т. д. Они были отключены. после крупной DDoS-атаки 21 октября 2016 г.

Злоумышленник использовал ботнет Mirai, который развернул большое количество скомпрометированных IoT-устройств для отправки ложных DNS-запросов. Этот трафик блокировал DNS-серверы, вызывая резкое замедление работы, что приводило к неизвестным потерям во всем мире.

В то время как масштаб атаки затрудняет подсчет точной суммы ущерба, нанесенного веб-сайтам, Dyn понес большие потери.

Около 14 500 доменов (примерно 8%) переключились на другого провайдера DNS сразу после атаки.

В то время как многие другие пострадали от подобных атак, таких как Amazon Web Services, GitHub, давайте не будем отступать от дороги и перейдем к разработке надежной стратегии для предотвращения таких случаев кибервымогательства.

Как предотвратить кибервымогательство?

Вот некоторые из самых основных профилактических мер, которые могут помочь вам защититься от таких интернет-атак:

№1. Избегайте переходов по вредоносным ссылкам

Злоумышленники часто пользуются этим детским свойством человеческой психологии: любопытством.

Фишинговые электронные письма были шлюзом около 54% атак программ-вымогателей. Так что, помимо напоминаний себе и своим сотрудникам о спаме в письмах, организуйте семинары.

Это может включать фиктивные фишинговые электронные письма с еженедельными кампаниями для обучения в реальном времени. Это будет больше похоже на вакцинацию, при которой небольшое количество мертвых вирусов защищает от живых угроз.

Кроме того, вы можете обучать сотрудников технологиям, подобным песочнице, для открытия подозрительных ссылок и приложений.

№ 2. Обновления программного обеспечения и решения для обеспечения безопасности

Независимо от вашей ОС, устаревшее программное обеспечение подвержено атакам кибер-вымогательства. Люди могли бы легко избежать WannaCay, если бы вовремя обновили свои ПК с Windows.

Еще одно распространенное заблуждение заключается в том, что вы в безопасности, если используете Mac. Это совершенно неправда. А отчет Malwarebytes о состоянии вредоносного ПО разрушает любое ложное чувство безопасности среди пользователей Mac.

ОС Windows подверглась серьезным атакам просто потому, что Mac не был так популярен. Доля рынка операционной системы Microsoft по-прежнему составляет около 74%, и ориентироваться на пользователей Mac просто не стоит.

Но поскольку это медленно меняется, Malwarebytes зафиксировала скачок количества угроз, направленных на Mac OS, на 400% с 2018 по 2019 год. Кроме того, они отметили 11 угроз на один Mac по сравнению с 5,8 угрозами для устройства Windows.

В заключение можно сказать, что инвестиции в комплексное решение для интернет-безопасности, такое как Avast One, определенно могут оправдать себя.

Кроме того, вы можете развернуть системы обнаружения злоумышленников, такие как Snort или Suricata, для лучшей защиты.

№3. Используйте надежные пароли

Атака Colonial Pipeline была вызвана тем, что сотрудник дважды использовал слабый пароль.

Согласно опросу Avast, около 83% американцев используют слабые пароли, а до 53% используют одни и те же пароли для нескольких учетных записей.

По общему признанию, подтолкнуть пользователей к использованию надежных паролей для своих собственных уже оказалось сложной задачей. Попросить их сделать это на работе кажется почти невозможным.

Итак, каково решение? Платформы аутентификации пользователей.

Вы можете использовать эти платформы для обеспечения соблюдения требований к надежным паролям в вашей организации. Это сторонние специалисты с гибкими планами в зависимости от размера компании. Вы также можете начать с всегда бесплатных уровней с Ory, Supabase, Frontegg и т. д.

На личном уровне используйте менеджеры паролей.

Кроме того, потрудитесь время от времени обновлять пароли. Это обеспечит вашу безопасность, даже если ваши учетные данные каким-то образом будут украдены. И это намного проще с менеджерами паролей премиум-класса, такими как

Но не останавливайтесь только на сложном пароле; попробуйте проявить творческий подход и к имени пользователя.

№ 4. Автономные резервные копии

Уровень сложности таких атак иногда может обмануть даже известных экспертов по кибербезопасности, не говоря уже о владельце малого бизнеса.

Поэтому сохраняйте обновленные резервные копии. Это поможет поднять вашу систему в судьбоносный день.

Автономное резервное копирование является дополнительным преимуществом. Это ваше безопасное холодное хранилище, недоступное для кибер-вымогателей.

Кроме того, обратите внимание на доступные возможности восстановления, потому что длительные простои иногда могут сделать запрошенный выкуп прибыльным. И именно поэтому некоторые владельцы бизнеса ведут переговоры с злоумышленниками и в конечном итоге платят огромные суммы.

Кроме того, сторонние решения для резервного копирования и восстановления данных, такие как

№ 5. Сеть доставки контента (CDN)

Многие обнаружили и предотвратили крупные DDoS-атаки благодаря компетентным сетям доставки контента.

Как обсуждалось выше, в конце концов, это была отличная CDN, Cloudflare, которая два года безостановочно поддерживала онлайн-выключатель WannaCry. Это также помогло ему противостоять многочисленным DDoS-атакам за это время.

CDN поддерживает кэшированную копию вашего сайта по всему миру на нескольких серверах. Они переносят лишние нагрузки на свою сеть, избегая перегрузок и простоев серверов.

Эта стратегия не только защищает от DDoS-угроз, но и обеспечивает молниеносно быстрые веб-сайты для клиентов по всему миру.

Наконец, не может быть полного списка, чтобы защитить вас от кибер-вымогательства. Вещи развиваются, и лучше каждый раз иметь на борту эксперта по кибербезопасности.

Но что, если это все равно произойдет? Какими должны быть ваши действия, если вы столкнулись с попыткой онлайн-вымогательства.

Реагирование на кибервымогательство

Первое, что приходит на ум после атаки программ-вымогателей, кроме обычного беспокойства, — заплатить и покончить с этим.

Но это не всегда может сработать.

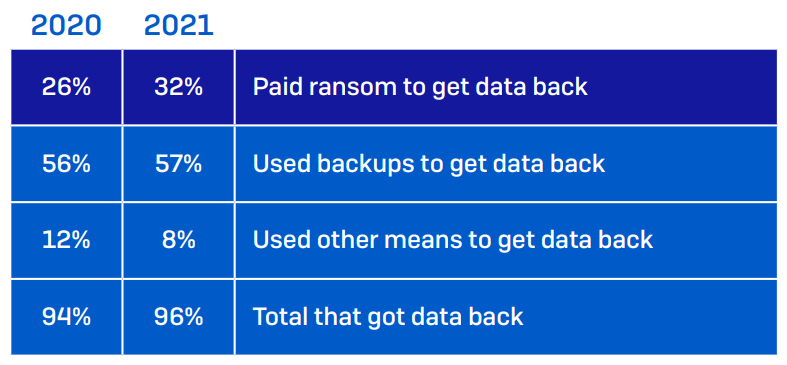

Опрос, проведенный SOPHOS, британской фирмой, занимающейся информационной безопасностью, показывает, что выплата выкупа — не лучший выход. В отчете об исследовании атак упоминается, что только 8% компаний вернули полные данные после уплаты выкупа. А 29% смогли восстановить только 50% или меньше украденных/зашифрованных данных.

Таким образом, ваш акт соблюдения требований о выкупе может иметь неприятные последствия. Это делает вас зависимыми от злоумышленника и его инструментов для расшифровки ваших данных, что задерживает другие усилия по спасению.

Более того, нет никакой гарантии, что данный хакером инструмент когда-либо будет работать. Это может привести к сбою или дальнейшему заражению вашей системы. Кроме того, оплата преступникам выделяет вашу организацию как их платежеспособных клиентов. Так что вероятность подобной атаки в будущем очень велика.

Наконец, оплата должна быть вашим последним средством. Использование других методов, таких как восстановление резервных копий, безопаснее, чем платить неизвестному преступнику криптовалютами.

Кроме того, несколько фирм связались с ведущими экспертами по кибербезопасности и проинформировали правоохранительные органы. И это их спасло, как и в случае с вымогательством Colonial Pipeline ФБР.

Кибервымогательство: Заключение

Вы должны отметить, что это не так редко, как можно подумать. И, очевидно, лучший способ — укрепить свои щиты и сохранить резервные копии.

Если это все равно произойдет, сохраняйте спокойствие, начинайте спасательные работы на местах и обращайтесь к специалистам.

Но постарайтесь не поддаваться на требования выкупа, потому что это может не сработать, даже если вы заплатите свое состояние.

PS: просмотр нашего контрольного списка кибербезопасности для вашего бизнеса может оказаться полезным.