Siber Gasp Nedir ve Kendinizi Bundan Nasıl Korursunuz?

Yayınlanan: 2022-03-03Size bazı kötü şöhretli siber şantaj girişimlerini ve bunları önceden durdurmanın olası yollarını anlatırken bizi izlemeye devam edin.

Bir banka soygunu, sofistike bir kötü oyuncu için çok güvensizdir. Gerçekleşirken suçluyu fiziksel olarak tehlikeye atar ve yakalanırsa ağır cezalar verir.

Buna karşılık, fütüristik bir fidye yazılımı saldırısı düzenlerseniz, çoğunlukla dokunulmaz kalırsınız.

Sonuç olarak, siber şantajlar, geleneksel hırsızlık veya soygunlara kıyasla çok daha az riskli ve daha karlı. Buna ek olarak, daha zayıf cezalar siber suçluların daha da işine yaradı.

Takip edilemeyen kripto para birimlerindeki faktör ve zaten savunmamızı güçlendirmeye başlamalıyız.

Siber Gasp, yüksek miktarda fidye almak için çevrimiçi bir saldırıdır. Bu genellikle sunucu arızalarını bir DDoS saldırısıyla tehdit ederek veya verilerinizi şifreleyerek erişimi reddederek yapılır.

Siber gasp şu şekillerde bir şantaj eylemidir:

Veri Rehine

Kötü bir aktör, bilgisayar ağınıza erişmenizi engeller ve erişimi geri yüklemek için bir fidye ister. Bu genellikle, kötü amaçlı yazılım indiren, dosyaları şifreleyen ve sizi kilitleyen kötü amaçlı bir bağlantıya yanlışlıkla tıkladığınızda olur.

Alternatif olarak, biri sisteminizi ele geçirir, hassas verileri kopyalar ve sizi ödemeye korkutur veya bunu genel halka ifşa etme riskini taşır. Bu bazen, yalnızca psikolojik hileler oynadıkları ve hiçbir şey yokken sizi hack'e yanlış inandırdıkları sosyal mühendisliği içerir.

DDoS

Bazen bir veri hırsızlığını örtbas etmek için kullanılan Dağıtılmış Hizmet Reddi (DDoS), ağınızın gerçek kullanıcılarınızın içeri girmesini engelleyen sahte hizmet istekleriyle dolup taşması durumudur.

Bu, virüslü sunuculardan (botnet'ler) oluşan bir ağla veya memcaching yoluyla gerçekleştirilir ve sunucunun yavaşlamasına veya arızalanmasına neden olur. Çevrimiçi işinizin ölçeğine bağlı olarak, kayıplar çok büyük olabilir.

Bir DDoS saldırısını saatte 4 dolara kadar kolayca finanse edebilirken, kurbanın yüzbinlerce kaybına neden olabilir. Ani kayıpların yanı sıra duruş süresi, müşterilerinizi rakiplere iterek zamanla ek hasarlara neden olur.

Büyük Siber Gasp Saldırıları

Geçmişte kaydedilen bu tür en büyük olaylardan bazılarına bir göz atalım.

#1. Ağlamak istiyor

12 Mayıs 2017'den itibaren WannaCry, Microsoft Windows çalıştıran bilgisayarlara yönelik küresel bir fidye yazılımı saldırısıydı. Bazı biçimlerde varlığını sürdürdüğü için gerçek ölçeği henüz bilinmiyor.

Ofisteki ilk gününde, WannaCry 150'den fazla ülkede 230 bin bilgisayara bulaştı. Bu, dünyadaki büyük şirketleri ve hükümetleri etkiledi. Herhangi bir insan etkileşimi olmadan kendini ağ içinde kopyalayabilir, kurabilir, yürütebilir ve yayabilir.

WannaCry ile Hacker'lar, exploit EternalBlue'yu kullanarak bir Windows güvenlik açığından yararlandı. İlginç bir şekilde, EternalBlue, Amerika Birleşik Devletleri NSA tarafından bir Windows güvenlik açığından yararlanmak için geliştirildi. İstismar kodu bir şekilde The Shadow Brokers adlı bir hacker grubu tarafından çalındı ve yayınlandı.

Sorunu bilen Microsoft, düzeltme eki için bir güncelleme yayınladı. Ancak güncel olmayan sistemleri çalıştıran kullanıcıların çoğu ana hedef haline geldi.

Bu sefer kurtarıcı, istismar kodunda belirtilen bir etki alanını kaydederek yanlışlıkla kötü amaçlı yazılımı batıran Marcus Hutchins oldu. Bu bir öldürme anahtarı olarak çalıştı ve WannaCry'ı uzak tuttu. Ancak, DDoS saldırısına maruz kalan öldürme anahtarı da dahil olmak üzere çok daha fazlası var, TechCrunch'ta kapabileceğiniz Cloudflare için öldürme anahtarını yöneten Hutchins.

Küresel tahmini kayıplar 4 milyar dolar civarında.

#2. CNA Mali

21 Mart 2021'de Chicago merkezli CNA Financial, birinin çalışanlarının, sözleşmeli çalışanlarının ve bakmakla yükümlü oldukları kişilerin hassas kişisel verilerini kopyaladığını öğrendi. Saldırı 5 Mart 2021'den itibaren tespit edilemediği için bu, iki haftadan uzun bir süre sonra ortaya çıktı.

Bu, CNA sistemini rehin tutmanın yanı sıra veri hırsızlığını da içeren karma bir saldırıydı. Rusya merkezli bir bilgisayar korsanlığı grubu Evil Corp olan bilgisayar korsanları, CNA sunucularını şifrelemek için kötü amaçlı yazılım kullandı. 60 milyon dolarlık ilk fidye miktarıyla ilgili müzakerelerin ardından, bilgisayar korsanları Bloomberg'e göre sonunda 40 milyon dolara karar verdi.

#3. Koloni Boru Hattı

Colonial Pipeline hack, ABD'deki en büyük boru hatlarından birinden yakıt tedarikinde kesintilere neden oldu. Soruşturma, bunun karanlık ağdaki tek bir şifre sızıntısının sonucu olduğunu ortaya çıkardı.

Ancak, kötü aktörlerin, ele geçirilen şifreyle eşleşen doğru kullanıcı adını nasıl aldıkları bilinmiyordu. Bilgisayar korsanları, uzak çalışanlar için tasarlanmış bir Sanal Özel Ağ kullanarak Koloni sistemlerine erişti. Çok faktörlü kimlik doğrulama olmadığı için, bir kullanıcı adı ve şifre yeterliydi.

Bu faaliyetten bir hafta sonra, 7 Mayıs 2021'de mevcut çalışanlardan biri, 4,4 milyon dolarlık kripto para talep eden bir fidye notu gördü. Yetkililer, hasarı doğrulamak ve azaltmak için işe alınan siber güvenlik şirketlerinin tüm hattını saatler içinde kapattı. Ayrıca 100 GB'lık bir veri hırsızlığı fark ettiler ve bilgisayar korsanı, fidye miktarının ödenmemesi durumunda bunu ifşa etmekle tehdit etti.

Fidye yazılımı, Colonial BT sistemlerinin faturalandırma ve muhasebe bölümünü felce uğrattı. Fidye tutarı, Doğu Avrupa merkezli bir bilgisayar korsanlığı grubu olan DarkSide'a yapılan saldırıdan kısa bir süre sonra ödendi. DarkSide, o kadar yavaş olduğunu kanıtlayan bir şifre çözme aracı sağladı ve boru hattı işlemlerini normalleştirmesi bir hafta sürdü.

İlginç bir şekilde, ABD Adalet Bakanlığı, 7 Haziran 2021'de, orijinal ödemeden 63,7 bitcoinin kurtarılmasına atıfta bulunan bir kamu açıklaması yayınladı. Bir şekilde FBI, hacker hesaplarıyla ilgili özel anahtarları ele geçirdi ve o dönemde bitcoin fiyatlarındaki ani düşüş nedeniyle görünenden daha az olan 2.3 milyon doları geri getirdi.

#4. din

Dyn, internette birçok şey yapmanın yanı sıra, Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal vb. dahil olmak üzere bazı büyük isimler için öncelikle bir DNS servis sağlayıcısı olarak görev yapıyor. Bunlar yıkıldı. 21 Ekim 2016'da büyük bir DDoS saldırısıyla.

Saldırgan, yanlış DNS istekleri göndermek için çok sayıda güvenliği ihlal edilmiş IoT cihazı dağıtan Mirai botnet'i kullandı. Bu trafik, DNS sunucularını tıkadı ve dünya çapında bilinmeyen miktarda kayıp yaratan aşırı yavaşlamalara neden oldu.

Saldırının ölçeği, web sitelerinin uğradığı hasarın tam miktarını hesaplamayı zorlaştırırken, Dyn büyük kayıp verdi.

Saldırıdan hemen sonra yaklaşık 14.500 alan (kabaca %8) farklı bir DNS sağlayıcısına geçti.

Amazon Web Servisleri, GitHub gibi daha pek çoğu benzer saldırılara maruz kalırken, yoldan çıkmaktan kaçınalım ve bu tür siber gasp olaylarını önlemek için kaya gibi sağlam bir strateji çizmeye başlayalım.

Siber Gasp Nasıl Önlenir?

Bu tür internet saldırılarına karşı koruma sağlamanıza yardımcı olabilecek çok temel önleyici tedbirlerden bazıları şunlardır:

#1. Kötü Amaçlı Bağlantılara Tıklamaktan Kaçının

Saldırganlar genellikle insan psikolojisinin bu çocuksu özelliğinden yararlanır: merak.

Kimlik Avı E-postaları, fidye yazılımı saldırılarının yaklaşık %54'ünün ağ geçidiydi. Bu nedenle, kendinize ve çalışanlarınıza spam e-postaları hatırlatmanın yanı sıra atölyeler düzenleyin.

Bu, canlı eğitim sağlamak için haftalık kampanyalar içeren sahte kimlik avı e-postalarını içerebilir. Daha çok, az miktarda ölü virüs yükünün canlı tehditlere karşı koruma sağladığı aşılar gibi çalışacak.

Ayrıca, şüpheli bağlantıları ve uygulamaları açmak için çalışanları korumalı alan benzeri teknolojiler konusunda eğitebilirsiniz.

#2. Yazılım Güncellemeleri ve Güvenlik Çözümleri

İşletim sisteminizden bağımsız olarak, eski yazılımlar siber gasp saldırılarına açıktır. İnsanlar, Windows bilgisayarlarını zamanında güncelleselerdi, WannaCay'den kolayca kaçınabilirlerdi.

Bir diğer yaygın yanılgı, Mac kullanıyorsanız güvende olduğunuzdur. Bu tamamen doğru değil. Ve Malwarebytes kötü amaçlı yazılım durumu raporu, Mac kullanıcıları arasındaki herhangi bir yanlış güvenlik duygusunu ortadan kaldırır.

Windows işletim sistemi, Mac o kadar popüler olmadığı için büyük saldırılar gördü. Microsoft'un işletim sistemi hala %74'e yakın bir pazar payına sahip ve Mac kullanıcılarını hedeflemek zahmete değmez.

Ancak bu yavaş yavaş değiştiği için Malwarebytes, 2018'den 2019'a kadar Mac OS'yi hedef alan tehditlerde %400'lük bir artışa tanık oldu. Ayrıca, bir Windows cihazı için 5.8 tehdidine kıyasla Mac başına 11 tehdit kaydetti.

Sonuç olarak, Avast One gibi kapsamlı bir internet güvenlik çözümüne yatırım yapmak kesinlikle değerini kanıtlayabilir.

Ek olarak, daha iyi bir güvenlik ağı için Snort veya Suricata gibi izinsiz giriş tespit sistemlerini dağıtabilirsiniz.

#3. Güçlü Parolalar Kullanın

Colonial Pipeline saldırısına, bir çalışanın iki kez zayıf bir parola kullanması neden oldu.

Bir Avast anketine göre, Amerikalıların yaklaşık %83'ü zayıf parolalar kullanıyor ve %53'ü birden fazla hesapta aynı parolaları kullanıyor.

Kabul etmek gerekir ki, kullanıcıları kendileri için güçlü parolalar kullanmaya zorlamak, şimdiden zorlu bir görev olduğunu kanıtladı. İş yerinde bunu yapmalarını istemek neredeyse imkansız görünüyor.

Çözüm nedir? Kullanıcı doğrulama platformları.

Kuruluşunuzda güçlü parola gereksinimlerini zorunlu kılmak için bu platformlardan yararlanabilirsiniz. Bunlar, şirketin büyüklüğüne göre esnek planları olan 3. taraf uzmanlardır. Ayrıca Ory, Supabase, Frontegg vb. ile her zaman ücretsiz katmanlarla da başlayabilirsiniz.

Kişisel düzeyde, parola yöneticilerini kullanın.

Ayrıca, arada bir parolaları güncelleme zahmetine de katlanın. Bu, kimlik bilgileriniz bir şekilde çalınsa bile güvenliğinizi sağlayacaktır. Ve bu, aşağıdakiler gibi premium şifre yöneticileriyle çok daha kolay

Ancak sadece karmaşık bir parolayla yetinmeyin; kullanıcı adıyla da yaratıcı olmayı deneyin.

#4. Çevrimdışı Yedeklemeler

Bu tür saldırıların gelişmişlik düzeyi bazen bırakın küçük işletme sahibini, ünlü siber güvenlik uzmanlarını bile kandırabilir.

Bu nedenle, güncel yedekleri saklayın. Bu, sisteminizi önemli bir günde ortaya çıkarmaya yardımcı olacaktır.

Ve çevrimdışı yedeklemeler ek bir avantajdır. Siber şantajcılar tarafından erişilemeyen güvenli soğuk deponuzdur.

Ayrıca, uzun süreli kesintiler bazen istenen fidyenin kazançlı görünmesine neden olabileceğinden, mevcut geri yükleme özelliklerini not edin. İşte tam da bu yüzden bazı işletme sahipleri tehdit aktörleriyle pazarlık yapıyor ve sonunda büyük meblağlar ödüyor.

Alternatif olarak, aşağıdakiler gibi 3. taraf yedekleme ve veri kurtarma çözümleri

#5. İçerik Dağıtım Ağı (CDN)

Yetkili içerik dağıtım ağları sayesinde birçoğu büyük DDoS saldırılarını tespit etti ve önledi.

Yukarıda tartışıldığı gibi, her şeyden önce, WannaCry killswitch'i iki yıl boyunca kesintisiz olarak çevrimiçi tutan mükemmel bir CDN, Cloudflare idi. Aynı zamanda, bu zaman aralığında çok sayıda DDoS saldırısına dayanmasına da yardımcı oldu.

Bir CDN, web sitenizin dünya çapında birden çok sunucuda önbelleğe alınmış bir kopyasını tutar. Aşırı yükleri ağlarına aktararak sunucu aşırı yüklemelerini ve kesinti sürelerini önlerler.

Bu strateji yalnızca DDoS tehditlerine karşı koruma sağlamakla kalmaz, aynı zamanda dünya çapındaki müşteriler için son derece hızlı web siteleri sağlar.

Son olarak, sizi siber şantajlara karşı koruyacak tam bir liste olamaz. İşler gelişiyor ve her seferinde bir siber güvenlik uzmanının gemide olması en iyisi.

Ama ya yine de olursa? Çevrimiçi bir gasp girişimiyle karşılaşırsanız, hareket tarzınız ne olmalıdır.

Siber Gasp Müdahalesi

Bir fidye yazılımı saldırısından sonra olağan kaygı dışında akla gelen ilk şey, ödeme yapmak ve onunla işi bitirmektir.

Ama bu her zaman işe yaramayabilir.

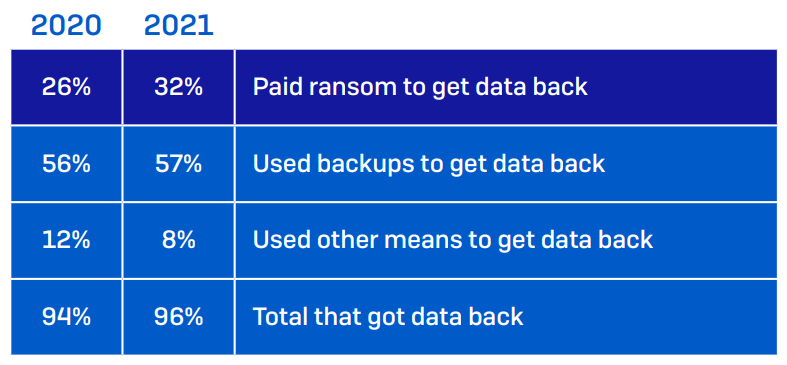

İngiltere merkezli bir BT güvenlik firması olan SOPHOS tarafından yürütülen bir anket, fidye ödemenin en iyi yol olmadığını gösteriyor. Saldırı anketi raporu, şirketlerin yalnızca %8'inin fidyeyi ödedikten sonra tüm verileri geri aldığını belirtiyor. Ve %29'u çalınan/şifrelenen verilerin yalnızca %50'sini veya daha azını geri yükleyebildi.

Bu nedenle, fidye taleplerine uyma eyleminiz geri tepebilir. Diğer kurtarma çabalarını geciktirerek verilerinizin şifresini çözmek için sizi kötü aktöre ve onun araçlarına bağımlı kılar.

Ayrıca, hacker tarafından verilen aracın hiçbir zaman çalışacağının garantisi yoktur. Başarısız olabilir veya sisteminize daha fazla bulaşabilir. Ayrıca, suçlulara ödeme yapmak, kuruluşunuzu onların ödeme yapan müşterileri olarak öne çıkarır. Dolayısıyla gelecekte benzer bir saldırının olma ihtimali çok yüksek.

Sonuç olarak, ödeme son çareniz olmalıdır. Yedekleri geri yüklemek gibi diğer yöntemleri kullanmak, kripto para birimleriyle bilinmeyen bir suçluya ödeme yapmaktan daha güvenlidir.

Ayrıca, birkaç firma önde gelen siber güvenlik uzmanlarıyla temasa geçerek kolluk kuvvetlerini bilgilendirdi. Ve onları kurtaran da bu oldu, FBI'ın Colonial Pipeline gaspını kurtarma olayında olduğu gibi.

Siber Gasp: Sonuç

Bunun sanıldığı kadar nadir olmadığını unutmamalısınız. Ve açıkçası en iyi yol, kalkanlarınızı güçlendirmek ve yedek tutmaktır.

Yine de olursa, sakin olun, yerel kurtarma operasyonlarına başlayın ve uzmanlarla iletişime geçin.

Ancak fidye taleplerine boyun eğmemeye çalışın çünkü servetinizi ödeseniz bile bu işe yaramayabilir.

Not: İşletmeniz için siber güvenlik kontrol listemizi gözden geçirmek faydalı olabilir.