Cyber Extortion คืออะไรและจะป้องกันตัวเองจากมันได้อย่างไร?

เผยแพร่แล้ว: 2022-03-03คอยติดตามในขณะที่เราบอกคุณเกี่ยวกับความพยายามกรรโชกทางไซเบอร์ที่น่าอับอายและวิธีที่เป็นไปได้ในการหยุดพวกเขาล่วงหน้า

การปล้นธนาคารนั้นไม่ปลอดภัยสำหรับนักแสดงที่ไม่ดีที่มีความซับซ้อน มันทำร้ายร่างกายคนร้ายในขณะที่มันเกิดขึ้นและจะได้รับการลงโทษอย่างหนักหากถูกจับได้

ในทางตรงกันข้าม คุณจะไม่ถูกแตะต้องส่วนใหญ่หากคุณเตรียมการโจมตีแรนซัมแวร์แห่งอนาคต

สรุปแล้ว การกรรโชกทางไซเบอร์นั้นมีความเสี่ยงน้อยกว่าและให้ผลกำไรมากกว่าเมื่อเปรียบเทียบกับการขโมยหรือการโจรกรรมทั่วไป นอกจากนี้ บทลงโทษที่อ่อนกว่ายังเอื้อต่ออาชญากรไซเบอร์อีกด้วย

ปัจจัยใน cryptocurrencies ที่ไม่สามารถติดตามได้ และเราควรเริ่มสร้างความแข็งแกร่งให้กับการป้องกันของเราแล้ว

Cyber Extortion เป็นการโจมตีออนไลน์เพื่อดึงค่าไถ่จำนวนมาก ซึ่งมักจะทำได้โดยการคุกคามความล้มเหลวของเซิร์ฟเวอร์ด้วยการโจมตี DDoS หรือการเข้ารหัสข้อมูลของคุณ โดยปฏิเสธการเข้าถึง

การขู่กรรโชกทางไซเบอร์เป็นการแบล็กเมล์ในรูปแบบเหล่านี้:

ตัวประกันข้อมูล

ผู้ไม่หวังดีจะหยุดคุณไม่ให้เข้าถึงเครือข่ายคอมพิวเตอร์ของคุณและขอค่าไถ่เพื่อกู้คืนการเข้าถึง โดยปกติแล้วจะเกิดขึ้นเมื่อคุณคลิกลิงก์ที่เป็นอันตรายโดยไม่ได้ตั้งใจซึ่งดาวน์โหลดมัลแวร์ เข้ารหัสไฟล์ และล็อกคุณออกจากระบบ

อีกทางหนึ่ง มีคนจี้ระบบของคุณ คัดลอกข้อมูลที่ละเอียดอ่อน และขู่ให้คุณจ่ายเงินหรือเสี่ยงที่จะเปิดเผยข้อมูลนั้นต่อสาธารณชนทั่วไป บางครั้งสิ่งนี้เกี่ยวข้องกับวิศวกรรมสังคมที่พวกเขาแค่เล่นกลทางจิตวิทยาทำให้คุณเชื่ออย่างผิด ๆ ว่าแฮ็คเมื่อไม่มีการแฮ็ก

DDoS

บางครั้งใช้เพื่อปกปิดการโจรกรรมข้อมูล Distributed Denial of Service (DDoS) คือเวลาที่เครือข่ายของคุณเต็มไปด้วยคำขอบริการปลอมที่ป้องกันไม่ให้ผู้ใช้จริงของคุณเข้ามา

สิ่งนี้ดำเนินการกับเครือข่ายของเซิร์ฟเวอร์ที่ติดไวรัส (บ็อตเน็ต) หรือโดย memcaching ทำให้เซิร์ฟเวอร์ทำงานช้าลงหรือล้มเหลว ขึ้นอยู่กับขนาดของธุรกิจออนไลน์ของคุณ การสูญเสียอาจมีขนาดใหญ่

หนึ่งสามารถให้ทุนโจมตี DDoS ได้อย่างง่ายดายเพียง $ 4 ต่อชั่วโมงในขณะที่ทำให้เหยื่อสูญเสียหลายแสนคน นอกจากการสูญเสียในทันที การหยุดทำงานยังส่งให้ลูกค้าของคุณไปหาคู่แข่งซึ่งสร้างความเสียหายเพิ่มเติมเมื่อเวลาผ่านไป

การโจมตีกรรโชกทางไซเบอร์ที่สำคัญ

มาดูเหตุการณ์สำคัญๆ ที่บันทึกไว้ในอดีตกัน

#1. อยากร้องไห้

เริ่มตั้งแต่วันที่ 12 พฤษภาคม 2017 WannaCry เป็นการโจมตีแรนซัมแวร์ทั่วโลกบนคอมพิวเตอร์ที่ใช้ Microsoft Windows ขนาดที่แท้จริงของมันยังไม่ทราบเพราะยังคงมีอยู่ในบางรูปแบบ

ในวันแรกที่เข้ารับตำแหน่ง WannaCry ได้แพร่ระบาดคอมพิวเตอร์ 230,000 เครื่องในกว่า 150 ประเทศ สิ่งนี้ส่งผลกระทบต่อองค์กรขนาดใหญ่และรัฐบาลทั่วโลก มันสามารถคัดลอก ติดตั้ง ดำเนินการ และแพร่กระจายตัวเองภายในเครือข่ายโดยไม่ต้องมีปฏิสัมพันธ์กับมนุษย์

ด้วย WannaCry แฮกเกอร์ใช้ประโยชน์จากช่องโหว่ของ Windows โดยใช้ช่องโหว่ EternalBlue ที่น่าสนใจคือ EternalBlue ได้รับการพัฒนาโดย NSA ของสหรัฐอเมริกาเพื่อใช้ประโยชน์จากช่องโหว่ของ Windows โค้ดการเอารัดเอาเปรียบถูกขโมยและเผยแพร่โดยกลุ่มแฮ็กเกอร์ชื่อ The Shadow Brokers

Microsoft ทราบปัญหาแล้วจึงออกอัปเดตเพื่อแก้ไข แต่ผู้ใช้ส่วนใหญ่ที่ใช้ระบบที่ล้าสมัยกลายเป็นเป้าหมายหลัก

ผู้กอบกู้ในครั้งนี้คือ Marcus Hutchins ซึ่งบังเอิญไปดักฟังมัลแวร์โดยการลงทะเบียนโดเมนที่กล่าวถึงในโค้ดการเอารัดเอาเปรียบ มันทำงานเป็น kill switch และทำให้ WannaCry อยู่นิ่งๆ แต่ยังมีอีกมากรวมถึงสวิตช์ฆ่าที่ได้รับผลกระทบจากการโจมตี DDoS, Hutchins จัดการกับสวิตช์ฆ่าไปยัง Cloudflare ที่คุณสามารถคว้าได้ที่ TechCrunch

การสูญเสียโดยประมาณทั่วโลกอยู่ที่ประมาณ 4 พันล้านดอลลาร์

#2. CNA การเงิน

เมื่อวันที่ 21 มีนาคม พ.ศ. 2564 CNA Financial ในชิคาโกได้ทราบว่ามีผู้คัดลอกข้อมูลส่วนบุคคลที่ละเอียดอ่อนของพนักงาน พนักงานสัญญาจ้าง และผู้ติดตามของพวกเขา สิ่งนี้เริ่มปรากฏให้เห็นหลังจากผ่านไปนานกว่าสองสัปดาห์ เนื่องจากระบบตรวจไม่พบการแฮ็กตั้งแต่วันที่ 5 มีนาคม พ.ศ. 2564

นี่เป็นการโจมตีแบบไฮบริดที่รวมการขโมยข้อมูลและการรักษาตัวประกันของระบบ CNA แฮกเกอร์ซึ่งเป็นกลุ่มแฮ็กเกอร์ในรัสเซีย Evil Corp ใช้มัลแวร์เพื่อเข้ารหัสเซิร์ฟเวอร์ CNA หลังจากการเจรจาค่าไถ่เบื้องต้นจำนวน 60 ล้านดอลลาร์ ในที่สุดแฮ็กเกอร์ก็ตกลงกันได้ที่ 40 ล้านดอลลาร์ตาม Bloomberg

#3. โคโลเนียลไปป์ไลน์

การแฮ็กท่อส่งก๊าซแบบอาณานิคมทำให้เกิดการหยุดชะงักในการจัดหาเชื้อเพลิงจากท่อส่งก๊าซที่ใหญ่ที่สุดแห่งหนึ่งในสหรัฐอเมริกา การสืบสวนพบว่าเป็นผลมาจากการรั่วไหลของรหัสผ่านเดียวในเว็บมืด

อย่างไรก็ตาม ไม่ทราบว่าผู้ร้ายได้รับชื่อผู้ใช้ที่ถูกต้องตรงกับรหัสผ่านที่ถูกบุกรุกได้อย่างไร แฮกเกอร์เข้าถึงระบบอาณานิคมโดยใช้ Virtual Private Network สำหรับพนักงานที่อยู่ห่างไกล เนื่องจากไม่มีการตรวจสอบสิทธิ์แบบหลายปัจจัย ชื่อผู้ใช้และรหัสผ่านก็เพียงพอแล้ว

หลังจากหนึ่งสัปดาห์ของกิจกรรมนี้ เมื่อวันที่ 7 พฤษภาคม พ.ศ. 2564 พนักงานคนปัจจุบันคนหนึ่งเห็นบันทึกเรียกค่าไถ่เรียกร้องเงินจำนวน 4.4 ล้านเหรียญในสกุลเงินดิจิทัล ภายในไม่กี่ชั่วโมง เจ้าหน้าที่ปิดระบบท่อทั้งหมด โดยจ้างบริษัทรักษาความปลอดภัยในโลกไซเบอร์เพื่อตรวจสอบและบรรเทาความเสียหาย พวกเขายังสังเกตเห็นการขโมยข้อมูล 100GB และแฮ็กเกอร์ขู่ว่าจะเปิดเผยในกรณีที่ไม่ชำระเงินค่าไถ่

แรนซัมแวร์ทำลายส่วนการเรียกเก็บเงินและการบัญชีของระบบไอทีในยุคอาณานิคม จำนวนเงินค่าไถ่ถูกจ่ายไม่นานหลังจากการโจมตี DarkSide ซึ่งเป็นกลุ่มแฮ็คที่อยู่ในยุโรปตะวันออก DarkSide ได้จัดเตรียมเครื่องมือถอดรหัสที่พิสูจน์แล้วว่าช้ามากจนต้องใช้เวลาหนึ่งสัปดาห์ในการทำให้การดำเนินการไปป์ไลน์เป็นปกติ

ที่น่าสนใจคือกระทรวงยุติธรรมสหรัฐได้ออกแถลงการณ์ต่อสาธารณะเมื่อวันที่ 7 มิถุนายน พ.ศ. 2564 โดยอ้างถึงการฟื้นตัวของ 63.7 bitcoins จากการชำระเงินครั้งแรก ยังไงก็ตาม FBI ได้ยึดคีย์ส่วนตัวที่เกี่ยวข้องกับบัญชีของแฮ็กเกอร์และนำกลับมา 2.3 ล้านดอลลาร์ ซึ่งดูเหมือนจะน้อยกว่าที่จ่ายไปเนื่องจากราคา bitcoin ตกต่ำอย่างกะทันหันในช่วงเวลานั้น

#4. Dyn

นอกเหนือจากการทำสิ่งต่าง ๆ ทางอินเทอร์เน็ตแล้ว Dyn ยังทำหน้าที่เป็นผู้ให้บริการ DNS สำหรับชื่อใหญ่ ๆ เช่น Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal เป็นต้น สิ่งเหล่านี้ถูกนำลงมา ด้วยการโจมตี DDoS ครั้งใหญ่ในวันที่ 21 ตุลาคม 2016

ผู้โจมตีใช้ Mirai botnet ซึ่งปรับใช้อุปกรณ์ IoT ที่ถูกบุกรุกจำนวนมากเพื่อส่งคำขอ DNS เท็จ การรับส่งข้อมูลนี้ทำให้เซิร์ฟเวอร์ DNS ติดขัดทำให้เกิดการชะลอตัวอย่างมากซึ่งทำให้สูญเสียทั่วโลกไม่ทราบจำนวน

ในขณะที่ขนาดของการโจมตีทำให้ยากต่อการคำนวณจำนวนความเสียหายที่แน่นอนจากเว็บไซต์ Dyn สูญเสียครั้งใหญ่

โดเมนประมาณ 14,500 โดเมน (ประมาณ 8%) เปลี่ยนไปใช้ผู้ให้บริการ DNS รายอื่นทันทีหลังการโจมตี

ในขณะที่อีกจำนวนมากประสบกับการโจมตีที่คล้ายกันเช่น Amazon Web Services, GitHub ให้หลีกเลี่ยงการออกนอกเส้นทางและย้ายเข้าสู่การวาดกลยุทธ์ที่แข็งแกร่งเพื่อป้องกันเหตุการณ์กรรโชกทางไซเบอร์ดังกล่าว

จะป้องกันการกรรโชกทางไซเบอร์ได้อย่างไร

มาตรการป้องกันขั้นพื้นฐานบางอย่างที่สามารถช่วยป้องกันการโจมตีทางอินเทอร์เน็ตดังกล่าวได้ ได้แก่:

#1. หลีกเลี่ยงการคลิกลิงก์ที่เป็นอันตราย

ผู้โจมตีมักใช้ประโยชน์จากคุณลักษณะที่ไร้เดียงสาของจิตวิทยามนุษย์ นั่นคือ ความอยากรู้อยากเห็น

อีเมลฟิชชิ่งเป็นเกตเวย์ของการโจมตีแรนซัมแวร์ประมาณ 54% ดังนั้น นอกจากการเตือนตัวเองและพนักงานของคุณเกี่ยวกับอีเมลขยะแล้ว ให้จัดเวิร์กช็อปด้วย

ซึ่งอาจรวมถึงอีเมลหลอกลวงพร้อมแคมเปญรายสัปดาห์เพื่อให้การฝึกอบรมแบบสด มันจะทำงานเหมือนการฉีดวัคซีนที่มีไวรัสที่ตายแล้วจำนวนเล็กน้อยป้องกันภัยคุกคามที่มีชีวิต

นอกจากนี้ คุณสามารถฝึกอบรมพนักงานในเทคโนโลยีที่คล้ายกับแซนด์บ็อกซ์เพื่อเปิดลิงก์และแอปพลิเคชันที่น่าสงสัยได้

#2. การอัปเดตซอฟต์แวร์และโซลูชั่นความปลอดภัย

โดยไม่คำนึงถึงระบบปฏิบัติการของคุณ ซอฟต์แวร์ที่ล้าสมัยจะอ่อนไหวต่อการโจมตีกรรโชกทางไซเบอร์ ผู้คนสามารถหลีกเลี่ยง WannaCay ได้อย่างง่ายดายหากพวกเขาอัปเดตพีซี Windows ให้ทันเวลา

ความเข้าใจผิดที่พบบ่อยอีกอย่างหนึ่งคือ คุณจะปลอดภัยหากใช้ Mac นั่นไม่จริงเลย และรายงานสถานะมัลแวร์ของ Malwarebytes ทำให้ผู้ใช้ Mac เข้าใจผิดเรื่องความปลอดภัย

Windows OS ได้เห็นการโจมตีครั้งใหญ่เพียงเพราะ Mac ไม่ได้รับความนิยม ระบบปฏิบัติการของ Microsoft ยังคงมีส่วนแบ่งการตลาดเกือบ 74% และการกำหนดเป้าหมายผู้ใช้ Mac นั้นไม่คุ้มกับปัญหาเพียงอย่างเดียว

แต่เนื่องจากมีการเปลี่ยนแปลงอย่างช้าๆ Malwarebytes จึงเห็นการเพิ่มขึ้น 400% ของภัยคุกคามที่มุ่งเป้าไปที่ Mac OS จากปี 2018 ถึง 2019 นอกจากนี้ ยังระบุภัยคุกคาม 11 รายการต่อ Mac เมื่อเทียบกับภัยคุกคาม 5.8 รายการสำหรับอุปกรณ์ Windows

สรุปแล้ว การลงทุนในโซลูชันความปลอดภัยทางอินเทอร์เน็ตที่ครอบคลุมอย่าง Avast One สามารถพิสูจน์ได้ว่าคุ้มค่าอย่างแน่นอน

นอกจากนี้ คุณสามารถปรับใช้ระบบตรวจจับผู้บุกรุก เช่น Snort หรือ Suricata เพื่อความปลอดภัยที่ดีขึ้น

#3. ใช้รหัสผ่านที่รัดกุม

การโจมตี Colonial Pipeline เกิดขึ้นเนื่องจากพนักงานใช้รหัสผ่านที่ไม่รัดกุมสองครั้ง

จากการสำรวจของ Avast ชาวอเมริกันประมาณ 83% ใช้รหัสผ่านที่ไม่รัดกุม และมากถึง 53% ใช้รหัสผ่านเดียวกันในหลายบัญชี

เป็นที่ยอมรับว่าการผลักดันให้ผู้ใช้ใช้รหัสผ่านที่คาดเดายากสำหรับตนเองได้พิสูจน์ให้เห็นถึงงานที่ยากเย็นแสนเข็ญ การขอให้พวกเขาทำอย่างนั้นในที่ทำงานดูเหมือนแทบจะเป็นไปไม่ได้เลย

แล้วมีทางแก้อย่างไร? แพลตฟอร์มการตรวจสอบผู้ใช้

คุณสามารถใช้แพลตฟอร์มเหล่านี้เพื่อบังคับใช้ข้อกำหนดรหัสผ่านที่รัดกุมในองค์กรของคุณ เหล่านี้เป็นผู้เชี่ยวชาญจากภายนอกที่มีแผนบริการที่ยืดหยุ่นตามขนาดของบริษัท คุณยังสามารถเริ่มต้นด้วยระดับที่ฟรีตลอดเวลาด้วย Ory, Supabase, Frontegg เป็นต้น

ในระดับส่วนบุคคล ใช้ตัวจัดการรหัสผ่าน

นอกจากนี้ โปรดใช้ความเจ็บปวดในการอัปเดตรหัสผ่านเป็นครั้งคราว สิ่งนี้จะรับรองความปลอดภัยของคุณแม้ว่าข้อมูลประจำตัวของคุณจะถูกขโมยอย่างใด และนั่นก็ง่ายกว่ามากด้วยผู้จัดการรหัสผ่านระดับพรีเมียม เช่น

แต่อย่าหยุดเพียงแค่รหัสผ่านที่ซับซ้อน ลองสร้างสรรค์ด้วยชื่อผู้ใช้ด้วย

#4. การสำรองข้อมูลออฟไลน์

ระดับความซับซ้อนของการโจมตีดังกล่าวในบางครั้งสามารถหลอกแม้กระทั่งผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ชื่อดัง นับประสาเจ้าของธุรกิจขนาดเล็ก

ดังนั้นให้สำรองข้อมูลที่อัปเดตอยู่เสมอ นี้จะช่วยให้ระบบของคุณขึ้นในวันที่เป็นเวรเป็นกรรม

และการสำรองข้อมูลแบบออฟไลน์เป็นข้อได้เปรียบเพิ่มเติม พวกเขาเป็นห้องเย็นที่ปลอดภัยของคุณ ซึ่งไม่สามารถเข้าถึงได้โดยนักกรรโชกทางไซเบอร์

นอกจากนี้ ให้จดบันทึกความสามารถในการกู้คืนที่มีอยู่เนื่องจากการหยุดทำงานเป็นเวลานานบางครั้งอาจทำให้ค่าไถ่ที่ขอดูมีกำไร และนั่นเป็นสาเหตุที่เจ้าของธุรกิจบางรายต้องเจรจากับผู้คุกคามและลงเอยด้วยการจ่ายเงินจำนวนมาก

อีกทางหนึ่งคือการสำรองข้อมูลและการกู้คืนข้อมูลของบุคคลที่สามเช่น

#5. เครือข่ายการจัดส่งเนื้อหา (CDN)

หลายคนตรวจพบและป้องกันการโจมตี DDoS ขนาดใหญ่ด้วยเครือข่ายการจัดส่งเนื้อหาที่มีความสามารถ

ตามที่กล่าวไว้ข้างต้น ท้ายที่สุด CDN คือ Cloudflare ที่ยอดเยี่ยม ซึ่งดูแล WannaCry killswitch ออนไลน์ไม่หยุดเป็นเวลาสองปี นอกจากนี้ยังช่วยให้สามารถทนต่อการโจมตี DDoS จำนวนมากภายในกรอบเวลาดังกล่าว

CDN จะเก็บรักษาสำเนาเว็บไซต์ของคุณไว้ทั่วโลกบนเซิร์ฟเวอร์หลายเครื่อง พวกเขาถ่ายโอนโหลดส่วนเกินไปยังเครือข่าย หลีกเลี่ยงเซิร์ฟเวอร์โอเวอร์โหลดและการหยุดทำงาน

กลยุทธ์นี้ไม่เพียงแต่ป้องกันภัยคุกคาม DDoS เท่านั้น แต่ยังส่งผลให้เว็บไซต์รวดเร็วอย่างเห็นได้ชัดสำหรับลูกค้าทั่วโลก

สุดท้ายนี้ ไม่มีรายการที่สมบูรณ์ที่จะปกป้องคุณจากการกรรโชกทางไซเบอร์ สิ่งต่าง ๆ มีวิวัฒนาการ และเป็นการดีที่สุดที่จะมีผู้เชี่ยวชาญด้านความปลอดภัยในโลกไซเบอร์ทุกครั้ง

แต่ถ้ามันเกิดขึ้นล่ะ? คุณควรดำเนินการอย่างไรหากคุณถูกพยายามกรรโชกทางออนไลน์

การตอบโต้การขู่กรรโชกทางไซเบอร์

สิ่งแรกที่นึกถึงหลังจากการโจมตีของแรนซัมแวร์นอกเหนือจากความวิตกกังวลตามปกติคือการจ่ายเงินและดำเนินการให้เสร็จสิ้น

แต่นั่นอาจไม่ได้ผลเสมอไป

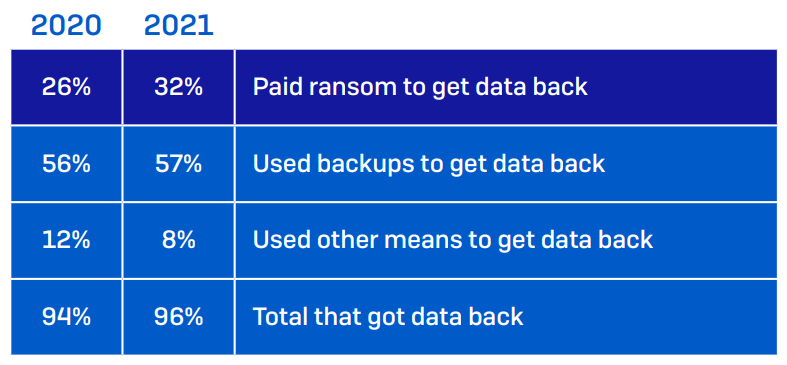

การสำรวจที่จัดทำโดย SOPHOS บริษัทรักษาความปลอดภัยด้านไอทีในสหราชอาณาจักร แสดงให้เห็นว่าการจ่ายค่าไถ่ไม่ใช่วิธีที่ดีที่สุด รายงานสำรวจการโจมตีระบุว่ามีเพียง 8% ของบริษัทที่ได้รับข้อมูลทั้งหมดคืนหลังจากจ่ายค่าไถ่ และ 29% สามารถกู้คืนข้อมูลที่ถูกขโมย/เข้ารหัสได้เพียง 50% หรือน้อยกว่า

ดังนั้นการปฏิบัติตามข้อเรียกร้องค่าไถ่ของคุณอาจย้อนกลับมา มันทำให้คุณต้องพึ่งพาผู้ไม่หวังดีและเครื่องมือของเขาในการถอดรหัสข้อมูลของคุณซึ่งทำให้ความพยายามในการช่วยเหลืออื่นๆ ล่าช้า

นอกจากนี้ยังไม่มีการรับประกันว่าเครื่องมือที่แฮ็กเกอร์ให้มาจะใช้งานได้จริง มันอาจล้มเหลวหรือติดเชื้อเพิ่มเติมในระบบของคุณ นอกจากนี้ การจ่ายเงินให้กับอาชญากรยังทำให้องค์กรของคุณเป็นลูกค้าที่จ่ายเงินอีกด้วย ดังนั้นจึงมีโอกาสสูงมากที่จะถูกโจมตีในลักษณะเดียวกันนี้ในอนาคต

สรุป การจ่ายเงินควรเป็นทางเลือกสุดท้ายของคุณ การใช้วิธีการอื่นเช่นการกู้คืนข้อมูลสำรองนั้นปลอดภัยกว่าการจ่ายอาชญากรที่ไม่รู้จักด้วย cryptocurrencies

นอกจากนี้ มีบริษัทไม่กี่แห่งติดต่อผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ชั้นนำและแจ้งหน่วยงานบังคับใช้กฎหมาย และนั่นคือสิ่งที่ช่วยพวกเขาไว้ได้ เช่นเดียวกับกรณีการกรรโชกของ Colonial Pipeline โดย FBI

การกรรโชกทางไซเบอร์: บทสรุป

คุณควรทราบว่าไม่ใช่เรื่องแปลกอย่างที่คิด และวิธีที่ดีที่สุดอย่างเห็นได้ชัดคือเสริมเกราะป้องกันและสำรองข้อมูลไว้

หากไม่เกิดขึ้น ให้สงบสติอารมณ์ เริ่มปฏิบัติการกู้ภัยในพื้นที่ และติดต่อผู้เชี่ยวชาญ

แต่พยายามอย่ายอมจำนนต่อข้อเรียกร้องค่าไถ่เพราะนั่นอาจไม่ได้ผลแม้ว่าคุณจะจ่ายโชคออกไปก็ตาม

PS: การผ่านรายการตรวจสอบความปลอดภัยทางไซเบอร์สำหรับธุรกิจของคุณอาจเป็นประโยชน์