Qu'est-ce que la cyber-extorsion et comment s'en protéger ?

Publié: 2022-03-03Restez à l'écoute pendant que nous vous parlons de certaines des infâmes tentatives de cyber-extorsion et des moyens possibles de les arrêter dès le départ.

Un vol de banque est très dangereux pour un mauvais acteur sophistiqué. Cela met physiquement le criminel en danger pendant qu'il se produit et inflige de lourdes peines s'il est pris.

En revanche, vous restez pratiquement intact si vous orchestrez une attaque de ransomware futuriste.

En conclusion, les cyber-extorsions sont beaucoup moins risquées et plus rentables que les vols ou les vols qualifiés. De plus, les peines plus faibles ont davantage favorisé les cybercriminels.

Prenez en compte les crypto-monnaies intraçables, et nous devrions déjà commencer à renforcer nos défenses.

Cyber Extortion est une attaque en ligne pour extraire de lourdes sommes de rançon. Cela se fait généralement en menaçant les pannes de serveur d'une attaque DDoS ou en cryptant vos données, en refusant l'accès.

La cyber-extorsion est un acte de chantage sous ces formes :

Otage de données

Un mauvais acteur vous empêche d'accéder à votre réseau d'ordinateurs et demande une rançon pour rétablir l'accès. Cela se produit généralement lorsque vous cliquez accidentellement sur un lien malveillant qui télécharge un logiciel malveillant, crypte les fichiers et vous bloque.

Alternativement, quelqu'un détourne votre système, copie des données sensibles et vous fait peur pour payer ou risquer de les exposer au grand public. Cela implique parfois de l'ingénierie sociale dans laquelle ils jouent simplement des tours psychologiques en vous faisant croire à tort au hack alors qu'il n'y en a pas.

DDoS

Parfois utilisé pour dissimuler un vol de données, le déni de service distribué (DDoS) se produit lorsque votre réseau est inondé de fausses demandes de service empêchant vos utilisateurs réels d'y accéder.

Ceci est réalisé avec un réseau de serveurs infectés (botnets) ou par memcaching, provoquant des ralentissements ou des pannes de serveurs. Selon l'ampleur de votre activité en ligne, les pertes peuvent être énormes.

On peut facilement financer une attaque DDoS pour aussi peu que 4 $ de l'heure tout en causant des centaines de milliers de pertes à la victime. Outre la perte immédiate, les temps d'arrêt poussent vos clients vers les concurrents, causant des dommages supplémentaires au fil du temps.

Attaques majeures de cyber-extorsion

Jetons un coup d'œil à certains des plus grands événements de ce type enregistrés dans le passé.

#1. Vouloir pleurer

À partir du 12 mai 2017, WannaCry était une attaque mondiale de ransomware sur les ordinateurs exécutant Microsoft Windows. Son ampleur réelle est encore inconnue car elle persiste encore sous certaines formes.

Le premier jour au bureau, WannaCry a infecté 230 000 ordinateurs dans plus de 150 pays. Cela a affecté les grandes entreprises et les gouvernements du monde entier. Il pourrait se copier, s'installer, s'exécuter et se propager au sein du réseau sans aucune interaction humaine.

Avec WannaCry, les hackers ont profité d'une vulnérabilité Windows en utilisant l'exploit EternalBlue. Fait intéressant, EternalBlue a été développé par la NSA des États-Unis pour exploiter une vulnérabilité de Windows. Le code d'exploitation a été d'une manière ou d'une autre volé et publié par un groupe de hackers nommé The Shadow Brokers.

Microsoft, connaissant le problème, a publié une mise à jour pour le corriger. Mais la majorité des utilisateurs qui utilisaient des systèmes obsolètes sont devenus la cible principale.

Le sauveur cette fois était Marcus Hutchins, qui a accidentellement englouti le logiciel malveillant en enregistrant un domaine mentionné dans le code d'exploitation. Cela a fonctionné comme un coupe-circuit et a tenu WannaCry à distance. Mais il y a beaucoup plus que cela, y compris le kill switch subissant une attaque DDoS, Hutchins gérant le kill switch vers Cloudflare que vous pouvez récupérer sur TechCrunch.

Les pertes mondiales estimées sont d'environ 4 milliards de dollars.

#2. Financière de l'AIIC

Le 21 mars 2021, CNA Financial, basée à Chicago, a appris que quelqu'un avait copié des données personnelles sensibles de ses employés, de ses contractuels et de leurs personnes à charge. Cela a été révélé après plus de deux semaines, car le piratage n'était pas détecté à partir du 5 mars 2021.

Il s'agissait d'une attaque hybride qui incluait le vol de données ainsi que la prise en otage du système CNA. Les pirates, un groupe de piratage basé en Russie Evil Corp, ont utilisé des logiciels malveillants pour chiffrer les serveurs CNA. Après des négociations sur le montant initial de la rançon de 60 millions de dollars, les pirates ont finalement réglé pour 40 millions de dollars, selon Bloomberg.

#3. Pipeline colonial

Le piratage de Colonial Pipeline a provoqué des perturbations dans l'approvisionnement en carburant de l'un des plus grands pipelines des États-Unis. L'enquête a révélé qu'il s'agissait du résultat d'une seule fuite de mot de passe sur le dark web.

Cependant, on ne savait pas comment les mauvais acteurs avaient obtenu le nom d'utilisateur correct correspondant au mot de passe compromis. Les pirates ont accédé aux systèmes coloniaux à l'aide d'un réseau privé virtuel destiné aux employés distants. Comme il n'y avait pas d'authentification multi-facteurs, un nom d'utilisateur et un mot de passe étaient tout sauf suffisants.

Après une semaine de cette activité, le 7 mai 2021, l'un des employés actuels a vu une note de rançon exigeant 4,4 millions de dollars en crypto-monnaies. En quelques heures, les responsables ont fermé l'ensemble du pipeline et engagé des sociétés de cybersécurité pour vérifier et atténuer les dégâts. Ils ont également remarqué un vol de données de 100 Go, et le pirate a menacé de l'exposer en cas de non-paiement du montant de la rançon.

Le ransomware a paralysé la section de facturation et de comptabilité des systèmes informatiques coloniaux. Le montant de la rançon a été payé peu de temps après l'attaque contre DarkSide, un groupe de piratage basé en Europe de l'Est. DarkSide a fourni un outil de décryptage qui s'est avéré si lent qu'il a fallu une semaine pour normaliser les opérations du pipeline.

Fait intéressant, le ministère américain de la Justice a publié une déclaration publique le 7 juin 2021, citant la récupération de 63,7 bitcoins du paiement initial. D'une manière ou d'une autre, le FBI a mis la main sur les clés privées liées aux comptes des pirates et a ramené 2,3 millions de dollars, apparemment moins que ce qui a été payé en raison de la chute soudaine des prix du bitcoin au cours de cette période.

#4. Dyna

En plus de faire beaucoup de choses sur Internet, Dyn agit principalement en tant que fournisseur de services DNS pour certains des grands noms, notamment Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal, etc. avec une attaque DDoS majeure le 21 octobre 2016.

L'attaquant a utilisé le botnet Mirai, qui a déployé un grand nombre d'appareils IoT compromis pour envoyer de fausses requêtes DNS. Ce trafic a bloqué les serveurs DNS, provoquant des ralentissements extrêmes accumulant un nombre inconnu de pertes dans le monde entier.

Alors que l'ampleur de l'attaque rend difficile le calcul du montant exact des dommages subis par les sites Web, Dyn a perdu gros.

Environ 14 500 domaines (environ 8 %) sont passés à un autre fournisseur DNS immédiatement après l'attaque.

Alors que beaucoup d'autres ont subi des attaques similaires comme Amazon Web Services, GitHub, évitons de sortir des sentiers battus et passons à l'élaboration d'une stratégie solide pour empêcher de tels événements de cyber-extorsion.

Comment prévenir la cyber-extorsion ?

Certaines des mesures préventives de base qui peuvent vous aider à vous protéger contre de telles attaques Internet sont :

#1. Évitez de cliquer sur des liens malveillants

Les attaquants profitent souvent de cet attribut enfantin de la psychologie humaine : la curiosité.

Les e-mails de phishing ont été la porte d'entrée d'environ 54 % des attaques de ransomwares. Alors, en plus de rappeler à vous-même et à vos employés les spams, organisez des ateliers.

Cela peut inclure des e-mails de phishing factices avec des campagnes hebdomadaires pour fournir une formation en direct. Cela fonctionnera plus comme des vaccinations dans lesquelles une petite quantité de charges virales mortes protège contre les menaces réelles.

De plus, vous pouvez former les employés aux technologies de type sandboxing pour ouvrir des liens et des applications suspects.

#2. Mises à jour logicielles et solutions de sécurité

Quel que soit votre système d'exploitation, les logiciels obsolètes sont susceptibles d'être victimes d'attaques de cyber-extorsion. Les gens auraient facilement pu éviter WannaCay s'ils avaient mis à jour leurs PC Windows à temps.

Une autre idée fausse courante est que vous êtes en sécurité si vous utilisez un Mac. C'est complètement faux. Et le rapport sur l'état des logiciels malveillants de Malwarebytes déchire tout faux sentiment de sécurité parmi les utilisateurs de Mac.

Le système d'exploitation Windows a connu des attaques majeures simplement parce que Mac n'était pas si populaire. Le système d'exploitation de Microsoft détient toujours une part de marché de près de 74 %, et cibler les utilisateurs de Mac n'en vaut pas la peine.

Mais comme cela change lentement, Malwarebytes a été témoin d'une augmentation de 400 % des menaces visant Mac OS de 2018 à 2019. De plus, ils ont noté 11 menaces par Mac contre 5,8 menaces pour un appareil Windows.

En conclusion, investir dans une solution de sécurité Internet complète comme Avast One peut certainement prouver sa valeur.

De plus, vous pouvez déployer des systèmes de détection d'intrusion comme Snort ou Suricata pour un meilleur filet de sécurité.

#3. Utilisez des mots de passe forts

L'attaque de Colonial Pipeline a été causée par un employé qui a utilisé deux fois un mot de passe faible.

Selon une enquête Avast, environ 83 % des Américains utilisent des mots de passe faibles et jusqu'à 53 % utilisent les mêmes mots de passe sur plusieurs comptes.

Certes, pousser les utilisateurs à utiliser des mots de passe forts pour eux-mêmes s'est déjà avéré une tâche ardue. Leur demander de le faire au travail semble presque impossible.

Alors, quelle est la solution ? Plateformes d'authentification des utilisateurs.

Vous pouvez utiliser ces plates-formes pour appliquer des exigences de mots de passe forts dans votre organisation. Ce sont des spécialistes tiers avec des plans flexibles en fonction de la taille de l'entreprise. Vous pouvez également commencer avec des niveaux toujours gratuits avec Ory, Supabase, Frontegg, etc.

À un niveau personnel, utilisez des gestionnaires de mots de passe.

De plus, prenez la peine de mettre à jour les mots de passe de temps en temps. Cela garantira votre sécurité même si vos informations d'identification sont volées d'une manière ou d'une autre. Et c'est beaucoup plus facile avec des gestionnaires de mots de passe premium comme

Mais ne vous contentez pas d'un mot de passe compliqué ; essayez d'être créatif avec le nom d'utilisateur aussi.

#4. Sauvegardes hors ligne

Le niveau de sophistication de ces attaques peut parfois tromper même les grands experts en cybersécurité, sans parler du propriétaire d'une petite entreprise.

Par conséquent, conservez des sauvegardes à jour. Cela aidera à mettre votre système en place un jour fatidique.

Et les sauvegardes hors ligne sont un avantage supplémentaire. Ils sont votre entrepôt frigorifique sécurisé, inaccessible aux cyber-extorqueurs.

En outre, prenez note des capacités de restauration disponibles, car des temps d'arrêt prolongés peuvent parfois rendre la rançon demandée lucrative. Et c'est précisément pourquoi certains propriétaires d'entreprise négocient avec les acteurs de la menace et finissent par payer des sommes énormes.

Alternativement, des solutions de sauvegarde et de récupération de données tierces telles que

#5. Réseau de diffusion de contenu (CDN)

Beaucoup ont détecté et évité de grandes attaques DDoS grâce à des réseaux de diffusion de contenu compétents.

Comme indiqué ci-dessus, c'était, après tout, un excellent CDN, Cloudflare, qui a maintenu le killswitch WannaCry en ligne sans interruption pendant deux ans. Cela l'a également aidé à résister à de nombreuses attaques DDoS dans ce laps de temps.

Un CDN conserve une copie en cache de votre site Web dans le monde entier sur plusieurs serveurs. Ils transfèrent les charges excédentaires sur leur réseau, évitant les surcharges et les temps d'arrêt des serveurs.

Cette stratégie protège non seulement contre les menaces DDoS, mais se traduit par des sites Web extrêmement rapides pour les clients du monde entier.

Enfin, il ne peut y avoir de liste complète pour vous protéger contre la cyber-extorsion. Les choses évoluent et il est préférable d'avoir à chaque fois un expert en cybersécurité à bord.

Mais que se passe-t-il si cela arrive quand même ? Quelle devrait être votre ligne de conduite si vous êtes victime d'une tentative d'extorsion en ligne.

Réponse à la cyber-extorsion

La première chose qui vient à l'esprit après une attaque de ransomware autre que l'anxiété habituelle est de payer et d'en finir.

Mais cela ne fonctionne pas toujours.

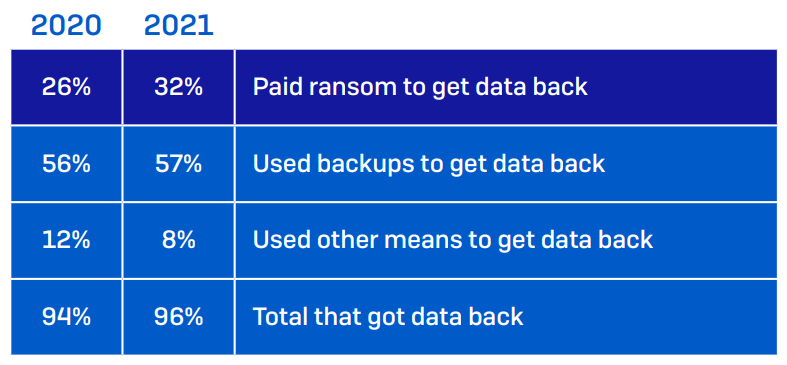

Une enquête menée par SOPHOS, une société de sécurité informatique basée au Royaume-Uni, montre que payer la rançon n'est pas la meilleure solution. Le rapport d'enquête sur les attaques mentionne que seulement 8 % des entreprises ont récupéré les données complètes après avoir payé la rançon. Et 29 % n'ont pu restaurer que 50 % ou moins des données volées/cryptées.

Ainsi, votre acte de conformité aux demandes de rançon peut se retourner contre vous. Cela vous rend dépendant du mauvais acteur et de ses outils pour déchiffrer vos données, retardant ainsi les autres efforts de sauvetage.

De plus, rien ne garantit que l'outil fourni par le pirate fonctionnera un jour. Il peut échouer ou infecter davantage votre système. De plus, payer les criminels met en évidence votre organisation en tant que clients payants. Il y a donc de très fortes chances qu'une attaque similaire se reproduise à l'avenir.

En conclusion, payer devrait être votre dernier recours. L'utilisation d'autres méthodes telles que la restauration de sauvegardes est plus sûre que de payer un criminel inconnu avec des crypto-monnaies.

En outre, quelques entreprises ont contacté des experts de premier plan en cybersécurité et informé les autorités chargées de l'application de la loi. Et c'est ce qui les a sauvés, comme dans le cas de la récupération de l'extorsion de Colonial Pipeline par le FBI.

Cyber-extorsion : conclusion

Vous devriez noter que ce n'est pas aussi rare qu'on pourrait le penser. Et le meilleur moyen est évidemment de renforcer vos boucliers et de conserver des sauvegardes.

Si cela se produit malgré tout, restez calme, lancez des opérations de secours locales et contactez des experts.

Mais essayez de ne pas céder aux demandes de rançon car cela pourrait ne pas fonctionner même si vous payez votre fortune.

PS : Passer en revue notre liste de vérification de la cybersécurité pour votre entreprise peut s'avérer bénéfique.