Co to jest wymuszenie cybernetyczne i jak się przed nim uchronić?

Opublikowany: 2022-03-03Bądź na bieżąco, gdy opowiemy Ci o niektórych niesławnych próbach cyberwymuszeń i możliwych sposobach ich powstrzymania.

Napad na bank jest bardzo niebezpieczny dla wyrafinowanego złego aktora. Fizycznie naraża przestępcę, gdy to się dzieje, i nagradza surowe kary, jeśli zostanie złapany.

W przeciwieństwie do tego, pozostajesz w większości nietknięty, jeśli organizujesz futurystyczny atak ransomware.

Podsumowując, cyberwyłudzenia są znacznie mniej ryzykowne i bardziej opłacalne w porównaniu z konwencjonalnymi kradzieżami lub rozbojami. Ponadto słabsze kary dodatkowo faworyzują cyberprzestępców.

Uwzględnij niewykrywalne kryptowaluty, a powinniśmy już zacząć wzmacniać naszą obronę.

Cyber Extortion to atak online mający na celu wyłudzenie ogromnych kwot okupu. Zwykle odbywa się to poprzez grożenie awarią serwera atakiem DDoS lub szyfrowaniem danych, odmawiając dostępu.

Cyberwymuszenie to akt szantażu w następujących formach:

Zakładnik danych

Zły aktor uniemożliwia dostęp do sieci komputerów i żąda okupu za przywrócenie dostępu. Zwykle dzieje się tak, gdy przypadkowo klikniesz złośliwy link, który pobiera złośliwe oprogramowanie, szyfruje pliki i blokuje Cię.

Ewentualnie ktoś przechwytuje Twój system, kopiuje poufne dane i straszy Cię, żebyś zapłacił lub zaryzykował ujawnienie tego opinii publicznej. Czasami wiąże się to z inżynierią społeczną, w której po prostu robią psychologiczne sztuczki, dzięki czemu fałszywie wierzysz w hack, gdy go nie ma.

DDoS

Rozproszona odmowa usługi (DDoS), czasami używana do ukrywania kradzieży danych, ma miejsce, gdy sieć jest zalewana fałszywymi żądaniami usług, które uniemożliwiają dostęp do niej rzeczywistym użytkownikom.

Odbywa się to za pomocą sieci zainfekowanych serwerów (botnetów) lub memcachingu, powodując spowolnienie lub awarię serwera. W zależności od skali Twojego biznesu online straty mogą być ogromne.

Można łatwo sfinansować atak DDoS już za 4 dolary za godzinę, jednocześnie powodując setki tysięcy strat dla ofiary. Oprócz natychmiastowej straty, przestój popycha Twoich klientów do konkurencji, powodując z czasem dodatkowe szkody.

Poważne ataki cybernetyczne

Przyjrzyjmy się niektórym z największych tego typu wydarzeń zarejestrowanych w przeszłości.

#1. WannaCry

Od 12 maja 2017 r. WannaCry był globalnym atakiem ransomware na komputery z systemem Microsoft Windows. Jego rzeczywista skala jest jeszcze nieznana, ponieważ nadal utrzymuje się w niektórych formach.

Pierwszego dnia w biurze WannaCry zainfekował 230 000 komputerów w ponad 150 krajach. Dotknęło to duże korporacje i rządy na całym świecie. Może kopiować, instalować, wykonywać i rozprzestrzeniać się w sieci bez interakcji człowieka.

W WannaCry hakerzy wykorzystali lukę w systemie Windows, wykorzystując exploit EternalBlue. Co ciekawe, EternalBlue został opracowany przez amerykańską NSA w celu wykorzystania luki w systemie Windows. Kod exploita został w jakiś sposób skradziony i opublikowany przez grupę hakerów o nazwie The Shadow Brokers.

Microsoft, wiedząc o problemie, wydał aktualizację, aby go załatać. Jednak głównym celem stała się większość użytkowników, którzy korzystali z przestarzałych systemów.

Tym razem zbawcą był Marcus Hutchins, który przypadkowo zatopił szkodliwe oprogramowanie, rejestrując domenę wymienioną w kodzie exploita. To zadziałało jak wyłącznik awaryjny i trzymało WannaCry na dystans. Ale jest o wiele więcej, w tym kill switch cierpiący na atak DDoS, Hutchins zajmujący się kill switch do Cloudflare, który możesz złapać w TechCrunch.

Szacowane globalne straty wynoszą około 4 miliardów dolarów.

#2. CNA Financial

21 marca 2021 r. CNA Financial z siedzibą w Chicago dowiedziała się, że ktoś skopiował wrażliwe dane osobowe swoich pracowników, pracowników kontraktowych i osób na ich utrzymaniu. Wyszło to na jaw po ponad dwóch tygodniach, ponieważ włamanie nie zostało wykryte od 5 marca 2021 r.

Był to atak hybrydowy, który obejmował kradzież danych, a także przetrzymywanie systemu CNA jako zakładnika. Hakerzy, rosyjska grupa hakerska Evil Corp, wykorzystali złośliwe oprogramowanie do szyfrowania serwerów CNA. Po negocjacjach w sprawie początkowej kwoty okupu w wysokości 60 milionów dolarów, hakerzy ostatecznie zgodzili się na 40 milionów dolarów, jak podaje Bloomberg.

#3. Rurociąg kolonialny

Włamanie do Colonial Pipeline spowodowało zakłócenia w dostawach paliwa z jednego z największych rurociągów w USA. Dochodzenie ujawniło, że było to wynikiem wycieku pojedynczego hasła w ciemnej sieci.

Nie wiadomo jednak, w jaki sposób źli aktorzy uzyskali poprawną nazwę użytkownika pasującą do zhakowanego hasła. Hakerzy uzyskali dostęp do systemów Colonial za pomocą wirtualnej sieci prywatnej przeznaczonej dla pracowników zdalnych. Ponieważ nie było uwierzytelniania wieloskładnikowego, nazwa użytkownika i hasło były wystarczające.

Po tygodniu tej działalności, 7 maja 2021 r., jeden z obecnych pracowników zobaczył żądanie okupu w postaci 4,4 miliona dolarów w kryptowalutach. W ciągu kilku godzin urzędnicy zamknęli cały rurociąg wynajęty przez firmy zajmujące się cyberbezpieczeństwem, aby zweryfikować i złagodzić szkody. Zauważyli również kradzież danych o pojemności 100 GB, a haker zagroził ujawnieniem jej w przypadku nieuiszczenia kwoty okupu.

Oprogramowanie ransomware uszkodziło sekcję rozliczeń i księgowości w kolonialnych systemach informatycznych. Kwota okupu została zapłacona wkrótce po ataku DarkSide, grupie hakerskiej z siedzibą we wschodniej Europie. DarkSide dostarczył narzędzie deszyfrujące, które okazało się tak wolne, że normalizacja operacji potoku zajęła tydzień.

Co ciekawe, 7 czerwca 2021 r. Departament Sprawiedliwości USA wydał publiczne oświadczenie, powołując się na odzyskanie 63,7 bitcoinów z pierwotnej płatności. W jakiś sposób FBI zdobyło klucze prywatne związane z kontami hakerów i przyniosło 2,3 miliona dolarów, najwyraźniej mniej niż zapłacono z powodu nagłego spadku cen bitcoinów w tym okresie.

#4. Dyn

Oprócz robienia wielu rzeczy w Internecie, Dyn działa przede wszystkim jako dostawca usług DNS dla niektórych wielkich nazw, w tym Twittera, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal itp. Zostały one usunięte z poważnym atakiem DDoS w dniu 21 października 2016 r.

Atakujący wykorzystał botnet Mirai, który wdrożył dużą liczbę zhakowanych urządzeń IoT do wysyłania fałszywych żądań DNS. Ruch ten zablokował serwery DNS, powodując ekstremalne spowolnienia, nakładając nieznaną ilość strat na całym świecie.

Podczas gdy skala ataku utrudnia obliczenie dokładnej ilości szkód poniesionych przez strony internetowe, Dyn dużo stracił.

Około 14 500 domen (około 8%) przeszło do innego dostawcy DNS natychmiast po ataku.

Podczas gdy wiele innych osób doznało podobnych ataków, takich jak Amazon Web Services, GitHub, uniknijmy wyjazdu w teren i przejdźmy do opracowania solidnej strategii, aby zapobiec takim cyberwyłudzeniom.

Jak zapobiegać cyberwyłudzeniom?

Niektóre z bardzo podstawowych środków zapobiegawczych, które mogą pomóc w ochronie przed takimi atakami internetowymi, to:

#1. Unikaj klikania złośliwych linków

Atakujący często wykorzystują tę dziecięcą cechę ludzkiej psychiki: ciekawość.

Wiadomości phishingowe były bramą dla około 54% ataków ransomware. Tak więc, oprócz przypominania sobie i swoim pracownikom o wiadomościach spamowych, zorganizuj warsztaty.

Może to obejmować fałszywe e-maile phishingowe z cotygodniowymi kampaniami zapewniającymi szkolenie na żywo. Będzie działać bardziej jak szczepienia, w których niewielka ilość martwego wirusa chroni przed żywymi zagrożeniami.

Dodatkowo możesz szkolić pracowników w zakresie technologii podobnych do piaskownicy, aby otwierać podejrzane łącza i aplikacje.

#2. Aktualizacje oprogramowania i rozwiązania bezpieczeństwa

Niezależnie od systemu operacyjnego nieaktualne oprogramowanie jest podatne na ataki cybernetyczne. Ludzie mogliby z łatwością uniknąć WannaCay, gdyby zaktualizowali swoje komputery z systemem Windows na czas.

Jeszcze jednym błędnym przekonaniem jest to, że podczas korzystania z komputera Mac jesteś bezpieczny. To kompletna nieprawda. A stan złośliwego oprogramowania Malwarebytes zgłasza, że łamiąc wszelkie fałszywe poczucie bezpieczeństwa wśród użytkowników komputerów Mac.

System operacyjny Windows doświadczył poważnych ataków tylko dlatego, że Mac nie był tak popularny. System operacyjny Microsoftu nadal ma udział w rynku bliski 74%, a kierowanie do użytkowników komputerów Mac nie jest po prostu warte zachodu.

Ale ponieważ powoli się to zmienia, Malwarebytes odnotował 400% wzrost liczby zagrożeń wymierzonych w system Mac OS w latach 2018-2019. Ponadto odnotowali 11 zagrożeń na komputer Mac w porównaniu do 5,8 zagrożeń dla urządzenia z systemem Windows.

Podsumowując, inwestycja w kompleksowe rozwiązanie bezpieczeństwa internetowego, takie jak Avast One, może zdecydowanie udowodnić swoją wartość.

Dodatkowo możesz wdrożyć systemy wykrywania intruzów, takie jak Snort lub Suricata, aby zapewnić lepszą sieć bezpieczeństwa.

#3. Używaj silnych haseł

Atak Colonial Pipeline został spowodowany przez pracownika, który dwukrotnie użył słabego hasła.

Jak wynika z ankiety Avast, około 83% Amerykanów używa słabych haseł, a aż 53% używa tych samych haseł na wielu kontach.

Trzeba przyznać, że zmuszanie użytkowników do używania silnych haseł na własne potrzeby okazało się już trudnym zadaniem. Poproszenie ich o zrobienie tego w pracy wydaje się prawie niemożliwe.

Więc jakie jest rozwiązanie? Platformy uwierzytelniania użytkowników.

Możesz skorzystać z tych platform, aby wymusić silne wymagania dotyczące haseł w swojej organizacji. Są to specjaliści zewnętrzni z elastycznymi planami w zależności od wielkości firmy. Możesz także zacząć od zawsze darmowych poziomów z Ory, Supabase, Frontegg itp.

Na poziomie osobistym użyj menedżerów haseł.

Co więcej, spróbuj od czasu do czasu aktualizować hasła. Zapewni to Twoje bezpieczeństwo, nawet jeśli Twoje dane uwierzytelniające zostaną w jakiś sposób skradzione. A to jest o wiele łatwiejsze dzięki menedżerom haseł premium, takim jak

Ale nie poprzestawaj na skomplikowanym haśle; spróbuj też być kreatywnym z nazwą użytkownika.

#4. Kopie zapasowe offline

Poziom zaawansowania takich ataków może czasami oszukać nawet znanych ekspertów ds. cyberbezpieczeństwa, nie mówiąc już o właścicielu małej firmy.

Dlatego przechowuj zaktualizowane kopie zapasowe. Pomoże to podnieść system w pamiętnym dniu.

Dodatkową zaletą są kopie zapasowe offline. To Twoja bezpieczna chłodnia, nieosiągalna przez cyberprzestępców.

Poza tym zwróć uwagę na dostępne możliwości przywracania, ponieważ przedłużające się przestoje mogą czasami sprawić, że żądany okup będzie wyglądał na intratny. I właśnie dlatego niektórzy właściciele firm negocjują z cyberprzestępcami i ostatecznie płacą ogromne kwoty.

Alternatywnie, rozwiązania do tworzenia kopii zapasowych i odzyskiwania danych innych firm, takie jak

#5. Sieć dostarczania treści (CDN)

Wiele z nich wykryło i zapobiegło dużym atakom DDoS dzięki kompetentnym sieciom dostarczania treści.

Jak wspomniano powyżej, był to w końcu doskonały CDN, Cloudflare, który przez dwa lata utrzymywał online killswitch WannaCry bez przerwy. Pomogło mu to również wytrzymać liczne ataki DDoS w tym czasie.

CDN przechowuje kopię Twojej witryny w pamięci podręcznej na całym świecie na wielu serwerach. Przenoszą nadmierne obciążenia do swojej sieci, unikając przeciążenia serwerów i przestojów.

Ta strategia nie tylko chroni przed zagrożeniami DDoS, ale skutkuje niezwykle szybkimi witrynami internetowymi dla klientów na całym świecie.

Wreszcie, nie może istnieć pełna lista, która zapewniłaby ochronę przed cyberwymuszeniami. Rzeczy ewoluują i najlepiej jest mieć na pokładzie eksperta ds. cyberbezpieczeństwa za każdym razem.

Ale co, jeśli tak się stanie? Jaki powinien być twój kierunek działania, jeśli zostaniesz trafiony próbą wymuszenia online.

Odpowiedź na cyberwymuszenie

Pierwszą rzeczą, która przychodzi na myśl po ataku ransomware innym niż zwykły niepokój, jest zapłacenie i zakończenie go.

Ale to może nie zawsze działać.

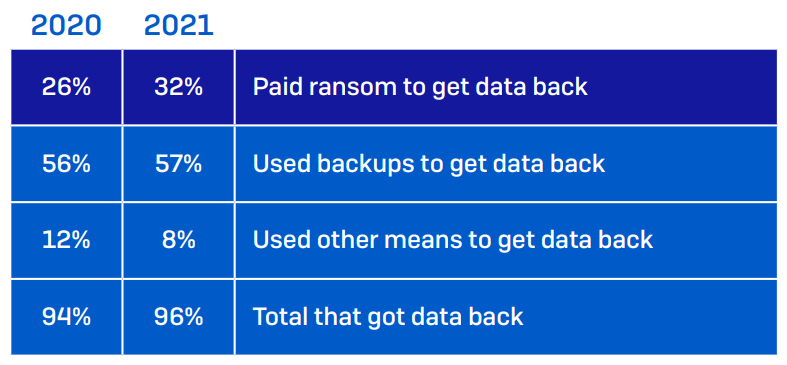

Ankieta przeprowadzona przez SOPHOS, brytyjską firmę zajmującą się bezpieczeństwem IT, pokazuje, że zapłacenie okupu nie jest najlepszym wyjściem. Raport z badania ataków wspomina, że tylko 8% firm odzyskało pełne dane po zapłaceniu okupu. A 29% było w stanie przywrócić tylko 50% lub mniej skradzionych/zaszyfrowanych danych.

Tak więc twój akt dostosowania się do żądań okupu może przynieść odwrotny skutek. To sprawia, że jesteś zależny od złego aktora i jego narzędzi do odszyfrowywania danych, opóźniając inne akcje ratunkowe.

Co więcej, nie ma gwarancji, że narzędzie podane przez hakera kiedykolwiek zadziała. Może zawieść lub dalej zainfekować system. Ponadto płacenie przestępcom wyróżnia Twoją organizację jako płatnych klientów. Jest więc bardzo duża szansa na podobny atak w przyszłości.

Ostatecznie płacenie powinno być ostatnią deską ratunku. Korzystanie z innych metod, takich jak przywracanie kopii zapasowych, jest bezpieczniejsze niż płacenie nieznanemu przestępcy kryptowalutami.

Ponadto kilka firm skontaktowało się z czołowymi ekspertami ds. cyberbezpieczeństwa i poinformowało organy ścigania. I to ich uratowało, jak w przypadku odzyskania przez FBI wymuszenia Colonial Pipeline.

Wymuszenie cybernetyczne: Wniosek

Należy pamiętać, że nie jest to tak rzadkie, jak mogłoby się wydawać. A oczywiście najlepszym sposobem jest wzmocnienie tarcz i utrzymywanie kopii zapasowych.

Jeśli tak się stanie, zachowaj spokój, rozpocznij lokalne działania ratownicze i skontaktuj się z ekspertami.

Ale staraj się nie poddawać żądaniom okupu, ponieważ może to nie zadziałać, nawet jeśli spłacisz swoją fortunę.

PS: Przejrzenie naszej listy kontrolnej cyberbezpieczeństwa dla Twojej firmy może okazać się korzystne.