8 rozwiązań programowych SDP (Software-Defined Perimeter) dla małych i dużych firm

Opublikowany: 2022-02-01Korzystanie z odpowiedniego rozwiązania SDP (Software-Defined Perimeter) może pomóc w zabezpieczeniu zasobów i infrastruktury organizacji przed atakami i nieautoryzowanymi użytkownikami.

Nie trzeba dodawać, że rozproszona siła robocza dominuje na całym świecie, zwłaszcza po obecnej pandemii. Użytkownicy mogą łączyć się z siecią organizacyjną z dowolnego miejsca, za pomocą dowolnego urządzenia i łączności, co może być niezabezpieczone.

Dlatego tak ważne jest zastosowanie silniejszego podejścia do bezpieczeństwa, takiego jak rozwiązania obwodowe definiowane programowo, zamiast polegania na podejściu sieciowym.

Chociaż tradycyjna architektura sieci zapewnia bezpieczeństwo, oddzielając Twoją sieć od świata zewnętrznego za pomocą technologii, takich jak zapory, routery itp. do kontroli dostępu, metody te opierają się na dostępności i widoczności.

Przy rozmytych granicach sieci w obecnym scenariuszu wraz z pojawieniem się technologii chmury istnieje kilka punktów wejścia, które umożliwiają infiltrację tradycyjnych kontroli dostępu. Zewnętrzni pracownicy i urządzenia mogą nieść ze sobą kilka zagrożeń, które mogą spowodować awarie zabezpieczeń i sprawić, że tradycyjne metody będą nieodpowiednie.

Rozwiązania SDP mogą pomóc w sprostaniu takim zagrożeniom, zapewniając skuteczną, wolną od ryzyka kontrolę dostępu.

W tym artykule dowiemy się kilku rzeczy o SDP, jak są one pomocne, oraz niektórych z najlepszych rozwiązań SDP, które możesz wprowadzić do swojego zestawu narzędzi bezpieczeństwa organizacji.

Zaczynajmy!

Co to są rozwiązania obwodowe definiowane programowo (SDP)?

Programowalny obwód graniczny (SDP) to podejście do zabezpieczeń bezpiecznej infrastruktury, takiej jak routery, serwery, aplikacje i systemy połączone z Internetem. Ukrywa systemy hostowane w chmurze i lokalnie przed atakującymi i stronami trzecimi. A rozwiązania z funkcjami SDP są znane jako rozwiązania obwodowe definiowane programowo lub rozwiązania SDP.

To podejście do bezpieczeństwa ma na celu ustanowienie obwodu sieci za pomocą oprogramowania, a nie sprzętu. Firmy korzystające z rozwiązania SDP zasadniczo sprawiają, że ich infrastruktura i systemy są niewidoczne, aby chronić je przed nieautoryzowanymi użytkownikami i atakującymi.

SDP został opracowany w 2007 roku przez Agencję Systemu Informacji Obronnej (DISA). Ponadto Cloud Security Alliance (CSA) zainteresował się koncepcją SDP i opracował jej ramy. Co ciekawe, Google był jedną z pierwszych organizacji, które zaadoptowały ten pomysł i stworzyły rozwiązanie SDP – GoogleBeyond Corp.

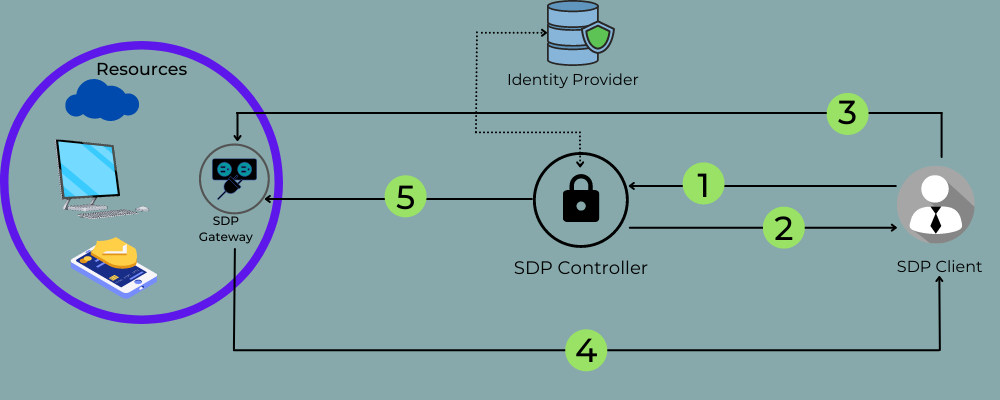

Jak działają rozwiązania SDP?

Zamiast polegać na tradycyjnych metodach opartych na bezpieczeństwie sieci, rozwiązania SDP pomagają zabezpieczyć wszystkie aplikacje, użytkowników i ich łączność. Rozwiązanie ograniczające definiowane programowo tworzy granicę wirtualną lub granicę otaczającą zasoby i infrastrukturę firmy w jej warstwie sieciowej.

Ta granica oddziela zasoby od zewnętrznych mechanizmów kontroli dostępu, które ograniczają uprawnienia użytkowników, a jednocześnie umożliwiają dostęp do sieci. Rozwiązanie SDP może uwierzytelniać zarówno tożsamość użytkownika, jak i urządzenia. Umożliwia dostęp do zasobów dopiero po ocenie stanu urządzenia i zweryfikowaniu tożsamości użytkownika.

Tak więc, gdy rozwiązanie SDP uwierzytelnia urządzenie i użytkownika, tworzy oddzielne połączenie między urządzeniem a serwerem, do którego próbuje uzyskać dostęp. Uwierzytelniony użytkownik otrzymuje oddzielne połączenie sieciowe i nie jest podłączony do szerszej sieci. Nikt inny niż uwierzytelniony użytkownik nie może uzyskać dostępu do tej sieci i zatwierdzonych usług.

Ta strategia tworzy solidne zabezpieczenia dla organizacji wdrażającej rozwiązanie SDP. Zapobiega infiltracji sieci lub uzyskiwaniu dostępu do zasobów przez atakujących i osoby nieupoważnione.

Korzyści z rozwiązań SDP dla Twojej firmy?

Przy rosnących zagrożeniach cybernetycznych, rozproszonej sile roboczej i korzystaniu z wielu urządzeń strategie, takie jak rozwiązania SDP (Software-Defined Perimeter) wydają się mieć sens. Zrozummy, jak rozwiązania SDP mogą być korzystne dla Twojej firmy.

Zwiększone bezpieczeństwo w Internecie

Internet niesie ze sobą nieodłączne zagrożenia ze strony napastników, którzy chcą przeniknąć do sieci i systemów, aby ukraść informacje, przejąć konta i stwarzać różne zagrożenia. Ryzyko stało się poważniejsze po ustaleniach dotyczących rozproszonej siły roboczej, takich jak praca z domu. Teraz Twoi pracownicy, freelancerzy lub kontrahenci mogą współpracować z Tobą z całego świata przy użyciu różnych urządzeń i sieci, co może być niebezpieczne.

Dzięki temu możesz zabezpieczyć swoją sieć i zasoby organizacji przed złośliwymi agentami za pomocą rozwiązania SDP. Pomaga zwiększyć bezpieczeństwo internetowe w organizacji dla każdego użytkownika i urządzenia, jednocześnie zapobiegając nieautoryzowanym użytkownikom.

Bezpieczniejszy dostęp do wielu chmur

Możesz bezpiecznie uzyskać dostęp do wielu usług w chmurze za pomocą tylko jednego środowiska przy użyciu rozwiązania SDP.

Być może korzystasz z usług takich jak Microsoft Office 365, usługi infrastruktury AWS, platforma do tworzenia chmury, pamięć w chmurze i inne usługi. Wszyscy potrzebują zabezpieczeń, a rozwiązanie SDP to świetny sposób na ich zabezpieczenie. Pomoże to również rozpocząć podróż w zakresie bezpieczeństwa Zero Trust, zabezpieczając każde połączenie, urządzenie i użytkownika, niezależnie od tego, gdzie się znajdują lub są hostowane.

Szybsze fuzje i przejęcia

Fuzje i przejęcia (M&A) tradycyjnymi metodami mogą być bardzo złożone i czasochłonne w przypadku konwergencji sieci, urządzeń, adresów IP i aktywów. Korzystanie z rozwiązania SDP uprości ten proces i zabezpieczy go ścisłymi zasadami bezpieczeństwa, które wymagają odpowiedniego uwierzytelnienia dla każdego użytkownika i urządzenia. Skróci to również czas poświęcany na rozliczanie procesów, aby szybko rozpocząć i uruchomić swoje operacje.

Niskie ryzyko stron trzecich

Często organizacje mogą przyznawać dodatkowe uprawnienia użytkownikom zewnętrznym, których nie potrzebują do wypełniania swoich ról. Jeśli nie monitorujesz prawidłowo dostępu użytkowników zewnętrznych, może to spowodować powstanie luk w zabezpieczeniach dla atakujących.

Ale jeśli korzystasz z rozwiązania SDP, możesz rozwiązać ten problem, zapewniając każdemu użytkownikowi, w tym użytkownikom zewnętrznym, wymagany dostęp wystarczający do wykonywania swoich zadań. Upoważnieni użytkownicy mogą uzyskać dostęp tylko do Twojej sieci, aplikacji i zasobów, do których są uprawnieni. W związku z tym nie będą mogli zobaczyć innych zasobów ani wprowadzać w nich zmian. To znacznie zmniejsza zagrożenia bezpieczeństwa.

Alternatywa dla VPN

Korzystanie z VPN może być czasami żmudne, trudne w zarządzaniu i stwarzać zagrożenie dla bezpieczeństwa. VPN może oferować szyfrowany dostęp, ale może nie pozwalać na dostęp do określonej sieci. Dlatego wiele organizacji poszukuje lepszej, bezpieczniejszej alternatywy dla VPN, takiej jak rozwiązania SDP.

Oprócz powyższych korzyści, rozwiązania SDP mogą również pomóc w ograniczeniu szerszego dostępu do sieci, tak aby użytkownicy mieli dostęp tylko do określonych usług i zapobiegali skanowaniu podatności i portów przez atakujących i złośliwe oprogramowanie. Rozwiązanie SDP może obsługiwać wiele urządzeń, łączyć różne systemy i izolować dane i aplikacje o znaczeniu krytycznym dla bezpieczeństwa.

Jeśli więc chcesz wprowadzić SDP w swojej organizacji, oto niektóre z najlepszych rozwiązań programowo-definiowanych (SDP) dla małych i dużych firm.

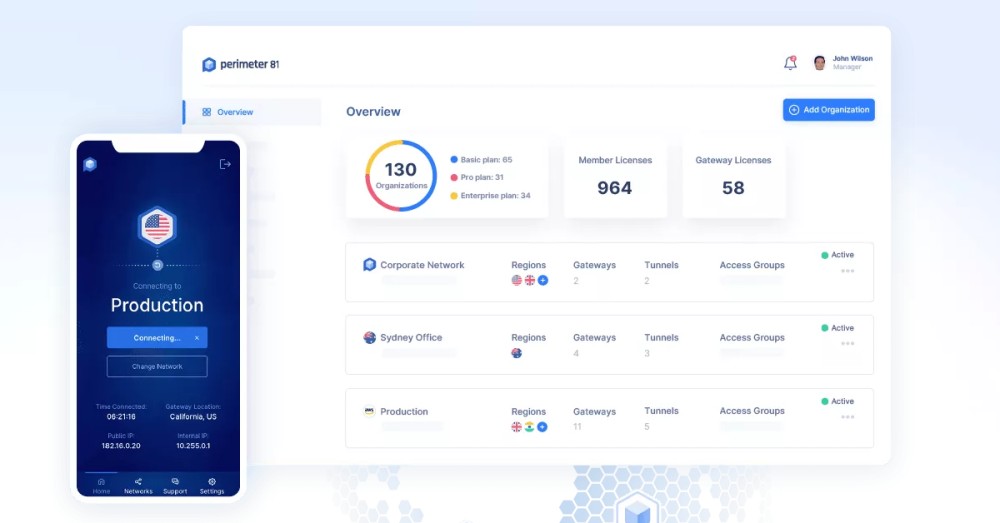

Obwód 81

Zbuduj betonową ścianę wokół swojej sieci za pomocą rozwiązania obwodowego definiowanego programowo Perimeter 81 i zastąp starsze rozwiązania VPN. Może pomóc w zaprojektowaniu silniejszej i bardziej elastycznej księgi zasad dostępu do uwierzytelniania urządzeń i użytkowników.

Perimeter 81 wdraża narzędzia bezpieczeństwa dla nowoczesnych organizacji ze zdalnymi użytkownikami, wymaganiami dostępu i złożonymi sieciami w chmurze. Pomoże zmniejszyć powierzchnię ataku, zapewniając każdemu użytkownikowi ograniczony i unikalny dostęp do sieci w chmurze. Ponadto oferuje dostęp Zero Trust, szczegółową kontrolę dostępu i zabezpieczenia hybrydowe.

SDP Perimeter 81 zapewnia narzędzie do mikrosegmentacji, dzięki czemu można jednocześnie przyznać dostęp do określonej sieci i chronić najbardziej wrażliwe informacje. Centralny pulpit nawigacyjny pomaga również tworzyć centralną politykę w oparciu o urządzenie, lokalizację, użytkownika i nie tylko.

Niezależnie od tego, czy potrzebujesz SDP dla swojej chmury, czy infrastruktury lokalnej, możesz wykorzystać cały model SDP do integracji z organizacją. Oferuje o wiele więcej korzyści, takich jak pokonywanie ograniczeń sprzętowych, wielowarstwowa ochrona, praca zdalna z tą samą mocą.

Poznaj zalety SDP w swojej organizacji dzięki Perimeter 81 w cenie 8 USD za użytkownika miesięcznie plus 40 USD miesięcznie za bramę. Skorzystaj z 30-dniowej gwarancji zwrotu pieniędzy w każdym planie.

Appgate

Wzmocnij i uprość kontrolę dostępu dla każdego użytkownika dzięki definiowanemu programowo rozwiązaniu obwodowemu Appgate. Pomaga zmniejszyć powierzchnię ataku, zapewniając dostęp i autoryzację ograniczonym użytkownikom, jednocześnie sprawiając, że obciążenia, aplikacje i porty są niewidoczne dla innych.

Zweryfikuj każdą tożsamość użytkownika na podstawie kontekstu, takiego jak data, godzina, postawa urządzenia, rola i lokalizacja, i dynamicznie dostosuj uprawnienia zgodnie ze zmianami tożsamości. Korzystanie z mikrosegmentacji pomaga wyeliminować dostęp i widoczność niechcianych zasobów.

Ponadto bezpieczny ruch dwukierunkowy pomaga kontrolować każde połączenie między zasobami. Możesz także zmniejszyć złożoność, upraszczając niektóre zasady, zapewniając elastyczny dostęp do hostingu i użytkowników, automatyzując dostęp i nie tylko. Poza tym SDP może oferować wysoką wydajność, tj. wydajność 93% i opóźnienie poniżej 1 ms, a także zwiększać produktywność i zmniejszać użycie wielu narzędzi.

Dzięki wielokrotnemu tunelowaniu możesz jednocześnie łączyć użytkowników z zatwierdzonym SaaS, zasobami lokalnymi i chmurą. Dostęp Zero Trust umożliwia usprawnioną automatyzację, taką jak zautomatyzowane zasady, zautomatyzowana infrastruktura, przepływy pracy, sprawdzanie urządzeń i wprowadzanie danych do pracy. Ponadto zezwól użytkownikom na pracę w środowiskach hybrydowych bez ponownego uwierzytelniania lub przełączania, chyba że istnieje wymóg uwierzytelniania wieloskładnikowego.

Cloudflare Zero Trust

Korzystaj z dostępu do aplikacji Cloudflare Zero Trust i zakończ phishing, złośliwe oprogramowanie i utratę danych. Uniemożliwia korzystanie z tych tradycyjnych narzędzi, które łączą użytkowników z różnymi aplikacjami firmowymi i przyznają dostęp, co naraża Cię na utratę danych.

Cloudflare zastępuje tradycyjne metody globalnym SDP, czyniąc Internet bezpieczniejszym i szybszym dla użytkowników na całym świecie. Oferuje bezpieczną, niezawodną i szybką sieć klientom, partnerom i pracownikom, aby pomóc im wykonywać swoją pracę. Otrzymujesz również spójną kontrolę w aplikacjach lokalnych, SaaS i w chmurze.

Dostęp Zero Trust w Cloudflare integruje się z wieloma dostępnymi dostawcami tożsamości. Chroni również Twoje aplikacje za pomocą reguł dotyczących postawy, tożsamości i kontekstu użytkownika. Ponadto możesz łatwo kontrolować działania swoich pracowników w aplikacjach SaaS.

Izoluj systemy od punktów końcowych, aby blokować złośliwe oprogramowanie i phishing, zanim zaatakują, korzystając z bezpiecznej bramy. Cloudflare Zero Trust oferuje 80% mniej czasu na rozwiązywanie stanu bezpieczeństwa, 91% redukcję ataków powierzchniowych i czas konfiguracji w ciągu 30 minut, aby odblokować bezpieczniejszy Internet i szybszy dostęp do aplikacji.

Uzyskaj imponujące funkcje w każdym zakupionym planie, w tym prywatny routing, zaporę sieciową, dostęp do chmury, bezpieczną bramę, inspekcję HTTP/s i rozpoznawanie DNS. Korzystaj z platformy ZA DARMO dla maksymalnie 50 użytkowników lub zapłać 7 USD za użytkownika, aby uzyskać więcej korzyści.

Twingate

Dzięki Twingate dostęp do sieci Zero Trust jest dla Ciebie prosty. Implementuje najmniejszy przywilej dostępu do zasobów prywatnych i zapewnia doskonałe wrażenia użytkownika końcowego. Zabezpiecza również pojedyncze urządzenia, zasoby i użytkowników, a nie tylko sieci, aby pomóc firmom zabezpieczyć ich krytyczne informacje.

Twingate używa zweryfikowanej tożsamości użytkownika zamiast adresu IP, aby zdefiniować prawa dostępu do sieci, przyznać dostęp według kontekstu użytkownika (takiego jak lokalizacja, godzina, data, postawa urządzenia itp.) oraz zapewnić dopracowane zasady z analizami dla lepszej widoczności.

Twingate nie wymaga przeadresowania ani ponownej konfiguracji infrastruktury i ułatwia konfigurację użytkownika końcowego, podobnie jak instalowanie aplikacji. Możesz wypróbować Twingate bez wymiany VPN, wdrażając Zero Trust w ciągu 25 minut. Ponadto możesz używać uwierzytelniania dwuskładnikowego do wszystkiego, w tym RDP, SSH i innych usług. Obsługuje również dostawców tożsamości, takich jak OneLogin, Google Workspace, Azure AD i Okta.

Twingate jest BEZPŁATNE dla maksymalnie 5 użytkowników. Kosztuje 10 USD miesięcznie na użytkownika dla maksymalnie 150 użytkowników, w tym pięć urządzeń na użytkownika, dziesięć zdalnych sieci, integracja dostawcy tożsamości, kontrola dostępu na poziomie zasobów i wiele innych.

StrefaZero

ZoneZero oferuje scentralizowane rozwiązanie bezpieczeństwa Zero Trust oparte na tożsamości i uwierzytelnianiu wieloskładnikowym dla każdego użytkownika, takiego jak użytkownicy VPN, użytkownicy sieci, użytkownicy dostępu zdalnego i nie tylko. Możesz także dodać dodatkowe uwierzytelnianie wieloskładnikowe do dowolnej aplikacji, w tym do usług zastrzeżonych, starszych aplikacji, udziałów plików, SFTP, baz danych, aplikacji internetowych, SSH, RDP itp.

ZoneZero zapewnia prawie wszystko, czego potrzebujesz w jednym miejscu, m.in.:

- Oddzielenie płaszczyzn sterowania i danych

- Stosowanie wymaganych zasad użytkownika

- Umożliwienie uzyskania segmentacji na podstawie tożsamości w Twojej sieci

- Przedstawiamy uwierzytelnianie wieloskładnikowe w aplikacjach, usługach lub VPN

- Korzystanie z technologii odwrotnego dostępu Safe-T

- Oferowanie opartego na tożsamości Zero Trust

- Umożliwia szybkie wdrożenie i bezproblemową implementację

- Oferowanie centralnego zarządzania dla pełnej skuteczności i przejrzystości

Skaler Z

Zscaler zapewnia bezproblemowy dostęp Zero Trust do prywatnych aplikacji działających w centrum danych lub w chmurze publicznej. Dzięki temu rozwiązaniu nie musisz wybierać między bezpieczeństwem a doświadczeniem użytkownika; robi jedno i drugie jednocześnie. Sprawia również, że Twoje systemy i aplikacje stają się niewidoczne dla nieautoryzowanych użytkowników i chroni Twoje kluczowe dane.

Zscaler obsługuje urządzenia zarządzane, urządzenia niezarządzane i aplikacje prywatne. Możesz cieszyć się bezproblemowym dostępem do różnych urządzeń i aplikacji oraz uzyskać pełny wgląd w ruch, co przyspiesza rozwiązywanie problemów i poprawia komfort użytkowania. Daje również autoryzowanym użytkownikom bezpośredni dostęp do prywatnych aplikacji, aby zminimalizować ryzyko ruchu bocznego.

Twoi administratorzy sieci nie będą musieli zarządzać zasadami FW ani ACL ani segmentować sieci. Zamiast tego mikrotuleje pozwalają im na segmentację według aplikacji. Możesz także zabezpieczyć swoje prywatne aplikacje za pomocą niestandardowych szyfrowanych tuneli opartych na PKI i TLS.

Zscaler API ułatwia działom Zero Trust, a jego API automatycznie tworzy polityki dostępu dla wykrytych aplikacji i generuje automatyczną segmentację obciążeń aplikacji. Dzięki architekturze dostępu do sieci Zero Trust firmy Zscaler ataki DDoS i wycieki IP są rzadkie.

Zscaler został zaprojektowany z myślą o prostym zarządzaniu, większej skalowalności, wysokiej dostępności i silnej ochronie. Niezależnie od tego, czy masz użytkowników zdalnych, czy użytkowników lokalnych, możesz zapewnić wszystkim taką samą moc, korzystając z usługi brzegowej usługi prywatnej i publicznej firmy Zscaler w chmurze.

Wybierz się na BEZPŁATNĄ przejażdżkę z Zscaler Private Access, aby zobaczyć, jak użytkownicy są połączeni z ich prywatnymi aplikacjami.

Verizon

Zapewnij sobie dodatkową warstwę bezpieczeństwa dzięki oprogramowaniu Verizon Software Defined Perimeter, aby chronić swoje zasoby przed atakami sieciowymi. Stosuje podejście Zero Trust do segmentacji sieci wewnętrznej, aplikacji w chmurze i dostępu zdalnego.

Verizon umożliwia użytkownikom dostęp do zasobów sieciowych poprzez izolację serwerów i ochronę ich przed eksploatacją serwerów z powodu błędów konfiguracji i luk. Uwierzytelnianie wieloskładnikowe zapobiega kradzieży poświadczeń w sieci, na przykład typu pass-the-hash, i buduje tunele TLS, aby uniknąć ataków typu man-in-the-middle.

Każda instancja SDP jest przypisana do jednego klienta i nie może być współdzielona z innymi, natomiast bramy i kontrolery można zlokalizować wtedy, gdy ich potrzebują. Rozwiązanie zabezpieczające zapewni również ultraszybkie działanie aplikacji przy optymalnej ścieżce do danych.

Kupuj potrzebne usługi, zainstaluj je samodzielnie i miej pełną przejrzystość, którzy użytkownicy korzystają z jakich urządzeń, na których aplikacji i skąd. Profesjonalne i zarządzane usługi Verizon są lepszą alternatywą dla monitorowania sieci i wewnętrznego zarządzania. Otrzymujesz również wiodące SLA i kompleksowe narzędzia, które pomogą Twojemu zespołowi IT skupić się na Twoich projektach.

Jamf

Bezpiecznie połącz użytkowników z aplikacjami, danymi i urządzeniami dzięki prywatnemu dostępowi Jamf i zwiększ produktywność. Pomaga nowoczesnym firmom zapewnić bezpieczny dostęp do zasobów, jeśli ich pracownicy pracują z różnych lokalizacji na różnych urządzeniach. Jamf zapewnia odpowiednim użytkownikom dostęp do autoryzowanych urządzeń, niezależnie od ich lokalizacji.

Jamf Private Access integruje się z dostawcami tożsamości w chmurze, aby zapewnić wszystkim użytkownikom bezpieczny dostęp do zasobów. Oferuje Zero Trust Network Acess, który zastępuje technologię VPN i dostęp warunkowy. Buduje mikrotunel, aby zapobiegać ruchowi w sieci i zapewnia najmniejsze uprawnienia dostępu.

Jamf Private Acess zapewnia nowoczesną infrastrukturę chmury bez sprzętu do zarządzania, bez odnawiania umów i bez złożoności konfiguracji oprogramowania. Integruje się również z jednokrotnym logowaniem, aby wyeliminować kłopoty z zarządzaniem certyfikatami. Ponadto uzyskasz wydajną i szybką łączność, lepszą prywatność użytkowników końcowych oraz zoptymalizowaną infrastrukturę sieciową, ponieważ umożliwia ona aplikacjom niebiznesowym bezpośrednie łączenie się z Internetem.

Wypróbuj Jamf Private Access dla siebie, biorąc BEZPŁATNY okres próbny i kup go, gdy nabierzesz pewności siebie.

Wniosek

Korzystanie z niezawodnych strategii i usług bezpieczeństwa, takich jak oprogramowanie SDP (Software-Defined Perimeter Solution), może pomóc w zabezpieczeniu aplikacji, serwerów, systemów, użytkowników, urządzeń i sieci przed atakującymi i nieautoryzowanymi użytkownikami. To znacznie zmniejszy powierzchnię ataku i zapewni, że tylko autoryzowani użytkownicy będą mogli uzyskać dostęp do zatwierdzonych zasobów.

Tak więc, jeśli chcesz odejść od tradycyjnych podejść do bezpieczeństwa opartych na sieci, możesz wprowadzić rozwiązanie SDP, takie jak te, które właśnie omówiliśmy, i zabezpieczyć swoją organizację i zasoby przed atakami.

Możesz także spojrzeć na VPN vs. SDP vs. ZTNA.