8 Soluzioni SDP (Software-Defined Perimeter) per piccole e grandi imprese

Pubblicato: 2022-02-01L'utilizzo della giusta soluzione SDP (Software-Defined Perimetro) può aiutarti a proteggere le risorse e l'infrastruttura dell'organizzazione da aggressori e utenti non autorizzati.

Inutile dire che la forza lavoro distribuita sta prevalendo in tutto il mondo, soprattutto dopo l'attuale pandemia. Gli utenti possono connettersi alla rete aziendale da qualsiasi luogo, utilizzando qualsiasi dispositivo e connettività, il che può essere non sicuro.

Questo è il motivo per cui è essenziale disporre di un approccio alla sicurezza più forte come le soluzioni perimetrali definite dal software invece di fare affidamento su un approccio basato sulla rete.

Sebbene l'architettura di rete tradizionale fornisca sicurezza separando la rete dal mondo esterno utilizzando tecnologie come firewall, router, ecc., per il controllo degli accessi, questi metodi si basano sull'accessibilità e sulla visibilità.

Con i perimetri di rete sfocati nello scenario attuale con l'arrivo delle tecnologie cloud, ci sono diversi punti di ingresso per infiltrarsi nei controlli di accesso tradizionali. La tua forza lavoro esterna e i tuoi dispositivi possono comportare diversi rischi, abbastanza da causare guasti alla sicurezza e rendere inadeguati i tuoi metodi tradizionali.

Le soluzioni SDP possono aiutarti ad affrontare tali rischi fornendo controlli di accesso potenti e privi di rischi.

In questo articolo scopriremo alcune cose sugli SDP, su come sono utili e alcune delle migliori soluzioni SDP che puoi introdurre nel tuo toolkit per la sicurezza dell'organizzazione.

Cominciamo!

Cosa sono le soluzioni perimetrali definite dal software (SDP)?

Il perimetro definito dal software (SDP) è un approccio di sicurezza per proteggere le infrastrutture, come router, server, applicazioni e sistemi connessi a Internet. Nasconde i sistemi ospitati sul cloud e in locale da aggressori e terze parti. E le soluzioni con funzionalità SDP sono note come soluzioni perimetrali definite dal software o soluzioni SDP.

Questo approccio alla sicurezza mira a stabilire un perimetro di rete con l'aiuto del software anziché dell'hardware. Le aziende che utilizzano una soluzione SDP rendono sostanzialmente invisibili la propria infrastruttura e i propri sistemi per proteggerli da utenti e aggressori non autorizzati.

L'SDP è stato sviluppato nel 2007 dalla Defense Information System Agency (DISA). Inoltre, la Cloud Security Alliance (CSA) si è interessata al concetto SDP e ne ha sviluppato il framework. È interessante notare che Google è stata tra le prime organizzazioni ad adottare l'idea e creare una soluzione SDP: GoogleBeyond Corp.

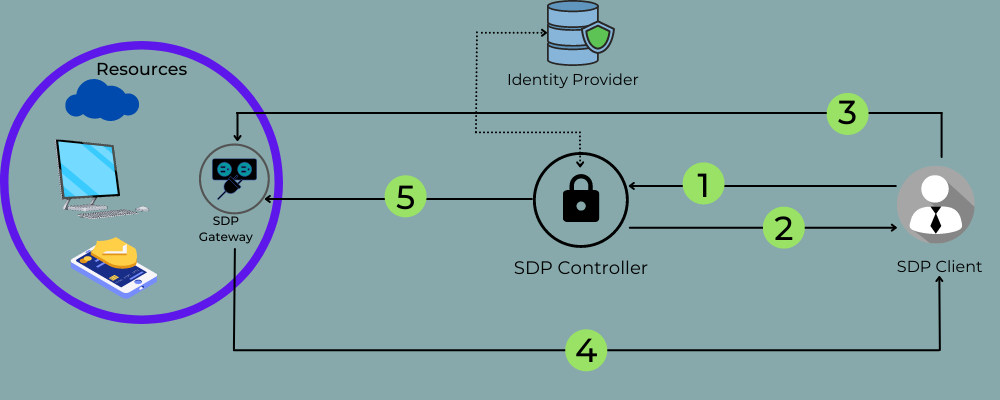

Come funzionano le soluzioni SDP?

Invece di dipendere dai metodi tradizionali basati sulla sicurezza della rete, le soluzioni SDP aiutano a proteggere tutte le applicazioni, gli utenti e la loro connettività. Una soluzione perimetrale software-defined crea un perimetro virtuale o un confine che circonda le risorse e l'infrastruttura di un'azienda a livello di rete.

Questo perimetro separa le risorse dai controlli esterni basati sull'accesso che limitano i privilegi dell'utente e allo stesso tempo consentono l'accesso alla rete. Una soluzione SDP può autenticare sia l'identità dell'utente che i dispositivi. Ti consente di accedere alle risorse solo dopo aver valutato lo stato del dispositivo e aver convalidato l'identità dell'utente.

Pertanto, quando la soluzione SDP ha autenticato il dispositivo e l'utente, crea una connessione separata tra il dispositivo e il server a cui tenta di accedere. L'utente autenticato dispone di una connessione di rete separata e non è connesso a una rete più ampia. Nessun altro oltre all'utente autenticato può accedere a questa rete e ai servizi approvati.

Questa strategia costituisce una solida sicurezza per l'organizzazione che implementa una soluzione SDP. Impedisce ad aggressori e non autorizzati di infiltrarsi nella rete o accedere alle risorse.

Vantaggi delle soluzioni SDP per la tua azienda?

Con l'aumento dei rischi per la sicurezza informatica, la forza lavoro distribuita e l'utilizzo di più dispositivi, strategie come le soluzioni SDP (software-defined perimetro) sembrano avere senso. Capiamo in che modo le soluzioni SDP possono essere vantaggiose per la tua azienda.

Maggiore sicurezza in Internet

Internet comporta rischi intrinseci da parte di aggressori che vogliono penetrare nella rete e nei sistemi per rubare informazioni, impossessarsi di account e rappresentare varie minacce. Il rischio è diventato più grave dopo la distribuzione della forza lavoro come il lavoro da casa. Ora, i tuoi dipendenti, liberi professionisti o appaltatori potrebbero lavorare con te da tutto il mondo utilizzando dispositivi e reti diversi, il che potrebbe non essere sicuro.

Pertanto, puoi proteggere la tua rete e le risorse organizzative da agenti dannosi utilizzando una soluzione SDP. Ti aiuta ad aumentare la sicurezza Internet all'interno della tua organizzazione per ogni utente e dispositivo, prevenendo gli utenti non autorizzati.

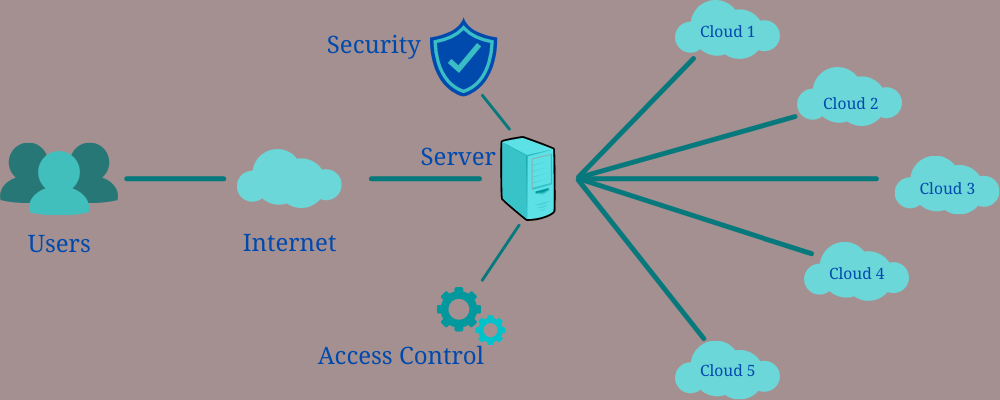

Accesso multi-cloud più sicuro

Puoi accedere in modo sicuro a più servizi cloud utilizzando un solo ambiente utilizzando una soluzione SDP.

Potresti aver utilizzato servizi come Microsoft Office 365, servizi di infrastruttura AWS, una piattaforma di sviluppo cloud, archiviazione cloud e altri servizi. Hanno tutti bisogno di sicurezza e una soluzione SDP è un ottimo modo per proteggerli. Questo ti aiuterà anche a iniziare il tuo viaggio verso la sicurezza Zero Trust proteggendo ogni connessione, dispositivo e utente indipendentemente da dove si trovano o sono ospitati.

Fusioni e acquisizioni più rapide

Le fusioni e le acquisizioni (M&A) con i metodi tradizionali possono essere molto complesse e richiedere molto tempo durante la convergenza di reti, dispositivi, IP e risorse. L'utilizzo di una soluzione SDP semplificherà questo processo e lo proteggerà con criteri di sicurezza rigorosi che richiedono un'autenticazione adeguata per ciascun utente e dispositivo. Ridurrà anche il tempo speso per regolare i processi per iniziare rapidamente ed eseguire le tue operazioni.

Rischi di terze parti bassi

Spesso le organizzazioni possono concedere privilegi aggiuntivi a utenti di terze parti di cui non hanno bisogno per svolgere i propri ruoli. Se non controlli correttamente l'accesso per i tuoi utenti di terze parti, potrebbe creare scappatoie di sicurezza per gli aggressori.

Ma se si utilizza una soluzione SDP, è possibile risolvere questo problema fornendo l'accesso necessario a tutti gli utenti, inclusi gli utenti di terze parti, quanto basta per svolgere il proprio lavoro. Gli utenti autorizzati possono accedere solo alla rete, alle applicazioni e alle risorse a cui sono autorizzati. Pertanto, non saranno in grado di vedere altre risorse o apportare modifiche ad esse. Ciò riduce notevolmente i rischi per la sicurezza.

Un'alternativa alla VPN

L'utilizzo delle VPN a volte può essere noioso, difficile da gestire e comportare rischi per la sicurezza. La VPN può offrire un accesso crittografato ma potrebbe non consentire l'accesso a una determinata rete. Questo è il motivo per cui molte organizzazioni sono alla ricerca di un'alternativa migliore e più sicura alle VPN, come le soluzioni SDP.

Oltre ai vantaggi di cui sopra, le soluzioni SDP possono anche aiutarti a limitare un accesso alla rete più ampio in modo che gli utenti possano accedere solo a servizi specifici e prevenire la vulnerabilità e la scansione delle porte da parte di aggressori e software dannoso. Una soluzione SDP può supportare più dispositivi, connettere vari sistemi e isolare dati e app mission-critical per motivi di sicurezza.

Quindi, se vuoi introdurre l'SDP nella tua organizzazione, ecco alcune delle migliori soluzioni SDP (Software-Defined Perimetro) per le piccole e grandi imprese.

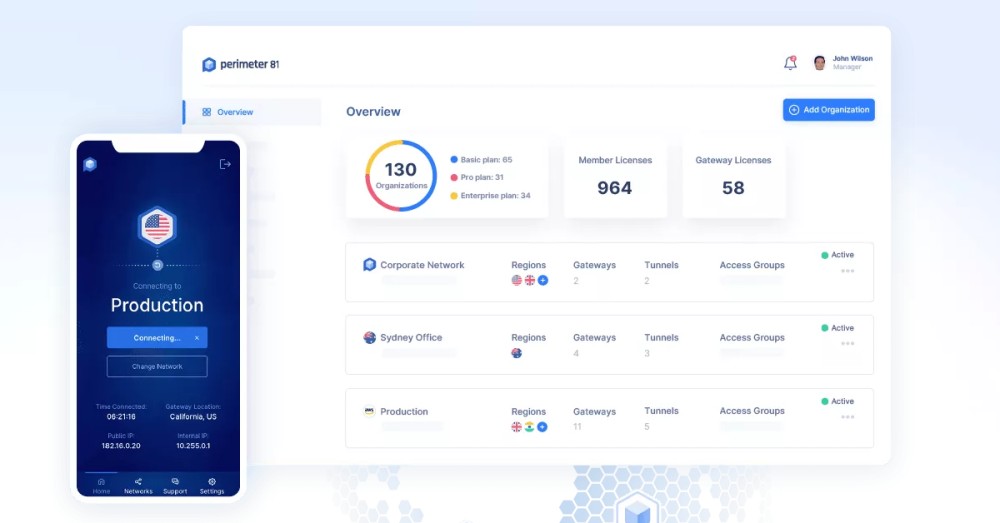

Perimetro 81

Costruisci un muro di cemento attorno alla tua rete con la soluzione perimetrale software-defined di Perimeter 81 e sostituisci l'eredità VPN. Può aiutarti a progettare un libro delle politiche di accesso più forte e più flessibile per l'autenticazione del dispositivo e dell'utente.

Perimeter 81 implementa strumenti di sicurezza per organizzazioni moderne con utenti remoti, requisiti di accesso e reti cloud complesse. Aiuterà a ridurre la superficie di attacco fornendo a ogni utente un accesso limitato e unico alle reti cloud. Inoltre, offre accesso Zero Trust, controlli di accesso granulari e sicurezza ibrida.

L'SDP di Perimeter 81 fornisce un'utilità di micro-segmentazione in modo da poter fornire l'accesso a una particolare rete alla volta e proteggere le informazioni più sensibili. La dashboard centrale ti aiuta anche a creare una policy centrale basata su dispositivo, posizione, utente e altro.

Sia che tu voglia SDP per la tua infrastruttura cloud o on-premise, puoi sfruttare l'intero modello SDP per integrarti con la tua organizzazione. Offre molti altri vantaggi, come il superamento dei limiti hardware, la protezione a più livelli, il lavoro in remoto con la stessa potenza.

Sperimenta i vantaggi dell'SDP nella tua organizzazione, con Perimeter 81 a $ 8/utente/mese più $ 40/mese/gateway. Avvalersi di una garanzia di rimborso di 30 giorni con ogni piano.

Appgate

Rafforza e semplifica i controlli di accesso per ogni utente con la soluzione perimetrale definita dal software di Appgate. Aiuta a ridurre la superficie di attacco fornendo accesso e autorizzazione a utenti limitati e rendendo invisibili agli altri carichi di lavoro, applicazioni e porte.

Verifica ogni identità utente in base al contesto come data, ora, posizione del dispositivo, ruolo e posizione e regola i diritti in modo dinamico in base alle modifiche dell'identità. L'uso della microsegmentazione consente di eliminare l'accesso e la visibilità alle risorse indesiderate.

Inoltre, il traffico bidirezionale sicuro ti aiuta a controllare ogni connessione tra le risorse. Puoi anche ridurre la complessità semplificando alcune policy, fornendo hosting flessibile e accesso utente, automatizzando l'accesso e altro ancora. Inoltre, SDP può offrire prestazioni elevate, ovvero efficienza del 93% e una latenza inferiore a 1 ms, oltre ad aumentare la produttività e ridurre l'utilizzo di più strumenti.

Con il tunneling multiplo, puoi connettere contemporaneamente gli utenti a SaaS, risorse locali e cloud approvati. L'accesso Zero Trust consente un'automazione semplificata, come politiche automatizzate, infrastruttura automatizzata, flussi di lavoro, controllo dei dispositivi e messa al lavoro dei dati. Inoltre, consenti ai tuoi utenti di lavorare in ambienti ibridi senza autenticarsi o cambiare a meno che non sia richiesta l'autenticazione a più fattori.

Cloudflare Zero Trust

Usa l'accesso alle applicazioni Zero Trust di Cloudflare e poni fine a phishing, malware e perdita di dati. Ti impedisce di utilizzare quegli strumenti tradizionali che connettono gli utenti a varie applicazioni aziendali e concedono l'accesso, il che ti espone alla perdita di dati.

Cloudflare sostituisce i metodi tradizionali con l'edge SDP globale, rendendo Internet più sicuro e veloce per gli utenti di tutto il mondo. Offre una rete sicura, affidabile e veloce a clienti, partner e dipendenti per aiutarli a svolgere il proprio lavoro. Ottieni anche controlli coerenti su applicazioni locali, SaaS e cloud.

L'accesso Zero Trust di Cloudflare si integra con molti provider di identità disponibili. Protegge inoltre le tue applicazioni con regole basate su postura, identità e contesto utente. Inoltre, puoi controllare facilmente le attività dei tuoi dipendenti all'interno delle tue applicazioni SaaS.

Isola i sistemi dagli endpoint per bloccare malware e phishing prima che colpiscano utilizzando un gateway sicuro. Cloudflare Zero Trust offre l'80% in meno di tempo per la risoluzione della postura di sicurezza, una riduzione del 91% degli attacchi di superficie e tempi di configurazione entro 30 minuti per sbloccare Internet più sicuro e un accesso più rapido alle applicazioni.

Ottieni funzionalità straordinarie in ogni piano che acquisti, inclusi routing privato, firewall di rete, accesso al cloud, gateway sicuro, ispezione HTTP/s e risoluzione DNS. Utilizza la piattaforma GRATUITAMENTE per un massimo di 50 utenti o paga $ 7 per utente per ulteriori vantaggi.

Twingate

Twingate ti semplifica l'accesso alla rete Zero Trust. Implementa il privilegio di accesso minimo alle risorse private e offre un'esperienza utente finale eccellente. Protegge inoltre dispositivi, risorse e utenti individuali anziché solo reti per aiutare le aziende a proteggere le proprie informazioni critiche.

Twingate utilizza un'identità utente verificata anziché un indirizzo IP per definire i diritti di accesso alla rete, concedere l'accesso in base al contesto dell'utente (come posizione, ora, data, posizione del dispositivo, ecc.) e fornire criteri ottimizzati con analisi per una migliore visibilità.

Twingate non necessita di readdressing o riconfigurazione della tua infrastruttura e semplifica la configurazione dell'utente finale, proprio come l'installazione di un'applicazione. Puoi provare Twingate senza sostituire la VPN implementando Zero Trust entro 25 minuti. Inoltre, puoi utilizzare l'autenticazione a due fattori per qualsiasi cosa, inclusi RDP, SSH e altri servizi. Supporta anche provider di identità come OneLogin, Google Workspace, Azure AD e Okta.

Twingate è GRATUITO per un massimo di 5 utenti. Costa $ 10/mese/utente per un massimo di 150 utenti, inclusi cinque dispositivi per utente, dieci reti remote, integrazione del provider di identità, controllo dell'accesso a livello di risorse e altro ancora.

Zona Zero

ZoneZero offre una soluzione di sicurezza Zero Trust centralizzata basata sull'identità e sull'autenticazione a più fattori per ogni utente, come utenti VPN, utenti di rete, utenti di accesso remoto e altro ancora. Puoi anche aggiungere l'autenticazione a più fattori secondaria a qualsiasi applicazione, inclusi servizi proprietari, applicazioni legacy, condivisioni file, SFTP, database, applicazioni Web, SSH, RDP, ecc.

ZoneZero fornisce quasi tutto ciò di cui hai bisogno in un unico posto, come:

- Separazione dei piani di controllo e dati

- Applicazione delle politiche utente richieste

- Ti consente di ottenere la segmentazione in base all'identità all'interno della tua rete

- Introduzione dell'autenticazione a più fattori per applicazioni, servizi o VPN

- Utilizzando la tecnologia di accesso inverso di Safe-T

- Offrendo Zero Trust basato sull'identità

- Consentire un'implementazione rapida e un'implementazione senza interruzioni

- Offrendo una gestione centralizzata per una completa efficacia e trasparenza

Zscaler

Zscaler fornisce l'accesso Zero Trust senza interruzioni alle applicazioni private in esecuzione all'interno del data center o del cloud pubblico. Non devi scegliere tra sicurezza ed esperienza utente con questa soluzione; fa entrambe le cose contemporaneamente. Inoltre, rende i tuoi sistemi e le tue applicazioni invisibili agli utenti non autorizzati e protegge i tuoi dati essenziali.

Zscaler supporta dispositivi gestiti, dispositivi non gestiti e applicazioni private. Puoi usufruire di un accesso senza interruzioni su dispositivi e applicazioni e ottenere l'intera visibilità sul traffico per una risoluzione dei problemi più rapida e una migliore esperienza utente. Offre inoltre agli utenti autorizzati l'accesso diretto alle applicazioni private per ridurre al minimo il rischio di movimento laterale.

Gli amministratori di rete non dovranno gestire i criteri FW o ACL e segmentare le reti. Invece, i micro tunnel consentono loro di segmentare in base all'applicazione. Puoi anche proteggere le tue app private utilizzando PKI personalizzati e tunnel crittografati basati su TLS.

L'API Zscaler semplifica Zero Trust per l'IT e la sua API crea automaticamente criteri di accesso per le applicazioni rilevate e genera la segmentazione automatica dei carichi di lavoro delle applicazioni. Con l'architettura di accesso alla rete Zero Trust di Zscaler, gli attacchi DDoS e le perdite IP sono rari.

Zscaler è progettato per una gestione semplice, una maggiore scalabilità, un'elevata disponibilità e una protezione avanzata. Indipendentemente dal fatto che tu abbia utenti remoti o utenti locali, puoi offrire la stessa potenza per tutti con l'edge di servizio pubblico e privato fornito dal cloud di Zscaler.

Fai un giro GRATUITO con Zscaler Private Access per vedere come gli utenti sono connessi con le loro applicazioni private.

Verizon

Metti un ulteriore livello di sicurezza con Verizon Software Defined Perimeter nella protezione delle tue risorse dagli attacchi di rete. Applica l'approccio Zero Trust per la segmentazione della rete interna, le applicazioni cloud e l'accesso remoto.

Verizon consente agli utenti di accedere alle risorse di rete isolando i server e proteggendoli dallo sfruttamento del server a causa di errori di configurazione e vulnerabilità. La sua autenticazione a più fattori impedisce il furto di credenziali della tua rete, ad esempio pass-the-hash, e crea tunnel TLS per evitare attacchi man-in-the-middle.

Ogni istanza SDP è assegnata a un singolo cliente e non può essere condivisa con altri, mentre i gateway e i controller possono essere localizzati quando ne hanno bisogno. La soluzione di sicurezza fornirà anche prestazioni ultraveloci per le applicazioni utilizzando un percorso ottimale per i dati.

Acquista i servizi di cui hai bisogno, installali tu stesso e ottieni la massima trasparenza su quali utenti utilizzano quali dispositivi su quale applicazione e da dove. I servizi professionali e gestiti di Verizon sono un'alternativa migliore al monitoraggio della rete e alla gestione interna. Ottieni anche SLA leader e strumenti completi per aiutare il tuo team IT a concentrarsi sui tuoi progetti.

Jamf

Connetti gli utenti alle applicazioni, ai dati e ai dispositivi in modo sicuro con Jamf Private Acess e aumenta la produttività. Aiuta le aziende moderne a garantire un accesso sicuro alle risorse se i loro dipendenti lavorano da varie posizioni su dispositivi diversi. Jamf garantisce che gli utenti giusti accedano ai dispositivi autorizzati, indipendentemente dalla loro posizione.

Jamf Private Access si integra con i provider di identità cloud per garantire a tutti gli utenti un accesso sicuro alle risorse. Offre Zero Trust Network Access che sostituisce la tecnologia VPN e l'accesso condizionato. Costruisce un Microtunnel per impedire il movimento della rete e consente i privilegi di accesso minimi.

Jamf Private Acess fornisce una moderna infrastruttura cloud senza hardware da gestire, senza rinnovo di contratti e senza complessità per configurare il software. Si integra inoltre con Single Sign-On per eliminare i problemi di gestione dei certificati. Inoltre, sperimenterai una connettività efficiente e veloce, una migliore privacy dell'utente finale e un'infrastruttura di rete ottimizzata poiché consente alle applicazioni non aziendali di connettersi direttamente a Internet.

Prova Jamf Private Access per te stesso facendo una prova GRATUITA e acquistalo quando avrai acquisito fiducia.

Conclusione

L'utilizzo di solide strategie e servizi di sicurezza come una soluzione perimetrale definita dal software (SDP) può aiutarti a proteggere le tue applicazioni, server, sistemi, utenti, dispositivi e rete da aggressori e utenti non autorizzati. Ridurrà significativamente la superficie di attacco e garantirà che solo gli utenti autorizzati possano accedere alle risorse approvate.

Quindi, se vuoi passare dai tradizionali approcci alla sicurezza basati sulla rete, puoi introdurre una soluzione SDP come quelle appena discusse e proteggere la tua organizzazione e le tue risorse dagli attacchi.

Puoi anche guardare VPN vs SDP vs ZTNA.