8 soluciones de perímetro definido por software (SDP) para pequeñas y grandes empresas

Publicado: 2022-02-01El uso de la solución de perímetro definido por software (SDP) adecuada puede ayudarlo a proteger los activos y la infraestructura de su organización de atacantes y usuarios no autorizados.

No hace falta decir que la fuerza laboral distribuida está prevaleciendo en todo el mundo, especialmente después de la pandemia actual. Los usuarios pueden conectarse a la red de su organización desde cualquier lugar, utilizando cualquier dispositivo y conectividad, lo que puede ser inseguro.

Esta es la razón por la que es esencial contar con un enfoque de seguridad más sólido, como soluciones perimetrales definidas por software, en lugar de confiar en un enfoque basado en la red.

Aunque la arquitectura de red tradicional brinda seguridad al separar su red del mundo exterior mediante tecnologías como firewalls, enrutadores, etc., para los controles de acceso, estos métodos se basan en la accesibilidad y la visibilidad.

Con los perímetros de red borrosos en el escenario actual con la llegada de las tecnologías en la nube, existen varios puntos de entrada para infiltrarse en los controles de acceso tradicionales. Su mano de obra y dispositivos externos pueden conllevar varios riesgos, lo suficiente como para causar fallas en la seguridad y hacer que sus métodos tradicionales sean inadecuados.

Las soluciones SDP pueden ayudarlo a enfrentar tales riesgos al proporcionar controles de acceso potentes y sin riesgos.

En este artículo, descubriremos algunas cosas sobre los SDP, cómo son útiles y algunas de las mejores soluciones de SDP que puede introducir en el conjunto de herramientas de seguridad de su organización.

¡Vamos a empezar!

¿Qué son las soluciones perimetrales definidas por software (SDP)?

El perímetro definido por software (SDP) es un enfoque de seguridad para proteger las infraestructuras, como enrutadores, servidores, aplicaciones y sistemas conectados a Internet. Oculta los sistemas alojados en la nube y en las instalaciones de atacantes y terceros. Y las soluciones con capacidades SDP se conocen como soluciones perimetrales definidas por software o soluciones SDP.

Este enfoque de seguridad tiene como objetivo establecer un perímetro de red con la ayuda de software en lugar de hardware. Las empresas que utilizan una solución SDP esencialmente hacen que su infraestructura y sus sistemas sean invisibles para mantenerlos a salvo de usuarios no autorizados y atacantes.

SDP fue desarrollado en 2007 por la Agencia del Sistema de Información de Defensa (DISA). Además, Cloud Security Alliance (CSA) se interesó en el concepto SDP y desarrolló su marco. Curiosamente, Google fue una de las primeras organizaciones en adoptar la idea y crear una solución SDP: GoogleBeyond Corp.

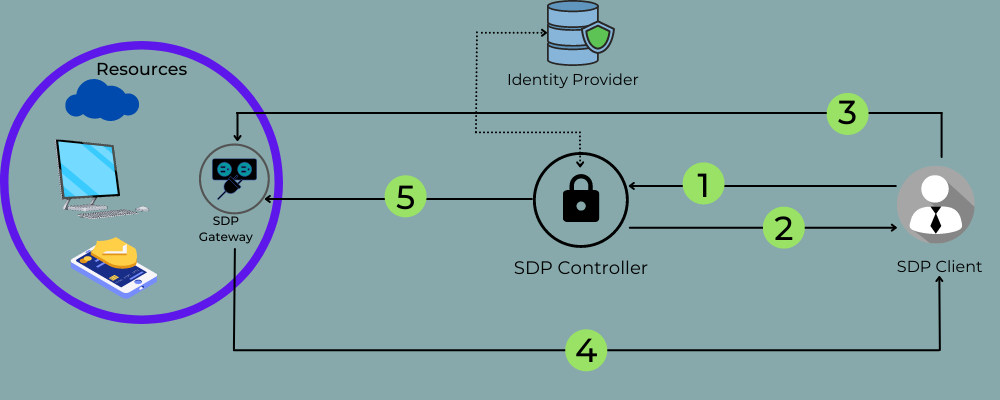

¿Cómo funcionan las soluciones SDP?

En lugar de depender de los métodos tradicionales basados en la seguridad de la red, las soluciones SDP ayudan a proteger todas las aplicaciones, los usuarios y su conectividad. Una solución perimetral definida por software crea un perímetro o límite virtual que rodea los activos y la infraestructura de una empresa en su capa de red.

Este perímetro separa los activos de los controles basados en el acceso externo que restringen los privilegios de los usuarios pero permiten el acceso a la red. Una solución SDP puede autenticar tanto la identidad del usuario como los dispositivos. Le permite acceder a los activos solo después de evaluar el estado del dispositivo y validar la identidad del usuario.

Entonces, cuando la solución SDP ha autenticado el dispositivo y el usuario, crea una conexión separada entre el dispositivo y el servidor al que intenta acceder. El usuario autenticado cuenta con una conexión de red separada y no está conectado a una red más amplia. Nadie más que el usuario autenticado puede acceder a esta red y a los servicios aprobados.

Esta estrategia forma una seguridad sólida para la organización que implementa una solución SDP. Evita que los atacantes y los no autorizados se infiltren en la red o accedan a los activos.

¿Beneficios de las soluciones SDP para su negocio?

Con los crecientes riesgos de ciberseguridad, la fuerza laboral distribuida y el uso de múltiples dispositivos, las estrategias como las soluciones de perímetro definido por software (SDP) parecen tener sentido. Comprendamos cómo las soluciones SDP pueden ser beneficiosas para su negocio.

Mayor seguridad en Internet

Internet viene con riesgos inherentes de atacantes que quieren penetrar en su red y sistemas para robar información, apoderarse de cuentas y plantear diversas amenazas. El riesgo se ha vuelto más grave después de los arreglos de fuerza laboral distribuida, como el trabajo desde casa. Ahora, sus empleados, autónomos o contratistas pueden estar trabajando con usted desde todo el mundo utilizando diferentes dispositivos y redes, lo que podría ser inseguro.

Por lo tanto, puede proteger su red y los activos de su organización de agentes maliciosos utilizando una solución SDP. Le ayuda a aumentar la seguridad de Internet dentro de su organización para cada usuario y dispositivo, al mismo tiempo que previene a los usuarios no autorizados.

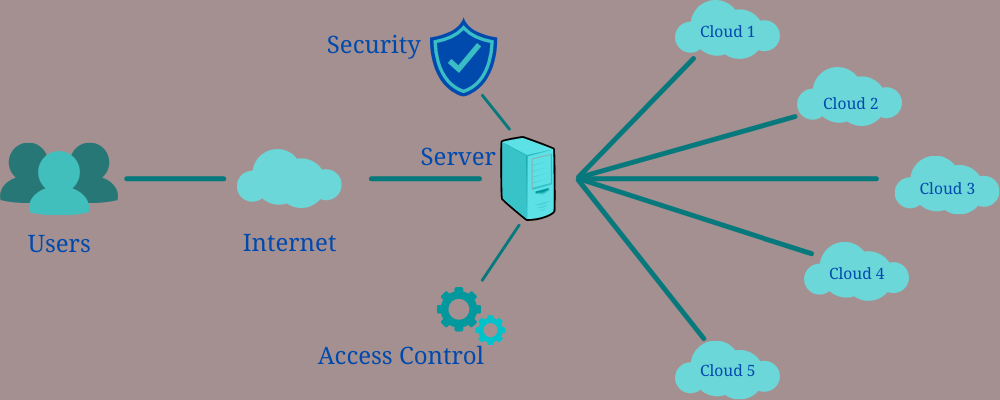

Acceso más seguro a múltiples nubes

Puede acceder de forma segura a múltiples servicios en la nube utilizando un solo entorno utilizando una solución SDP.

Es posible que haya estado utilizando servicios como Microsoft Office 365, servicios de infraestructura de AWS, una plataforma de desarrollo en la nube, almacenamiento en la nube y otros servicios. Todos necesitan seguridad, y una solución SDP es una excelente manera de protegerlos. Esto también lo ayudará a comenzar su viaje de seguridad Zero Trust al proteger cada conexión, dispositivo y usuario, independientemente de dónde se encuentren o estén alojados.

Fusiones y adquisiciones más rápidas

Las fusiones y adquisiciones (M&A) con métodos tradicionales pueden ser muy complejas y llevar mucho tiempo al hacer converger redes, dispositivos, IP y activos. El uso de una solución SDP simplificará este proceso y los protegerá con estrictas políticas de seguridad que requieren una autenticación adecuada para cada usuario y dispositivo. También reducirá el tiempo dedicado a resolver los procesos para comenzar rápidamente y ejecutar sus operaciones.

Bajos riesgos de terceros

A menudo, las organizaciones pueden otorgar privilegios adicionales a usuarios de terceros que no necesitan para cumplir con sus roles. Si no supervisa correctamente el acceso de los usuarios de terceros, puede crear lagunas de seguridad para los atacantes.

Pero si usa una solución SDP, puede solucionar este problema otorgando el acceso requerido a cada usuario, incluidos los usuarios de terceros, lo suficiente para hacer su trabajo. Los usuarios autorizados solo pueden acceder a su red, aplicaciones y activos a los que tienen permiso. Por lo tanto, no podrán ver otros activos ni realizar cambios en ellos. Esto reduce significativamente los riesgos de seguridad.

Una alternativa a VPN

El uso de VPN a veces puede ser tedioso, difícil de administrar e invitar a riesgos de seguridad. VPN puede ofrecer acceso encriptado, pero es posible que no le permita acceder a una determinada red. Es por eso que muchas organizaciones buscan una alternativa mejor y más segura a las VPN, como las soluciones SDP.

Además de los beneficios anteriores, las soluciones SDP también pueden ayudarlo a restringir un acceso más amplio a la red para que los usuarios solo puedan acceder a servicios específicos y evitar la vulnerabilidad y el escaneo de puertos por parte de atacantes y software malicioso. Una solución SDP puede admitir múltiples dispositivos, conectar varios sistemas y aislar datos y aplicaciones de misión crítica para la seguridad.

Entonces, si desea introducir SDP en su organización, estas son algunas de las mejores soluciones de perímetro definido por software (SDP) para pequeñas y grandes empresas.

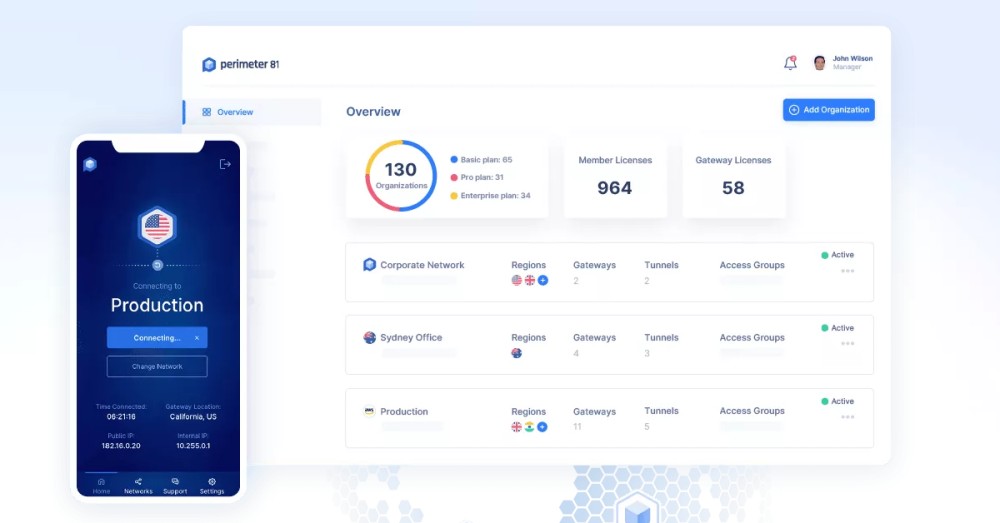

Perímetro 81

Construya un muro de hormigón alrededor de su red con la solución perimetral definida por software de Perimeter 81 y reemplace el legado de VPN. Puede ayudarlo a diseñar un libro de políticas de acceso más sólido y flexible para la autenticación de dispositivos y usuarios.

Perimeter 81 implementa herramientas de seguridad para organizaciones modernas con usuarios remotos, requisitos de acceso y redes complejas en la nube. Ayudará a reducir la superficie de ataque al proporcionar a cada usuario un acceso limitado y único a las redes en la nube. Además, ofrece acceso Zero Trust, controles de acceso granulares y seguridad híbrida.

El SDP de Perimeter 81 proporciona una utilidad de microsegmentación para que pueda dar acceso a una red en particular a la vez y proteger su información más confidencial. El tablero central también lo ayuda a crear una política central basada en el dispositivo, la ubicación, el usuario y más.

Ya sea que desee SDP para su infraestructura local o en la nube, puede aprovechar todo el modelo SDP para integrarse con su organización. Ofrece muchos más beneficios, como superar las limitaciones de hardware, brindar protección de múltiples capas y trabajar de forma remota con la misma potencia.

Experimente las ventajas de SDP en su organización, con Perimeter 81 a $8/usuario/mes más $40/mes/gateway. Aproveche una garantía de devolución de dinero de 30 días con cada plan.

puerta de aplicación

Fortalezca y simplifique sus controles de acceso para cada usuario con la solución perimetral definida por software de Appgate. Ayuda a reducir la superficie de ataque al otorgar acceso y autorización a usuarios limitados mientras hace que las cargas de trabajo, las aplicaciones y los puertos sean invisibles para otros.

Verifique la identidad de cada usuario según el contexto, como la fecha, la hora, la postura del dispositivo, el rol y la ubicación, y ajuste los derechos de forma dinámica según los cambios de identidad. El uso de la microsegmentación lo ayuda a eliminar el acceso y la visibilidad de los recursos no deseados.

Además, el tráfico bidireccional seguro lo ayuda a controlar todas las conexiones entre recursos. También puede reducir la complejidad simplificando algunas políticas, brindando alojamiento y acceso de usuario flexibles, automatizando el acceso y más. Además, SDP puede ofrecer un alto rendimiento, es decir, un 93 % de eficiencia y menos de 1 ms de latencia, además de aumentar su productividad y reducir el uso de múltiples herramientas.

Con múltiples túneles, puede conectar simultáneamente a los usuarios al SaaS aprobado, los recursos locales y la nube. El acceso Zero Trust permite una automatización optimizada, como políticas automatizadas, infraestructura automatizada, flujos de trabajo, verificación de dispositivos y puesta en funcionamiento de los datos. Además, permita que sus usuarios trabajen en entornos híbridos sin volver a autenticarse o cambiar, a menos que exista un requisito para la autenticación multifactor.

Confianza cero de Cloudflare

Utilice el acceso a la aplicación Zero Trust de Cloudflare y termine con el phishing, el malware y la pérdida de datos. Le impide usar esas herramientas tradicionales que conectan a los usuarios a varias aplicaciones corporativas y otorgan acceso, lo que lo expone a la pérdida de datos.

Cloudflare reemplaza los métodos tradicionales con el SDP de borde global, lo que hace que Internet sea más seguro y rápido para los usuarios de todo el mundo. Ofrece una red segura, confiable y rápida a sus clientes, socios y empleados para ayudarlos a hacer su trabajo. También obtiene controles coherentes en las aplicaciones locales, SaaS y en la nube.

El acceso Zero Trust de Cloudflare se integra con muchos proveedores de identidad disponibles. También protege sus aplicaciones con reglas basadas en la postura, la identidad y el contexto del usuario. Además, puede auditar fácilmente las actividades de sus empleados dentro de sus aplicaciones SaaS.

Aísle los sistemas de los puntos finales para bloquear el malware y el phishing antes de que ataquen mediante una puerta de enlace segura. Cloudflare Zero Trust ofrece un 80 % menos de tiempo para resolver la postura de seguridad, una reducción del 91 % en los ataques superficiales y tiempo de configuración en 30 minutos para desbloquear un Internet más seguro y un acceso más rápido a las aplicaciones.

Obtenga funciones impresionantes en cada plan que compre, incluido enrutamiento privado, firewall de red, acceso a la nube, puerta de enlace segura, inspección de HTTP/s y resolución de DNS. Use la plataforma GRATIS para hasta 50 usuarios, o pague $7 por usuario para obtener más beneficios.

Twingate

Twingate simplifica el acceso a la red Zero Trust para usted. Implementa el privilegio de acceso mínimo a los recursos privados y proporciona una excelente experiencia de usuario final. También asegura dispositivos, recursos y usuarios individuales en lugar de solo redes para ayudar a las empresas a proteger su información crítica.

Twingate utiliza una identidad de usuario verificada en lugar de una dirección IP para definir los derechos de acceso a la red, otorgar acceso por contexto de usuario (como ubicación, hora, fecha, postura del dispositivo, etc.) y proporcionar políticas ajustadas con análisis para una mejor visibilidad.

Twingate no necesita volver a direccionar o reconfigurar su infraestructura y facilita la configuración del usuario final, al igual que instalar una aplicación. Puede probar Twingate sin reemplazar VPN implementando Zero Trust en 25 minutos. Además, puede usar la autenticación de dos factores para cualquier cosa, incluidos RDP, SSH y otros servicios. También admite proveedores de identidad como OneLogin, Google Workspace, Azure AD y Okta.

Twingate es GRATIS para hasta 5 usuarios. Cuesta $ 10 / mes / usuario para hasta 150 usuarios, incluidos cinco dispositivos por usuario, diez redes remotas, integración de proveedores de identidad, control de acceso a nivel de recursos y más.

Zona cero

ZoneZero ofrece una solución de seguridad Zero Trust centralizada basada en identidad y autenticación multifactor para cada usuario, como usuarios de VPN, usuarios de red, usuarios de acceso remoto y más. También puede agregar autenticación multifactor secundaria a cualquier aplicación, incluidos servicios propietarios, aplicaciones heredadas, recursos compartidos de archivos, SFTP, bases de datos, aplicaciones web, SSH, RDP, etc.

ZoneZero proporciona casi todo lo que necesita en un solo lugar, como:

- Separación de planos de control y datos

- Aplicar las políticas de usuario requeridas

- Permitiéndole obtener una segmentación basada en la identidad dentro de su red

- Introducción a la autenticación multifactor para aplicaciones, servicios o VPN

- Uso de la tecnología de acceso inverso de Safe-T

- Ofreciendo Zero Trust basado en la identidad

- Habilitación de un despliegue rápido y una implementación perfecta

- Ofreciendo una gestión central para una eficacia y transparencia completas

Escalador Z

Zscaler brinda acceso Zero Trust sin problemas a aplicaciones privadas que se ejecutan dentro del centro de datos o la nube pública. No tiene que elegir entre seguridad y experiencia de usuario con esta solución; hace ambas cosas simultáneamente. También hace que sus sistemas y aplicaciones sean invisibles para usuarios no autorizados y protege sus datos esenciales.

Zscaler admite dispositivos administrados, dispositivos no administrados y aplicaciones privadas. Puede disfrutar de un acceso sin problemas a través de dispositivos y aplicaciones y obtener una visibilidad completa del tráfico para una resolución de problemas más rápida y una mejor experiencia de usuario. También brinda a los usuarios autorizados acceso directo a aplicaciones privadas para minimizar el riesgo de movimiento lateral.

Los administradores de su red no tendrán que administrar las políticas de FW o ACL ni segmentar las redes. En cambio, los microtúneles les permiten segmentar por aplicación. También puede proteger sus aplicaciones privadas mediante túneles cifrados basados en PKI y TLS personalizados.

Zscaler API hace que Zero Trust sea más fácil para TI, y su API crea políticas de acceso automáticamente para las aplicaciones descubiertas y genera una segmentación automática de las cargas de trabajo de las aplicaciones. Con la arquitectura de acceso a la red Zero Trust de Zscaler, los ataques DDoS y las filtraciones de IP son raros.

Zscaler está diseñado para una administración simple, mayor escalabilidad, alta disponibilidad y protección sólida. Ya sea que tenga usuarios remotos o usuarios locales, puede brindar el mismo poder para todos con el borde de servicio público y privado entregado en la nube de Zscaler.

Tome un viaje GRATIS con Zscaler Private Access para ver cómo los usuarios están conectados con sus aplicaciones privadas.

Verizon

Obtenga una capa adicional de confianza con Verizon Software Defined Perimeter para proteger sus activos de los ataques a la red. Aplica el enfoque Zero Trust para la segmentación de la red interna, las aplicaciones en la nube y el acceso remoto.

Verizon permite a los usuarios acceder a los recursos de la red aislando los servidores y protegiéndolos de la explotación del servidor debido a errores de configuración y vulnerabilidades. Su autenticación multifactor evita el robo de credenciales de su red, como el paso del hash, y crea túneles TLS para evitar ataques de intermediarios.

Cada instancia de SDP se asigna a un solo cliente y no se puede compartir con otros, mientras que las puertas de enlace y los controladores se pueden ubicar cuando los necesitan. La solución de seguridad también brindará un rendimiento ultrarrápido para las aplicaciones utilizando una ruta óptima a los datos.

Compre los servicios que necesita, instálelos usted mismo y tenga total transparencia sobre qué usuarios usan qué dispositivos, en qué aplicación y desde dónde. Los servicios administrados y profesionales de Verizon son una mejor alternativa al monitoreo de la red y la administración interna. También obtiene SLA líder y herramientas integrales para ayudar a su equipo de TI a concentrarse en sus proyectos.

jamf

Conecte a los usuarios a las aplicaciones, los datos y los dispositivos de forma segura con Jamf Private Acess y aumente la productividad. Ayuda a las empresas modernas a garantizar un acceso seguro a los recursos si sus empleados trabajan desde varias ubicaciones en diferentes dispositivos. Jamf garantiza que los usuarios correctos accedan a los dispositivos autorizados, independientemente de su ubicación.

Jamf Private Access se integra con proveedores de identidad en la nube para garantizar que todos los usuarios tengan acceso seguro a los recursos. Ofrece Zero Trust Network Acess que reemplaza la tecnología VPN y el acceso condicional. Construye un microtúnel para evitar el movimiento de la red y permite los privilegios de acceso mínimos.

Jamf Private Acess proporciona una infraestructura de nube moderna sin hardware que administrar, sin renovación de contratos y sin complejidad para configurar el software. También se integra con Single Sign-On para eliminar las molestias de administrar certificados. Además, experimentará una conectividad eficiente y rápida, una mejor privacidad del usuario final y una infraestructura de red optimizada, ya que permite que las aplicaciones no comerciales se conecten directamente a Internet.

Pruebe Jamf Private Access por sí mismo realizando una prueba GRATUITA y cómprelo cuando tenga confianza.

Conclusión

El uso de estrategias y servicios de seguridad sólidos, como una solución perimetral definida por software (SDP), puede ayudarlo a proteger sus aplicaciones, servidores, sistemas, usuarios, dispositivos y redes de atacantes y usuarios no autorizados. Reducirá significativamente la superficie de ataque y garantizará que solo los usuarios autorizados puedan acceder a los activos aprobados.

Por lo tanto, si desea cambiar los enfoques tradicionales de seguridad basados en la red, puede introducir una solución SDP como las que acabamos de analizar y proteger su organización y sus activos de los ataques.

También puede ver VPN vs. SDP vs. ZTNA.