8 SDP-Lösungen (Software-Defined Perimeter) für kleine bis große Unternehmen

Veröffentlicht: 2022-02-01Die Verwendung der richtigen softwaredefinierten Perimeter-Lösung (SDP) kann Ihnen dabei helfen, Ihre Unternehmensressourcen und -infrastruktur vor Angreifern und nicht autorisierten Benutzern zu schützen.

Unnötig zu sagen, dass die verteilte Belegschaft auf der ganzen Welt vorherrscht, insbesondere nach der aktuellen Pandemie. Benutzer können sich von überall aus mit jedem Gerät und jeder Konnektivität, die unsicher sein können, mit Ihrem Unternehmensnetzwerk verbinden.

Aus diesem Grund ist es wichtig, einen stärkeren Sicherheitsansatz wie softwaredefinierte Perimeterlösungen zu haben, anstatt sich auf einen netzwerkbasierten Ansatz zu verlassen.

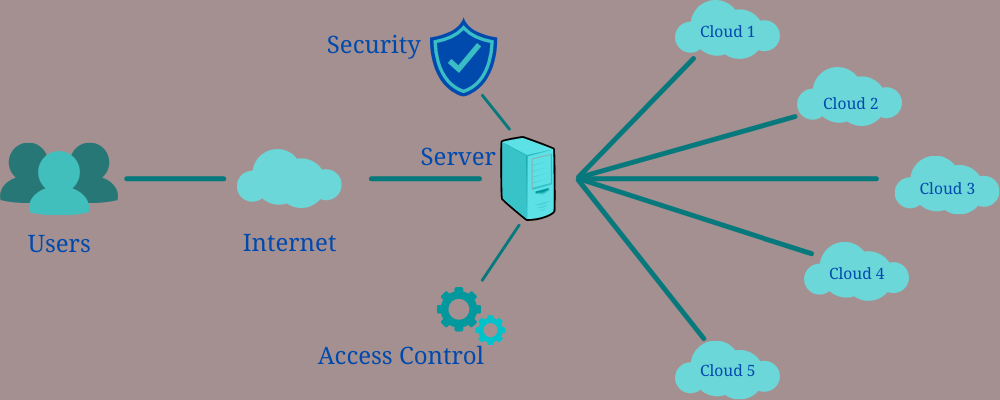

Obwohl die herkömmliche Netzwerkarchitektur Sicherheit bietet, indem sie Ihr Netzwerk mithilfe von Technologien wie Firewalls, Routern usw. für die Zugriffskontrolle von der Außenwelt trennt, basieren diese Methoden auf Zugänglichkeit und Sichtbarkeit.

Mit verschwommenen Netzwerkperimetern im aktuellen Szenario mit der Einführung von Cloud-Technologien gibt es mehrere Einstiegspunkte, um traditionelle Zugriffskontrollen zu infiltrieren. Ihre externen Mitarbeiter und Geräte können mehrere Risiken bergen, die ausreichen, um Sicherheitslücken zu verursachen und Ihre herkömmlichen Methoden unangemessen zu machen.

SDP-Lösungen können Ihnen helfen, solchen Risiken zu begegnen, indem sie leistungsstarke, risikofreie Zugriffskontrollen bereitstellen.

In diesem Artikel werden wir einige Dinge über SDPs entdecken, wie sie hilfreich sind und einige der besten SDP-Lösungen, die Sie in Ihr organisatorisches Sicherheits-Toolkit einführen können.

Lass uns anfangen!

Was sind softwaredefinierte Perimeterlösungen (SDP)?

Softwaredefinierter Perimeter (SDP) ist ein Sicherheitsansatz zur Sicherung von Infrastrukturen wie Routern, Servern, Anwendungen und Systemen, die mit dem Internet verbunden sind. Es verbirgt die in der Cloud und lokal gehosteten Systeme vor Angreifern und Dritten. Und die Lösungen mit SDP-Fähigkeiten sind als softwaredefinierte Perimeterlösungen oder SDP-Lösungen bekannt.

Dieser Sicherheitsansatz zielt darauf ab, einen Netzwerkperimeter mit Hilfe von Software statt Hardware einzurichten. Unternehmen, die eine SDP-Lösung verwenden, machen ihre Infrastruktur und Systeme im Wesentlichen unsichtbar, um sie vor unbefugten Benutzern und Angreifern zu schützen.

SDP wurde 2007 von der Defense Information System Agency (DISA) entwickelt. Darüber hinaus interessierte sich die Cloud Security Alliance (CSA) für das SDP-Konzept und entwickelte ihr Framework. Interessanterweise gehörte Google zu den ersten Organisationen, die die Idee übernahmen und eine SDP-Lösung entwickelten – GoogleBeyond Corp.

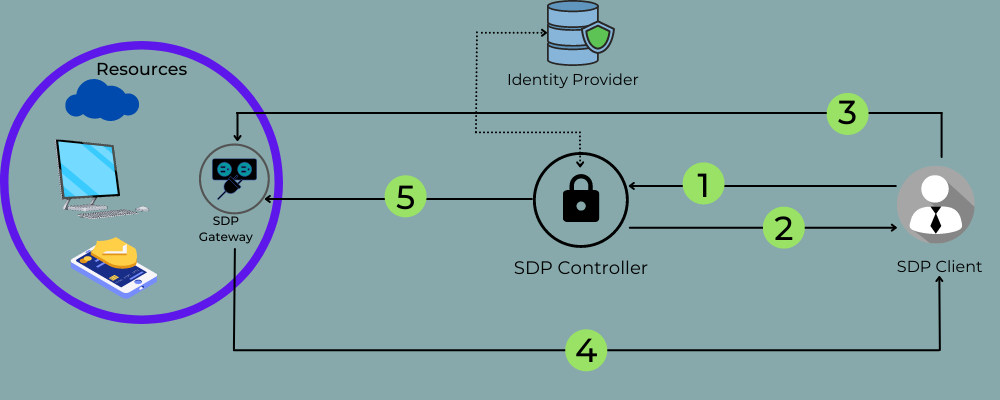

Wie funktionieren SDP-Lösungen?

Anstatt sich auf traditionelle Methoden auf der Grundlage der Netzwerksicherheit zu verlassen, tragen SDP-Lösungen dazu bei, alle Anwendungen, Benutzer und ihre Konnektivität zu sichern. Eine softwaredefinierte Perimeterlösung erstellt einen virtuellen Perimeter oder eine Grenze, die die Vermögenswerte und Infrastruktur eines Unternehmens auf seiner Netzwerkebene umgibt.

Dieser Perimeter trennt die Assets von externen zugriffsbasierten Kontrollen, die die Benutzerrechte einschränken, aber den Netzwerkzugriff erlauben. Eine SDP-Lösung kann sowohl die Benutzeridentität als auch Geräte authentifizieren. Sie können auf die Assets erst zugreifen, nachdem Sie den Gerätestatus ausgewertet und die Benutzeridentität validiert haben.

Wenn also die SDP-Lösung das Gerät und den Benutzer authentifiziert hat, erstellt sie eine separate Verbindung zwischen dem Gerät und dem Server, auf den sie zuzugreifen versucht. Der authentifizierte Benutzer erhält eine separate Netzwerkverbindung und ist nicht mit einem größeren Netzwerk verbunden. Niemand außer dem authentifizierten Benutzer kann auf dieses Netzwerk und die zugelassenen Dienste zugreifen.

Diese Strategie bildet eine robuste Sicherheit für die Organisation, die eine SDP-Lösung implementiert. Es hindert Angreifer und Unbefugte daran, das Netzwerk zu infiltrieren oder auf die Assets zuzugreifen.

Vorteile von SDP-Lösungen für Ihr Unternehmen?

Angesichts zunehmender Cybersicherheitsrisiken, verteilter Mitarbeiter und der Nutzung mehrerer Geräte scheinen Strategien wie Software-definierte Perimeter (SDP)-Lösungen sinnvoll zu sein. Lassen Sie uns verstehen, wie SDP-Lösungen für Ihr Unternehmen von Vorteil sein können.

Erhöhte Internetsicherheit

Das Internet birgt Risiken durch Angreifer, die in Ihr Netzwerk und Ihre Systeme eindringen wollen, um Informationen zu stehlen, Konten zu übernehmen und verschiedene Bedrohungen darzustellen. Das Risiko ist nach verteilten Arbeitsverhältnissen wie der Arbeit von zu Hause aus gravierender geworden. Jetzt arbeiten Ihre Mitarbeiter, Freiberufler oder Auftragnehmer möglicherweise von überall auf der Welt mit Ihnen zusammen und verwenden unterschiedliche Geräte und Netzwerke, die unsicher sein können.

Daher können Sie Ihr Netzwerk und Ihre Unternehmensressourcen mit einer SDP-Lösung vor böswilligen Agenten schützen. Es hilft Ihnen, die Internetsicherheit in Ihrem Unternehmen für jeden Benutzer und jedes Gerät zu erhöhen und gleichzeitig unbefugte Benutzer zu verhindern.

Sicherer Multi-Cloud-Zugriff

Mit einer SDP-Lösung können Sie in nur einer Umgebung sicher auf mehrere Cloud-Dienste zugreifen.

Möglicherweise haben Sie Dienste wie Microsoft Office 365, AWS-Infrastrukturdienste, eine Cloud-Entwicklungsplattform, Cloud-Speicher und andere Dienste verwendet. Sie alle brauchen Sicherheit, und eine SDP-Lösung ist eine großartige Möglichkeit, sie zu sichern. Dies wird Ihnen auch dabei helfen, Ihre Zero-Trust-Sicherheitsreise zu beginnen, indem Sie jede Verbindung, jedes Gerät und jeden Benutzer sichern, unabhängig davon, wo sie sich befinden oder gehostet werden.

Schnellere Fusionen und Übernahmen

Mergers and Acquisitions (M&A) mit traditionellen Methoden können sehr komplex und zeitaufwändig sein, wenn Netzwerke, Geräte, IPs und Assets zusammengeführt werden. Die Verwendung einer SDP-Lösung vereinfacht diesen Prozess und sichert sie mit strengen Sicherheitsrichtlinien, die eine ordnungsgemäße Authentifizierung für jeden Benutzer und jedes Gerät erfordern. Es reduziert auch die Zeit, die für die Abwicklung der Prozesse aufgewendet wird, um schnell loszulegen und Ihren Betrieb zu führen.

Geringe Risiken durch Dritte

Häufig können Organisationen Drittbenutzern zusätzliche Berechtigungen erteilen, die sie nicht benötigen, um ihre Rollen zu erfüllen. Wenn Sie den Zugriff für Ihre Drittbenutzer nicht ordnungsgemäß überwachen, können Sicherheitslücken für Angreifer entstehen.

Wenn Sie jedoch eine SDP-Lösung verwenden, können Sie dieses Problem lösen, indem Sie jedem Benutzer, einschließlich Benutzern von Drittanbietern, den erforderlichen Zugriff gewähren, damit er seine Aufgaben erledigen kann. Die autorisierten Benutzer können nur auf Ihr Netzwerk, Ihre Anwendungen und Assets zugreifen, zu denen sie berechtigt sind. Daher können sie keine anderen Assets sehen oder Änderungen daran vornehmen. Dadurch werden Sicherheitsrisiken deutlich gesenkt.

Eine Alternative zu VPN

Die Verwendung von VPNs kann manchmal mühsam und schwer zu verwalten sein und Sicherheitsrisiken mit sich bringen. VPN bietet möglicherweise verschlüsselten Zugriff, erlaubt Ihnen jedoch möglicherweise nicht, auf ein bestimmtes Netzwerk zuzugreifen. Aus diesem Grund suchen viele Unternehmen nach einer besseren und sichereren Alternative zu VPNs, wie z. B. SDP-Lösungen.

Abgesehen von den oben genannten Vorteilen können SDP-Lösungen Ihnen auch dabei helfen, den breiteren Netzwerkzugriff einzuschränken, sodass Benutzer nur auf bestimmte Dienste zugreifen können, und Schwachstellen und Port-Scans durch Angreifer und bösartige Software verhindern. Eine SDP-Lösung kann mehrere Geräte unterstützen, verschiedene Systeme verbinden und geschäftskritische Daten und Apps aus Sicherheitsgründen isolieren.

Wenn Sie also SDP in Ihrem Unternehmen einführen möchten, finden Sie hier einige der besten softwaredefinierten Perimeter-Lösungen (SDP) für kleine bis große Unternehmen.

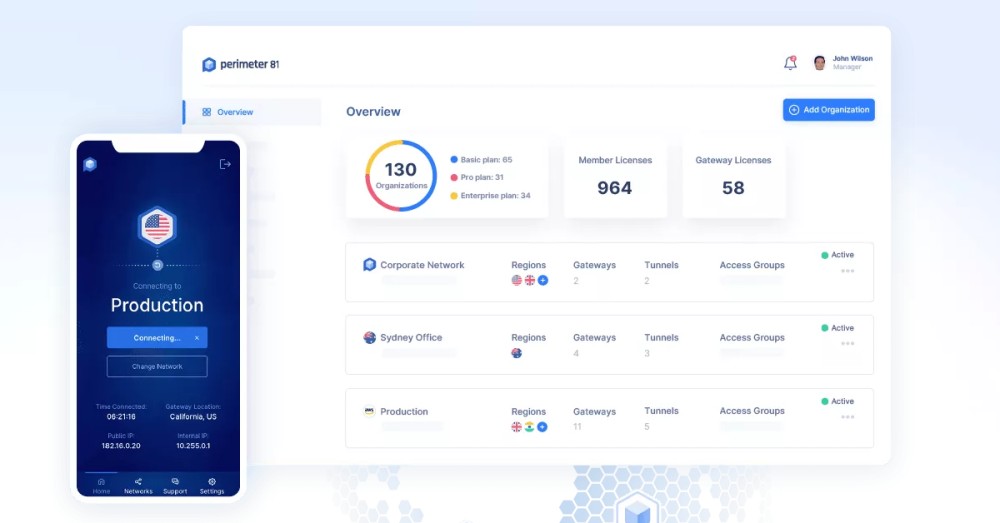

Umfang 81

Bauen Sie mit der softwaredefinierten Perimeterlösung von Perimeter 81 eine Betonmauer um Ihr Netzwerk und ersetzen Sie das VPN-Legacy. Es kann Ihnen dabei helfen, ein stärkeres und flexibleres Zugriffsrichtlinienbuch für die Geräte- und Benutzerauthentifizierung zu entwerfen.

Perimeter 81 stellt Sicherheitstools für moderne Organisationen mit Remote-Benutzern, Zugriffsanforderungen und komplexen Cloud-Netzwerken bereit. Es wird dazu beitragen, die Angriffsfläche zu verringern, indem es jedem Benutzer einen begrenzten und einzigartigen Zugriff auf die Cloud-Netzwerke gewährt. Darüber hinaus bietet es Zero-Trust-Zugriff, granulare Zugriffskontrollen und hybride Sicherheit.

Das SDP von Perimeter 81 bietet ein Dienstprogramm zur Mikrosegmentierung, sodass Sie Zugriff auf jeweils ein bestimmtes Netzwerk gewähren und Ihre sensibelsten Informationen schützen können. Das zentrale Dashboard hilft Ihnen auch dabei, eine zentrale Richtlinie basierend auf Gerät, Standort, Benutzer und mehr zu erstellen.

Unabhängig davon, ob Sie SDP für Ihre Cloud- oder lokale Infrastruktur wünschen, können Sie das gesamte SDP-Modell für die Integration in Ihr Unternehmen nutzen. Es bietet viele weitere Vorteile, wie z. B. die Überwindung der Hardwarebeschränkungen, die Bereitstellung von mehrschichtigem Schutz und die Remote-Arbeit mit der gleichen Leistung.

Erleben Sie die Vorteile von SDP in Ihrem Unternehmen mit Perimeter 81 für 8 $/Benutzer/Monat plus 40 $/Monat/Gateway. Profitieren Sie bei jedem Plan von einer 30-tägigen Geld-zurück-Garantie.

Appgate

Stärken und vereinfachen Sie Ihre Zugriffskontrollen für jeden Benutzer mit der softwaredefinierten Perimeterlösung von Appgate. Es hilft, die Angriffsfläche zu reduzieren, indem eingeschränkten Benutzern Zugriff und Autorisierung gewährt wird, während Workloads, Anwendungen und Ports für andere unsichtbar werden.

Überprüfen Sie jede Benutzeridentität basierend auf dem Kontext wie Datum, Uhrzeit, Gerätehaltung, Rolle und Standort und passen Sie Berechtigungen dynamisch an die Identitätsänderungen an. Durch die Verwendung von Mikrosegmentierung können Sie den Zugriff und die Sichtbarkeit unerwünschter Ressourcen eliminieren.

Darüber hinaus hilft Ihnen der sichere bidirektionale Datenverkehr dabei, jede Verbindung zwischen Ressourcen zu kontrollieren. Sie können auch die Komplexität reduzieren, indem Sie einige Richtlinien vereinfachen, flexibles Hosting und Benutzerzugriff gewähren, den Zugriff automatisieren und vieles mehr. Außerdem kann SDP eine hohe Leistung bieten, dh 93 % Effizienz und weniger als 1 ms Latenz, zusammen mit der Steigerung Ihrer Produktivität und der Reduzierung der Verwendung mehrerer Tools.

Mit mehrfachem Tunneling können Sie Benutzer gleichzeitig mit den genehmigten SaaS-, lokalen Ressourcen und der Cloud verbinden. Der Zero-Trust-Zugriff ermöglicht eine optimierte Automatisierung, wie z. B. automatisierte Richtlinien, automatisierte Infrastruktur, Workflows, Geräteprüfung und die Nutzung von Daten. Ermöglichen Sie Ihren Benutzern außerdem, in hybriden Umgebungen zu arbeiten, ohne sich erneut zu authentifizieren oder zu wechseln, es sei denn, es besteht eine Anforderung für die Multi-Faktor-Authentifizierung.

Cloudflare Zero Trust

Nutzen Sie den Zero-Trust-Anwendungszugriff von Cloudflare und beenden Sie Phishing, Malware und Datenverlust. Es hält Sie von diesen traditionellen Tools ab, die Benutzer mit verschiedenen Unternehmensanwendungen verbinden und Zugriff gewähren, was Sie einem Datenverlust aussetzt.

Cloudflare ersetzt traditionelle Methoden durch das globale Edge-SDP und macht das Internet für Benutzer auf der ganzen Welt sicherer und schneller. Es bietet Ihren Kunden, Partnern und Mitarbeitern ein sicheres, zuverlässiges und schnelles Netzwerk, um sie bei ihrer Arbeit zu unterstützen. Sie erhalten auch konsistente Kontrollen über lokale, SaaS- und Cloud-Anwendungen hinweg.

Der Zero Trust-Zugriff von Cloudflare lässt sich in viele verfügbare Identitätsanbieter integrieren. Es schützt Ihre Anwendungen auch mit Verhaltens-, Identitäts- und benutzerkontextgesteuerten Regeln. Darüber hinaus können Sie Ihre Mitarbeiteraktivitäten innerhalb Ihrer SaaS-Anwendungen einfach prüfen.

Isolieren Sie Systeme über ein sicheres Gateway von den Endpunkten, um Malware und Phishing zu blockieren, bevor sie zuschlagen. Cloudflare Zero Trust bietet 80 % weniger Zeit für die Lösung des Sicherheitsstatus, eine 91 %ige Reduzierung von Oberflächenangriffen und eine Einrichtungszeit innerhalb von 30 Minuten, um ein sichereres Internet und einen schnelleren Anwendungszugriff freizuschalten.

Erhalten Sie beeindruckende Funktionen in jedem Plan, den Sie kaufen, einschließlich privatem Routing, Netzwerk-Firewall, Cloud-Zugriff, sicherem Gateway, HTTP/s-Überprüfung und DNS-Auflösung. Nutzen Sie die Plattform KOSTENLOS für bis zu 50 Benutzer oder zahlen Sie 7 $/Benutzer für weitere Vorteile.

Twingate

Twingate macht den Zero-Trust-Netzwerkzugriff für Sie einfach. Es implementiert die geringsten Zugriffsrechte auf private Ressourcen und bietet eine hervorragende Endbenutzererfahrung. Es sichert auch einzelne Geräte, Ressourcen und Benutzer statt nur Netzwerke, um Unternehmen beim Schutz ihrer kritischen Informationen zu unterstützen.

Twingate verwendet eine verifizierte Benutzeridentität anstelle einer IP-Adresse, um Netzwerkzugriffsrechte zu definieren, Zugriff pro Benutzerkontext (wie Standort, Uhrzeit, Datum, Gerätestatus usw.) zu gewähren und fein abgestimmte Richtlinien mit Analysen für eine bessere Sichtbarkeit bereitzustellen.

Twingate muss Ihre Infrastruktur nicht neu adressieren oder neu konfigurieren und vereinfacht die Einrichtung durch den Endbenutzer, genau wie die Installation einer Anwendung. Sie können Twingate ausprobieren, ohne VPN zu ersetzen, indem Sie Zero Trust innerhalb von 25 Minuten bereitstellen. Darüber hinaus können Sie die Zwei-Faktor-Authentifizierung für alles verwenden, einschließlich RDP, SSH und andere Dienste. Es unterstützt auch Identitätsanbieter wie OneLogin, Google Workspace, Azure AD und Okta.

Twingate ist KOSTENLOS für bis zu 5 Benutzer. Es kostet 10 $/Monat/Benutzer für bis zu 150 Benutzer, einschließlich fünf Geräten pro Benutzer, zehn Remote-Netzwerken, Integration von Identitätsanbietern, Zugriffskontrolle auf Ressourcenebene und mehr.

ZoneNull

ZoneZero bietet eine zentralisierte Zero-Trust-Sicherheitslösung basierend auf Identität und Multi-Faktor-Authentifizierung für jeden Benutzer, wie z. B. VPN-Benutzer, Netzwerkbenutzer, Benutzer mit Fernzugriff und mehr. Sie können jeder Anwendung auch eine sekundäre Multi-Faktor-Authentifizierung hinzufügen, einschließlich proprietärer Dienste, Legacy-Anwendungen, Dateifreigaben, SFTP, Datenbanken, Webanwendungen, SSH, RDP usw.

ZoneZero bietet fast alles, was Sie brauchen, an einem Ort, wie zum Beispiel:

- Steuerungs- und Datenebene trennen

- Anwenden erforderlicher Benutzerrichtlinien

- So erhalten Sie eine Segmentierung basierend auf der Identität innerhalb Ihres Netzwerks

- Einführung der Multi-Faktor-Authentifizierung für Anwendungen, Dienste oder VPN

- Verwendung der Reverse-Access-Technologie von Safe-T

- Bietet identitätsbasiertes Zero Trust

- Ermöglicht eine schnelle Bereitstellung und nahtlose Implementierung

- Bietet eine zentrale Verwaltung für vollständige Effizienz und Transparenz

Zscaler

Zscaler bietet nahtlosen Zero-Trust-Zugriff auf private Anwendungen, die im Rechenzentrum oder in der öffentlichen Cloud ausgeführt werden. Mit dieser Lösung müssen Sie sich nicht zwischen Sicherheit und Benutzererfahrung entscheiden; es tut beides gleichzeitig. Außerdem macht es Ihre Systeme und Anwendungen für unbefugte Benutzer unsichtbar und schützt Ihre wichtigen Daten.

Zscaler unterstützt verwaltete Geräte, nicht verwaltete Geräte und private Anwendungen. Sie genießen einen nahtlosen Zugriff über Geräte und Anwendungen hinweg und erhalten vollständige Verkehrstransparenz für eine schnellere Fehlerbehebung und ein besseres Benutzererlebnis. Es gibt autorisierten Benutzern auch direkten Zugriff auf private Anwendungen, um das Risiko einer seitlichen Bewegung zu minimieren.

Ihre Netzwerkadministratoren müssen keine FW- oder ACLs-Richtlinien und Segmentnetzwerke verwalten. Stattdessen ermöglichen Mikrotunnel eine Segmentierung nach Anwendung. Sie können Ihre privaten Apps auch mit benutzerdefinierten PKI- und TLS-basierten verschlüsselten Tunneln sichern.

Die Zscaler-API vereinfacht Zero Trust für die IT, und ihre API erstellt automatisch Zugriffsrichtlinien für die erkannten Anwendungen und generiert eine automatische Segmentierung von Anwendungs-Workloads. Mit der Zero-Trust-Netzwerkzugriffsarchitektur von Zscaler sind DDoS-Angriffe und IP-Lecks selten.

Zscaler ist auf einfache Verwaltung, größere Skalierbarkeit, hohe Verfügbarkeit und starken Schutz ausgelegt. Ganz gleich, ob Sie Remote-Benutzer oder Benutzer vor Ort haben, mit Zscalers Cloud-bereitgestelltem Private- und Public-Service-Edge können Sie allen die gleiche Leistung bieten.

Machen Sie eine KOSTENLOSE Fahrt mit Zscaler Private Access, um zu sehen, wie Benutzer mit ihren privaten Anwendungen verbunden sind.

Verizon

Sorgen Sie mit Verizon Software Defined Perimeter für zusätzliche Sicherheit beim Schutz Ihrer Ressourcen vor Netzwerkangriffen. Es wendet den Zero-Trust-Ansatz für die interne Netzwerksegmentierung, Cloud-Anwendungen und den Fernzugriff an.

Verizon ermöglicht Benutzern den Zugriff auf Netzwerkressourcen, indem Server isoliert und vor Serverausnutzung aufgrund von Konfigurationsfehlern und Schwachstellen geschützt werden. Die Multi-Faktor-Authentifizierung schützt Ihr Netzwerk vor dem Diebstahl von Anmeldeinformationen wie Pass-the-Hash und baut TLS-Tunnel auf, um Man-in-the-Middle-Angriffe zu vermeiden.

Jede SDP-Instanz wird einem einzelnen Kunden zugewiesen und kann nicht mit anderen geteilt werden, während die Gateways und Controller lokalisiert werden können, wenn sie sie benötigen. Die Sicherheitslösung bietet auch eine ultraschnelle Leistung für die Anwendungen, die einen optimalen Pfad zu den Daten verwenden.

Kaufen Sie die Dienste, die Sie benötigen, installieren Sie sie selbst und haben Sie vollständige Transparenz darüber, welche Benutzer welche Geräte mit welcher Anwendung und von wo aus verwenden. Die professionellen und verwalteten Dienste von Verizon sind eine bessere Alternative zur Netzwerküberwachung und internen Verwaltung. Sie erhalten außerdem führende SLAs und umfassende Tools, mit denen sich Ihr IT-Team auf Ihre Projekte konzentrieren kann.

Jamf

Verbinden Sie Benutzer mit Jamf Private Access sicher mit den Anwendungen, Daten und Geräten und steigern Sie die Produktivität. Es hilft modernen Unternehmen, einen sicheren Zugriff auf die Ressourcen zu gewährleisten, wenn ihre Mitarbeiter von verschiedenen Standorten auf unterschiedlichen Geräten arbeiten. Jamf stellt sicher, dass die richtigen Benutzer unabhängig von ihrem Standort auf autorisierte Geräte zugreifen.

Jamf Private Access lässt sich mit Cloud-Identitätsanbietern integrieren, um sicherzustellen, dass alle Benutzer sicheren Zugriff auf die Ressourcen haben. Es bietet Zero Trust Network Access, das VPN-Technologie und bedingten Zugriff ersetzt. Es baut einen Mikrotunnel auf, um Netzwerkbewegungen zu verhindern, und gewährt die geringsten Zugriffsrechte.

Jamf Private Access bietet eine moderne Cloud-Infrastruktur ohne zu verwaltende Hardware, ohne Verlängerung von Verträgen und ohne Komplexität bei der Konfiguration der Software. Es lässt sich auch in Single Sign-On integrieren, um die Probleme bei der Verwaltung von Zertifikaten zu beseitigen. Darüber hinaus erleben Sie eine effiziente und schnelle Konnektivität, einen besseren Datenschutz für Endbenutzer und eine optimierte Netzwerkinfrastruktur, da nicht geschäftliche Anwendungen direkt mit dem Internet verbunden werden können.

Probieren Sie Jamf Private Access selbst aus, indem Sie eine KOSTENLOSE Testversion absolvieren, und kaufen Sie es, wenn Sie Vertrauen aufgebaut haben.

Fazit

Die Verwendung robuster Sicherheitsstrategien und -dienste wie einer softwaredefinierten Perimeterlösung (SDP) kann Ihnen dabei helfen, Ihre Anwendungen, Server, Systeme, Benutzer, Geräte und Ihr Netzwerk vor Angreifern und nicht autorisierten Benutzern zu schützen. Es wird die Angriffsfläche erheblich reduzieren und sicherstellen, dass nur autorisierte Benutzer auf genehmigte Assets zugreifen können.

Wenn Sie also von herkömmlichen netzwerkbasierten Sicherheitsansätzen wegkommen möchten, können Sie eine SDP-Lösung wie die gerade besprochene einführen und Ihr Unternehmen und Ihre Vermögenswerte vor Angriffen schützen.

Sie können sich auch VPN vs. SDP vs. ZTNA ansehen.