Botnets são uma ameaça crescente para sua organização: eis o porquê

Publicados: 2020-10-28Os cibercriminosos têm uma grande variedade de ferramentas disponíveis hoje. Uma das ferramentas mais fundamentais e perigosas é a botnet.

Quase todos os ataques cibernéticos hoje usam botnets de uma forma ou de outra. Mesmo os ataques realizados diretamente por um hacker humano, como tentativas de penetração manual, geralmente são precedidos por botnets sondando a rede alvo e realizando varreduras de vulnerabilidade. Portanto, é vital que os executivos entendam como as botnets funcionam e como defender suas redes contra elas.

O que é uma botnet?

Como o nome indica, um botnet é uma rede de bots.

“Bot” é uma abreviação de web robot, também conhecido como “internet bot” ou “www robot”. Um bot é um aplicativo de software que executa automaticamente atividades que um humano poderia fazer de outra forma. Os bots são amplamente usados hoje, porque um bot pode realizar muitas atividades mais rapidamente e em maior escala do que um humano.

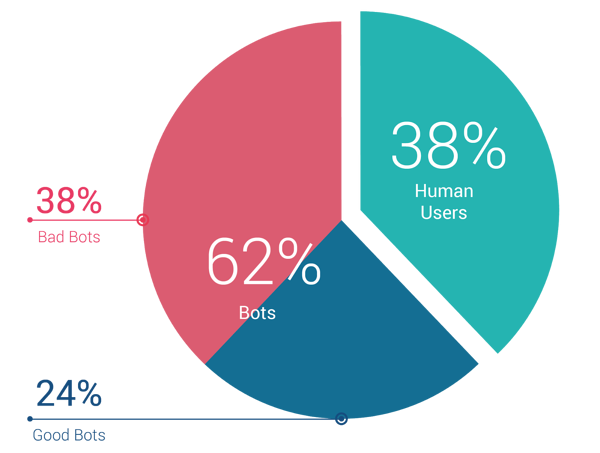

Nem todos os bots são ruins. Na verdade, existem diferentes tipos de bots, incluindo muitos bots bons que são bem-vindos na maioria dos sites. Aranhas de mecanismos de pesquisa e mecanismos de compras na web são provavelmente os exemplos mais comuns de bons bots.

No entanto, botnets são compostos de bots hostis ; programas de software maliciosos executados em uma grande rede de dispositivos comprometidos. Cada bot se comunica periodicamente com um servidor central de C&C (Comando e Controle); é assim que o hacker controla a botnet e emite instruções para os bots, ordenando-lhes que realizem vários ataques. Os proprietários dos dispositivos comprometidos em que os bots estão sendo executados geralmente não sabem que nada disso está ocorrendo.

Os botnets podem ser categorizados pelos tipos de dispositivos em que são executados. Os botnets mais poderosos tendem a ser grandes redes de computadores pessoais. Os hackers constroem essas redes instalando software malicioso nas máquinas; uma maneira comum é enviar um e-mail de spam que contém um anexo de Trojan, ou talvez um link hostil que, quando clicado, levará à instalação do programa bot. Independentemente de como é construído, um botnet executado em PCs infectados é uma ferramenta altamente cobiçada por hackers, já que os PCs subjacentes têm uma ampla variedade de recursos.

No outro extremo do espectro estão as botnets compostas por dispositivos da Internet das Coisas (IoT). Nos últimos anos, muitos dispositivos “inteligentes” conectados à Internet chegaram ao mercado: tudo, desde termostatos a campainhas e câmeras de segurança. Infelizmente, muitos desses dispositivos não têm segurança robusta, e os hackers conseguiram comprometer inúmeros deles, escravizando-os e incorporando-os em enormes botnets.

Como os dispositivos IoT são muito mais simples e muito mais limitados em seus recursos do que os PCs, os botnets IoT são capazes de ataques menos complexos do que os botnets baseados em PC. Por exemplo, a maioria dos dispositivos IoT não possui software de e-mail, enquanto a maioria dos PCs possui; assim, botnets de PC podem ser usados em grandes campanhas de e-mail de spam, enquanto botnets de IoT não podem.

No entanto, o que falta em qualidade pode ser compensado com quantidade; alguns botnets de IoT são enormes, contendo centenas de milhares de dispositivos escravizados. Essas redes tendem a ser usadas para ataques volumétricos mais simples como DDoS, onde a quantidade de tráfego gerado é a principal característica do ataque.

Para quais tipos de ataques os botnets podem ser usados?

Botnets são usados para muitos tipos diferentes de ataques hoje. Aqui estão alguns dos mais comuns.

DDoS (Negação Distribuída de Serviço)

Em um ataque DDoS, um botnet gerará grandes quantidades de tráfego, todos direcionados a um alvo. O objetivo do hacker é enviar para o site ou aplicativo da Web alvo um grande volume de solicitações HTTP recebidas, para torná-lo indisponível para os usuários pretendidos. O resultado ideal (da perspectiva do hacker) é travar o alvo completamente e colocá-lo offline.

No entanto, mesmo um desempenho severamente degradado seria considerado um sucesso. Os ataques DDoS modernos podem atingir volumes impressionantes; no momento em que este artigo está sendo escrito, o registro atual é de um ataque de 2,3 Tbps direcionado a uma organização que usa o Amazon Web Services. Sem dúvida, esse recorde será quebrado em breve por um ataque ainda maior.

Spam

Nos primórdios da internet, os spammers de e-mail usavam um pequeno número de computadores para enviar grandes quantidades de mensagens. As empresas de segurança se adaptaram e começaram a publicar os endereços IP desses computadores, tornando mais fácil para o software de segurança bloqueá-los.

Hoje, os spammers evitam isso usando grandes botnets para atingir seus objetivos. Cada dispositivo escravizado envia relativamente poucas mensagens, o que torna muito mais difícil para as organizações de segurança identificar as fontes de uma campanha de spam. No entanto, o tamanho do botnet significa que o spammer ainda pode enviar milhares ou mesmo milhões de mensagens em pouco tempo. Além disso, alguns botnets podem fazer isso não apenas com e-mail, mas também podem gerar spam por SMS.

Verificações de vulnerabilidade

Botnets realizam varreduras de vulnerabilidades; eles sondam sistematicamente as redes na Internet, procurando sistemas com vulnerabilidades conhecidas que ainda não foram corrigidas. Quando os sistemas exploráveis são encontrados, os hackers acompanham as tentativas de violação direta e outros ataques.

Instalação de malware

Às vezes, uma verificação de vulnerabilidade não será seguida por intervenção humana. Para alguns tipos de vulnerabilidades, quando um grande número de vítimas em potencial é encontrado, um botnet será usado para visitar os sistemas vulneráveis e infectá-los com malware. As escolhas populares aqui incluem ransomware ou, para máquinas individuais, às vezes o software do bot é instalado, o que absorverá cada nova máquina na botnet.

Links de SEO e spam de conteúdo

Sites e aplicativos da web que aceitam conteúdo gerado pelo usuário (como análises de produtos, comentários e assim por diante) são frequentemente infestados por botnets. Os bots criam contas falsas e tentam adicionar “conteúdo” espúrio, como pequenos pedaços de texto contendo backlinks para um site específico. O objetivo principal do hacker é aumentar a visibilidade do site vinculado nos mecanismos de pesquisa e talvez até obter alguns visitantes que chegam diretamente seguindo esses links do aplicativo da web vitimado.

Invasões de contas

Quando os hackers violam grandes sites, eles geralmente coletam milhares de conjuntos de credenciais, como combinações de nome de usuário e senha. Eles sabem que, infelizmente, muitas pessoas ainda usam as mesmas credenciais em muitos sites diferentes. Portanto, assim que os hackers obtiverem uma lista de credenciais de conta de um site, eles tentarão fazer login em muitos outros sites com as credenciais roubadas.

Esse preenchimento de credenciais é muito comum; um botnet visitará um site de alto perfil onde os hackers desejam assumir contas e sistematicamente “colocar” credenciais roubadas no formulário de login do site. Normalmente, pelo menos algumas dessas tentativas de login serão bem-sucedidas, o que significa que o invasor pode assumir o controle dessas contas no novo site. A botnet é uma parte vital desse processo, pois geralmente envolve muitos milhares ou mesmo milhões de tentativas sistemáticas de login, o que estaria além da capacidade de um invasor humano.

Fraude de cartão de pagamento

Atores de ameaças usam botnets para validar cartões de pagamento roubados. Os bots colocam os números dos cartões em aplicativos da web para ver se eles são aceitos ou rejeitados. Uma técnica semelhante é usada para descobrir novas cartas; os bots percorrem os números potenciais e os inserem em aplicativos da web. Esta é uma maneira grosseira, mas eficaz, de roubar cartões adicionais que antes eram desconhecidos para o invasor.

Raspagem e roubo de dados

Os hackers usam botnets para raspar sites e aplicativos da web, copiando dados para vários fins ilícitos. Em alguns setores (por exemplo, comércio eletrônico, seguros e vários outros), os dados de preços são informações valiosas; na verdade, as empresas duvidosas às vezes contratam agentes de ameaças para raspar os sites dos concorrentes para obtê-lo. Em outros setores, como agregação de dados, as empresas estão vendendo acesso ao conteúdo e a captura de botnets é uma ameaça direta ao modelo de negócios.

Abuso de aplicativos

Os agentes de ameaças geralmente usam botnets para fins altamente especializados, personalizados para a organização que está sendo visada. Um exemplo comum é a negação de inventário , em que um botnet é usado para acessar um site comercial ou aplicativo móvel e iniciar um processo de compra, sem nunca concluir a transação. Isso pode remover itens do estoque por um tempo especificado, o que nega aos clientes reais a capacidade de comprá-los. Juntamente com a perda de receita das vendas que foram impedidas, isso pode causar problemas adicionais para a vítima.

É comum que botnets ataquem sites e aplicativos de viagens; os bots consultam horários de voos e começam a fazer reservas – o que retira os assentos do estoque por um tempo determinado, geralmente 10 ou 15 minutos – mas nunca compram passagens. Isso não apenas remove muitos assentos do inventário disponível a qualquer momento, como também pode gerar grandes taxas de pesquisa de dados para o site de viagens.

Muitos sites de viagens dependem de feeds de dados externos para obter informações sobre horários de voos e pagam por consulta; assim, a atividade do bot inflige danos financeiros diretos ao alvo.

Por que os ataques de botnet são tão comuns hoje em dia?

Qualquer pessoa envolvida em segurança cibernética sabe que uma defesa robusta contra bots hostis é essencial hoje. Os ataques de botnet descritos acima ocorrem com muita frequência.

Os bots representam quase dois terços do tráfego da web hoje. Alguns são bons bots, como os spiders dos mecanismos de busca. O restante – mais da metade de todos os bots – são hostis. Fonte: Tráfego processado pelo Reblaze (mais de oito bilhões de solicitações HTTP/S por dia)

Há muitas razões para isto. Botnets são comuns, e novos estão sempre sendo construídos. Os cibercriminosos usam botnets porque são necessários. A maioria dos ataques descritos anteriormente não seria possível sem eles.

Os atores de ameaças de hoje incluem tudo, desde redes do crime organizado na Rússia até hackers patrocinados pelo Estado na China. A maioria dos hackers são sofisticados e altamente qualificados; muitos também são bem financiados. Eles usarão todas as ferramentas necessárias para atingir seus objetivos. Portanto, botnets maiores e melhores estão sempre sendo construídos.

Eles são lucrativos para hackers

Um agente de ameaças que controla um botnet robusto tem muitas oportunidades de lucro. Aqui estão alguns.

Extorsão DDoS

Os hackers lançarão um DDoS maciço contra um site e, em seguida, enviarão um pedido de resgate ao proprietário do site. Eles ameaçam manter o ataque até que o resgate seja pago. Um DDoS bem-sucedido pode impedir que os clientes acessem um site ou aplicativo, portanto, os proprietários do site geralmente pagam o resgate, em vez de sustentar a perda contínua de receita do ataque.

Vender dados roubados

Como mencionado anteriormente, botnets podem ser usados para roubar muitos tipos de informações valiosas. Alguns tipos de dados, como números de cartões de pagamento, podem ser usados diretamente por hackers e/ou revendidos na dark web, onde existem mercados grandes e maduros para esse fim. As credenciais de conta válidas também são bastante valiosas.

Spam de e-mail e SMS

Anos atrás, a maioria dos spammers enviava e-mails em massa para vender produtos duvidosos ou cometer outros golpes. Hoje, campanhas de phishing e outras atividades ilícitas são desenfreadas. Além disso, os proprietários de botnets podem lucrar não apenas enviando suas próprias mensagens, mas também oferecendo spam como serviço a outros criminosos.

Spam de SEO

Botnets são frequentemente alugados para os chamados “serviços de SEO” que realizam campanhas de link-drop em toda a web.

Outros serviços de malware

Juntamente com spam e SEO, os hackers podem alugar recursos de botnet para uma ampla variedade de propósitos: fraude de publicidade, abuso de aplicativos, raspagem e muito mais. Agora existe um mercado ativo para isso, como discutiremos a seguir.

Botnets são baratos, abundantes e fáceis de alugar

A dark web talvez seja mais conhecida pelo compartilhamento de arquivos e vendas de drogas ilegais. Mas também é o lar de muitos fóruns e mercados clandestinos para crimes cibernéticos.

Hackers com várias especializações e conjuntos de habilidades oferecem seus serviços para aluguel. Ferramentas de ataque e outros softwares são vendidos em mercados online onde os compradores podem avaliar os produtos e deixar comentários. E botnets podem ser alugados por hora, dia ou semana.

Anos atrás, um agente de ameaças que queria uma botnet precisava construir uma do zero, o que é uma tarefa difícil e cara. Hoje, um botnet DDoS genérico pode ser alugado por apenas US$ 50 por dia. Quando os recursos de ataque são tão abundantes e estão disponíveis de forma tão barata, não surpreende que os ataques de botnet sejam tão comuns.

Como proteger sua rede contra botnets

Como os ataques de botnets vêm em diferentes formas, uma defesa adequada contra eles deve ser montada em várias frentes diferentes. As melhores práticas podem ser categorizadas como medidas específicas contra DDoS, medidas específicas contra outros ataques volumétricos e princípios gerais que se aplicam a todos os ataques de bot.

De todos os ataques de botnet, os ataques DDoS são o tipo mais dramático. O tamanho e a escala de um ataque DDoS moderno podem ser impressionantes, e um aplicativo da Web com recursos insuficientes pode ser sobrecarregado rapidamente.

Felizmente, é fácil para um site ter largura de banda e outros recursos para suportar um DDoS hoje. As plataformas de nuvem modernas simplificam a configuração do dimensionamento automático para aplicativos da Web, para que recursos adicionais fiquem online de forma rápida e automática quando a demanda aumentar.

Se o seu site ainda não tiver isso, você deverá adicioná-lo em breve. Além disso, se você não estiver executando sua solução de segurança da Web para a nuvem, considere migrá-la para lá. Então ele também será capaz de escalonar dinamicamente em resposta às mudanças nas condições de ameaça. Os aplicativos da Web protegidos raramente precisarão ser dimensionados automaticamente porque o tráfego DDoS nunca os alcançará.

Enquanto você está considerando suas defesas DDoS, certifique-se de estar ciente de todas as opções disponíveis para você hoje. Os serviços de proteção contra DDoS estão se tornando amplamente disponíveis; por exemplo, as plataformas de nuvem de nível superior agora incluem mitigação integrada para DDoS volumétrico nas camadas de rede e transporte. Você deve aproveitar os serviços disponíveis para você.

Outras dicas incluem o uso de um CDN para veicular conteúdo estático; isso pode reduzir o impacto de ataques volumétricos. Tradicionalmente, isso era feito principalmente para arquivos individuais (imagens, mídia, scripts e assim por diante), mas hoje há uma tendência maior de tornar páginas inteiras estáticas sempre que possível. Isso pode reduzir a superfície de ataque do site para ameaças não volumétricas e, como bônus, também melhorará a capacidade de resposta percebida do sistema para seus usuários.

Outros tipos de ataques volumétricos

Algumas formas de ataque de bot ainda exigem que o botnet envie grandes volumes de tráfego, mas seu objetivo não é sobrecarregar o alvo. Um exemplo comum é o preenchimento de credenciais: um botnet pode tentar acessar um formulário de login milhares de vezes. Assim, o ataque é volumétrico (inclui um grande volume de solicitações enviadas ao alvo), mas não se destina a infligir um DDoS.

Derrotar esses ataques pode ser um desafio, pois exige que o aplicativo da Web de destino reconheça que um ataque em grande escala está ocorrendo, para que possa negar as solicitações. No entanto, um botnet sofisticado alternará suas solicitações rapidamente por meio de seus dispositivos escravizados. O destino pode receber apenas uma solicitação de qualquer endereço IP. Como os algoritmos tradicionais de limitação de taxa contam as solicitações provenientes de cada origem de tráfego, esses algoritmos não podem se defender contra esses tipos de ataques.

Portanto, uma defesa robusta hoje deve incluir recursos sólidos de gerenciamento de bots e verificação humana. A solução de segurança da Web deve ser capaz de detectar tráfego automatizado, independentemente de quantas (ou quantas) solicitações foram enviadas por essa fonte de tráfego específica para o aplicativo protegido.

As soluções de segurança mais antigas dependiam de listas negras, assinaturas, verificação do navegador e várias outras técnicas para detectar bots hostis. Essas técnicas não são mais adequadas. Para detectar de forma confiável os bots de última geração e ataques em nível de aplicativo, como negação de inventário, as soluções de segurança modernas incluem recursos como perfil comportamental. Eles aprendem e entendem as características e padrões comportamentais de usuários legítimos para os aplicativos que estão protegendo. Isso permite que eles identifiquem fontes de tráfego maliciosas e as bloqueiem.

Finalmente, devemos mencionar algumas práticas recomendadas que podem parecer óbvias, mas muitas vezes são negligenciadas de qualquer maneira. Primeiro, seus aplicativos da web devem aplicar políticas de segurança rígidas, por exemplo, quando um site experimenta várias tentativas de login com falha para uma determinada conta, essa conta deve ser temporariamente banida/desativada para evitar ataques de ATO (tomada de conta).

Em segundo lugar, sua rede deve ser o mais opaca possível. Quando ocorrem condições de erro, ele deve responder adequadamente, com o mínimo de informações. Isso impedirá que os hackers aprendam os detalhes da implementação de back-end, o que dificultará a descoberta de vulnerabilidades.

Falando em vulnerabilidades, concluiremos esta seção com conselhos que parecerão muito óbvios, mas devem ser ditos: sua rede deve ser mantida atualizada! Sua organização precisa de políticas internas rígidas para garantir que os patches de segurança e as atualizações sejam instalados assim que forem emitidos, porque os botnets estão sempre procurando sistemas com vulnerabilidades não corrigidas.

Você provavelmente já ouviu esse conselho inúmeras vezes antes. Sim, e assim como todos os outros. No entanto, ainda é muitas vezes ignorado por grandes organizações que certamente deveriam conhecer melhor.

O exemplo recente mais notório é a violação da Equifax, que comprometeu informações financeiras privadas de 147 milhões de consumidores. A empresa foi penetrada por uma falha no Apache Struts, para a qual um patch foi lançado (mas não aplicado pela Equifax) vários meses antes da violação ocorrer.

Não seja como a Equifax. Lembre-se: se você deixar uma falha de segurança em sua rede, os bots a encontrarão – garantido.

Conclusão

Botnets são uma parte onipresente do ambiente de ameaças moderno. A falha em manter defesas adequadas contra eles tornará sua organização vulnerável a uma variedade de ataques, incluindo DDoS, spam, varreduras de vulnerabilidade – seguidos por tentativas de teste de penetração e violações de sistema, ataques de controle de contas, raspagem e roubo de dados, abuso de aplicativos e muito mais.

Felizmente, seguir as melhores práticas pode excluir bots hostis da sua rede. Essa tarefa não é necessariamente fácil; entre outras coisas, requer uma solução moderna de segurança na Web equipada para detectar as últimas gerações de bots maliciosos. Mas é possível, e nunca foi tão importante para sua organização garantir a proteção adequada.