تمثل شبكات الروبوت تهديدًا متزايدًا لمؤسستك: إليك السبب

نشرت: 2020-10-28لدى مجرمي الإنترنت مجموعة متنوعة من الأدوات المتاحة لهم اليوم. تعتبر الروبوتات واحدة من أكثر الأدوات أساسية وخطورة.

تستخدم جميع الهجمات الإلكترونية تقريبًا اليوم شبكات الروبوت بشكل أو بآخر. حتى الهجمات التي يشنها متسلل بشري بشكل مباشر ، مثل محاولات الاختراق اليدوي ، عادة ما يسبقها شبكات الروبوت التي تستكشف الشبكة المستهدفة وتقوم بمسح الثغرات الأمنية. لذلك ، من الضروري للمديرين التنفيذيين فهم كيفية عمل شبكات الروبوت وكيفية الدفاع عن شبكاتهم ضدها.

ما هي الروبوتات؟

كما يوحي الاسم ، فإن الروبوتات هي شبكة من الروبوتات.

"Bot" هو اختصار لروبوت الويب ، ويُعرف أيضًا باسم "Internet bot" أو "www robot". الروبوت هو تطبيق برمجي يقوم تلقائيًا بتنفيذ الأنشطة التي قد يقوم بها الإنسان بطريقة أخرى. تُستخدم الروبوتات على نطاق واسع اليوم ، لأن الروبوت يمكنه أداء العديد من الأنشطة بشكل أسرع وعلى نطاق أوسع من الإنسان.

ليست كل الروبوتات سيئة. في الواقع ، هناك أنواع مختلفة من الروبوتات ، بما في ذلك العديد من الروبوتات الجيدة التي يتم الترحيب بها في معظم المواقع. من المحتمل أن تكون عناكب محركات البحث ومحركات التسوق عبر الإنترنت هي الأمثلة الأكثر شيوعًا للروبوتات الجيدة.

ومع ذلك ، تتكون شبكات الروبوت من روبوتات معادية ؛ البرامج الضارة التي تعمل على شبكة كبيرة من الأجهزة المخترقة. يتواصل كل روبوت بشكل دوري مع خادم مركزي للقيادة والتحكم ؛ هذه هي الطريقة التي يتحكم بها المتسلل في الروبوتات ويصدر التعليمات إلى الروبوتات ، ويأمرها بشن هجمات مختلفة. عادةً لا يدرك مالكو الأجهزة التي تم اختراقها حيث يتم تشغيل الروبوتات حدوث أي من ذلك.

يمكن تصنيف شبكات البوت نت حسب أنواع الأجهزة التي تعمل عليها. تميل أقوى شبكات الروبوت إلى أن تكون شبكات كبيرة من أجهزة الكمبيوتر الشخصية. يقوم المتسللون ببناء هذه الشبكات عن طريق تثبيت برامج ضارة على الأجهزة ؛ إحدى الطرق الشائعة هي إرسال بريد إلكتروني عشوائي يحتوي على مرفق طروادة ، أو ربما رابط معاد سيؤدي ، عند النقر فوقه ، إلى تثبيت برنامج الروبوت. ومع ذلك ، فإن الروبوتات التي تعمل على أجهزة الكمبيوتر المصابة هي أداة مرغوبة للغاية للمتسللين ، نظرًا لأن أجهزة الكمبيوتر الأساسية لديها مجموعة متنوعة من القدرات.

في الطرف الآخر من الطيف توجد شبكات بوت تتكون من أجهزة إنترنت الأشياء (IoT). على مدى السنوات القليلة الماضية ، ظهرت العديد من الأجهزة "الذكية" المتصلة بالإنترنت في السوق: كل شيء من منظمات الحرارة إلى أجراس الباب إلى الكاميرات الأمنية. لسوء الحظ ، لا تتمتع العديد من هذه الأجهزة بأمان قوي ، وقد تمكن المتسللون من اختراق أعداد لا حصر لها منها ، واستعبادهم ودمجهم في شبكات الروبوت الضخمة.

نظرًا لأن أجهزة IoT أبسط بكثير ومحدودة في قدراتها أكثر من أجهزة الكمبيوتر ، فإن شبكات IoT الروبوتات قادرة على شن هجمات أقل تعقيدًا من شبكات الروبوت القائمة على الكمبيوتر. على سبيل المثال ، لا تحتوي معظم أجهزة إنترنت الأشياء على برامج بريد إلكتروني ، في حين أن معظم أجهزة الكمبيوتر لديها ؛ وبالتالي ، يمكن استخدام شبكات الكمبيوتر الآلية في حملات البريد الإلكتروني العشوائية الضخمة ، بينما لا يمكن استخدام شبكات إنترنت الأشياء.

ومع ذلك ، يمكن تعويض ما ينقص في الجودة بالكمية ؛ بعض شبكات إنترنت الأشياء (IoT) ضخمة ، وتحتوي على مئات الآلاف من الأجهزة المستعبدة. تميل هذه الشبكات إلى استخدامها في هجمات حجمية أبسط مثل DDoS ، حيث تكون كمية حركة المرور المتولدة هي السمة الأساسية للهجوم.

ما أنواع الهجمات التي يمكن استخدام الروبوتات من أجلها؟

تُستخدم شبكات الروبوت للعديد من أنواع الهجمات المختلفة اليوم. فيما يلي بعض من أكثرها شيوعًا.

DDoS (رفض الخدمة الموزع)

في هجوم DDoS ، ستنشئ الروبوتات كميات كبيرة من حركة المرور ، وكلها تستهدف هدفًا واحدًا. هدف المخترق هو إرسال عدد هائل من طلبات HTTP الواردة إلى الموقع أو تطبيق الويب المستهدف ، لجعله غير متاح للمستخدمين المقصودين. النتيجة المثالية (من وجهة نظر المخترق) هي تحطيم الهدف تمامًا وجعله في وضع عدم الاتصال.

ومع ذلك ، حتى الأداء المتدهور بشدة يعتبر نجاحًا. يمكن أن تصل هجمات DDoS الحديثة إلى أحجام مذهلة ؛ أثناء كتابة هذه المقالة ، فإن السجل الحالي هو هجوم 2.3 تيرا بايت في الثانية كان يستهدف منظمة تستخدم Amazon Web Services. لا شك أن هذا الرقم القياسي سيتم كسره قريبًا بهجوم أكبر.

رسائل إلكترونية مزعجة

في الأيام الأولى للإنترنت ، كان مرسلي البريد الإلكتروني العشوائي يستخدمون عددًا صغيرًا من أجهزة الكمبيوتر لإرسال كميات هائلة من الرسائل. تكيفت شركات الأمن ، وبدأت في نشر عناوين IP لهذه الحواسيب ، مما يسهل على برامج الأمان حظرها.

اليوم ، يتجنب مرسلو البريد العشوائي هذا باستخدام شبكات الروبوت الكبيرة لتحقيق أهدافهم بدلاً من ذلك. يرسل كل جهاز مستعبد رسائل قليلة نسبيًا ، مما يجعل من الصعب على المؤسسات الأمنية تحديد مصادر حملة البريد العشوائي. ومع ذلك ، فإن حجم الروبوتات يعني أن مرسل البريد العشوائي لا يزال بإمكانه إرسال آلاف أو حتى ملايين الرسائل في وقت قصير. أيضًا ، يمكن لبعض الروبوتات القيام بذلك ليس فقط من خلال البريد الإلكتروني ، ولكن يمكنها أيضًا إنشاء رسائل SMS غير مرغوب فيها.

فحص الضعف

تجري شبكات البوت نت عمليات مسح للثغرات الأمنية ؛ يفحصون الشبكات بشكل منهجي عبر الإنترنت ، ويبحثون عن الأنظمة ذات الثغرات الأمنية المعروفة التي لم يتم تصحيحها بعد. عند العثور على أنظمة قابلة للاستغلال ، يتابع المتسللون بمحاولات الاختراق المباشرة والهجمات الأخرى.

تثبيت البرامج الضارة

في بعض الأحيان ، لن يتبع فحص الثغرات الأمنية أي تدخل بشري. بالنسبة لبعض أنواع الثغرات الأمنية ، عندما يتم العثور على عدد كبير من الضحايا المحتملين ، سيتم استخدام الروبوتات لزيارة الأنظمة المعرضة للخطر وإلحاق الضرر بها ببرامج ضارة. تتضمن الخيارات الشائعة هنا برامج الفدية ، أو بالنسبة للأجهزة الفردية ، يتم تثبيت برنامج الروبوت أحيانًا ، والذي سيمتص كل جهاز جديد في شبكة الروبوتات.

روابط تحسين محركات البحث والمحتوى غير المرغوب فيه

غالبًا ما تعاني المواقع وتطبيقات الويب التي تقبل المحتوى الذي ينشئه المستخدمون (مثل مراجعات المنتجات والتعليقات وما إلى ذلك) من الشبكات الروبوتية. تنشئ الروبوتات حسابات مزيفة ثم تحاول إضافة "محتوى" زائف ، مثل أجزاء نصية صغيرة تحتوي على روابط خلفية إلى موقع معين. الهدف الأساسي للمتسلل هو تعزيز ظهور الموقع المرتبط في محركات البحث ، وربما حتى الحصول على عدد قليل من الزوار الذين يصلون مباشرة عن طريق اتباع هذه الروابط من تطبيق الويب الضحية.

عمليات الاستحواذ على الحساب

عندما يخترق المتسللون مواقع الويب الكبيرة ، فإنهم غالبًا ما يجمعون الآلاف من مجموعات بيانات الاعتماد مثل مجموعات اسم المستخدم وكلمة المرور. إنهم يعلمون أنه لسوء الحظ ، لا يزال العديد من الأشخاص يستخدمون نفس بيانات الاعتماد عبر العديد من مواقع الويب المختلفة. لذلك ، بمجرد حصول المتسللين على قائمة بيانات اعتماد الحساب من موقع واحد ، سيحاولون تسجيل الدخول إلى العديد من المواقع الأخرى باستخدام بيانات الاعتماد المسروقة.

حشو أوراق الاعتماد هذا شائع جدًا ؛ ستزور الروبوتات موقعًا ذائع الصيت حيث يريد المتسللون الاستيلاء على الحسابات ، ويقومون بشكل منهجي "بحشو" بيانات الاعتماد المسروقة في نموذج تسجيل الدخول الخاص بالموقع. عادةً ما تنجح بعض محاولات تسجيل الدخول هذه على الأقل ، مما يعني أنه يمكن للمهاجم بعد ذلك التحكم في تلك الحسابات على الموقع الجديد. تعد شبكة الروبوتات جزءًا حيويًا من هذه العملية ، حيث إنها تتضمن عادةً عدة آلاف أو حتى ملايين محاولات تسجيل الدخول المنتظمة ، والتي قد تتجاوز قدرة المهاجم البشري.

تزوير بطاقات الدفع

يستخدم ممثلو التهديد الروبوتات للتحقق من صحة بطاقات الدفع المسروقة. تقوم برامج الروبوت بحشو أرقام البطاقات في تطبيقات الويب لمعرفة ما إذا تم قبولها أو رفضها. يتم استخدام تقنية مماثلة لاكتشاف بطاقات جديدة ؛ تتنقل الروبوتات عبر الأرقام المحتملة وتدخلها في تطبيقات الويب. هذه طريقة بدائية لكنها فعالة لسرقة بطاقات إضافية لم تكن معروفة من قبل للمهاجم.

القشط وسرقة البيانات

يستخدم المتسللون الروبوتات لتتخلص من المواقع وتطبيقات الويب ، ونسخ البيانات لأغراض غير مشروعة مختلفة. في بعض الصناعات (على سبيل المثال ، التجارة الإلكترونية والتأمين والعديد من الصناعات الأخرى) ، تعتبر بيانات التسعير معلومات قيمة ؛ في الواقع ، تقوم الشركات المشبوهة أحيانًا بتوظيف الجهات الفاعلة المهددة لكشط مواقع المنافسين للحصول عليها. في صناعات أخرى ، مثل تجميع البيانات ، تبيع الشركات الوصول إلى المحتوى ، ويُعد تجريف الروبوتات تهديدًا مباشرًا لنموذج الأعمال.

إساءة استخدام التطبيق

غالبًا ما يستخدم الفاعلون في مجال التهديد شبكات الروبوتات لأغراض متخصصة للغاية ، ومخصصة للمؤسسة المستهدفة. أحد الأمثلة الشائعة هو رفض المخزون ، حيث يتم استخدام الروبوتات للوصول إلى موقع ويب تجاري أو تطبيق جوال ، والبدء في عملية الشراء ، دون إكمال المعاملة على الإطلاق. يمكن أن يؤدي ذلك إلى إزالة العناصر من المخزون لفترة زمنية محددة ، مما يحرم العملاء الفعليين من شرائها. بالإضافة إلى الإيرادات المفقودة من المبيعات التي تم منعها ، يمكن أن يتسبب ذلك في مشاكل إضافية للضحية.

من الشائع أن تهاجم الروبوتات مواقع السفر والتطبيقات ؛ تستعلم الروبوتات عن جداول الرحلات وتبدأ في إجراء الحجوزات - مما يؤدي إلى إزالة المقاعد من المخزون لفترة محددة ، عادةً ما تكون 10 أو 15 دقيقة - ولكن لا تشتري التذاكر أبدًا. لا يؤدي هذا فقط إلى إزالة العديد من المقاعد من المخزون المتاح في أي وقت معين ، بل قد يؤدي أيضًا إلى تكبد رسوم كبيرة للبحث عن البيانات لموقع السفر.

تعتمد العديد من مواقع السفر على خلاصات البيانات الخارجية للحصول على معلومات جدول الرحلات ، وتدفع مقابلها على أساس كل استعلام ؛ وبالتالي ، فإن نشاط الروبوت يلحق ضررًا ماليًا مباشرًا بالهدف.

لماذا تعتبر هجمات الروبوتات شائعة جدًا اليوم؟

يعرف أي شخص يشارك في الأمن السيبراني أن الدفاع القوي ضد الروبوتات المعادية ضروري اليوم. تحدث هجمات الروبوتات الموصوفة أعلاه بشكل متكرر.

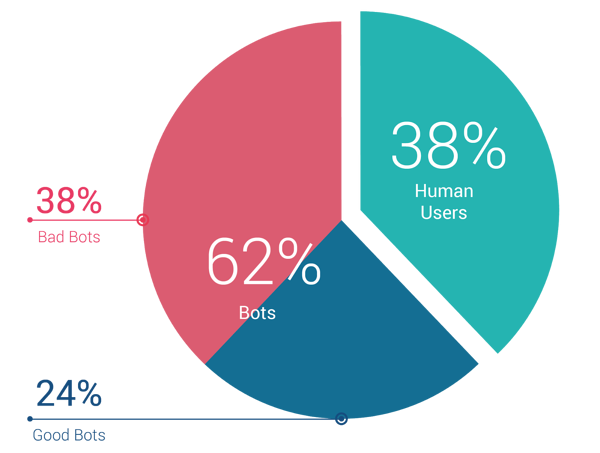

تشكل الروبوتات ما يقرب من ثلثي حركة مرور الويب اليوم. بعضها عبارة عن روبوتات جيدة ، مثل عناكب محركات البحث. الباقي - أكثر من نصف جميع الروبوتات - معادون. المصدر: حركة المرور التي تمت معالجتها بواسطة Reblaze (أكثر من ثمانية مليارات طلب HTTP / S يوميًا)

هناك اسباب كثيرة لهذا. شبكات الروبوت شائعة ، ويتم دائمًا بناء شبكات جديدة. يستخدم مجرمو الإنترنت شبكات الروبوت لأنها ضرورية. معظم الهجمات الموصوفة سابقًا لن تكون ممكنة بدونها.

تشمل الجهات الفاعلة في التهديد اليوم كل شيء من حلقات الجريمة المنظمة في روسيا إلى المتسللين الذين ترعاهم الدولة في الصين. معظم المتسللين متطورون وذو مهارات عالية ؛ كما يتم تمويل العديد منها بشكل جيد. سوف يستخدمون أي أدوات ضرورية لتحقيق أهدافهم. لذلك ، يتم دائمًا إنشاء شبكات روبوت أكبر وأفضل.

إنها مربحة للقراصنة

ممثل التهديد الذي يتحكم في شبكة الروبوتات القوية لديه العديد من الفرص لتحقيق الربح. وهنا عدد قليل.

ابتزاز DDoS

سيطلق المتسللون DDoS ضخمًا ضد أحد المواقع ، ثم يرسلون طلب فدية إلى مالك الموقع. يهددون بالإبقاء على الهجوم حتى دفع الفدية. يمكن أن يمنع DDoS الناجح العملاء من الوصول إلى موقع أو تطبيق ، لذلك غالبًا ما يدفع مالكو المواقع الفدية ، بدلاً من تحمل الخسارة المستمرة في الإيرادات من الهجوم.

بيع البيانات المسروقة

كما ذكرنا سابقًا ، يمكن استخدام شبكات الروبوت لسرقة العديد من أنواع المعلومات القيمة. يمكن استخدام بعض أنواع البيانات ، مثل أرقام بطاقات الدفع ، مباشرة من قبل المتسللين و / أو إعادة بيعها على الويب المظلم ، حيث توجد أسواق كبيرة وناضجة لهذا الغرض. تعتبر بيانات اعتماد الحساب الصالحة ذات قيمة كبيرة أيضًا.

البريد الإلكتروني والرسائل القصيرة غير المرغوب فيها

قبل سنوات ، كان معظم مرسلي البريد العشوائي يرسلون رسائل بريد إلكتروني جماعية لبيع منتجات مشبوهة أو ارتكاب عمليات احتيال أخرى. اليوم ، تنتشر حملات التصيد وغيرها من الأنشطة غير المشروعة. علاوة على ذلك ، يمكن لمالكي الروبوتات الاستفادة ليس فقط من خلال إرسال رسائلهم الخاصة ، ولكن أيضًا من خلال تقديم البريد العشوائي كخدمة لمجرمين آخرين.

SEO البريد العشوائي

غالبًا ما يتم تأجير شبكات البوت نت إلى ما يسمى "خدمات تحسين محركات البحث" الذين يقومون بحملات إسقاط الروابط عبر الويب.

خدمات البرمجيات الخبيثة الأخرى

إلى جانب البريد العشوائي وتحسين محركات البحث ، يمكن للقراصنة استئجار موارد الروبوتات لمجموعة متنوعة من الأغراض: الاحتيال الإعلاني ، وإساءة استخدام التطبيقات ، والكشط ، والمزيد. يوجد الآن سوق نشط لهذا ، كما سنناقش لاحقًا.

بوتنيت رخيصة ، وفيرة ، وسهلة الاستئجار

ربما تشتهر شبكة الويب المظلمة بمشاركة الملفات وبيع العقاقير المحظورة. لكنها أيضًا موطن العديد من المنتديات والأسواق السرية للجرائم الإلكترونية.

يقدم قراصنة ذوو تخصصات ومجموعات مهارات متنوعة خدماتهم للتأجير. تُباع أدوات الهجوم والبرامج الأخرى في الأسواق عبر الإنترنت حيث يمكن للمشترين تقييم المنتجات وترك التعليقات. ويمكن استئجار الروبوتات بالساعة أو اليوم أو الأسبوع.

قبل سنوات ، كان على ممثل التهديد الذي أراد شبكة الروبوتات إنشاء واحدة من الصفر ، وهي مهمة صعبة ومكلفة. اليوم ، يمكن استئجار روبوتات DDoS عامة مقابل 50 دولارًا في اليوم. عندما تكون موارد الهجوم وفيرة جدًا ، ومتوفرة بشكل غير مكلف ، فمن غير المفاجئ أن تكون هجمات الروبوتات شائعة جدًا.

كيف تحمي شبكتك من الروبوتات

نظرًا لأن هجمات الروبوتات تأتي في أشكال مختلفة ، يجب وضع دفاع مناسب ضدها على عدة جبهات مختلفة. يمكن تصنيف أفضل الممارسات كتدابير محددة ضد DDoS ، وتدابير محددة ضد الهجمات الحجمية الأخرى ، والمبادئ العامة التي تنطبق على جميع هجمات الروبوتات.

من بين جميع هجمات الروبوتات ، فإن هجمات DDoS هي النوع الأكثر إثارة. يمكن أن يكون الحجم الهائل لهجوم DDoS الحديث وحجمه مذهلين ، ويمكن أن يغرق تطبيق الويب الذي لا يحتوي على موارد كافية بسرعة.

لحسن الحظ ، من السهل جدًا أن يمتلك الموقع النطاق الترددي والموارد الأخرى لتحمل DDoS اليوم. تجعل الأنظمة الأساسية السحابية الحديثة من السهل إعداد التوسيع التلقائي لتطبيقات الويب ، بحيث تأتي الموارد الإضافية عبر الإنترنت بسرعة وبشكل تلقائي عندما يتصاعد الطلب.

إذا لم يكن هذا في موقعك بالفعل ، فيجب عليك إضافته قريبًا. أيضًا ، إذا كنت لا تقوم حاليًا بتشغيل حل أمان الويب الخاص بك إلى السحابة ، ففكر في ترحيله هناك. عندئذٍ ستكون أيضًا قادرة على القياس التلقائي ديناميكيًا استجابةً لظروف التهديد المتغيرة. نادرًا ما تضطر تطبيقات الويب المحمية إلى القياس التلقائي لأن حركة مرور DDoS لن تصل إليها مطلقًا.

أثناء التفكير في دفاعات DDoS الخاصة بك ، تأكد من أنك على دراية بجميع الخيارات المتاحة لك اليوم. أصبحت خدمات حماية DDoS متاحة على نطاق واسع ؛ على سبيل المثال ، تشتمل الأنظمة الأساسية السحابية ذات المستوى الأعلى الآن على التخفيف المدمج لـ DDoS الحجمي على الشبكة وطبقات النقل. يجب أن تستفيد من أي خدمات متاحة لك.

تتضمن النصائح الأخرى استخدام CDN لخدمة المحتوى الثابت ؛ هذا يمكن أن يقلل من تأثير الهجمات الحجمية. تقليديا ، كان هذا يتم في الغالب للملفات الفردية (الصور والوسائط والنصوص وما إلى ذلك) ، ولكن يوجد اليوم اتجاه أكبر نحو جعل الصفحات بأكملها ثابتة كلما أمكن ذلك. يمكن أن يؤدي ذلك إلى تقليل سطح هجوم الموقع للتهديدات غير الحجمية ، وكمكافأة ، سيؤدي أيضًا إلى تحسين استجابة النظام المتصورة لمستخدميك.

أنواع أخرى من الهجمات الحجمية

لا تزال بعض أشكال هجوم الروبوت تتطلب من الروبوتات إرسال كميات كبيرة من حركة المرور ، ولكن هدفها ليس إرباك الهدف. مثال شائع هو حشو بيانات الاعتماد: قد تحاول الروبوتات الوصول إلى نموذج تسجيل دخول واحد عدة آلاف من المرات. وبالتالي ، يكون الهجوم حجميًا (يتضمن حجمًا كبيرًا من الطلبات التي يتم إرسالها إلى الهدف) ، ولكن لا يُقصد به إلحاق DDoS.

قد يكون التغلب على هذه الهجمات أمرًا صعبًا ، لأنه يتطلب من تطبيق الويب المستهدف أن يدرك حدوث هجوم واسع النطاق ، حتى يتمكن من رفض الطلبات. ومع ذلك ، فإن الروبوتات المتطورة ستدير طلباتها بسرعة من خلال أجهزتها المستعبدة. قد يتلقى الهدف طلبًا واحدًا فقط من أي عنوان IP محدد. نظرًا لأن خوارزميات تحديد المعدل التقليدية تحسب الطلبات الواردة من كل مصدر حركة مرور ، فإن هذه الخوارزميات لا يمكنها الدفاع ضد هذه الأنواع من الهجمات.

لذلك ، يجب أن يشتمل الدفاع القوي اليوم على إدارة روبوت قوية وقدرات تحقق بشرية. يجب أن يكون حل أمان الويب قادرًا على اكتشاف حركة المرور الآلية ، بغض النظر عن عدد (أو عدد) الطلبات التي تم إرسالها بواسطة مصدر حركة المرور المحدد هذا إلى التطبيق المحمي.

اعتمدت حلول الأمان القديمة على القائمة السوداء والتوقيعات والتحقق من المتصفح وعدد قليل من التقنيات الأخرى لاكتشاف برامج الروبوت المعادية. هذه الأساليب لم تعد كافية. لاكتشاف أحدث جيل من الروبوتات والهجمات على مستوى التطبيق بشكل موثوق به مثل رفض المخزون ، تتضمن حلول الأمان الحديثة ميزات مثل التنميط السلوكي. يتعلمون ويفهمون الخصائص والأنماط السلوكية للمستخدمين الشرعيين للتطبيقات التي يقومون بحمايتها. وهذا يمكنهم من تحديد مصادر حركة المرور الضارة وحظرها.

أخيرًا ، يجب أن نذكر بعض أفضل الممارسات التي قد تبدو واضحة ، ولكن غالبًا ما يتم تجاهلها على أي حال. أولاً ، يجب أن تفرض تطبيقات الويب الخاصة بك سياسات أمنية صارمة ، على سبيل المثال عندما يواجه موقع ما عدة محاولات تسجيل دخول فاشلة لحساب معين ، يجب حظر / تعطيل هذا الحساب مؤقتًا لمنع هجمات ATO (الاستيلاء على الحساب).

ثانيًا ، يجب أن تكون شبكتك غير شفافة قدر الإمكان. عند حدوث حالات خطأ ، يجب أن تستجيب بشكل مناسب ، بأقل قدر من المعلومات. سيمنع هذا المتسللين من تعلم تفاصيل تنفيذ الخلفية ، مما سيجعل اكتشاف نقاط الضعف أكثر صعوبة عليهم.

عند الحديث عن الثغرات الأمنية ، سنختتم هذا القسم بنصيحة ستبدو واضحة جدًا ، ولكن يجب أن تُقال مع ذلك: يجب أن تظل شبكتك محدثة! تحتاج مؤسستك إلى سياسات داخلية صارمة لضمان تثبيت تصحيحات الأمان والترقيات بمجرد إصدارها ، لأن شبكات الروبوت تبحث دائمًا عن أنظمة بها ثغرات أمنية لم يتم إصلاحها.

ربما سمعت هذه النصيحة مرات لا تحصى من قبل. نعم ، وكذلك فعل الجميع. ومع ذلك ، لا يزال يتم تجاهلها في كثير من الأحيان من قبل المنظمات الكبيرة التي يجب أن تعرف بالتأكيد أفضل.

المثال الأخير الأكثر شهرة هو خرق Equifax ، الذي أضر بالمعلومات المالية الخاصة لـ 147 مليون مستهلك. تم اختراق الشركة من خلال خلل في Apache Struts ، حيث تم إصدار تصحيح (ولكن لم يتم تطبيقه بواسطة Equifax) قبل عدة أشهر من حدوث الخرق.

لا تكن مثل Equifax. تذكر: إذا تركت ثغرة أمنية في شبكتك ، فستجدها الروبوتات - مضمونة.

استنتاج

تعد شبكات الروبوت جزءًا موجودًا في كل مكان من بيئة التهديد الحديثة. سيؤدي الفشل في الحفاظ على دفاعات كافية ضدهم إلى جعل مؤسستك عرضة لمجموعة متنوعة من الهجمات ، بما في ذلك DDoS والبريد العشوائي ومسح الثغرات الأمنية - تليها محاولات اختبار الاختراق وخروقات النظام وهجمات الاستيلاء على الحساب والكشط وسرقة البيانات وإساءة استخدام التطبيقات والمزيد.

لحسن الحظ ، يمكن أن يؤدي اتباع أفضل الممارسات إلى استبعاد الروبوتات المعادية من شبكتك. هذه المهمة ليست بالضرورة سهلة. من بين أمور أخرى ، يتطلب الأمر حلاً حديثًا لأمان الويب مجهزًا لاكتشاف أحدث الأجيال من الروبوتات الضارة. لكن هذا ممكن ، ولم يكن الأمر الأكثر أهمية بالنسبة لمؤسستك لضمان حصولها على الحماية الكافية.