Les botnets sont une menace croissante pour votre organisation : voici pourquoi

Publié: 2020-10-28Les cybercriminels disposent aujourd'hui d'une grande variété d'outils. L'un des outils les plus fondamentaux et les plus dangereux est le botnet.

Presque toutes les cyberattaques utilisent aujourd'hui des botnets sous une forme ou une autre. Même les attaques menées directement par un pirate humain, telles que les tentatives de pénétration manuelle, sont généralement précédées par des botnets sondant le réseau ciblé et effectuant des analyses de vulnérabilité. Par conséquent, il est essentiel que les dirigeants comprennent comment fonctionnent les botnets et comment défendre leurs réseaux contre eux.

Qu'est-ce qu'un botnet ?

Comme son nom l'indique, un botnet est un réseau de bots.

« Bot » est l'abréviation de robot Web, également connu sous le nom de « bot Internet » ou « www robot ». Un bot est une application logicielle qui exécute automatiquement des activités qu'un humain pourrait faire autrement. Les bots sont largement utilisés aujourd'hui, car un bot peut effectuer de nombreuses activités plus rapidement et à plus grande échelle qu'un humain.

Tous les robots ne sont pas mauvais. En fait, il existe différents types de bots, dont de nombreux bons bots qui sont les bienvenus sur la plupart des sites. Les araignées des moteurs de recherche et les moteurs d'achat en ligne sont probablement les exemples les plus courants de bons robots.

Cependant, les botnets sont composés de bots hostiles ; programmes logiciels malveillants qui s'exécutent sur un vaste réseau d'appareils compromis. Chaque bot communique périodiquement avec un serveur central C&C (Command and Control) ; c'est ainsi que le pirate contrôle le botnet et donne des instructions aux bots, leur ordonnant de mener diverses attaques. Les propriétaires des appareils compromis sur lesquels les bots s'exécutent ne sont généralement pas conscients de ce qui se passe.

Les botnets peuvent être classés en fonction des types d'appareils sur lesquels ils s'exécutent. Les botnets les plus puissants ont tendance à être de grands réseaux d'ordinateurs personnels. Les pirates construisent ces réseaux en installant des logiciels malveillants sur les machines ; un moyen courant consiste à envoyer des courriers indésirables contenant une pièce jointe de cheval de Troie, ou peut-être un lien hostile qui, une fois cliqué, conduira à l'installation du programme bot. Quelle que soit sa conception, un botnet s'exécutant sur des PC infectés est un outil très convoité pour les pirates, car les PC sous-jacents ont une grande variété de capacités.

À l'autre extrémité du spectre se trouvent les botnets constitués d'appareils Internet des objets (IoT). Au cours des dernières années, de nombreux appareils « intelligents » connectés à Internet ont fait leur apparition sur le marché : des thermostats aux sonnettes en passant par les caméras de sécurité. Malheureusement, bon nombre de ces appareils ne disposent pas d'une sécurité robuste, et les pirates ont pu en compromettre un nombre incalculable, les asservissant et les incorporant dans des botnets massifs.

Étant donné que les appareils IoT sont beaucoup plus simples et beaucoup plus limités dans leurs capacités que les PC, les botnets IoT sont capables d'attaques moins complexes que les botnets basés sur PC. Par exemple, la plupart des appareils IoT n'ont pas de logiciel de messagerie, contrairement à la plupart des PC ; ainsi, les botnets PC peuvent être utilisés dans d'énormes campagnes de spam, contrairement aux botnets IoT.

Cependant, tout ce qui manque à la qualité peut être compensé par la quantité ; certains botnets IoT sont massifs, contenant des centaines de milliers d'appareils asservis. Ces réseaux ont tendance à être utilisés pour des attaques volumétriques plus simples comme DDoS, où la quantité de trafic généré est la principale caractéristique de l'attaque.

Pour quels types d'attaques les botnets peuvent-ils être utilisés ?

Les botnets sont aujourd'hui utilisés pour de nombreux types d'attaques. Voici quelques-uns des plus courants.

DDoS (déni de service distribué)

Lors d'une attaque DDoS, un botnet générera de grandes quantités de trafic, toutes destinées à une seule cible. L'objectif du pirate est d'envoyer au site ou à l'application Web ciblé un volume écrasant de requêtes HTTP entrantes, afin de le rendre indisponible pour les utilisateurs visés. Le résultat idéal (du point de vue du pirate informatique) est de planter complètement la cible et de la mettre hors ligne.

Cependant, même une performance sévèrement dégradée serait considérée comme un succès. Les attaques DDoS modernes peuvent atteindre des volumes stupéfiants ; Au moment de la rédaction de cet article, le record actuel est une attaque de 2,3 Tbps qui visait une organisation utilisant Amazon Web Services. Nul doute que ce record sera bientôt battu par une attaque encore plus importante.

Spam

Au début d'Internet, les spammeurs de messagerie utilisaient un petit nombre d'ordinateurs pour envoyer des quantités massives de messages. Les sociétés de sécurité se sont adaptées et ont commencé à publier les adresses IP de ces ordinateurs, ce qui a permis aux logiciels de sécurité de les bloquer facilement.

Aujourd'hui, les spammeurs évitent cela en utilisant de grands botnets pour atteindre leurs objectifs. Chaque appareil asservi envoie relativement peu de messages, ce qui rend beaucoup plus difficile pour les organisations de sécurité d'identifier les sources d'une campagne de spam. Cependant, la taille du botnet signifie que le spammeur peut toujours envoyer des milliers, voire des millions de messages en peu de temps. En outre, certains botnets peuvent le faire non seulement avec des e-mails, mais peuvent également générer des spams par SMS.

Analyses de vulnérabilité

Les botnets effectuent des analyses de vulnérabilité ; ils sondent systématiquement les réseaux sur Internet, à la recherche de systèmes présentant des vulnérabilités connues qui n'ont pas encore été corrigées. Lorsque des systèmes exploitables sont découverts, les pirates enchaînent avec des tentatives de violation directe et d'autres attaques.

Installation de logiciels malveillants

Parfois, une analyse de vulnérabilité ne sera pas suivie d'une intervention humaine. Pour certains types de vulnérabilités, lorsqu'un grand nombre de victimes potentielles sont trouvées, un botnet sera utilisé pour visiter les systèmes vulnérables et les infecter avec des logiciels malveillants. Les choix populaires ici incluent les ransomwares, ou pour les machines individuelles, parfois le logiciel bot est installé, qui absorbera chaque nouvelle machine dans le botnet.

Liens SEO et spam de contenu

Les sites et les applications Web qui acceptent le contenu généré par les utilisateurs (tels que les avis sur les produits, les commentaires, etc.) sont souvent en proie aux botnets. Les bots créent de faux comptes, puis tentent d'ajouter du "contenu" fallacieux, tel que de petits morceaux de texte contenant des backlinks vers un site particulier. L'objectif principal du pirate est d'augmenter la visibilité du site lié dans les moteurs de recherche, et peut-être même d'obtenir quelques visiteurs qui arrivent directement en suivant ces liens depuis l'application Web victime.

Prises de contrôle de compte

Lorsque les pirates piratent de grands sites Web, ils récoltent souvent des milliers d'ensembles d'informations d'identification telles que des combinaisons de nom d'utilisateur et de mot de passe. Ils savent que malheureusement, de nombreuses personnes utilisent encore les mêmes informations d'identification sur de nombreux sites Web différents. Par conséquent, une fois que les pirates obtiennent une liste d'informations d'identification de compte sur un site, ils tenteront de se connecter à de nombreux autres sites avec les informations d'identification volées.

Ce credential stuffing est très courant ; un botnet visitera un site très médiatisé où les pirates veulent prendre le contrôle des comptes, et "fourrera" systématiquement les informations d'identification volées dans le formulaire de connexion du site. Habituellement, au moins certaines de ces tentatives de connexion réussiront, ce qui signifie que l'attaquant peut alors prendre le contrôle de ces comptes sur le nouveau site. Le botnet est un élément essentiel de ce processus, car il implique généralement plusieurs milliers, voire des millions de tentatives de connexion systématiques, ce qui serait au-delà de la capacité d'un attaquant humain.

Fraude à la carte de paiement

Les pirates utilisent des botnets pour valider les cartes de paiement volées. Les robots insèrent les numéros de carte dans des applications Web pour voir s'ils sont acceptés ou rejetés. Une technique similaire est utilisée pour découvrir de nouvelles cartes ; les bots parcourent les numéros potentiels et les saisissent dans les applications Web. Il s'agit d'un moyen grossier, mais efficace, de voler des cartes supplémentaires qui étaient auparavant inconnues de l'attaquant.

Scraping et vol de données

Les pirates utilisent des botnets pour gratter des sites et des applications Web, en copiant des données à diverses fins illicites. Dans certains secteurs (par exemple, le commerce électronique, l'assurance et plusieurs autres), les données sur les prix sont des informations précieuses ; en fait, les entreprises louches embauchent parfois des acteurs de la menace pour gratter les sites des concurrents pour l'obtenir. Dans d'autres secteurs, tels que l'agrégation de données, les entreprises vendent l'accès au contenu, et le botnet scraping est une menace directe pour le modèle commercial.

Utilisation abusive des applications

Les auteurs de menaces utilisent souvent des botnets à des fins hautement spécialisées, adaptées à l'organisation ciblée. Un exemple courant est le déni d'inventaire , où un botnet est utilisé pour accéder à un site Web commercial ou à une application mobile, et commencer un processus d'achat, sans jamais terminer la transaction. Cela peut supprimer des articles de l'inventaire pendant une durée spécifiée, ce qui empêche les clients réels de les acheter. En plus de la perte de revenus des ventes qui ont été empêchées, cela peut entraîner des problèmes supplémentaires pour la victime.

Il est courant que les botnets attaquent les sites et applications de voyage ; les robots interrogent les horaires des vols et commencent à faire des réservations - ce qui supprime les sièges de l'inventaire pendant une durée déterminée, généralement 10 ou 15 minutes - mais n'achètent jamais de billets. Non seulement cela supprime de nombreux sièges de l'inventaire disponible à un moment donné, mais cela peut également entraîner des frais de recherche de données importants pour le site de voyage.

De nombreux sites de voyage s'appuient sur des flux de données externes pour obtenir des informations sur les horaires de vol et les paient à la demande ; ainsi, l'activité du bot inflige des dommages financiers directs à la cible.

Pourquoi les attaques de botnet sont-elles si courantes aujourd'hui ?

Toute personne impliquée dans la cybersécurité sait qu'une défense solide contre les bots hostiles est essentielle aujourd'hui. Les attaques de botnet décrites ci-dessus se produisent très fréquemment.

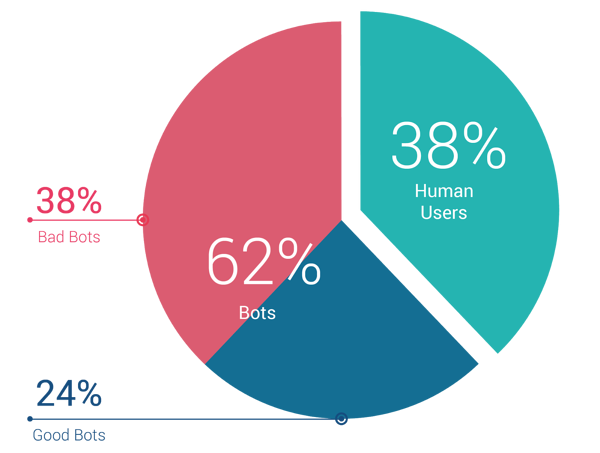

Les robots représentent aujourd'hui près des deux tiers du trafic Web. Certains sont de bons bots, comme les spiders des moteurs de recherche. Le reste – plus de la moitié de tous les bots – est hostile. Source : Trafic traité par Reblaze (plus de huit milliards de requêtes HTTP/S par jour)

Il y a plusieurs raisons à cela. Les botnets sont courants et de nouveaux sont toujours créés. Les cybercriminels utilisent les botnets parce qu'ils sont nécessaires. La plupart des attaques décrites précédemment ne seraient pas possibles sans eux.

Les acteurs de la menace d'aujourd'hui incluent tout, des réseaux du crime organisé en Russie aux pirates informatiques parrainés par l'État en Chine. La plupart des pirates sont sophistiqués et hautement qualifiés. beaucoup sont également bien financés. Ils utiliseront tous les outils nécessaires pour atteindre leurs objectifs. Par conséquent, des botnets plus grands et meilleurs sont toujours en cours de construction.

Ils sont rentables pour les pirates

Un acteur malveillant qui contrôle un botnet robuste a de nombreuses opportunités de profit. Voici quelques-uns.

Extorsion DDoS

Les pirates lanceront un DDoS massif contre un site, puis enverront une demande de rançon au propriétaire du site. Ils menacent de maintenir l'attaque jusqu'au paiement de la rançon. Un DDoS réussi peut empêcher les clients d'accéder à un site ou à une application, de sorte que les propriétaires de sites paieront souvent la rançon, au lieu de subir la perte continue de revenus due à l'attaque.

Vendre des données volées

Comme mentionné précédemment, les botnets peuvent être utilisés pour voler de nombreux types d'informations précieuses. Certains types de données, comme les numéros de carte de paiement, peuvent être utilisés directement par des pirates et/ou être revendus sur le dark web, où il existe de grandes places de marché matures à cet effet. Les identifiants de compte valides sont également très précieux.

Spam par e-mail et SMS

Il y a des années, la plupart des spammeurs envoyaient des e-mails en masse pour vendre des produits louches ou perpétrer d'autres escroqueries. Aujourd'hui, les campagnes de phishing et autres activités illicites sévissent. De plus, les propriétaires de botnets peuvent profiter non seulement de l'envoi de leurs propres messages, mais aussi de l'offre de spam en tant que service à d'autres criminels.

Spam de référencement

Les botnets sont souvent loués à des soi-disant « services de référencement » qui effectuent des campagnes de suppression de liens sur le Web.

Autres services de logiciels malveillants

Outre le spam et le référencement, les pirates peuvent louer des ressources de botnet à des fins très diverses : fraude publicitaire, utilisation abusive d'applications, grattage, etc. Il existe maintenant un marché actif pour cela, comme nous le verrons ensuite.

Les botnets sont bon marché, nombreux et faciles à louer

Le dark web est peut-être mieux connu pour le partage de fichiers et la vente de drogues illégales. Mais c'est aussi le siège de nombreux forums et marchés clandestins pour la cybercriminalité.

Des hackers avec diverses spécialisations et compétences proposent leurs services à la location. Des outils d'attaque et d'autres logiciels sont vendus sur des marchés en ligne où les acheteurs peuvent évaluer les produits et laisser des avis. Et les botnets peuvent être loués à l'heure, à la journée ou à la semaine.

Il y a des années, un acteur menaçant qui voulait un botnet devait en créer un à partir de zéro, ce qui est une tâche difficile et coûteuse. Aujourd'hui, un botnet DDoS générique peut être loué pour aussi peu que 50 $ par jour. Lorsque les ressources d'attaque sont si abondantes et sont disponibles à si peu de frais, il n'est pas surprenant que les attaques de botnets soient si courantes.

Comment protéger votre réseau contre les botnets

Étant donné que les attaques de botnet se présentent sous différentes formes, une défense appropriée contre elles doit être montée sur plusieurs fronts différents. Les meilleures pratiques peuvent être classées en mesures spécifiques contre les attaques DDoS, des mesures spécifiques contre d'autres attaques volumétriques et des principes généraux qui s'appliquent à toutes les attaques de robots.

De toutes les attaques de botnet, les attaques DDoS sont les plus dramatiques. La taille et l'échelle d'une attaque DDoS moderne peuvent être stupéfiantes, et une application Web avec des ressources insuffisantes peut être rapidement submergée.

Heureusement, il est simple pour un site d'avoir la bande passante et d'autres ressources pour résister à un DDoS aujourd'hui. Les plates-formes cloud modernes simplifient la configuration de la mise à l'échelle automatique pour les applications Web, de sorte que des ressources supplémentaires soient mises en ligne rapidement et automatiquement lorsque la demande augmente.

Si votre site ne l'a pas déjà en place, vous devriez l'ajouter bientôt. De plus, si vous n'exécutez pas actuellement votre solution de sécurité Web sur le cloud, envisagez de la migrer vers ce dernier. Ensuite, il pourra également évoluer automatiquement de manière dynamique en réponse à l'évolution des conditions de menace. Les applications Web protégées devront rarement évoluer automatiquement car le trafic DDoS ne les atteindra jamais.

Pendant que vous réfléchissez à vos défenses contre les attaques DDoS, assurez-vous de connaître toutes les options qui s'offrent à vous aujourd'hui. Les services de protection DDoS deviennent largement disponibles ; par exemple, les plates-formes cloud de premier plan incluent désormais une atténuation intégrée des attaques DDoS volumétriques sur les couches réseau et transport. Vous devriez profiter de tous les services qui vous sont offerts.

D'autres conseils incluent l'utilisation d'un CDN pour diffuser du contenu statique ; cela peut réduire l'impact des attaques volumétriques. Traditionnellement, cela se faisait principalement pour des fichiers individuels (images, médias, scripts, etc.), mais aujourd'hui, il y a une tendance plus large à rendre des pages entières statiques chaque fois que possible. Cela peut réduire la surface d'attaque du site pour les menaces non volumétriques et, en prime, améliorera également la réactivité perçue du système vis-à-vis de vos utilisateurs.

Autres types d'attaques volumétriques

Certaines formes d'attaques de robots nécessitent toujours que le botnet envoie de gros volumes de trafic, mais son objectif n'est pas de submerger la cible. Un exemple courant est le credential stuffing : un botnet peut essayer d'accéder à un formulaire de connexion plusieurs milliers de fois. Ainsi, l'attaque est volumétrique (elle comprend un grand volume de requêtes envoyées à la cible), mais n'a pas pour but d'infliger un DDoS.

Vaincre ces attaques peut être difficile, car cela nécessite que l'application Web ciblée reconnaisse qu'une attaque à grande échelle se produit, afin qu'elle puisse refuser les demandes. Cependant, un botnet sophistiqué fera tourner ses requêtes rapidement via ses appareils asservis. La cible peut ne recevoir qu'une seule demande d'une adresse IP donnée. Étant donné que les algorithmes traditionnels de limitation du débit comptent les requêtes provenant de chaque source de trafic, ces algorithmes ne peuvent pas se défendre contre ces types d'attaques.

Par conséquent, une défense robuste doit aujourd'hui inclure de solides capacités de gestion des bots et de vérification humaine. La solution de sécurité Web doit être capable de détecter le trafic automatisé, quel que soit le nombre (ou le peu) de requêtes envoyées par cette source de trafic spécifique à l'application protégée.

Les anciennes solutions de sécurité reposaient sur des listes noires, des signatures, la vérification du navigateur et une poignée d'autres techniques pour détecter les bots hostiles. Ces techniques ne sont plus adéquates. Pour détecter de manière fiable les bots de dernière génération et les attaques au niveau des applications telles que le déni d'inventaire, les solutions de sécurité modernes incluent des fonctionnalités telles que le profilage comportemental. Ils apprennent et comprennent les caractéristiques et les modèles de comportement des utilisateurs légitimes pour les applications qu'ils protègent. Cela leur permet d'identifier les sources de trafic malveillantes et de les bloquer.

Enfin, il convient de mentionner quelques bonnes pratiques qui peuvent sembler évidentes, mais qui sont de toute façon souvent négligées. Premièrement, vos applications Web doivent appliquer des politiques de sécurité strictes, par exemple lorsqu'un site subit plusieurs tentatives de connexion infructueuses pour un compte donné, ce compte doit être temporairement interdit/désactivé pour empêcher les attaques ATO (account takeover).

Deuxièmement, votre réseau doit être aussi opaque que possible. Lorsque des conditions d'erreur se produisent, il doit répondre de manière appropriée, avec un minimum d'informations. Cela empêchera les pirates d'apprendre les détails de l'implémentation du backend, ce qui leur rendra plus difficile la découverte des vulnérabilités.

En parlant de vulnérabilités, nous terminerons cette section par un conseil qui paraîtra très évident, mais qu'il faut quand même dire : votre réseau doit être maintenu à jour ! Votre organisation a besoin de politiques internes strictes pour s'assurer que les correctifs de sécurité et les mises à niveau sont installés dès leur publication, car les botnets sont toujours à la recherche de systèmes présentant des vulnérabilités non corrigées.

Vous avez probablement entendu ce conseil un nombre incalculable de fois auparavant. Oui, et tout le monde aussi. Néanmoins, il est encore souvent ignoré par les grandes organisations qui devraient certainement s'y connaître.

L'exemple récent le plus notoire est la violation d'Equifax, qui a compromis les informations financières privées de 147 millions de consommateurs. La société a été pénétrée par une faille dans Apache Struts, pour laquelle un correctif a été publié (mais non appliqué par Equifax) plusieurs mois avant que la faille ne se produise.

Ne soyez pas comme Equifax. N'oubliez pas : si vous laissez une faille de sécurité dans votre réseau, les bots la trouveront - c'est garanti.

Conclusion

Les botnets sont une partie omniprésente de l'environnement moderne des menaces. Le fait de ne pas maintenir des défenses adéquates contre eux rendra votre organisation vulnérable à une variété d'attaques, y compris les attaques DDoS, le spam, les analyses de vulnérabilité - suivies de tentatives de tests d'intrusion et de violations du système, d'attaques de prise de contrôle de compte, de grattage et de vol de données, d'abus d'applications, etc.

Heureusement, suivre les meilleures pratiques peut exclure les bots hostiles de votre réseau. Cette tâche n'est pas nécessairement facile ; entre autres, cela nécessite une solution de sécurité Web moderne équipée pour détecter les dernières générations de bots malveillants. Mais c'est possible, et il n'a jamais été aussi important pour votre organisation de s'assurer qu'elle dispose d'une protection adéquate.