Botnety są rosnącym zagrożeniem dla Twojej organizacji: oto dlaczego

Opublikowany: 2020-10-28Cyberprzestępcy mają dziś dostęp do szerokiej gamy narzędzi. Jednym z najbardziej podstawowych i najbardziej niebezpiecznych narzędzi jest botnet.

Prawie wszystkie dzisiejsze cyberataki wykorzystują botnety w takiej czy innej formie. Nawet ataki przeprowadzane bezpośrednio przez ludzkiego hakera, takie jak ręczne próby penetracji, są zwykle poprzedzane przez botnety sondujące docelową sieć i wykonujące skanowanie pod kątem luk w zabezpieczeniach. Dlatego też kadra kierownicza musi zrozumieć, jak działają botnety i jak bronić przed nimi swoich sieci.

Co to jest botnet?

Jak sama nazwa wskazuje, botnet to sieć botów.

„Bot” to skrót od robota internetowego, znanego również jako „bot internetowy” lub „robot www”. Bot to aplikacja, która automatycznie wykonuje czynności, które w przeciwnym razie mógłby wykonać człowiek. Boty są dziś szeroko stosowane, ponieważ bot może wykonywać wiele czynności szybciej i na większą skalę niż człowiek.

Nie wszystkie boty są złe. W rzeczywistości istnieją różne rodzaje botów, w tym wiele dobrych botów, które są mile widziane na większości witryn. Pająki wyszukiwarek i sklepy internetowe są prawdopodobnie najczęstszymi przykładami dobrych botów.

Jednak botnety składają się z wrogich botów; złośliwe oprogramowanie działające w dużej sieci zhakowanych urządzeń. Każdy bot komunikuje się okresowo z centralnym serwerem C&C (Command and Control); w ten sposób haker kontroluje botnet i wydaje instrukcje botom, nakazując im przeprowadzanie różnych ataków. Właściciele zhakowanych urządzeń, na których działają boty, zwykle nie są świadomi, że coś takiego się dzieje.

Botnety można podzielić na kategorie według typów urządzeń, na których działają. Najpotężniejsze botnety to zwykle duże sieci komputerów osobistych. Hakerzy budują te sieci, instalując złośliwe oprogramowanie na maszynach; jednym z powszechnych sposobów jest wysyłanie wiadomości e-mail zawierających spam, które zawierają załącznik trojana lub być może wrogie łącze, które po kliknięciu doprowadzi do instalacji programu bota. Jakkolwiek jest zbudowany, botnet działający na zainfekowanych komputerach jest bardzo pożądanym narzędziem dla hakerów, ponieważ podstawowe komputery mają szeroki wachlarz możliwości.

Na drugim końcu spektrum znajdują się botnety składające się z urządzeń Internetu rzeczy (IoT). W ciągu ostatnich kilku lat na rynku pojawiło się wiele „inteligentnych” urządzeń podłączonych do Internetu: od termostatów po dzwonki do drzwi i kamery bezpieczeństwa. Niestety, wiele z tych urządzeń nie ma solidnych zabezpieczeń, a hakerom udało się złamać ich niezliczoną liczbę, zniewalając i włączając je do ogromnych botnetów.

Ponieważ urządzenia IoT są znacznie prostsze i znacznie bardziej ograniczone w swoich możliwościach niż komputery PC, botnety IoT są zdolne do mniej złożonych ataków niż botnety oparte na komputerach PC. Na przykład większość urządzeń IoT nie ma oprogramowania do obsługi poczty e-mail, podczas gdy większość komputerów ma; w ten sposób botnety PC mogą być wykorzystywane w ogromnych kampaniach spamowych e-mail, podczas gdy botnety IoT nie.

Jednak brak jakości można zrekompensować ilością; niektóre botnety IoT są ogromne i zawierają setki tysięcy zniewolonych urządzeń. Sieci te są zwykle wykorzystywane do prostszych ataków wolumetrycznych, takich jak DDoS, gdzie ilość generowanego ruchu jest główną cechą ataku.

Do jakich rodzajów ataków mogą być wykorzystywane botnety?

Obecnie botnety są wykorzystywane do wielu różnych rodzajów ataków. Oto niektóre z najczęstszych.

DDoS (rozproszona odmowa usługi)

W przypadku ataku DDoS botnet będzie generował duże ilości ruchu skierowanego do jednego celu. Celem hakera jest wysłanie do docelowej witryny lub aplikacji internetowej przytłaczającej liczby przychodzących żądań HTTP, aby uczynić je niedostępnymi dla zamierzonych użytkowników. Idealnym rezultatem (z perspektywy hakera) jest całkowite rozbicie celu i wyłączenie go.

Jednak nawet poważnie obniżona wydajność zostałaby uznana za sukces. Nowoczesne ataki DDoS mogą osiągnąć oszałamiającą liczbę; w chwili pisania tego artykułu aktualny rekord to atak o szybkości 2,3 Tb/s wymierzony w organizację korzystającą z usług Amazon Web Services. Bez wątpienia ten rekord zostanie wkrótce pobity przez jeszcze większy atak.

spam

Na początku istnienia Internetu spamerzy e-mail używali niewielkiej liczby komputerów do wysyłania ogromnych ilości wiadomości. Firmy zajmujące się bezpieczeństwem dostosowały się i zaczęły publikować adresy IP tych komputerów, ułatwiając oprogramowaniu zabezpieczającemu ich blokowanie.

Obecnie spamerzy unikają tego, wykorzystując do realizacji swoich celów duże botnety. Każde zniewolone urządzenie wysyła stosunkowo niewiele wiadomości, co znacznie utrudnia organizacjom bezpieczeństwa zidentyfikowanie źródeł kampanii spamowej. Jednak rozmiar botnetu oznacza, że spamer może nadal wysyłać tysiące, a nawet miliony wiadomości w krótkim czasie. Ponadto niektóre botnety mogą to robić nie tylko za pomocą poczty e-mail, ale mogą również generować spam SMS.

Skany podatności

Botnety przeprowadzają skanowanie podatności; systematycznie sondują sieci w Internecie, szukając systemów ze znanymi lukami, które nie zostały jeszcze załatane. Po znalezieniu systemów, które można wykorzystać, hakerzy kontynuują próby bezpośredniego włamania i inne ataki.

Instalacja złośliwego oprogramowania

Czasami po skanowaniu podatności nie nastąpi interwencja człowieka. W przypadku niektórych rodzajów luk, gdy zostanie wykryta duża liczba potencjalnych ofiar, botnet zostanie wykorzystany do odwiedzenia podatnych systemów i zainfekowania ich złośliwym oprogramowaniem. Popularnym wyborem jest tutaj oprogramowanie ransomware lub w przypadku pojedynczych komputerów, czasami instalowane jest oprogramowanie bota, które wchłonie każdą nową maszynę do botnetu.

Linki SEO i spam treści

Witryny i aplikacje internetowe, które akceptują treści generowane przez użytkowników (takie jak recenzje produktów, komentarze itp.) są często nękane przez botnety. Boty tworzą fałszywe konta, a następnie próbują dodawać nieprawdziwe „treści”, takie jak małe fragmenty tekstu zawierające linki zwrotne do określonej witryny. Głównym celem hakera jest zwiększenie widoczności strony, do której prowadzi link, w wyszukiwarkach, a być może nawet pozyskanie kilku odwiedzających, którzy przychodzą bezpośrednio, klikając te linki z aplikacji internetowej będącej ofiarą ataku.

Przejęcia kont

Gdy hakerzy włamują się do dużych witryn internetowych, często zbierają tysiące zestawów danych uwierzytelniających, takich jak kombinacje nazwy użytkownika i hasła. Wiedzą, że niestety wiele osób nadal używa tych samych danych logowania na wielu różnych stronach internetowych. Dlatego, gdy hakerzy uzyskają listę danych uwierzytelniających konta z jednej witryny, będą próbowali zalogować się do wielu innych witryn za pomocą skradzionych danych uwierzytelniających.

To upychanie poświadczeń jest bardzo powszechne; botnet odwiedzi głośną witrynę, na której hakerzy chcą przejąć konta i systematycznie „wpychają” skradzione dane uwierzytelniające do formularza logowania witryny. Zwykle przynajmniej niektóre z tych prób logowania kończą się powodzeniem, co oznacza, że atakujący może przejąć kontrolę nad tymi kontami w nowej witrynie. Botnet jest istotną częścią tego procesu, ponieważ zwykle obejmuje wiele tysięcy, a nawet milionów systematycznych prób logowania, co byłoby poza zasięgiem ludzkiego atakującego.

Oszustwa związane z kartami płatniczymi

Przestępcy wykorzystują botnety do weryfikacji skradzionych kart płatniczych. Boty umieszczają numery kart w aplikacjach internetowych, aby sprawdzić, czy zostały zaakceptowane lub odrzucone. Podobna technika jest używana do odkrywania nowych kart; boty przechodzą przez potencjalne liczby i wprowadzają je do aplikacji internetowych. Jest to prymitywna, ale skuteczna metoda kradzieży dodatkowych kart, które były wcześniej nieznane atakującemu.

Skrobanie i kradzież danych

Hakerzy wykorzystują botnety do skanowania witryn i aplikacji internetowych, kopiując dane w różnych nielegalnych celach. W niektórych branżach (np. handel elektroniczny, ubezpieczenia i kilka innych) dane cenowe są cenną informacją; w rzeczywistości podejrzane firmy czasami zatrudniają cyberprzestępców, aby przeszukać witryny konkurencji, aby je zdobyć. W innych branżach, takich jak agregacja danych, firmy sprzedają dostęp do treści, a zbieranie botnetów stanowi bezpośrednie zagrożenie dla modelu biznesowego.

Nadużycie aplikacji

Podmioty zagrażające często wykorzystują botnety do wysoce wyspecjalizowanych celów, dostosowanych do atakowanej organizacji. Jednym z typowych przykładów jest odmowa zapasów , w której botnet służy do uzyskiwania dostępu do komercyjnej witryny internetowej lub aplikacji mobilnej i rozpoczynania procesu zakupu bez kończenia transakcji. Może to usunąć towary z zapasów na określony czas, co uniemożliwia rzeczywistym klientom ich zakup. Wraz z utraconymi przychodami ze sprzedaży, której udało się zapobiec, może to spowodować dodatkowe problemy dla ofiary.

Botnety często atakują witryny i aplikacje podróżne; boty sprawdzają rozkłady lotów i zaczynają dokonywać rezerwacji – co powoduje usunięcie miejsc z zapasów na określony czas, zwykle 10 lub 15 minut – ale nigdy nie kupują biletów. Nie tylko usuwa to wiele miejsc z dostępnych zasobów w danym momencie, ale może również wiązać się z dużymi opłatami za wyszukiwanie danych w witrynie turystycznej.

Wiele witryn turystycznych polega na zewnętrznych źródłach danych w celu uzyskania informacji o rozkładzie lotów i płaci za nie na podstawie zapytania; w ten sposób aktywność bota wyrządza celowi bezpośrednie szkody finansowe.

Dlaczego ataki botnetowe są dziś tak powszechne?

Każdy, kto zajmuje się cyberbezpieczeństwem, wie, że solidna ochrona przed wrogimi botami jest dziś niezbędna. Opisane powyżej ataki botnetowe zdarzają się bardzo często.

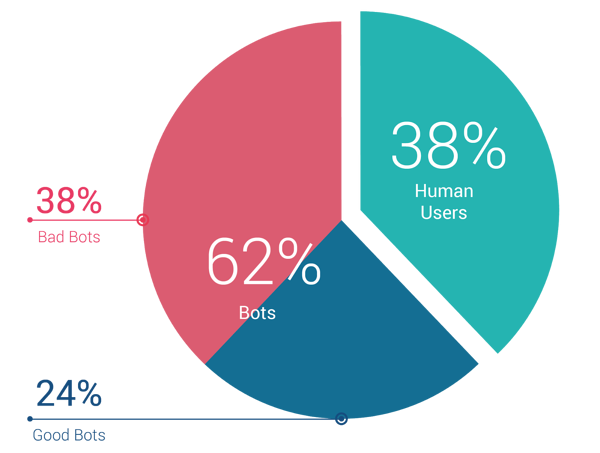

Boty stanowią dziś prawie dwie trzecie ruchu w sieci. Niektóre z nich to dobre boty, takie jak pająki wyszukiwarek. Pozostała część – ponad połowa wszystkich botów – jest wrogo nastawiona. Źródło: Ruch przetwarzany przez Reblaze (ponad osiem miliardów żądań HTTP/S dziennie)

Powodów jest wiele. Botnety są powszechne i zawsze powstają nowe. Cyberprzestępcy wykorzystują botnety, ponieważ są niezbędne. Większość opisanych wcześniej ataków nie byłaby bez nich możliwa.

Dzisiejsi aktorzy zajmujący się zagrożeniami obejmują wszystko, od zorganizowanych kręgów przestępczych w Rosji po sponsorowanych przez państwo hakerów w Chinach. Większość hakerów to wyrafinowani i wysoko wykwalifikowani; wiele z nich jest również dobrze finansowanych. Użyją wszelkich narzędzi niezbędnych do osiągnięcia swoich celów. Dlatego zawsze budowane są większe i lepsze botnety.

Są opłacalne dla hakerów

Zagrożenia, które kontrolują silny botnet, mają wiele możliwości osiągnięcia zysku. Tu jest kilka.

Wymuszenie DDoS

Hakerzy uruchomią ogromny atak DDoS przeciwko witrynie, a następnie wyślą żądanie okupu do właściciela witryny. Grożą, że utrzymają atak, dopóki okup nie zostanie zapłacony. Skuteczny atak DDoS może uniemożliwić klientom dostęp do witryny lub aplikacji, więc właściciele witryn często płacą okup, zamiast ponosić ciągłą utratę dochodów z ataku.

Sprzedawanie skradzionych danych

Jak wspomniano wcześniej, botnety mogą być wykorzystywane do kradzieży wielu rodzajów cennych informacji. Niektóre rodzaje danych, takie jak numery kart płatniczych, mogą być wykorzystywane bezpośrednio przez hakerów i/lub być odsprzedawane w ciemnej sieci, gdzie istnieją do tego celu duże, dojrzałe rynki. Ważne dane uwierzytelniające konta są również bardzo cenne.

Spam e-mail i SMS

Wiele lat temu większość spamerów wysyłała masowe wiadomości e-mail, aby sprzedawać podejrzane produkty lub dopuszczać się innych oszustw. Obecnie szerzą się kampanie phishingowe i inne nielegalne działania. Co więcej, właściciele botnetów mogą czerpać zyski nie tylko z wysyłania własnych wiadomości, ale także z oferowania spamu jako usługi innym przestępcom.

Spam SEO

Botnety są często wynajmowane tak zwanym „usługom SEO”, które przeprowadzają kampanie upuszczania linków w Internecie.

Inne usługi złośliwego oprogramowania

Oprócz spamu i SEO hakerzy mogą wynajmować zasoby botnetu do różnych celów: oszustwa reklamowe, nadużywanie aplikacji, scraping i inne. Obecnie istnieje na to aktywny rynek, o czym będziemy mówić dalej.

Botnety są tanie, obfite i łatwe do wypożyczenia

Ciemna sieć jest prawdopodobnie najbardziej znana z udostępniania plików i sprzedaży nielegalnych narkotyków. Ale jest także domem wielu forów i podziemnych rynków cyberprzestępczości.

Hakerzy o różnych specjalizacjach i zestawach umiejętności oferują swoje usługi do wynajęcia. Narzędzia do ataków i inne oprogramowanie są sprzedawane na rynkach internetowych, na których kupujący mogą oceniać produkty i wystawiać recenzje. A botnety można wypożyczać na godziny, dni lub tygodnie.

Wiele lat temu cyberprzestępca, który chciał stworzyć botnet, musiał zbudować go od zera, co jest trudnym i kosztownym zadaniem. Obecnie ogólny botnet DDoS można wypożyczyć już za 50 USD dziennie. Kiedy zasoby ataków są tak liczne i dostępne tak tanio, nie dziwi fakt, że ataki botnetowe są tak powszechne.

Jak chronić swoją sieć przed botnetami?

Ponieważ ataki botnetowe przybierają różne formy, odpowiednia obrona przed nimi musi być zamontowana na kilku różnych frontach. Najlepsze praktyki można podzielić na konkretne środki przeciwko DDoS, konkretne środki przeciwko innym atakom wolumetrycznym oraz ogólne zasady, które mają zastosowanie do wszystkich ataków botów.

Ze wszystkich ataków botnetowych najbardziej dramatyczne są ataki DDoS. Sam rozmiar i skala współczesnego ataku DDoS może być oszałamiająca, a aplikacja internetowa z niewystarczającymi zasobami może zostać szybko przytłoczona.

Na szczęście łatwo jest, aby witryna miała przepustowość i inne zasoby, aby wytrzymać dzisiaj ataki DDoS. Nowoczesne platformy chmurowe ułatwiają konfigurowanie automatycznego skalowania dla aplikacji internetowych, dzięki czemu dodatkowe zasoby są szybko i automatycznie dostępne w trybie online w przypadku eskalacji zapotrzebowania.

Jeśli Twoja witryna nie ma tego jeszcze na miejscu, powinieneś to wkrótce dodać. Ponadto, jeśli obecnie nie korzystasz z rozwiązania bezpieczeństwa internetowego w chmurze, rozważ jego migrację tam. Wtedy też będzie w stanie dynamicznie skalować się automatycznie w odpowiedzi na zmieniające się warunki zagrożenia. Chronione aplikacje internetowe rzadko będą musiały być skalowane automatycznie, ponieważ ruch DDoS nigdy do nich nie dotrze.

Rozważając ochronę przed atakami DDoS, upewnij się, że znasz wszystkie dostępne obecnie opcje. Usługi ochrony DDoS stają się powszechnie dostępne; na przykład platformy chmurowe najwyższego poziomu zawierają teraz wbudowane mechanizmy łagodzenia skutków wolumetrycznych ataków DDoS w warstwie sieciowej i transportowej. Powinieneś skorzystać z wszelkich dostępnych usług.

Inne wskazówki obejmują korzystanie z sieci CDN do obsługi zawartości statycznej; może to zmniejszyć wpływ ataków wolumetrycznych. Tradycyjnie robiono to głównie dla pojedynczych plików (obrazów, multimediów, skryptów itp.), ale obecnie istnieje większy trend w kierunku statycznych całych stron, gdy tylko jest to możliwe. Może to zmniejszyć powierzchnię ataku witryny pod kątem zagrożeń nieobjętych masą, a dodatkowo poprawi postrzeganą reakcję systemu na użytkowników.

Inne rodzaje ataków wolumetrycznych

Niektóre formy ataków botów nadal wymagają, aby botnet wysyłał duże ilości ruchu, ale ich celem nie jest przytłoczenie celu. Typowym przykładem jest upychanie danych uwierzytelniających: botnet może próbować uzyskać dostęp do jednego formularza logowania tysiące razy. Atak jest więc wolumetryczny (obejmuje dużą liczbę żądań wysyłanych do celu), ale nie ma na celu wywołania DDoS.

Pokonanie tych ataków może być trudne, ponieważ wymaga, aby ukierunkowana aplikacja internetowa rozpoznała, że ma miejsce atak na dużą skalę, aby mogła odrzucić żądania. Jednak wyrafinowany botnet będzie szybko rotował żądania za pośrednictwem zniewolonych urządzeń. Cel może otrzymać tylko jedno żądanie z dowolnego podanego adresu IP. Ponieważ tradycyjne algorytmy ograniczające szybkość zliczają żądania przychodzące z każdego źródła ruchu, algorytmy te nie mogą bronić się przed tego typu atakami.

Dlatego solidna obrona musi dziś obejmować solidne zarządzanie botami i możliwości weryfikacji przez człowieka. Rozwiązanie bezpieczeństwa internetowego musi być w stanie wykryć zautomatyzowany ruch, niezależnie od tego, ile (lub jak mało) żądań zostało wysłanych przez to konkretne źródło ruchu do chronionej aplikacji.

Starsze rozwiązania bezpieczeństwa opierały się na czarnych listach, podpisach, weryfikacji przeglądarki i kilku innych technikach wykrywania wrogich botów. Te techniki nie są już wystarczające. Aby niezawodnie wykrywać boty najnowszej generacji i ataki na poziomie aplikacji, takie jak odmowa inwentaryzacji, nowoczesne rozwiązania zabezpieczające zawierają funkcje, takie jak profilowanie behawioralne. Uczą się i rozumieją cechy i wzorce zachowań legalnych użytkowników aplikacji, które chronią. Dzięki temu mogą identyfikować źródła złośliwego ruchu i blokować je.

Na koniec powinniśmy wspomnieć o kilku najlepszych praktykach, które mogą wydawać się oczywiste, ale i tak często są pomijane. Po pierwsze, aplikacje internetowe powinny wymuszać ścisłe zasady bezpieczeństwa, np. gdy witryna doświadcza kilku nieudanych prób logowania na dane konto, konto to powinno zostać tymczasowo zbanowane/wyłączone, aby zapobiec atakom ATO (przejęcia konta).

Po drugie, twoja sieć musi być jak najbardziej nieprzejrzysta. Gdy wystąpią warunki błędu, powinien odpowiednio zareagować, z minimalną ilością informacji. Uniemożliwi to hakerom poznanie szczegółów implementacji backendu, co utrudni im wykrycie luk w zabezpieczeniach.

Mówiąc o lukach w zabezpieczeniach, zakończymy tę sekcję radą, która będzie wydawać się bardzo oczywista, ale należy jednak powiedzieć: Twoja sieć musi być zawsze aktualna! Twoja organizacja potrzebuje surowych zasad wewnętrznych, aby zapewnić, że łatki i uaktualnienia zabezpieczeń są instalowane natychmiast po ich wydaniu, ponieważ botnety zawsze szukają systemów z niezałatanymi lukami.

Prawdopodobnie słyszałeś tę radę niezliczoną ilość razy. Tak, podobnie jak wszyscy inni. Niemniej jednak nadal jest często ignorowany przez duże organizacje, które z pewnością powinny wiedzieć lepiej.

Najgłośniejszym ostatnim przykładem jest naruszenie Equifax, które naraziło na szwank prywatne informacje finansowe 147 milionów konsumentów. Firma została przeniknięta przez lukę w Apache Struts, dla której łatka została wydana (ale nie zastosowana przez Equifax) na kilka miesięcy przed wystąpieniem naruszenia.

Nie bądź jak Equifax. Pamiętaj: jeśli zostawisz lukę bezpieczeństwa w swojej sieci, boty ją znajdą – gwarantowane.

Wniosek

Botnety są wszechobecną częścią współczesnego środowiska zagrożeń. Brak odpowiedniej ochrony przed nimi sprawi, że Twoja organizacja będzie podatna na różne ataki, w tym DDoS, spam, skanowanie podatności, a następnie próby penetracji i naruszenia systemu, ataki polegające na przejęciu kont, skrobanie i kradzież danych, nadużycia aplikacji i inne.

Na szczęście przestrzeganie najlepszych praktyk może wykluczyć wrogie boty z Twojej sieci. To zadanie niekoniecznie jest łatwe; między innymi wymaga nowoczesnego rozwiązania do ochrony sieci, które jest przystosowane do wykrywania najnowszych generacji złośliwych botów. Ale jest to możliwe i zapewnienie Twojej organizacji odpowiedniej ochrony nigdy nie było ważniejsze.