Apa itu Keamanan Titik Akhir? Bagaimana Ini Menjaga Aset TI Anda

Diterbitkan: 2021-04-12Keamanan adalah landasan penting dari bisnis apa pun.

Pandangan Anda tentang keamanan mencerminkan rasa terima kasih Anda kepada pelanggan yang membagikan informasi rahasia mereka kepada Anda. Anda perlu menjaga keamanan data mereka untuk mendapatkan kepercayaan mereka dan memastikan bahwa entitas yang tidak berwenang tidak dapat mengaksesnya. Untuk melakukannya dengan benar, Anda memerlukan pendekatan yang menjaga semua perangkat, server, dan jaringan Anda aman karena merupakan titik masuk utama bagi penjahat dunia maya.

Keamanan titik akhir adalah salah satu pendekatan yang dapat memberdayakan bisnis Anda untuk menyediakan lingkungan yang aman bagi karyawan, pelanggan, dan data organisasi.

Apa itu keamanan titik akhir?

Keamanan titik akhir adalah pendekatan untuk mengamankan jaringan komputer dan semua perangkat klien yang dijembatani dari jarak jauh ke jaringan. Titik akhir adalah perangkat seperti laptop, desktop, ponsel, dll., yang terhubung melalui jaringan. Perangkat ini berfungsi sebagai titik masuk bagi penjahat dunia maya yang ingin mendapatkan akses tidak sah ke aset dan informasi sensitif.

Untuk perusahaan yang mengadopsi penyimpanan awan dan SaaS, konektivitas jarak jauh sangat penting karena membantu karyawan bekerja dari jarak jauh dan mengakses informasi perusahaan. Serangan siber pada layanan ini menempatkan data organisasi dalam bahaya. Keamanan titik akhir melindungi perangkat dan layanan ini dengan fitur keamanan yang mencakup kombinasi enkripsi, kontrol aplikasi, dan kemampuan lain untuk menghentikan peretas jahat mengakses server klien.

Enkripsi memastikan kerahasiaan ujung ke ujung dengan mencegah pertukaran data dengan pihak ketiga. Sebagai perbandingan, kontrol aplikasi menghalangi eksekusi skrip yang tidak diinginkan dari aplikasi lain.

Tetapi sebelum kita menyelam lebih dalam ke keamanan titik akhir, kita perlu memahami dengan tepat apa itu titik akhir.

Apa itu titik akhir?

Titik akhir adalah tempat di mana dua perangkat berinteraksi dalam jaringan. Ini mencakup beragam perangkat yang menggunakan konektivitas jarak jauh. Beberapa contoh titik akhir yang memerlukan keamanan adalah:

- Desktop

- Laptop

- Smartphone

- perangkat IoT

- Stasiun kerja

- Server

- Tablet

Mengapa keamanan titik akhir penting?

Perangkat modern terhubung ke server dari jarak jauh, di mana mereka memanfaatkan kemampuan berbagi informasi cloud. Tren ini mendapatkan popularitas luar biasa dengan lonjakan pekerjaan jarak jauh. Ada lebih banyak perangkat yang terhubung melalui jaringan daripada satu dekade lalu.

Perangkat ini berfungsi sebagai titik masuk bagi peretas jahat yang dapat mengakses informasi sensitif, mencuri aset organisasi, atau menjalankan program jahat untuk mengontrol sistem Anda.

Keamanan titik akhir membantu Anda melindungi aset Anda dari peretas dengan cara berikut:

- Ini memonitor aktivitas aplikasi untuk setiap ancaman. Ini terhubung ke cloud, di mana direktorinya diperbarui secara dinamis untuk menyelamatkan aset Anda dari ancaman multivektor dan serangan zero-day.

- Ini mengamankan data sensitif yang dipertukarkan antara mitra dan vendor sambil menjaga kerahasiaan.

- Ini mencegah aplikasi pihak ketiga membuat koneksi dengan perangkat Anda dan mencakup berbagai prosedur keamanan untuk memastikan keamanan yang komprehensif.

- Ini memastikan keamanan jaringan dengan memantau dan memperingatkan setiap kali alat keamanan titik akhir menemukan anomali.

- Ini melindungi perangkat individu dan jaringan perusahaan dari ancaman dan memungkinkan fleksibilitas dan fungsionalitas yang lebih baik di perusahaan.

Bagaimana cara kerja keamanan titik akhir?

Organisasi menerapkan keamanan titik akhir melalui berbagai alat canggih yang memiliki kemampuan serupa dengan cloud, pembelajaran mesin, VPN, enkripsi, dan kontrol aplikasi.

Alat-alat ini mutakhir dengan lanskap ancaman yang berkembang secara dinamis dan membantu perusahaan tetap terlindungi dari malware, kerentanan zero-day, dan risiko keamanan siber lainnya. Tujuan utama dari keamanan titik akhir adalah untuk memantau dan mengamankan setiap titik akhir. Solusi perangkat lunak keamanan titik akhir membantu mencapai tujuan ini dengan menyediakan konsol manajemen terpusat yang dipasang di jaringan atau server.

Dengan sistem terpusat, Anda dapat mendeteksi, memantau, dan memastikan keamanan semua titik akhir. Perangkat lunak ini menawarkan berbagai fitur seperti deteksi titik akhir, firewall, otentikasi dua faktor, otentikasi berbasis lokasi atau waktu, pemantauan waktu nyata, dan analisis perilaku untuk mendeteksi ancaman tingkat lanjut dan menanganinya.

Kemampuan platform perlindungan titik akhir

Keamanan endpoint menawarkan perlindungan yang beragam dan dinamis yang dapat menetralisir ancaman secara proaktif dan prediktif. Solusi perangkat lunak dioptimalkan secara tepat agar sesuai dengan kebutuhan perangkat dan memastikan keamanan maksimum.

keamanan IoT

Internet of Things (IoT) membantu dalam mengumpulkan dan mengontrol perangkat dari jarak jauh. Perangkat membentuk elemen infrastruktur penting, dan jika prosesnya diubah, mereka dapat memengaruhi upaya keamanan siber organisasi. Solusi keamanan titik akhir memantau dengan cermat perangkat ini dan responsnya serta memperingatkan sistem jika mendeteksi aktivitas yang tidak biasa.

Perlindungan antivirus

Perangkat lunak anti-malware atau antivirus biasanya memindai file untuk mencari pola dan tanda tangan yang menyerupai malware. Rangkaian keamanan titik akhir memiliki kemampuan seperti itu dan mencari ancaman di seluruh jaringan, mencakup semua perangkat pengguna akhir dan server klien.

41%

serangan diharapkan menjadi fileless pada tahun 2021.

Sumber: Institut Ponemon

Perlindungan antivirus tradisional cukup untuk ancaman yang diketahui dan memiliki database yang terbatas. Di sisi lain, sistem keamanan titik akhir bekerja pada server cloud yang memperbarui secara dinamis, mencegah serangan zero-day dan malware tanpa file. Ini terus memantau perilaku aplikasi dan memblokir aplikasi dengan aktivitas yang tidak biasa.

Saat ancaman terdeteksi, sistem keamanan titik akhir memberikan akses jarak jauh kepada admin, dan mereka dapat segera menyelesaikan masalah.

Deteksi dan respons ancaman

Suite keamanan titik akhir memanfaatkan teknologi cloud, kecerdasan buatan, dan pembelajaran mesin untuk memperbarui database mereka secara konsisten. Mereka memantau aplikasi dan jaringan untuk mengumpulkan data yang diproses melalui kecerdasan buatan dan memberikan umpan balik tentangnya.

Karena semua perangkat dan jaringan dipantau terus-menerus, keamanan titik akhir membantu mendeteksi ancaman lebih awal dan mengumpulkan intelijen ancaman, meminimalkan kerusakan pada aset perusahaan.

Pemfilteran URL

Pemfilteran URL memungkinkan pemantauan terus menerus terhadap situs web yang diakses pada perangkat pengguna dan data yang diunduh. Rangkaian keamanan titik akhir hanya mengizinkan situs web tepercaya untuk dibuka sambil memblokir situs web dan unduhan yang mencurigakan.

Ini membantu organisasi menerapkan kebijakan keamanan mereka dan mengendalikannya dari jarak jauh.

Kontrol aplikasi

Solusi keamanan titik akhir memantau aktivitas aplikasi di perangkat pengguna. Ini memblokir pengguna pihak ketiga dari mengakses aplikasi perusahaan.

Ini juga mencegah data ditransfer secara fisik melalui USB atau perangkat lain. Titik akhir terus dipantau untuk memeriksa entri elemen yang tidak diinginkan.

Kontrol akses jaringan

Area ini terutama berkaitan dengan keamanan jaringan atau jalur dalam suatu sistem. Keamanan didasarkan pada otentikasi pengguna yang mematuhi kebijakan perusahaan di mana kontrol akses jaringan membatasi fungsi dan akses ke data.

Ini membantu organisasi memantau aktivitas dan aliran data serta melindungi dari malware tanpa file.

Isolasi browser

Peramban menimbulkan tantangan yang beragam dalam hal unduhan tidak sah, serangan zero-day, ransomware, dan skrip berbahaya yang dapat digunakan peretas untuk mengakses server perusahaan.

Keamanan titik akhir menggunakan fungsi jaringan VPN untuk menciptakan lingkungan lokal yang terisolasi yang aman untuk menjelajah. Jika elemen eksternal mencoba menyabotase sistem, elemen tersebut akan dialihkan ke jaringan lokal yang tidak berlaku . Selain itu, semua data penelusuran dihapus di akhir sesi.

Keamanan perimeter awan

Saat ini, sebuah sistem tidak lagi terbatas pada perangkat pengguna akhir tetapi telah diperluas ke cloud. Kelemahan keamanan apa pun di sini dapat menyabotase informasi dan aset sensitif perusahaan.

Suite keamanan titik akhir mengamankan perangkat pengguna individu dan memperhitungkan semua elemen yang terkait dengan cloud untuk menghindari pelanggaran keamanan.

Enkripsi

Enkripsi ujung ke ujung memastikan keamanan data saat data dalam transmisi. Solusi keamanan titik akhir membantu menerapkan enkripsi untuk memastikan bahwa entitas yang tidak berwenang tidak dapat mengakses data dan informasi yang dibagikan aman.

Organisasi mendapat manfaat dari enkripsi karena tidak perlu transfer data fisik, dan mereka yakin bahwa data terenkripsi aman dari penjahat dunia maya.

Gerbang email yang aman

Peretas melakukan phishing untuk mendapatkan informasi menggunakan email yang berfungsi sebagai pembawa skrip dan program berbahaya. Program atau kode ini umumnya disematkan di dalam lampiran, yang dapat membahayakan sistem atau jaringan Anda saat dijalankan.

Solusi keamanan titik akhir terus memeriksa email untuk elemen mencurigakan dan memblokirnya agar tidak dibuka dan dikirim.

Kotak pasir

Bak pasir adalah lingkungan virtual yang mirip dengan antarmuka pengguna asli yang mengidentifikasi maksud orang dengan antarmuka. Jika peretas jahat mencoba mengakses antarmuka, solusi keamanan titik akhir mengalihkan peretas dari aplikasi asli ke lingkungan kotak pasir.

Ini berfungsi sebagai ruang aman pada saat ancaman dan serangan zero-day. Sistem asli tetap aman dan kode berbahaya dialihkan ke kotak pasir untuk dianalisis dan dikerjakan oleh orang-orang keamanan siber.

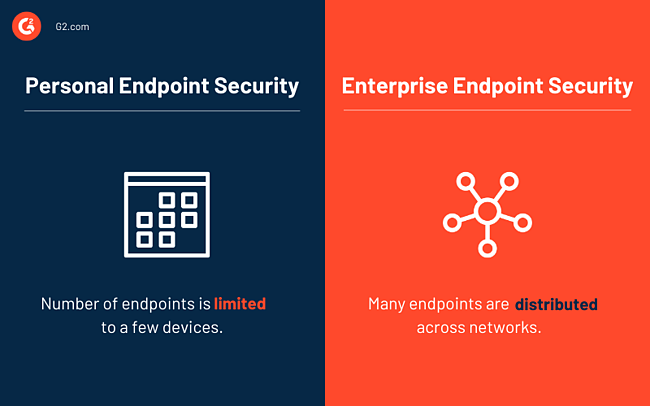

Perbedaan antara keamanan titik akhir pribadi dan perusahaan

Pengguna adalah individu yang sebagian besar menggunakan perangkat seperti smartphone, desktop, atau laptop yang terhubung ke cloud. Perusahaan membentuk jaringan besar perangkat titik akhir yang digunakan oleh karyawan dan pelanggan yang terhubung ke banyak server dan menawarkan berbagai layanan.

Mengelola keamanan di perusahaan menghadirkan lebih banyak tantangan daripada mengelola keamanan di perangkat pengguna. Keamanan titik akhir berbeda untuk pengguna dan perusahaan di bidang berikut.

Manajemen titik akhir

Untuk konsumen, jumlah titik akhir terbatas pada beberapa perangkat seperti ponsel, desktop, dan laptop. Jaringan lebih rumit untuk perusahaan dengan banyak perangkat yang mengintegrasikan karyawan, pelanggan, dan berbagai layanan.

Keamanan di suatu perusahaan tidak bergantung pada memastikan keamanan beberapa perangkat tetapi seluruh jaringan, membatasi kerentanan apa pun yang dapat berfungsi sebagai titik akses bagi peretas. Manajemen titik akhir terpadu (UEM) mengintegrasikan semua elemen yang berbeda ke dalam satu platform, memastikan keamanan semua perangkat.

Manajemen dan keamanan jarak jauh

Untuk pengguna individu, perangkat bekerja secara independen, dan titik akhir terbatas. Sedangkan dalam suatu perusahaan, semua layanan dan perangkat saling terkait dan saling bergantung. Keamanan titik akhir di perusahaan mencakup semua perangkat ini dan menjaganya tetap aman karena dampak pada satu perangkat dapat memengaruhi banyak perangkat lainnya. Untuk perangkat pengguna tunggal, aplikasi individu secara teratur memperbarui produk keamanannya di latar belakang untuk menjaga tanda tangan malware baru dan kerentanan tetap terkendali.

Di suatu perusahaan, jumlah perangkat dan kompleksitas jaringan membuatnya melelahkan untuk memperbarui setiap aplikasi satu per satu. Selain itu, jika perangkat tidak dapat diperbarui, itu menimbulkan ancaman keamanan bagi seluruh organisasi.

Solusi keamanan titik akhir menghubungkan semua perangkat dan mengelolanya pada sistem terpusat dengan platform berbasis cloud. Jadi, hanya cloud keamanan titik akhir yang perlu diperbarui, dan keamanan di semua titik akhir diperbarui secara otomatis, menghilangkan kerumitan memperbarui keamanan setiap perangkat secara terpisah.

Izin

Izin mengacu pada kontrol yang dimiliki pengguna atas aplikasi. Administrator memiliki wewenang penuh untuk menginstal atau memperbarui aplikasi.

Dalam lingkungan perusahaan, hak administratif dicadangkan untuk segelintir orang. Sebaliknya, setiap pengguna individu diberikan hak administratif dalam ruang pengguna tunggal. Solusi perlindungan titik akhir memantau aktivitas aplikasi melalui perilaku histeris dan memblokir aplikasi yang mencurigakan agar tidak berjalan atau mengunduh.

Pelacakan

Untuk satu pengguna, hampir tidak ada kebutuhan untuk melacak aktivitas. Tetapi sebagai sebuah organisasi, Anda perlu mengawasi aktivitas karyawan Anda untuk mencegah mereka mentransfer aset dan data perusahaan secara fisik.

Ini ditentukan dengan memantau aplikasi untuk aktivitas yang tidak biasa dan mengarahkan pengguna ke lingkungan kotak pasir jika mencurigakan, mencegah kerusakan lebih lanjut.

Manfaat keamanan titik akhir

Manfaat sistem keamanan titik akhir adalah sebagai berikut:

- Platform terpadu: Alih-alih menginstal solusi keamanan individual di semua perangkat, keamanan titik akhir berfungsi sebagai sistem keamanan tunggal yang terhubung ke semua perangkat dan server, diperbarui secara dinamis untuk melawan ancaman zero-day dan multivektor.

- Peningkatan visibilitas: Keamanan titik akhir adalah sistem keamanan untuk masing-masing perangkat, dan semua jaringan serta aliran data di antaranya. Aplikasi terus dipantau, memberikan Anda visibilitas di seluruh jaringan.

- Pembaruan dinamis: Sistem keamanan titik akhir memanfaatkan kekuatan cloud untuk memastikan keamanan di semua perangkat. Setiap pembaruan di cloud tercermin di semua perangkat dan jaringan yang terkait dengannya.

- Lingkungan aman virtual: Antarmuka pengguna lokal dibuat menyerupai aplikasi asli, tetapi batal demi hukum. Tempat ini adalah kotak pasir yang mengalihkan segala ancaman jika terjadi pelanggaran keamanan. Ini mengamankan server dan perangkat perusahaan, dan peretas tidak dapat membahayakan di sini.

- Pencegahan kehilangan data: Database adalah aset paling berharga bagi perusahaan. Komprominya berarti kerusakan parah pada reputasi dan bisnis perusahaan. Keamanan titik akhir menyediakan enkripsi data ujung ke ujung, sehingga menjaganya tetap aman dan terlindungi dari pencurian.

- Pengurangan biaya keamanan: Memiliki sistem keamanan terpusat menghemat mempekerjakan tim keamanan TI dan mengembangkan sistem keamanan individu untuk perangkat yang berbeda.

- Pengalaman UX yang lebih baik: Terlalu banyak prosedur keamanan dapat merepotkan pelanggan. Keamanan titik akhir memantau aplikasi dan perilaku pengguna di mana pengguna melalui lebih sedikit proses keamanan, memungkinkan pengalaman pengguna yang lancar dan lebih baik.

Jaga agar titik akhir Anda tetap aman

Terapkan sistem keamanan titik akhir di organisasi Anda untuk memastikan bahwa semua perangkat Anda terlindungi dari akses yang tidak sah. Ini akan membantu menjaga data perusahaan dan pelanggan Anda serta menjaga reputasi Anda di industri.

Ingin membuat keamanan perangkat Anda selangkah lebih maju? Pelajari bagaimana Anda dapat mengamankan akun pengguna dengan autentikasi dua langkah.