Qu'est-ce que la sécurité des terminaux ? Comment il protège vos actifs informatiques

Publié: 2021-04-12La sécurité est une pierre angulaire importante de toute entreprise.

Votre vision de la sécurité reflète votre gratitude envers les clients qui partagent leurs informations confidentielles avec vous. Vous devez sécuriser leurs données pour gagner leur confiance et vous assurer que des entités non autorisées ne peuvent pas y accéder. Pour bien faire les choses, vous avez besoin d'une approche qui assure la sécurité de tous vos appareils, serveurs et réseaux, car ils constituent les principaux points d'entrée des cybercriminels.

La sécurité des terminaux est l'une de ces approches qui peut permettre à votre entreprise de fournir un environnement sûr et sécurisé pour les employés, les clients et les données organisationnelles.

Qu'est-ce que la sécurité des terminaux ?

La sécurité des terminaux est une approche pour sécuriser les réseaux informatiques et tous les périphériques clients reliés à distance au réseau. Les terminaux sont des appareils tels que des ordinateurs portables, des ordinateurs de bureau, des téléphones portables, etc., qui sont connectés sur des réseaux. Ces appareils servent de points d'entrée pour les cybercriminels qui cherchent à obtenir un accès non autorisé à des actifs et des informations sensibles.

Pour les entreprises adoptant stockage en ligne et SaaS, la connectivité à distance est primordiale car elle aide les employés à travailler à distance et à accéder aux informations de l'entreprise. Une cyberattaque sur ces services met en danger les données de l'organisation. La sécurité des terminaux protège ces appareils et services avec des fonctionnalités de sécurité qui incluent une combinaison de chiffrement, de contrôle des applications et d'autres fonctionnalités pour empêcher les pirates malveillants d'accéder aux serveurs clients.

Le cryptage garantit la confidentialité de bout en bout en empêchant l'échange de données avec des tiers. En comparaison, le contrôle des applications interdit l'exécution de scripts indésirables provenant d'autres applications.

Mais avant de plonger plus profondément dans la sécurité des terminaux, nous devons comprendre exactement ce qu'est un terminal.

Que sont les points de terminaison ?

Un point de terminaison est un endroit où deux appareils interagissent dans un réseau. Il comprend un large éventail d'appareils qui utilisent la connectivité à distance. Voici quelques exemples de terminaux nécessitant une sécurité :

- Ordinateurs de bureau

- Ordinateurs portables

- Smartphones

- Appareils IdO

- Postes de travail

- Les serveurs

- Comprimés

Pourquoi la sécurité des terminaux est-elle importante ?

Les appareils modernes sont connectés à des serveurs à distance, où ils utilisent les capacités de partage d'informations du cloud. Cette tendance gagne en popularité avec la montée en puissance du travail à distance. Il y a plus d'appareils connectés sur les réseaux qu'il y a dix ans.

Ces appareils servent de point d'entrée pour les pirates malveillants qui peuvent accéder à des informations sensibles, voler les actifs d'une organisation ou exécuter des programmes malveillants pour contrôler vos systèmes.

La sécurité des points de terminaison vous aide à protéger vos ressources contre les pirates des manières suivantes :

- Il surveille l'activité d'une application pour toute menace. Il est connecté au cloud, où ses répertoires se mettent à jour de manière dynamique pour protéger vos actifs contre les menaces multivecteurs et les attaques zero-day.

- Il sécurise les données sensibles échangées entre partenaires et fournisseurs tout en préservant la confidentialité.

- Il empêche les applications tierces d'établir une connexion avec vos appareils et comprend diverses procédures de sécurité pour assurer une sécurité complète.

- Il assure la sécurité du réseau en surveillant et en alertant chaque fois que le outil de sécurité des terminaux repère une anomalie.

- Il protège les appareils individuels et les réseaux d'entreprise contre les menaces et permet une meilleure flexibilité et fonctionnalité dans l'entreprise.

Comment fonctionne la sécurité des terminaux ?

Les organisations mettent en œuvre la sécurité des points de terminaison grâce à une gamme d'outils avancés dotés de fonctionnalités similaires au cloud, apprentissage automatique, VPN, cryptage et contrôle des applications.

Ces outils sont à jour avec le paysage des menaces en évolution dynamique et aident les entreprises à rester protégées contre les logiciels malveillants, les vulnérabilités zero-day et d'autres risques de cybersécurité. L'objectif principal de la sécurité des terminaux est de surveiller et de sécuriser chaque terminal. Une solution logicielle de sécurité des terminaux permet d'atteindre cet objectif en fournissant une console de gestion centralisée installée sur un réseau ou un serveur.

Avec un système centralisé, vous pouvez détecter, surveiller et assurer la sécurité de tous les terminaux. Le logiciel offre un large éventail de fonctionnalités telles que la détection des terminaux, le pare-feu, l'authentification à deux facteurs, l'authentification basée sur l'emplacement ou l'heure, la surveillance en temps réel et l'analyse comportementale pour détecter les menaces avancées et les traiter.

Capacités des plates-formes de protection des terminaux

La sécurité des terminaux offre une protection diversifiée et dynamique capable de neutraliser les menaces de manière proactive et prédictive. Les solutions logicielles sont optimisées avec précision pour répondre aux exigences de l'appareil et garantir une sécurité maximale.

Sécurité IdO

L'Internet des objets (IoT) aide à collecter et à contrôler les appareils à distance. Les appareils constituent des éléments d'infrastructure cruciaux et, si leurs processus sont modifiés, ils peuvent avoir un impact sur les efforts de cybersécurité d'une organisation. Les solutions de sécurité des terminaux surveillent de près ces appareils et leurs réponses et alertent le système s'il détecte une activité inhabituelle.

Protection antivirus

Les logiciels anti-malware ou antivirus analysent généralement les fichiers à la recherche de modèles et de signatures ressemblant à des logiciels malveillants. Les suites de sécurité des points finaux possèdent de telles capacités et recherchent les menaces sur le réseau, englobant tous les appareils des utilisateurs finaux et les serveurs clients.

41%

des attaques devraient être sans fichier en 2021.

Source : Institut Ponemon

La protection antivirus traditionnelle est adéquate pour les menaces connues et dispose d'une base de données limitée. D'autre part, un système de sécurité des terminaux fonctionne sur un serveur cloud qui se met à jour de manière dynamique, empêchant les attaques zero-day et les logiciels malveillants sans fichier. Il surveille en permanence le comportement des applications et bloque les applications présentant une activité inhabituelle.

Lorsqu'une menace est détectée, les systèmes de sécurité des terminaux fournissent à l'administrateur un accès à distance, et ils peuvent résoudre le problème immédiatement.

Détection et réponse aux menaces

Les suites de sécurité des terminaux tirent parti de la technologie cloud, de l'intelligence artificielle et de l'apprentissage automatique pour mettre constamment à jour leurs bases de données. Ils surveillent les applications et les réseaux pour collecter des données traitées par l'intelligence artificielle et fournir des commentaires à ce sujet.

Étant donné que tous les appareils et réseaux sont surveillés en permanence, la sécurité des terminaux permet de détecter les menaces de manière précoce et de recueillir des informations sur les menaces, minimisant ainsi les dommages causés aux actifs de l'entreprise.

Filtrage d'URL

Filtrage d'URL permet une surveillance continue des sites Web consultés sur les appareils des utilisateurs et des données téléchargées. Les suites de sécurité des terminaux n'autorisent l'ouverture que des sites Web de confiance tout en bloquant les sites Web et les téléchargements suspects.

Il aide les organisations à mettre en œuvre leurs politiques de sécurité et à les contrôler à distance.

Contrôle des applications

Les solutions de sécurité des terminaux surveillent l'activité d'une application sur les appareils des utilisateurs. Il empêche les utilisateurs tiers d'accéder à l'application de l'entreprise.

Il empêche également le transfert physique des données via USB ou d'autres périphériques. Les terminaux sont constamment surveillés pour vérifier l'entrée de tout élément indésirable.

Contrôle d'accès au réseau

Ce domaine traite principalement de la sécurité des réseaux ou des voies dans un système. La sécurité repose sur l'authentification des utilisateurs conformément aux politiques de l'entreprise où le contrôle d'accès au réseau limite les fonctions et l'accès aux données.

Il aide les organisations à surveiller l'activité et le flux de données et protège contre les logiciels malveillants sans fichier.

Isolement du navigateur

Les navigateurs posent des défis diversifiés en termes de téléchargements non autorisés, d'attaques zero-day, de ransomwares et de scripts malveillants que les pirates peuvent utiliser pour accéder aux serveurs de l'entreprise.

La sécurité des terminaux utilise les fonctions d'un réseau VPN pour créer un environnement local isolé sûr pour la navigation. Si un élément externe tente de saboter le système, il est redirigé vers un réseau local vide . De plus, toutes les données de navigation sont effacées à la fin d'une session.

Sécurité du périmètre cloud

Aujourd'hui, un système n'est plus limité à un appareil d'utilisateur final, mais s'est étendu au cloud. Toute faille de sécurité ici peut saboter les informations et les actifs sensibles d'une entreprise.

Les suites de sécurité des terminaux sécurisent les appareils des utilisateurs individuels et tiennent compte de tous les éléments associés au cloud pour éviter les failles de sécurité.

Chiffrement

Le cryptage de bout en bout garantit la sécurité des données lors de leur transmission. Les solutions de sécurité des terminaux aident à mettre en œuvre le chiffrement pour garantir que les entités non autorisées ne peuvent pas accéder aux données et que les informations partagées sont sécurisées.

Les organisations bénéficient du cryptage car il n'y a pas besoin de transfert de données physiques, et elles sont assurées que les données cryptées sont à l'abri des cybercriminels.

Passerelles de messagerie sécurisées

Les pirates tentent d'obtenir des informations par hameçonnage en utilisant des e-mails qui servent de supports à des scripts et des programmes malveillants. Ces programmes ou codes sont généralement intégrés dans des pièces jointes, ce qui peut mettre en danger votre système ou votre réseau lors de leur exécution.

Les solutions de sécurité des terminaux vérifient en permanence les e-mails à la recherche d'éléments suspects et empêchent leur ouverture et leur livraison.

Bac à sable

bac à sable est un environnement virtuel similaire à l'interface utilisateur d'origine qui identifie l'intention des personnes avec l'interface. Si un pirate informatique malveillant tente d'accéder à l'interface, les solutions de sécurité des terminaux redirigent le pirate informatique de l'application d'origine vers l'environnement sandbox.

Il sert d'espace sûr en période de menaces et d'attaques de type « zero-day ». Le système d'origine reste sécurisé et les codes malveillants sont redirigés vers le bac à sable pour que les spécialistes de la cybersécurité les analysent et y travaillent.

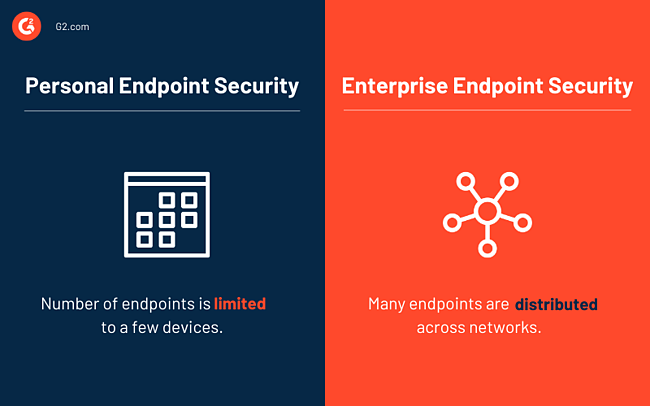

Différence entre la sécurité des terminaux personnels et d'entreprise

Les utilisateurs sont des personnes individuelles qui utilisent principalement des appareils tels que des smartphones, des ordinateurs de bureau ou des ordinateurs portables connectés au cloud. Les entreprises forment un vaste réseau de terminaux utilisés par les employés et les clients connectés à de nombreux serveurs et offrant divers services.

La gestion de la sécurité dans une entreprise présente bien plus de défis que la gestion de la sécurité dans les appareils des utilisateurs. La sécurité des terminaux diffère pour les utilisateurs et les entreprises dans les domaines suivants.

Gestion des terminaux

Pour les consommateurs, le nombre de terminaux est limité à quelques appareils comme les mobiles, les ordinateurs de bureau et les ordinateurs portables. Le réseau est plus compliqué pour les entreprises disposant de plusieurs appareils qui intègrent des employés, des clients et divers services.

La sécurité dans une entreprise ne dépend pas de la sécurité de quelques appareils, mais de celle de l'ensemble du réseau, limitant les vulnérabilités pouvant servir de points d'accès aux pirates. La gestion unifiée des terminaux (UEM) intègre tous les différents éléments dans une seule plate-forme, garantissant la sécurité de tous les appareils.

Gestion et sécurité à distance

Pour les utilisateurs individuels, les appareils fonctionnent indépendamment et les terminaux sont limités. Alors que dans une entreprise, tous les services et appareils sont interconnectés et interdépendants. La sécurité des terminaux dans une entreprise englobe tous ces appareils et les maintient en sécurité, car un impact sur un appareil peut se répercuter sur de nombreux autres. Pour les appareils mono-utilisateur, les applications individuelles mettent régulièrement à jour leurs produits de sécurité en arrière-plan pour contrôler les nouvelles signatures de logiciels malveillants et les vulnérabilités.

Dans une entreprise, le nombre d'appareils et la complexité des réseaux rendent fastidieuse la mise à jour de chaque application individuellement. De plus, si un appareil ne peut pas se mettre à jour, il constitue une menace pour la sécurité de l'ensemble de l'organisation.

Les solutions de sécurité des terminaux connectent tous les appareils et les gèrent sur un système centralisé avec une plate-forme basée sur le cloud. Ainsi, seul le cloud de sécurité des points de terminaison doit être mis à jour et la sécurité de tous les points de terminaison est mise à jour automatiquement, ce qui élimine les tracas liés à la mise à jour de la sécurité de chaque appareil séparément.

Autorisations

Les autorisations font référence au contrôle que les utilisateurs ont sur une application. Les administrateurs ont l'autorité complète pour installer ou mettre à jour les applications.

Dans un environnement d'entreprise, les droits administratifs sont réservés à une poignée de personnes. En revanche, chaque utilisateur individuel dispose de droits d'administration dans un espace mono-utilisateur. Les solutions de protection des terminaux surveillent l'activité d'une application par le biais de comportements hystériques et empêchent toute application suspecte de s'exécuter ou de se télécharger.

Suivi

Pour un seul utilisateur, il n'est pratiquement pas nécessaire de suivre l'activité. Mais en tant qu'organisation, vous devez garder un œil vigilant sur l'activité de vos employés pour les empêcher de transférer physiquement les actifs et les données de l'entreprise.

Ceci est déterminé en surveillant l'application pour détecter toute activité inhabituelle et en redirigeant les utilisateurs vers un environnement de bac à sable en cas de suspicion, évitant ainsi d'autres dommages.

Avantages de la sécurité des terminaux

Les avantages des systèmes de sécurité des terminaux sont les suivants :

- Plate-forme unifiée : au lieu d'installer des solutions de sécurité individuelles sur tous les appareils, la sécurité des points de terminaison sert de système de sécurité unique connecté à tous les appareils et serveurs, mis à jour de manière dynamique pour contrer les menaces zero-day et multivectorielles.

- Visibilité accrue : la sécurité des terminaux est un système de sécurité pour les appareils individuels, ainsi que pour tous les réseaux et flux de données entre eux. Les applications sont surveillées en permanence, vous offrant une visibilité sur les réseaux.

- Mise à jour dynamique : les systèmes de sécurité des terminaux tirent parti de la puissance du cloud pour garantir la sécurité sur tous les appareils. Toute mise à jour dans le cloud se reflète dans tous les appareils et réseaux qui lui sont associés.

- Environnement sécurisé virtuel : une interface utilisateur locale est créée ressemblant aux applications d'origine, mais elle est nulle et non avenue. Cet endroit est un bac à sable qui redirige toutes les menaces en cas de faille de sécurité. Il sécurise les serveurs et les appareils de l'entreprise, et les pirates ne peuvent causer aucun dommage ici.

- Prévention des pertes de données : une base de données est l'atout le plus précieux d'une entreprise. Sa compromission signifie de graves dommages à la réputation et aux affaires d'une entreprise. La sécurité des terminaux fournit un chiffrement des données de bout en bout, les protégeant ainsi contre le vol.

- Réduction des coûts de sécurité : disposer d'un système de sécurité centralisé permet d'économiser l'embauche d'une équipe de sécurité informatique et le développement d'un système de sécurité individuel pour différents appareils.

- Meilleure expérience UX : trop de procédures de sécurité peuvent être gênantes pour les clients. La sécurité des terminaux surveille les applications et le comportement des utilisateurs là où les utilisateurs passent par moins de processus de sécurité, permettant une expérience utilisateur fluide et meilleure.

Sécurisez vos terminaux

Mettez en place un système de sécurité des terminaux dans votre organisation pour vous assurer que tous vos appareils sont protégés contre les accès non autorisés. Cela vous aidera à protéger les données de votre entreprise et de vos clients et à maintenir votre réputation dans l'industrie.

Vous voulez prendre une longueur d'avance sur la sécurité de votre appareil ? Découvrez comment vous pouvez sécuriser les comptes d'utilisateurs avec une authentification en deux étapes.