Was ist Endpunktsicherheit? Wie es Ihre IT-Ressourcen schützt

Veröffentlicht: 2021-04-12Sicherheit ist ein wichtiger Eckpfeiler jedes Unternehmens.

Ihre Einstellung zur Sicherheit spiegelt Ihre Dankbarkeit gegenüber Kunden wider, die ihre vertraulichen Informationen mit Ihnen teilen. Sie müssen ihre Daten sicher aufbewahren, um ihr Vertrauen zu gewinnen und sicherzustellen, dass Unbefugte nicht darauf zugreifen können. Um es richtig zu machen, brauchen Sie einen Ansatz, der alle Ihre Geräte, Server und Netzwerke sicher hält, da sie die primären Einstiegspunkte für Cyberkriminelle sind.

Endgerätesicherheit ist ein solcher Ansatz, der Ihr Unternehmen in die Lage versetzen kann, eine sichere Umgebung für Mitarbeiter, Kunden und Unternehmensdaten bereitzustellen.

Was ist Endgerätesicherheit?

Endpunktsicherheit ist ein Ansatz zur Sicherung von Computernetzwerken und allen Clientgeräten, die per Fernverbindung mit dem Netzwerk verbunden sind. Endpunkte sind Geräte wie Laptops, Desktops, Mobiltelefone usw., die über Netzwerke verbunden sind. Diese Geräte dienen als Einstiegspunkte für Cyberkriminelle, die versuchen, unbefugten Zugriff auf sensible Vermögenswerte und Informationen zu erhalten.

Für Unternehmen, die adoptieren Cloud-Speicher und SaaS ist die Remote-Konnektivität von größter Bedeutung, da sie den Mitarbeitern hilft, remote zu arbeiten und auf Unternehmensinformationen zuzugreifen. Ein Cyberangriff auf diese Dienste gefährdet die Daten des Unternehmens. Endpoint Security schützt diese Geräte und Dienste mit Sicherheitsfunktionen, die eine Kombination aus Verschlüsselung, Anwendungssteuerung und anderen Funktionen umfassen, um böswillige Hacker daran zu hindern, auf Client-Server zuzugreifen.

Die Verschlüsselung gewährleistet die Ende-zu-Ende-Vertraulichkeit, indem der Datenaustausch mit Dritten verhindert wird. Im Vergleich dazu verhindert die Anwendungssteuerung die Ausführung unerwünschter Skripte von anderen Anwendungen.

Aber bevor wir tiefer in die Endpunktsicherheit eintauchen, müssen wir genau verstehen, was ein Endpunkt ist.

Was sind Endpunkte?

Ein Endpunkt ist ein Ort, an dem zwei Geräte in einem Netzwerk interagieren. Es umfasst eine breite Palette von Geräten, die Remote-Konnektivität verwenden. Einige Beispiele für Endpunkte, die Sicherheit erfordern, sind:

- Desktops

- Laptops

- Smartphones

- IoT-Geräte

- Arbeitsplätze

- Server

- Tablets

Warum ist Endgerätesicherheit wichtig?

Moderne Geräte sind remote mit Servern verbunden, wo sie die Möglichkeiten der Cloud zum Informationsaustausch nutzen. Dieser Trend gewinnt mit dem Anstieg der Fernarbeit enorm an Popularität. Es sind mehr Geräte über Netzwerke verbunden als noch vor zehn Jahren.

Diese Geräte dienen als Einstiegspunkt für böswillige Hacker, die auf vertrauliche Informationen zugreifen, die Vermögenswerte einer Organisation stehlen oder bösartige Programme ausführen können, um Ihre Systeme zu kontrollieren.

Endpoint Security hilft Ihnen, Ihre Ressourcen auf folgende Weise vor Hackern zu schützen:

- Es überwacht die Aktivität einer Anwendung auf Bedrohungen. Es ist mit der Cloud verbunden, wo seine Verzeichnisse dynamisch aktualisiert werden, um Ihre Assets vor Multivektor-Bedrohungen und Zero-Day-Angriffen zu schützen.

- Es sichert vertrauliche Daten, die zwischen Partnern und Anbietern ausgetauscht werden, und wahrt gleichzeitig die Vertraulichkeit.

- Es verhindert, dass Anwendungen von Drittanbietern eine Verbindung mit Ihren Geräten herstellen, und enthält verschiedene Sicherheitsverfahren, um eine umfassende Sicherheit zu gewährleisten.

- Es gewährleistet die Netzwerksicherheit durch Überwachung und Warnungen, wann immer dies der Fall ist Endpunkt-Sicherheitstool erkennt eine Anomalie.

- Es schützt einzelne Geräte und Unternehmensnetzwerke vor Bedrohungen und ermöglicht eine bessere Flexibilität und Funktionalität im Unternehmen.

Wie funktioniert Endgerätesicherheit?

Unternehmen implementieren Endgerätesicherheit durch eine Reihe fortschrittlicher Tools, die über ähnliche Funktionen wie die Cloud verfügen. maschinelles Lernen, VPN, Verschlüsselung und Anwendungssteuerung.

Diese Tools sind auf dem neuesten Stand der sich dynamisch entwickelnden Bedrohungslandschaft und helfen Unternehmen, vor Malware, Zero-Day-Schwachstellen und anderen Cybersicherheitsrisiken geschützt zu bleiben. Das Hauptziel der Endpunktsicherheit ist die Überwachung und Sicherung aller Endpunkte. Eine Endpoint-Sicherheitssoftwarelösung trägt dazu bei, dieses Ziel zu erreichen, indem sie eine zentralisierte Verwaltungskonsole bereitstellt, die auf einem Netzwerk oder Server installiert ist.

Mit einem zentralisierten System können Sie die Sicherheit aller Endpunkte erkennen, überwachen und gewährleisten. Die Software bietet eine breite Palette von Funktionen wie Endpunkterkennung, Firewall, Zwei-Faktor-Authentifizierung, standort- oder zeitbasierte Authentifizierung, Echtzeitüberwachung und Verhaltensanalyse, um fortgeschrittene Bedrohungen zu erkennen und mit ihnen umzugehen.

Funktionen von Endpunktschutzplattformen

Endpoint Security bietet vielfältigen und dynamischen Schutz, der Bedrohungen proaktiv und vorausschauend neutralisieren kann. Die Softwarelösungen sind exakt auf die Geräteanforderungen optimiert und sorgen für maximale Sicherheit.

IoT-Sicherheit

Das Internet der Dinge (IoT) hilft beim Sammeln und Fernsteuern von Geräten. Die Geräte bilden entscheidende Infrastrukturelemente, und wenn ihre Prozesse geändert werden, können sie die Cybersicherheitsbemühungen eines Unternehmens beeinträchtigen. Endpoint-Sicherheitslösungen überwachen diese Geräte und ihre Reaktionen genau und benachrichtigen das System, wenn es ungewöhnliche Aktivitäten erkennt.

Virenschutz

Anti-Malware- oder Antivirus-Software scannt Dateien normalerweise auf Muster und Signaturen, die Malware ähneln. Endpoint Security Suites verfügen über solche Fähigkeiten und suchen nach Bedrohungen im gesamten Netzwerk, einschließlich aller Endbenutzergeräte und Client-Server.

41%

der Angriffe werden im Jahr 2021 voraussichtlich dateilos sein.

Quelle: Ponemon-Institut

Herkömmlicher Virenschutz ist für bekannte Bedrohungen ausreichend und verfügt über eine begrenzte Datenbank. Auf der anderen Seite arbeitet ein Endpoint-Sicherheitssystem auf einem Cloud-Server, der sich dynamisch aktualisiert und so Zero-Day-Angriffe und dateilose Malware verhindert. Es überwacht kontinuierlich das Anwendungsverhalten und blockiert Anwendungen mit ungewöhnlicher Aktivität.

Wenn eine Bedrohung erkannt wird, bieten Endpoint-Sicherheitssysteme dem Administrator Fernzugriff und er kann das Problem sofort beheben.

Erkennung und Reaktion auf Bedrohungen

Endpoint-Sicherheitssuiten nutzen Cloud-Technologie, künstliche Intelligenz und maschinelles Lernen, um ihre Datenbanken ständig zu aktualisieren. Sie überwachen Anwendungen und Netzwerke, um durch künstliche Intelligenz verarbeitete Daten zu sammeln und Feedback dazu zu geben.

Da alle Geräte und Netzwerke kontinuierlich überwacht werden, hilft Endpoint Security dabei, Bedrohungen frühzeitig zu erkennen und Bedrohungsinformationen zu sammeln, wodurch Schäden an Unternehmenswerten minimiert werden.

URL-Filterung

URL-Filterung ermöglicht die kontinuierliche Überwachung von Websites, auf die auf Benutzergeräten zugegriffen wird, und von heruntergeladenen Daten. Endpoint-Sicherheitssuiten erlauben nur das Öffnen vertrauenswürdiger Websites und blockieren verdächtige Websites und Downloads.

Es hilft Unternehmen, ihre Sicherheitsrichtlinien zu implementieren und fernzusteuern.

Anwendungssteuerung

Endpoint-Sicherheitslösungen überwachen die Aktivität einer Anwendung auf Benutzergeräten. Es blockiert den Zugriff von Drittbenutzern auf die Unternehmensanwendung.

Es verhindert auch, dass Daten physisch über USB oder andere Geräte übertragen werden. Die Endpunkte werden ständig überwacht, um den Eintrag unerwünschter Elemente zu überprüfen.

Netzwerkzugriffskontrolle

Dieser Bereich befasst sich hauptsächlich mit der Sicherheit von Netzwerken oder Pfaden in einem System. Die Sicherheit basiert auf der Authentifizierung von Benutzern, die die Unternehmensrichtlinien einhalten, bei denen die Netzwerkzugriffskontrolle die Funktionen und den Zugriff auf Daten einschränkt.

Es hilft Unternehmen bei der Überwachung der Datenaktivität und des Datenflusses und schützt vor dateiloser Malware.

Browser-Isolation

Browser stellen vielfältige Herausforderungen in Bezug auf nicht autorisierte Downloads, Zero-Day-Angriffe, Ransomware und bösartige Skripte dar, mit denen Hacker auf Unternehmensserver zugreifen können.

Endpoint Security nutzt die Funktionen eines VPN-Netzwerks, um eine isolierte lokale Umgebung zu schaffen, in der Sie sicher surfen können. Wenn ein externes Element versucht, das System zu sabotieren, wird es auf ein leeres lokales Netzwerk umgeleitet . Darüber hinaus werden alle Browserdaten am Ende einer Sitzung gelöscht.

Sicherheit am Cloud-Perimeter

Heute ist ein System nicht mehr auf ein Endgerät beschränkt, sondern hat sich in die Cloud ausgedehnt. Jede Sicherheitslücke hier kann die sensiblen Informationen und Vermögenswerte eines Unternehmens sabotieren.

Endpoint-Sicherheitssuiten sichern die einzelnen Benutzergeräte und berücksichtigen alle mit der Cloud verbundenen Elemente, um Sicherheitsverletzungen zu vermeiden.

Verschlüsselung

Die Ende-zu-Ende-Verschlüsselung gewährleistet die Datensicherheit bei der Übertragung der Daten. Endpoint-Sicherheitslösungen helfen bei der Implementierung von Verschlüsselung, um sicherzustellen, dass nicht autorisierte Stellen nicht auf Daten zugreifen können und dass die freigegebenen Informationen sicher sind.

Unternehmen profitieren von der Verschlüsselung, da keine physische Datenübertragung erforderlich ist und sie sicher sein können, dass verschlüsselte Daten vor Cyberkriminellen sicher sind.

Sichere E-Mail-Gateways

Hacker suchen nach Informationen, indem sie E-Mails verwenden, die als Träger bösartiger Skripte und Programme dienen. Diese Programme oder Codes sind im Allgemeinen in Anhänge eingebettet, die Ihr System oder Netzwerk gefährden können, wenn sie ausgeführt werden.

Endpoint-Sicherheitslösungen prüfen E-Mails kontinuierlich auf verdächtige Elemente und blockieren deren Öffnung und Zustellung.

Sandboxing

Sandkasten ist eine virtuelle Umgebung ähnlich der ursprünglichen Benutzeroberfläche, die die Absicht der Benutzer mit der Benutzeroberfläche identifiziert. Wenn ein böswilliger Hacker versucht, auf die Schnittstelle zuzugreifen, leiten Endpoint-Sicherheitslösungen den Hacker von der ursprünglichen Anwendung in die Sandbox-Umgebung um.

Es dient als sicherer Raum in Zeiten von Zero-Day-Bedrohungen und -Angriffen. Das ursprüngliche System bleibt sicher und bösartige Codes werden in die Sandbox umgeleitet, damit Cybersicherheitsmitarbeiter sie analysieren und bearbeiten können.

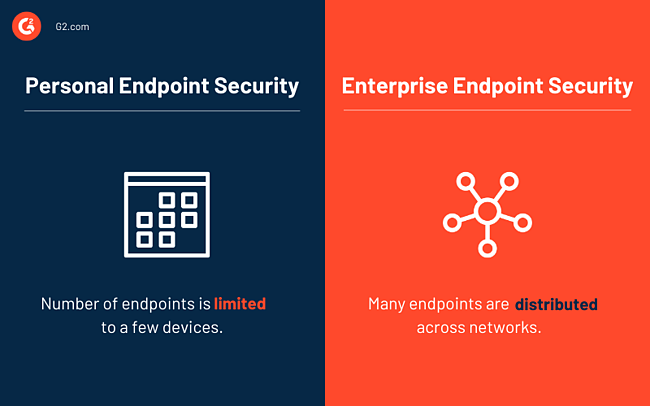

Unterschied zwischen persönlicher und unternehmensweiter Endpunktsicherheit

Benutzer sind Einzelpersonen, die hauptsächlich Geräte wie Smartphones, Desktops oder Laptops verwenden, die mit der Cloud verbunden sind. Unternehmen bilden ein großes Netz von Endpunktgeräten, die von Mitarbeitern und Kunden verwendet werden, die mit vielen Servern verbunden sind und verschiedene Dienste anbieten.

Die Verwaltung der Sicherheit in einem Unternehmen ist mit weitaus größeren Herausforderungen verbunden als die Verwaltung der Sicherheit auf Benutzergeräten. Endpunktsicherheit unterscheidet sich für Benutzer und Unternehmen in den folgenden Bereichen.

Endpunktverwaltung

Für Verbraucher ist die Anzahl der Endpunkte auf wenige Geräte wie Mobiltelefone, Desktops und Laptops beschränkt. Das Netzwerk ist für Unternehmen mit mehreren Geräten, die Mitarbeiter, Kunden und verschiedene Dienste integrieren, komplizierter.

Die Sicherheit in einem Unternehmen hängt nicht davon ab, die Sicherheit einiger weniger Geräte zu gewährleisten, sondern die des gesamten Netzwerks, indem alle Schwachstellen eingeschränkt werden, die Hackern als Zugangspunkte dienen könnten. Unified Endpoint Management (UEM) integriert alle verschiedenen Elemente in einer einzigen Plattform und gewährleistet so die Sicherheit aller Geräte.

Fernverwaltung und Sicherheit

Für einzelne Benutzer arbeiten die Geräte unabhängig voneinander und die Endpunkte sind begrenzt. Während in einem Unternehmen alle Dienste und Geräte miteinander verknüpft und voneinander abhängig sind. Die Endpunktsicherheit in einem Unternehmen umfasst alle diese Geräte und schützt sie, da Auswirkungen auf ein Gerät auf viele andere zurückwirken können. Bei Einzelbenutzergeräten aktualisieren einzelne Anwendungen ihre Sicherheitsprodukte regelmäßig im Hintergrund, um neue Malware-Signaturen und Schwachstellen in Schach zu halten.

In einem Unternehmen macht es die Anzahl der Geräte und die Komplexität der Netzwerke mühsam, jede Anwendung einzeln zu aktualisieren. Wenn ein Gerät nicht aktualisiert werden kann, stellt es außerdem eine Sicherheitsbedrohung für das gesamte Unternehmen dar.

Endpoint-Sicherheitslösungen verbinden alle Geräte und verwalten sie auf einem zentralen System mit einer Cloud-basierten Plattform. Somit muss nur die Endpoint Security Cloud aktualisiert werden, und die Sicherheit an allen Endpunkten wird automatisch aktualisiert, wodurch die Mühe entfällt, die Sicherheit jedes Geräts separat zu aktualisieren.

Berechtigungen

Berechtigungen beziehen sich auf die Kontrolle, die Benutzer über eine Anwendung haben. Administratoren haben die vollständige Berechtigung, Anwendungen zu installieren oder zu aktualisieren.

In einer Unternehmensumgebung sind Administratorrechte einer Handvoll Personen vorbehalten. Im Gegensatz dazu erhält jeder einzelne Benutzer in einem Single-User-Bereich administrative Rechte. Endpunktschutzlösungen überwachen die Aktivität einer Anwendung durch Verhaltenshysterie und blockieren die Ausführung oder das Herunterladen verdächtiger Anwendungen.

Verfolgung

Für einen einzelnen Benutzer ist es kaum erforderlich, Aktivitäten zu verfolgen. Aber als Unternehmen müssen Sie die Aktivitäten Ihrer Mitarbeiter genau im Auge behalten, um zu verhindern, dass sie physische Vermögenswerte und Daten des Unternehmens übertragen.

Dies wird festgestellt, indem die Anwendung auf ungewöhnliche Aktivitäten überwacht und die Benutzer bei Verdacht auf eine Sandbox-Umgebung umgeleitet werden, um weiteren Schaden zu verhindern.

Vorteile der Endgerätesicherheit

Die Vorteile von Endpoint-Sicherheitssystemen sind wie folgt:

- Einheitliche Plattform: Anstatt einzelne Sicherheitslösungen auf allen Geräten zu installieren, dient Endpoint Security als ein einziges Sicherheitssystem, das mit allen Geräten und Servern verbunden ist und dynamisch aktualisiert wird, um Zero-Day- und Multivektor-Bedrohungen abzuwehren.

- Erhöhte Sichtbarkeit: Endpoint Security ist ein Sicherheitssystem für einzelne Geräte und alle Netzwerke und Datenflüsse zwischen ihnen. Anwendungen werden kontinuierlich überwacht und bieten Ihnen Transparenz über Netzwerke hinweg.

- Dynamische Aktualisierung: Endpoint-Sicherheitssysteme nutzen die Leistungsfähigkeit der Cloud, um die Sicherheit auf allen Geräten zu gewährleisten. Jedes Update in der Cloud spiegelt sich in allen damit verbundenen Geräten und Netzwerken wider.

- Virtuelle sichere Umgebung: Es wird eine lokale Benutzeroberfläche erstellt, die den ursprünglichen Anwendungen ähnelt, aber null und nichtig ist. Dieser Ort ist eine Sandbox, die alle Bedrohungen im Falle von Sicherheitsverletzungen umleitet. Es sichert die Server und Geräte des Unternehmens, Hacker können hier keinen Schaden anrichten.

- Verhinderung von Datenverlust: Eine Datenbank ist das wertvollste Kapital eines Unternehmens. Seine Kompromittierung bedeutet schweren Schaden für den Ruf und das Geschäft eines Unternehmens. Endpoint Security bietet End-to-End-Datenverschlüsselung und schützt sie so vor Diebstahl.

- Reduzierung der Sicherheitskosten: Ein zentralisiertes Sicherheitssystem erspart die Einstellung eines IT-Sicherheitsteams und die Entwicklung eines individuellen Sicherheitssystems für verschiedene Geräte.

- Besseres UX-Erlebnis: Zu viele Sicherheitsverfahren können für Kunden unbequem sein. Endpoint Security überwacht Anwendungen und Benutzerverhalten, bei denen Benutzer weniger Sicherheitsprozesse durchlaufen, wodurch eine reibungslose und bessere Benutzererfahrung ermöglicht wird.

Halten Sie Ihre Endpunkte sicher

Implementieren Sie ein Endpoint-Sicherheitssystem in Ihrem Unternehmen, um sicherzustellen, dass alle Ihre Geräte vor unbefugtem Zugriff geschützt sind. Es trägt dazu bei, die Daten Ihres Unternehmens und Ihrer Kunden zu schützen und Ihren Ruf in der Branche zu wahren.

Möchten Sie der Sicherheit Ihres Geräts einen Schritt voraus sein? Erfahren Sie, wie Sie Benutzerkonten mit der zweistufigen Authentifizierung schützen können.