ما هو Endpoint Security؟ كيف تحمي أصول تكنولوجيا المعلومات الخاصة بك

نشرت: 2021-04-12الأمن هو حجر الزاوية المهم في أي عمل تجاري.

تعكس نظرتك للأمان امتنانك تجاه العملاء الذين يشاركونك معلوماتهم السرية. تحتاج إلى الحفاظ على أمان بياناتهم لكسب ثقتهم والتأكد من أن الكيانات غير المصرح لها لا يمكنها الوصول إليها. للقيام بذلك بشكل صحيح ، تحتاج إلى نهج يحافظ على أمان جميع أجهزتك وخوادمك وشبكاتك لأنها نقاط الدخول الأساسية لمجرمي الإنترنت.

يعد أمان نقطة النهاية أحد هذه الأساليب التي يمكن أن تمكن عملك من توفير بيئة آمنة ومأمونة للموظفين والعملاء والبيانات التنظيمية.

ما هو أمن نقطة النهاية؟

أمان نقطة النهاية هو أسلوب لتأمين شبكات الكمبيوتر وجميع أجهزة العميل الموصولة عن بعد بالشبكة. نقاط النهاية هي أجهزة مثل أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المكتبية والهواتف المحمولة وما إلى ذلك ، والتي يتم توصيلها عبر الشبكات. تعمل هذه الأجهزة كنقاط دخول لمجرمي الإنترنت الذين يتطلعون إلى الوصول غير المصرح به إلى الأصول والمعلومات الحساسة.

للشركات المعتمدة سحابة التخزين و SaaS ، يعد الاتصال عن بُعد أمرًا بالغ الأهمية لأنه يساعد الموظفين على العمل عن بُعد والوصول إلى معلومات الشركة. يؤدي الهجوم الإلكتروني على هذه الخدمات إلى تعريض بيانات المؤسسة للخطر. يحمي أمان نقطة النهاية هذه الأجهزة والخدمات بميزات أمان تتضمن مجموعة من التشفير والتحكم في التطبيق وإمكانيات أخرى لمنع المتسللين الضارين من الوصول إلى خوادم العملاء.

يضمن التشفير السرية الشاملة عن طريق منع تبادل البيانات مع أطراف ثالثة. وبالمقارنة ، فإن التحكم في التطبيق يمنع تنفيذ البرامج النصية غير المرغوب فيها من التطبيقات الأخرى.

ولكن قبل أن نتعمق أكثر في أمان نقطة النهاية ، نحتاج إلى فهم ماهية نقطة النهاية بالضبط.

ما هي نقاط النهاية؟

نقطة النهاية هي نقطة يتفاعل فيها جهازان في الشبكة. يتضمن مجموعة واسعة من الأجهزة التي تستخدم الاتصال عن بعد. بعض الأمثلة على نقاط النهاية التي تتطلب الأمان هي:

- أجهزة الكمبيوتر المكتبية

- أجهزة الكمبيوتر المحمولة

- الهواتف الذكية

- أجهزة إنترنت الأشياء

- محطات العمل

- الخوادم

- أجهزة لوحية

ما سبب أهمية أمان الأجهزة الطرفية؟

يتم توصيل الأجهزة الحديثة بالخوادم عن بُعد ، حيث تستخدم إمكانات مشاركة المعلومات في السحابة. يكتسب هذا الاتجاه شعبية هائلة مع الزيادة في العمل عن بعد. عدد الأجهزة المتصلة عبر الشبكات أكثر مما كان عليه قبل عقد من الزمن.

تعمل هذه الأجهزة كنقطة دخول للمتسللين الضارين الذين قد يصلون إلى معلومات حساسة أو يسرقون أصول مؤسسة أو يشغّلون برامج ضارة للتحكم في أنظمتك.

يساعدك تأمين نقطة النهاية على حماية أصولك من المتسللين بالطرق التالية:

- يراقب نشاط التطبيق بحثًا عن أي تهديدات. إنه متصل بالسحابة ، حيث يتم تحديث أدلةه ديناميكيًا لحفظ أصولك من التهديدات متعددة القطاعات وهجمات الصفر.

- يؤمن البيانات الحساسة المتبادلة بين الشركاء والبائعين مع الحفاظ على السرية.

- يمنع تطبيقات الطرف الثالث من إنشاء اتصال بأجهزتك ويتضمن إجراءات أمان مختلفة لضمان الأمان الشامل.

- يضمن أمان الشبكة من خلال المراقبة والتنبيه كلما كان أداة أمان نقطة النهاية بقع شذوذ.

- إنه يحمي الأجهزة الفردية وشبكات المؤسسات من التهديدات ويسمح بمرونة ووظائف أفضل في الشركة.

كيف يعمل تأمين نقطة النهاية؟

تقوم المؤسسات بتطبيق أمان نقطة النهاية من خلال مجموعة من الأدوات المتقدمة التي تتمتع بقدرات مماثلة للسحابة ، التعلم الآلي ، VPN ، التشفير ، والتحكم في التطبيق.

هذه الأدوات مُحدَّثة مع مشهد التهديدات المتطور ديناميكيًا وتساعد الشركات على البقاء محمية من البرامج الضارة وثغرات يوم الصفر ومخاطر الأمن السيبراني الأخرى. الهدف الأساسي لأمن نقطة النهاية هو مراقبة وتأمين كل نقطة نهاية. يساعد حل برنامج أمان نقطة النهاية في تحقيق هذا الهدف من خلال توفير وحدة تحكم إدارة مركزية مثبتة على شبكة أو خادم.

باستخدام نظام مركزي ، يمكنك اكتشاف جميع نقاط النهاية ومراقبتها والتأكد من أمانها. يقدم البرنامج مجموعة واسعة من الميزات مثل اكتشاف نقطة النهاية ، وجدار الحماية ، والمصادقة الثنائية ، والمصادقة القائمة على الموقع أو الوقت ، والمراقبة في الوقت الفعلي ، والتحليل السلوكي لاكتشاف التهديدات المتقدمة والتعامل معها.

قدرات منصات حماية نقطة النهاية

يوفر أمان نقطة النهاية حماية متنوعة وديناميكية يمكنها تحييد التهديدات بشكل استباقي وتوقعي. تم تحسين الحلول البرمجية بدقة لتلائم متطلبات الجهاز وتضمن أقصى درجات الأمان.

أمن إنترنت الأشياء

يساعد إنترنت الأشياء (IoT) في جمع الأجهزة والتحكم فيها عن بُعد. تشكل الأجهزة عناصر أساسية للبنية التحتية ، وإذا تم تغيير عملياتها ، فإنها يمكن أن تؤثر على جهود الأمن السيبراني للمؤسسة. تراقب حلول أمان نقطة النهاية هذه الأجهزة واستجاباتها عن كثب وتنبه النظام إذا اكتشف أي نشاط غير عادي.

الحماية من الفيروسات

عادةً ما تفحص برامج مكافحة البرامج الضارة أو برامج مكافحة الفيروسات الملفات بحثًا عن أنماط وتوقيعات تشبه البرامج الضارة. تمتلك مجموعات أمان نقطة النهاية هذه القدرات وتبحث عن التهديدات عبر الشبكة ، بما في ذلك جميع أجهزة المستخدم النهائي وخوادم العميل.

41٪

من الهجمات من المتوقع أن تكون خالية من الملفات في عام 2021.

المصدر: معهد بونيمون

الحماية التقليدية من الفيروسات مناسبة للتهديدات المعروفة ولها قاعدة بيانات محدودة. من ناحية أخرى ، يعمل نظام أمان نقطة النهاية على خادم سحابي يتم تحديثه ديناميكيًا ، مما يمنع هجمات يوم الصفر والبرامج الضارة التي لا تحتوي على ملفات. يراقب باستمرار سلوك التطبيق ويحظر التطبيقات ذات النشاط غير العادي.

عند اكتشاف تهديد ، توفر أنظمة أمان نقطة النهاية للمسؤول إمكانية الوصول عن بُعد ، ويمكنهم حل المشكلة على الفور.

كشف التهديدات والاستجابة لها

تستفيد مجموعات أمان نقطة النهاية من التكنولوجيا السحابية والذكاء الاصطناعي والتعلم الآلي لتحديث قواعد بياناتها باستمرار. يقومون بمراقبة التطبيقات والشبكات لجمع البيانات التي تتم معالجتها من خلال الذكاء الاصطناعي وتقديم الملاحظات بشأنها.

نظرًا لأن جميع الأجهزة والشبكات يتم مراقبتها بشكل مستمر ، فإن أمان نقطة النهاية يساعد في اكتشاف التهديدات مبكرًا وجمع معلومات استخباراتية عن التهديدات ، مما يقلل الضرر الذي يلحق بأصول الشركة.

تصفية URL

تصفية URL يتيح المراقبة المستمرة لمواقع الويب التي يتم الوصول إليها على أجهزة المستخدم والبيانات التي يتم تنزيلها. تسمح مجموعات أمان نقطة النهاية فقط بفتح مواقع الويب الموثوقة أثناء حظر مواقع الويب والتنزيلات المشبوهة.

يساعد المؤسسات على تنفيذ سياسات الأمان الخاصة بهم والتحكم فيها عن بُعد.

التحكم في التطبيق

تراقب حلول أمان نقطة النهاية نشاط التطبيق على أجهزة المستخدم. يمنع مستخدمي الطرف الثالث من الوصول إلى تطبيق الشركة.

كما أنه يمنع نقل البيانات فعليًا عبر USB أو أجهزة أخرى. تتم مراقبة نقاط النهاية باستمرار للتحقق من إدخال أي عنصر غير مرغوب فيه.

التحكم في الوصول إلى الشبكة

تتعامل هذه المنطقة بشكل أساسي مع أمن الشبكات أو المسارات في النظام. يعتمد الأمان على مصادقة المستخدمين الممتثلين لسياسات الشركة حيث يحد التحكم في الوصول إلى الشبكة من الوظائف والوصول إلى البيانات.

يساعد المؤسسات على مراقبة نشاط البيانات وتدفقها ويحمي من البرامج الضارة التي لا تحتوي على ملفات.

عزل المتصفح

تشكل المتصفحات تحديات متنوعة من حيث التنزيلات غير المصرح بها وهجمات اليوم صفر وبرامج الفدية والبرامج النصية الضارة التي يمكن للقراصنة استخدامها للوصول إلى خوادم الشركة.

يستخدم أمان نقطة النهاية وظائف شبكة VPN لإنشاء بيئة محلية معزولة آمنة للتصفح. إذا حاول عنصر خارجي تخريب النظام ، فسيتم إعادة توجيهه إلى شبكة محلية خالية . علاوة على ذلك ، يتم مسح جميع بيانات التصفح في نهاية الجلسة.

أمان محيط السحابة

اليوم ، لم يعد النظام مقصورًا على جهاز المستخدم النهائي ولكنه امتد ليشمل السحابة. يمكن أن يؤدي أي ضعف أمني هنا إلى تخريب المعلومات والأصول الحساسة للشركة.

تعمل مجموعات أمان نقطة النهاية على تأمين أجهزة المستخدم الفردية وحساب جميع العناصر المرتبطة بالسحابة لتجنب الانتهاكات الأمنية.

التشفير

يضمن التشفير من طرف إلى طرف أمان البيانات عندما تكون البيانات قيد الإرسال. تساعد حلول أمان نقطة النهاية في تنفيذ التشفير لضمان عدم تمكن الكيانات غير المصرح لها من الوصول إلى البيانات وأن المعلومات المشتركة آمنة.

تستفيد المؤسسات من التشفير حيث لا توجد حاجة لنقل البيانات المادية ، وهم مطمئنون إلى أن البيانات المشفرة في مأمن من مجرمي الإنترنت.

بوابات البريد الإلكتروني الآمنة

يقوم المتسللون بالتصيد الاحتيالي للحصول على المعلومات باستخدام رسائل البريد الإلكتروني التي تعمل كحامل للنصوص والبرامج الضارة. يتم تضمين هذه البرامج أو الرموز بشكل عام في المرفقات ، مما قد يعرض نظامك أو شبكتك للخطر عند تنفيذها.

تقوم حلول أمان نقطة النهاية بفحص رسائل البريد باستمرار بحثًا عن العناصر المشبوهة وتمنع فتحها وتسليمها.

وضع الحماية

صندوق الرمل هي بيئة افتراضية مشابهة لواجهة المستخدم الأصلية التي تحدد نوايا الأشخاص بالواجهة. إذا حاول مخترق ضار الوصول إلى الواجهة ، فإن حلول أمان نقطة النهاية تعيد توجيه المتسلل من التطبيق الأصلي إلى بيئة وضع الحماية.

إنه بمثابة مساحة آمنة في أوقات التهديدات والهجمات في يوم الصفر. يظل النظام الأصلي آمنًا ويتم إعادة توجيه الرموز الخبيثة إلى وضع الحماية لأفراد الأمن السيبراني لتحليلها والعمل عليها.

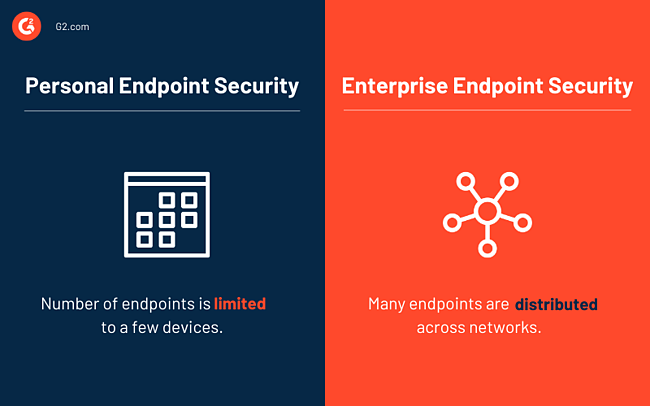

الفرق بين تأمين نقطة النهاية الشخصية والمؤسسة

المستخدمون هم أفراد يستخدمون في الغالب أجهزة مثل الهواتف الذكية أو أجهزة الكمبيوتر المكتبية أو أجهزة الكمبيوتر المحمولة المتصلة بالسحابة. تشكل الشركات شبكة كبيرة من الأجهزة الطرفية التي يستخدمها الموظفون والعملاء المتصلون بالعديد من الخوادم وتقدم خدمات متنوعة.

تمثل إدارة الأمان في شركة ما تحديات أكثر بكثير من إدارة الأمان في أجهزة المستخدم. يختلف أمان نقطة النهاية للمستخدمين والمؤسسات في المجالات التالية.

إدارة نقطة النهاية

بالنسبة للمستهلكين ، يقتصر عدد نقاط النهاية على عدد قليل من الأجهزة مثل الهواتف المحمولة وأجهزة الكمبيوتر المكتبية وأجهزة الكمبيوتر المحمولة. تعتبر الشبكة أكثر تعقيدًا بالنسبة للمؤسسات التي لديها أجهزة متعددة تدمج الموظفين والعملاء والخدمات المتنوعة.

لا يعتمد الأمان في المؤسسة على ضمان سلامة عدد قليل من الأجهزة ولكن على الشبكة بالكامل ، مما يحد من أي ثغرات قد تكون بمثابة نقاط وصول للمتسللين. تدمج إدارة نقطة النهاية الموحدة (UEM) جميع العناصر المختلفة في نظام أساسي واحد ، مما يضمن أمان جميع الأجهزة.

الإدارة والأمان عن بعد

بالنسبة للمستخدمين الفرديين ، تعمل الأجهزة بشكل مستقل ، وتكون نقاط النهاية محدودة. بينما في المؤسسة ، جميع الخدمات والأجهزة مترابطة ومترابطة. يشمل أمان نقطة النهاية في مؤسسة كل هذه الأجهزة ويحافظ عليها آمنة لأن التأثير على جهاز واحد يمكن أن ينعكس على العديد من الأجهزة الأخرى. بالنسبة لأجهزة المستخدم الفردي ، تقوم التطبيقات الفردية بانتظام بتحديث منتجات الأمان الخاصة بها في الخلفية للحفاظ على تواقيع البرامج الضارة الجديدة ونقاط الضعف تحت المراقبة.

في مؤسسة ما ، يجعل عدد الأجهزة وتعقيد الشبكات من الصعب تحديث كل تطبيق على حدة. علاوة على ذلك ، إذا كان الجهاز غير قادر على التحديث ، فإنه يشكل تهديدًا أمنيًا للمؤسسة بأكملها.

تعمل حلول أمان نقطة النهاية على توصيل جميع الأجهزة وإدارتها على نظام مركزي مع نظام أساسي قائم على السحابة. وبالتالي ، تحتاج سحابة أمان نقطة النهاية فقط إلى التحديث ، ويتم تحديث الأمان في جميع نقاط النهاية تلقائيًا ، مما يزيل متاعب تحديث أمان كل جهاز على حدة.

أذونات

تشير الأذونات إلى التحكم الذي يمتلكه المستخدمون في التطبيق. يتمتع المسؤولون بالسلطة الكاملة لتثبيت التطبيقات أو تحديثها.

في بيئة الشركات ، الحقوق الإدارية محفوظة لعدد قليل من الناس. في المقابل ، يتم تزويد كل مستخدم فردي بحقوق إدارية في مساحة مستخدم واحد. تراقب حلول حماية نقطة النهاية نشاط التطبيق من خلال السلوك الهستيري وتمنع أي تطبيق مشبوه من التشغيل أو التنزيل.

تتبع

بالنسبة لمستخدم واحد ، ليست هناك حاجة لتتبع النشاط. ولكن كمنظمة ، عليك أن تراقب نشاط موظفيك عن كثب لمنعهم من نقل أصول الشركة وبياناتها فعليًا.

يتم تحديد ذلك من خلال مراقبة التطبيق بحثًا عن نشاط غير عادي وإعادة توجيه المستخدمين إلى بيئة وضع الحماية إذا كانت مشبوهة ، مما يمنع حدوث المزيد من الضرر.

فوائد أمن نقطة النهاية

فيما يلي مزايا أنظمة أمان الأجهزة الطرفية:

- نظام أساسي موحد: بدلاً من تثبيت حلول أمان فردية على جميع الأجهزة ، يعمل أمان نقطة النهاية كنظام أمان واحد متصل بجميع الأجهزة والخوادم ، ويتم تحديثه ديناميكيًا لمواجهة تهديدات يوم الصفر ومتعددة القطاعات.

- زيادة الرؤية: أمان نقطة النهاية هو نظام أمان للأجهزة الفردية ، وتتدفق جميع الشبكات والبيانات بينها. تتم مراقبة التطبيقات باستمرار ، مما يوفر لك الرؤية عبر الشبكات.

- التحديث الديناميكي: تستفيد أنظمة أمان نقطة النهاية من قوة السحابة لضمان الأمان عبر جميع الأجهزة. ينعكس أي تحديث في السحابة على جميع الأجهزة والشبكات المرتبطة به.

- بيئة افتراضية آمنة: يتم إنشاء واجهة مستخدم محلية تشبه التطبيقات الأصلية ، لكنها لاغية وباطلة. هذا المكان عبارة عن صندوق رمل يعيد توجيه أي تهديدات في حالة حدوث انتهاكات أمنية. إنه يؤمن خوادم الشركة وأجهزتها ، ولا يمكن للمتسللين التسبب في أي ضرر هنا.

- منع فقدان البيانات: قاعدة البيانات هي الأصول الأكثر قيمة للشركة. يعني حلها الوسط إلحاق ضرر جسيم بسمعة الشركة وأعمالها. يوفر أمان نقطة النهاية تشفيرًا شاملاً للبيانات ، وبالتالي يحافظ على أمانها من السرقة.

- تخفيض تكاليف الأمن: إن وجود نظام أمان مركزي يوفر توظيف فريق أمن تكنولوجيا المعلومات وتطوير نظام أمان فردي للأجهزة المختلفة.

- تجربة أفضل لتجربة المستخدم: قد تكون إجراءات الأمان كثيرة جدًا غير مريحة للعملاء. يراقب أمان نقطة النهاية التطبيقات وسلوك المستخدم حيث يمر المستخدمون بعمليات أمان أقل ، مما يتيح تجربة مستخدم سلسة وأفضل.

حافظ على نقاط النهاية الخاصة بك آمنة

قم بتطبيق نظام أمان نقطة النهاية في مؤسستك لضمان حماية جميع أجهزتك من الوصول غير المصرح به. سيساعد ذلك في حماية بيانات شركتك وعملائك والحفاظ على سمعتك في الصناعة.

هل تريد التقدم بأمان جهازك بخطوة إلى الأمام؟ تعرف على كيفية تأمين حسابات المستخدمين بمصادقة من خطوتين.