¿Qué es la seguridad de punto final? Cómo protege sus activos de TI

Publicado: 2021-04-12La seguridad es una piedra angular importante de cualquier negocio.

Su perspectiva sobre la seguridad refleja su gratitud hacia los clientes que comparten su información confidencial con usted. Debe mantener sus datos seguros para ganarse su confianza y asegurarse de que las entidades no autorizadas no puedan acceder a ellos. Para hacerlo bien, necesita un enfoque que mantenga seguros todos sus dispositivos, servidores y redes, ya que son los principales puntos de entrada para los ciberdelincuentes.

La seguridad de puntos finales es uno de esos enfoques que puede empoderar a su empresa para proporcionar un entorno seguro para empleados, clientes y datos de la organización.

¿Qué es la seguridad de punto final?

La seguridad de punto final es un enfoque para proteger las redes informáticas y todos los dispositivos de los clientes conectados de forma remota a la red. Los puntos finales son dispositivos como computadoras portátiles, computadoras de escritorio, teléfonos móviles, etc., que están conectados a través de redes. Estos dispositivos sirven como puntos de entrada para los ciberdelincuentes que buscan obtener acceso no autorizado a activos e información confidenciales.

Para las empresas que adoptan almacenamiento en la nube y SaaS, la conectividad remota es primordial ya que ayuda a los empleados a trabajar de forma remota y acceder a la información de la empresa. Un ciberataque a estos servicios pone en riesgo los datos de la organización. La seguridad de puntos finales protege estos dispositivos y servicios con características de seguridad que incluyen una combinación de cifrado, control de aplicaciones y otras capacidades para evitar que los piratas maliciosos accedan a los servidores de los clientes.

El cifrado garantiza la confidencialidad de extremo a extremo al evitar el intercambio de datos con terceros. En comparación, el control de aplicaciones impide la ejecución de scripts no deseados de otras aplicaciones.

Pero antes de profundizar en la seguridad de los endpoints, debemos entender exactamente qué es un endpoint.

¿Qué son los puntos finales?

Un punto final es un lugar donde dos dispositivos interactúan en una red. Incluye una amplia gama de dispositivos que emplean conectividad remota. Algunos ejemplos de puntos finales que requieren seguridad son:

- Escritorios

- portátiles

- teléfonos inteligentes

- dispositivos IoT

- Estaciones de trabajo

- Servidores

- tabletas

¿Por qué es importante la seguridad de los endpoints?

Los dispositivos modernos están conectados a servidores de forma remota, donde utilizan las capacidades de intercambio de información de la nube. Esta tendencia está ganando una enorme popularidad con el aumento del trabajo remoto. Hay más dispositivos conectados a través de redes que hace una década.

Estos dispositivos sirven como punto de entrada para piratas informáticos maliciosos que pueden acceder a información confidencial, robar activos de una organización o ejecutar programas maliciosos para controlar sus sistemas.

Endpoint Security lo ayuda a proteger sus activos de los piratas informáticos de las siguientes maneras:

- Supervisa la actividad de una aplicación en busca de amenazas. Está conectado a la nube, donde sus directorios se actualizan dinámicamente para proteger sus activos de amenazas multivectoriales y ataques de día cero.

- Protege los datos confidenciales intercambiados entre socios y proveedores mientras mantiene la confidencialidad.

- Evita que las aplicaciones de terceros establezcan una conexión con sus dispositivos e incluye varios procedimientos de seguridad para garantizar una seguridad integral.

- Garantiza la seguridad de la red monitoreando y alertando cada vez que el herramienta de seguridad de punto final detecta una anomalía.

- Protege los dispositivos individuales y las redes empresariales de las amenazas y permite una mayor flexibilidad y funcionalidad en la empresa.

¿Cómo funciona la seguridad de punto final?

Las organizaciones implementan la seguridad de puntos finales a través de una gama de herramientas avanzadas que tienen capacidades similares a las de la nube, aprendizaje automático, VPN, cifrado y control de aplicaciones.

Estas herramientas están actualizadas con el panorama de amenazas en evolución dinámica y ayudan a las empresas a mantenerse protegidas contra malware, vulnerabilidades de día cero y otros riesgos de ciberseguridad. El objetivo principal de la seguridad de puntos finales es monitorear y asegurar cada punto final. Una solución de software de seguridad de punto final ayuda a lograr este objetivo al proporcionar una consola de administración centralizada instalada en una red o servidor.

Con un sistema centralizado, puede detectar, monitorear y garantizar la seguridad de todos los puntos finales. El software ofrece una amplia gama de características como detección de puntos finales, firewall, autenticación de dos factores, autenticación basada en la ubicación o el tiempo, monitoreo en tiempo real y análisis de comportamiento para detectar amenazas avanzadas y tratarlas.

Capacidades de las plataformas de protección de endpoints

La seguridad de endpoints ofrece una protección diversa y dinámica que puede neutralizar las amenazas de manera proactiva y predictiva. Las soluciones de software están optimizadas con precisión para adaptarse a los requisitos del dispositivo y garantizar la máxima seguridad.

seguridad IoT

El Internet de las cosas (IoT) ayuda a recopilar y controlar dispositivos de forma remota. Los dispositivos forman elementos de infraestructura cruciales y, si se modifican sus procesos, pueden afectar los esfuerzos de ciberseguridad de una organización. Las soluciones de seguridad de puntos finales monitorean de cerca estos dispositivos y sus respuestas y alertan al sistema si detecta alguna actividad inusual.

Protección antivirus

El software antimalware o antivirus generalmente analiza los archivos en busca de patrones y firmas que se parezcan al malware. Las suites de seguridad de puntos finales poseen tales capacidades y buscan amenazas en toda la red, abarcando todos los dispositivos de usuarios finales y servidores de clientes.

41%

de los ataques se espera que no tengan archivos en 2021.

Fuente: Instituto Ponemon

La protección antivirus tradicional es adecuada para amenazas conocidas y tiene una base de datos limitada. Por otro lado, un sistema de seguridad de punto final funciona en un servidor en la nube que se actualiza dinámicamente, evitando ataques de día cero y malware sin archivos. Supervisa continuamente el comportamiento de las aplicaciones y bloquea las aplicaciones con actividad inusual.

Cuando se detecta una amenaza, los sistemas de seguridad de punto final brindan al administrador acceso remoto y pueden resolver el problema de inmediato.

Detección y respuesta a amenazas

Las suites de seguridad de puntos finales aprovechan la tecnología en la nube, la inteligencia artificial y el aprendizaje automático para actualizar constantemente sus bases de datos. Supervisan aplicaciones y redes para recopilar datos procesados a través de inteligencia artificial y proporcionar retroalimentación sobre ellos.

Dado que todos los dispositivos y redes se supervisan de forma continua, la seguridad de puntos finales ayuda a detectar amenazas de forma temprana y recopilar información sobre amenazas, lo que minimiza el daño a los activos de la empresa.

Filtrado de URL

Filtrado de URL permite el monitoreo continuo de los sitios web a los que se accede en los dispositivos de los usuarios y los datos descargados. Las suites de seguridad de puntos finales permiten que solo se abran los sitios web confiables mientras bloquean los sitios web y las descargas sospechosas.

Ayuda a las organizaciones a implementar sus políticas de seguridad y controlarlas de forma remota.

control de aplicaciones

Las soluciones de seguridad de puntos finales monitorean la actividad de una aplicación en los dispositivos de los usuarios. Bloquea el acceso de terceros a la aplicación de la empresa.

También evita que los datos se transfieran físicamente a través de USB u otros dispositivos. Los puntos finales se monitorean constantemente para verificar la entrada de cualquier elemento no deseado.

Control de acceso a la red

Esta área se ocupa principalmente de la seguridad de las redes o rutas en un sistema. La seguridad se basa en la autenticación de los usuarios cumpliendo con las políticas de la empresa donde el control de acceso a la red limita las funciones y el acceso a los datos.

Ayuda a las organizaciones a monitorear la actividad y el flujo de datos y protege contra el malware sin archivos.

Aislamiento del navegador

Los navegadores plantean diversos desafíos en términos de descargas no autorizadas, ataques de día cero, ransomware y scripts maliciosos que los piratas informáticos pueden usar para acceder a los servidores de la empresa.

La seguridad de puntos finales utiliza las funciones de una red VPN para crear un entorno local aislado y seguro para navegar. Si un elemento externo intenta sabotear el sistema, es redirigido a una red local vacía . Además, todos los datos de navegación se borran al final de una sesión.

Seguridad perimetral en la nube

Hoy en día, un sistema ya no se limita a un dispositivo de usuario final, sino que se ha extendido a la nube. Cualquier debilidad de seguridad aquí puede sabotear la información y los activos confidenciales de una empresa.

Las suites de seguridad de puntos finales protegen los dispositivos de los usuarios individuales y tienen en cuenta todos los elementos asociados con la nube para evitar violaciones de seguridad.

Cifrado

El cifrado de extremo a extremo garantiza la seguridad de los datos cuando se transmiten. Las soluciones de seguridad de punto final ayudan a implementar el cifrado para garantizar que las entidades no autorizadas no puedan acceder a los datos y que la información compartida esté segura.

Las organizaciones se benefician del cifrado, ya que no es necesario transferir datos físicos y tienen la seguridad de que los datos cifrados están a salvo de los ciberdelincuentes.

Pasarelas de correo electrónico seguras

Los piratas informáticos buscan información utilizando correos electrónicos que sirven como portadores de scripts y programas maliciosos. Estos programas o códigos generalmente están integrados en archivos adjuntos, que pueden poner en peligro su sistema o red cuando se ejecutan.

Las soluciones de seguridad de punto final verifican continuamente los correos en busca de elementos sospechosos y bloquean su apertura y entrega.

sandboxing

Salvadera es un entorno virtual similar a la interfaz de usuario original que identifica la intención de las personas con la interfaz. Si un pirata informático malicioso intenta acceder a la interfaz, las soluciones de seguridad de punto final redirigen al pirata informático desde la aplicación original al entorno de espacio aislado.

Sirve como un espacio seguro en tiempos de amenazas y ataques de día cero. El sistema original permanece seguro y los códigos maliciosos se redireccionan a la zona de pruebas para que la gente de seguridad cibernética los analice y trabaje en ellos.

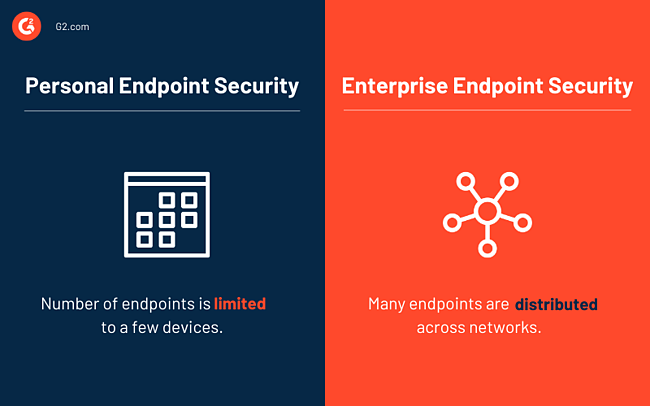

Diferencia entre la seguridad de punto final personal y empresarial

Los usuarios son personas individuales que en su mayoría usan dispositivos como teléfonos inteligentes, computadoras de escritorio o portátiles conectados a la nube. Las empresas forman una gran red de dispositivos de punto final utilizados por empleados y clientes conectados a muchos servidores y que ofrecen diversos servicios.

Administrar la seguridad en una empresa presenta muchos más desafíos que administrar la seguridad en los dispositivos de los usuarios. La seguridad de puntos finales difiere para usuarios y empresas en los siguientes campos.

Gestión de terminales

Para los consumidores, la cantidad de terminales se limita a unos pocos dispositivos, como teléfonos móviles, computadoras de escritorio y portátiles. La red es más complicada para empresas con múltiples dispositivos que integran empleados, clientes y varios servicios.

La seguridad en una empresa no depende de garantizar la seguridad de unos pocos dispositivos sino de toda la red, restringiendo cualquier vulnerabilidad que pueda servir como puntos de acceso para los piratas informáticos. La gestión unificada de puntos finales (UEM) integra todos los diferentes elementos en una única plataforma, lo que garantiza la seguridad de todos los dispositivos.

Gestión remota y seguridad

Para usuarios individuales, los dispositivos funcionan de forma independiente y los puntos finales son limitados. Mientras que en una empresa, todos los servicios y dispositivos están interconectados y son interdependientes. La seguridad de punto final en una empresa abarca todos estos dispositivos y los mantiene seguros porque un impacto en un dispositivo puede reflejarse en muchos otros. Para los dispositivos de un solo usuario, las aplicaciones individuales actualizan regularmente sus productos de seguridad en segundo plano para mantener bajo control las nuevas firmas de malware y las vulnerabilidades.

En una empresa, la cantidad de dispositivos y la complejidad de las redes hace que sea tedioso actualizar cada aplicación individualmente. Además, si un dispositivo no puede actualizarse, representa una amenaza para la seguridad de toda la organización.

Las soluciones de seguridad de puntos finales conectan todos los dispositivos y los administran en un sistema centralizado con una plataforma basada en la nube. Por lo tanto, solo es necesario actualizar la nube de seguridad de puntos finales, y la seguridad en todos los puntos finales se actualiza automáticamente, lo que elimina la molestia de actualizar la seguridad de cada dispositivo por separado.

permisos

Los permisos se refieren al control que los usuarios tienen sobre una aplicación. Los administradores tienen autoridad completa para instalar o actualizar aplicaciones.

En un entorno corporativo, los derechos administrativos están reservados para un puñado de personas. Por el contrario, a cada usuario individual se le otorgan derechos administrativos en un espacio de un solo usuario. Las soluciones de protección de puntos finales monitorean la actividad de una aplicación a través de histeria de comportamiento y bloquean cualquier aplicación sospechosa para que no se ejecute o descargue.

Seguimiento

Para un solo usuario, casi no hay necesidad de realizar un seguimiento de la actividad. Pero como organización, debe vigilar atentamente la actividad de sus empleados para evitar que transfieran físicamente los activos y datos de la empresa.

Esto se determina monitoreando la aplicación en busca de actividad inusual y redirigiendo a los usuarios a un entorno de espacio aislado si es sospechoso, evitando daños mayores.

Beneficios de la seguridad de punto final

Los beneficios de los sistemas de seguridad de punto final son los siguientes:

- Plataforma unificada: en lugar de instalar soluciones de seguridad individuales en todos los dispositivos, la seguridad de punto final funciona como un único sistema de seguridad conectado a todos los dispositivos y servidores, que se actualiza dinámicamente para contrarrestar las amenazas multivector y de día cero.

- Mayor visibilidad: la seguridad de puntos finales es un sistema de seguridad para dispositivos individuales y todas las redes y flujos de datos entre ellos. Las aplicaciones se supervisan continuamente, lo que le proporciona visibilidad en todas las redes.

- Actualización dinámica: los sistemas de seguridad de punto final aprovechan el poder de la nube para garantizar la seguridad en todos los dispositivos. Cualquier actualización en la nube se refleja en todos los dispositivos y redes asociados a ella.

- Entorno seguro virtual: se crea una interfaz de usuario local que se asemeja a las aplicaciones originales, pero es nula y sin efecto. Este lugar es una caja de arena que redirige cualquier amenaza en caso de brechas de seguridad. Protege los servidores y dispositivos de la empresa, y los piratas informáticos no pueden causar ningún daño aquí.

- Prevención de pérdida de datos: una base de datos es el activo más valioso para una empresa. Su compromiso significa un daño severo a la reputación y el negocio de una empresa. La seguridad de punto final proporciona cifrado de datos de extremo a extremo, lo que los mantiene seguros y protegidos contra robos.

- Reducción de costos de seguridad: Tener un sistema de seguridad centralizado ahorra contratar un equipo de seguridad de TI y desarrollar un sistema de seguridad individual para diferentes dispositivos.

- Mejor experiencia UX: Demasiados procedimientos de seguridad pueden ser inconvenientes para los clientes. La seguridad de puntos finales monitorea las aplicaciones y el comportamiento de los usuarios donde los usuarios pasan por menos procesos de seguridad, lo que permite una experiencia de usuario mejor y sin problemas.

Mantenga sus terminales seguros

Implemente un sistema de seguridad de punto final en su organización para garantizar que todos sus dispositivos estén protegidos contra el acceso no autorizado. Ayudará a proteger los datos de su empresa y de sus clientes y a mantener su reputación en la industria.

¿Quiere llevar la seguridad de su dispositivo un paso adelante? Descubra cómo puede proteger las cuentas de usuario con la autenticación en dos pasos.