Oturum Ele Geçirme Nedir? Oturum Gizliliği Nasıl Sağlanır?

Yayınlanan: 2021-07-13Oturum açma ve oturum kapatma arasında çok şey olabilir.

Saldırganlar, hesaplarınıza yetkisiz erişim elde edebilecekleri ve verilerinizden yararlanabilecekleri oturumlar ararlar. Oturum açma bilgilerinizi güvenli bir ortamda doğruladığınızdan ve oturum ele geçirme saldırılarına karşı kendinizi koruduğunuzdan emin olmalısınız.

Kullanabilirsiniz web uygulaması güvenlik duvarları gelen trafikteki anormallikleri tespit etmek ve potansiyel olarak kötü niyetli trafiği geldiği anda engellemek için. Ancak sağlam güvenlik savunmalarını düzeltmek için oturum ele geçirmeyi, türlerini ve saldırganların kullanıcı hesaplarına sızmak için kullanabileceği araçları ayrıntılı olarak anlamak çok önemlidir.

Oturum kaçırma nedir?

Çerez ele geçirme olarak da bilinen oturum kaçırma , oturum devam ederken bir oturum kimliği alarak veya oluşturarak bir kullanıcının oturumunun kontrolünü ele geçirme işlemidir.

Saldırgan, oturum tanımlama bilgilerini ele geçirmek ve kullanıcı hesaplarına yetkisiz erişim elde etmek için siteler arası komut dosyası çalıştırma (XSS), kaba kuvvet, tersine mühendislik veya diğer çeşitli yöntemleri kullanabilir.

Bir oturum, web uygulaması gibi bir hizmette oturum açtığınızda başlar ve oturumu kapattığınızda sona erer. Köprü Metni Aktarım Protokolü (HTTP), durumsuz bir protokoldür, yani her isteği, önceki herhangi bir isteğe atıfta bulunmadan bağımsız olarak taşır ve bir kullanıcının bir web sayfasını her görüntülediğinde kimliğini doğrulamasını gerektirir. Kullanıcının her seferinde oturum açmasını istemekten kaçınmak için sunucu, kimlik doğrulamadan sonra kusursuz bir web deneyimi sağlamak için bir oturum kimliği atar.

Saldırganlar, hedefin oturum kimliğini çalmaya veya onları bir oturum ele geçirme saldırısı için önceden hazırlanmış bir oturuma götüren kötü amaçlı bir bağlantıya tıklamaları için kandırmaya çalışır. Kullanıcının sunucuda kimliği doğrulandıktan sonra, tehdit aktörleri oturumu ele geçirebilir ve sunucuyu, oturumlarını geçerli sayması için kandırabilir.

Bir saldırgan bir oturum tanımlama bilgisini hedeflediğinde, bu, İletim Denetimi Protokolü (TCP) oturumunun ele geçirilmesiyle değil, web uygulaması oturumunun ele geçirilmesiyle ilgilidir. TCP , paketlerin güvenilir bir şekilde iletilmesini sağlamak için IP'nin üzerinde kullanılan bir aktarım protokolüdür. Web uygulaması, bir saldırganın bir oturumu ele geçirmek için kullandığı başarılı kimlik doğrulamasından sonra bir oturum tanımlama bilgisi döndürür. Kullanıcının cihazı ile sunucu arasındaki TCP bağlantısı ile ilgisi yoktur.

Oturum kaçırma yöntemleri

Saldırganlar, bir oturum ele geçirme işlemi gerçekleştirirken genellikle birkaç seçeneğe sahiptir. Kullanıcı hesaplarını ele geçirmek ve kötü niyetli faaliyetler yürütmek için bunları tek tek veya bir arada kullanabilirler.

Siteler arası komut dosyası oluşturma

Siteler arası komut dosyası çalıştırma (XSS) saldırısında, kötü niyetli bir bilgisayar korsanı, hedefin bilgisayarını, bir sunucuya ait güvenilir kod gibi görünen bir kod yürütmesi için kandırır. Saldırganın kötü niyetli eylemlerini gerçekleştirmek için çerezin bir kopyasını almasına izin verir. Tipik olarak, web sayfaları JavaScript ile gömülür. Uygun güvenlik önlemleri olmadan ve uygulama güvenlik araçları, komut dosyalarının çalıştırılması durumunda kullanıcıların hassas bilgilerini ortaya çıkarır.

Sunucu, oturum çerezlerinde HTTPOnly özniteliğini ayarlamazsa, komut dosyaları onları saldırganlara maruz bırakabilir.

Kötü amaçlı yazılım enjeksiyonu

Bazı kötü amaçlı yazılım veya truva atları, tarayıcı tanımlama bilgilerini çalmak ve kullanıcının bilgisi olmadan kötü niyetli eylemler gerçekleştirmek üzere programlanmıştır. Örneğin, bir kullanıcı kötü niyetli bir web sitesini ziyaret ettiğinde veya istenmeyen bir bağlantıya tıkladığında, kötü amaçlı yazılım ağ trafiğini tarar, oturum tanımlama bilgilerini toplar ve bunları kötü niyetli kişilere gönderir. Yerel depolamaya erişimi olan saldırganlar, tarayıcının geçici yerel deposundan (çerez kavanozu) oturum anahtarlarını çalabilir veya sunucunun veya kullanıcının bilgisayarının dosya veya bellek içeriğini alabilir.

Kaba kuvvet

Saldırganlar, bir kullanıcının oturum anahtarını tahmin etmek için kaba kuvvet saldırısı gerçekleştirebilir. Bir uygulama sıralı veya öngörülebilir bir oturum anahtarı kullandığında, oturumu bir ele geçirmeye karşı savunmasız hale getirir. Bu, geçmişte tercih edilen bir yöntemdi, ancak modern uygulamalarda, oturum kimlikleri uzun ve rastgele oluşturulur ve kaba kuvvet saldırılarına karşı önemli bir direnç sunar.

Oturum tarafı kriko

Oturum tarafı krikosunda , bir saldırgan ağ trafiğini okumak ve oturum tanımlama bilgisini çalmak için paket koklamadan yararlanır. Genellikle web siteleri, kimlik doğrulama sayfalarında Güvenli Yuva Katmanı/Aktarım Katmanı Güvenliği (SSL/TLS) şifrelemesi kullanır. Yine de bazıları, kimlik doğrulamadan sonra site genelinde kullanmaz, bu da saldırganların sunucu ile web sayfaları arasında değiş tokuş edilen verilere müdahale etmesine olanak tanır.

Saldırganlar oturum tanımlama bilgilerini ele geçirdikten sonra, kötü amaçlı işlemler yapmak için kullanıcıların oturumlarını ele geçirebilirler. Örneğin, güvenli olmayan bir WiFi'ye bağlı bir kullanıcıyı hedefleyen kötü niyetli bir kişi, diğer düğümler ve erişim noktaları arasında paylaşılan verileri veya trafiği kolayca okuyabilir.

Oturum sabitleme

Saldırganlar bazen gizlenmiş bir oturum oluşturabilir ve bir kullanıcıyı savunmasız bir sunucuda kimlik doğrulaması yapması için kandırabilir. Örneğin, bir tehdit aktörü şunları kullanabilir: sosyal mühendislik (kimlik avı) veya bir kullanıcıyı bilinen bir oturum tanımlama bilgisi ile hazırlanmış bir oturuma götüren bir bağlantıya tıklamaya ikna etmek için benzer bir yöntem. Kullanıcının kimliğini doğruladıktan sonra, saldırgan, kullanıcının oturumunu ele geçirmek için bilinen oturum anahtarını kullanabilir.

Saldırgan ayrıca, gizli ve sabit bir oturum kimliği içeren önceden hazırlanmış bir oturum açma formunu doldurmaları için kullanıcıları kandırabilir.

Oturum kaçırma saldırılarının düzeyleri

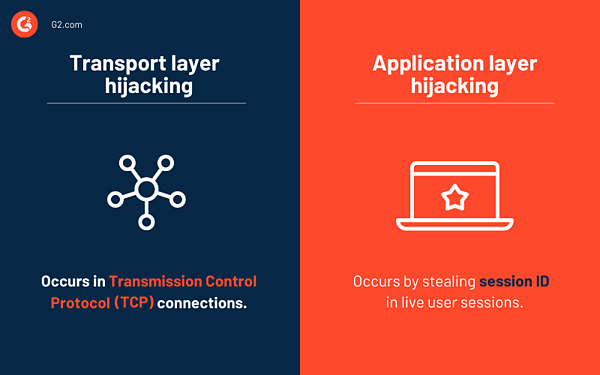

Oturum kaçırma saldırılarının iki düzeyi vardır. Bir ağ katmanına yapılan başarılı bir saldırı, saldırgana uygulama düzeyinde gerçek bir kullanıcıyı sömürmesi için bilgi vereceğinden, bu saldırılar birbiriyle ilişkili olabilir.

Taşıma katmanı kaçırma

Aktarım katmanının ele geçirilmesi, bir saldırganın bir web sunucusu ile bir kullanıcı arasındaki veri alışverişini engellediği ve aralarındaki iletişim kanalının engellendiği TCP bağlantılarında meydana gelir. Ardından, kötü niyetli kişiler, kullanıcı oturumunu devralarak hem istemciye hem de sunucuya meşru olarak gizlenmiş kötü niyetli veri paketleri gönderir.

Aktarım katmanı ele geçirmenin yaygın bir yöntemi, bir saldırganın ağdaki bilgisayarlarla iletişim kurmak için güvenilir olarak gizlenmiş sahte bir IP adresi kullandığı IP sahtekarlığıdır . İki düğüm arasındaki aktif iletişimi engellemek için kaynak yönlendirmeli IP paketleri kullanırlar. IP sahtekarlığı, TCP oturumunun başlangıcında tek seferlik kimlik doğrulamanın gereksiz avantajlarından yararlanır.

Uygulama katmanı kaçırma

Uygulama katmanı ele geçirmede, bir kullanıcı kendi uygulamasında kimlik doğrulaması yaptıktan sonra bir saldırgan kullanıcının oturum kimliğini çalar. Ortadaki adam saldırıları , korsanın istemci ve sunucu arasındaki iletişim kanalını ele geçirdiği tipik uygulama katmanı oturum kaçırma örnekleridir.

Proxy saldırıları da uygulama katmanı kaçırma kapsamına girer. Saldırgan, bu saldırılar sırasında iletişimi kesmek için trafiği önceden tanımlanmış bir oturum kimliğine sahip bir proxy sunucusuna yönlendirir.

3 tür oturum kaçırma

Oturum ele geçirme, mevcut bir oturumda oturum tanımlama bilgilerini tahmin etmeyi veya engellemeyi veya önceden hazırlanmış bir oturumda bir kullanıcının kimliğini doğrulaması için kandırmayı içerir. Üç tür oturum kaçırma saldırısı vardır.

1. Aktif

Aktif oturum ele geçirmede , bir saldırgan bir ağdaki aktif bir bağlantıyı devralır. Tüm cihazları sessize alabilir ve istemci ile sunucu arasındaki iletişim kanalını devralabilirler. Ardından, sunucu ile kullanıcının cihazı arasındaki ilişkiyi bıraktılar.

Saldırganın istemci ile sunucu arasındaki iletişimi kesmesinin birkaç yolu vardır. Tipik olarak, davetsiz misafirler, geçerli bir oturuma saldırmak için yoğun trafik gönderir ve bir hizmet reddi (DoS) saldırısına neden olur.

2. Pasif

Pasif oturum ele geçirme , bir saldırganın bir istemci ile bir sunucu arasındaki iletişimi izlemesi dışında aktif olana benzer. Saldırgan, gerçek kullanıcının oturumdan çıkmasını engellemez, ancak devam eden iletişim alışverişini denetler.

Pasif saldırıların birincil amacı, değiş tokuş edilen bilgileri çalmak ve kötü amaçlar için kullanmaktır.

3. Hibrit

Hibrit oturum kaçırma saldırıları , aktif ve pasif saldırıların bir kombinasyonudur. Karma saldırıda, saldırganlar bir sorun bulana kadar ağ trafiğini izler, ardından oturumu devralır ve meşru kullanıcıları taklit etmeye başlar.

Hibrit saldırılar, kimlik sahtekarlığına bağlıdır ve ayrıca aşağıdaki türlere ayrılır:

- Kör bir kimlik sahtekarlığı saldırısı , bir oturumu kesintiye uğratmadan bir kurbanı hedef alan saldırganları içerir. Bir sunucu ve bir kullanıcı arasında değiş tokuş edilen veri paketlerini yakalar ve TCP paket dizilerini kırmaya çalışırlar.

- Kör olmayan bir kimlik sahtekarlığı saldırısı , TCP dizi aralığını tahmin etmek için sonraki anlaşmayı tahmin etmek için bir sunucu ile bir kullanıcı arasındaki trafiğin izlenmesini içerir. Saldırgan, oturumu uygulama düzeyinde devralır ve çalınabilecek veya tahmin edilebilir bir oturum belirteci kullanarak yeni bir oturum oluşturur.

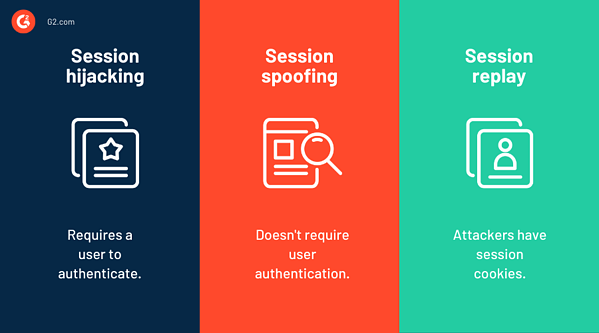

Oturum kaçırma ve oturum sahtekarlığı ve oturumu tekrar oynatma

Oturum kaçırma ile oturum sahtekarlığı arasındaki temel fark, saldırının zamanlamasıdır.

Oturum ele geçirme saldırıları, kullanıcılar uygulamada kimliklerini doğruladıktan sonra gerçekleştirilir. Saldırı, uygulamalarda gecikmelere veya olağandışı davranışlara neden olabilir. Bunun nedeni, siz oturumunuz açıkken bir saldırganın verilerinizden yararlanmasıdır. Bir uygulama sık sık çöküyorsa, bir oturum ele geçirme saldırısı önerebilir.

Oturum sahtekarlığında kurbanlar saldırının farkında değildir. Saldırganlar, kimlik doğrulaması yapmak için bir kullanıcıya güvenmeden çalıntı veya sahte oturum kimlikleri kullanabilir ve gerçek kullanıcıları taklit edebilir.

Bir oturum tekrarı biraz farklıdır.

Oturum tekrarında , saldırganlar zaten oturum çerezlerine sahiptir (oturum ele geçirme işleminden toplanır) ve bunları istedikleri gibi kullanabilirler. Bir kurbanı, başlangıçta tek bir birim için talep ettikleri birden fazla miktarda öğe satın almak gibi, önceden geçerli bir talebi yeniden göndermesi için kandırabilirler.

Oturum kaçırma araçları

Birkaç araç, bir saldırganın oturum ele geçirme saldırısı yapmasına yardımcı olabilir. içinde kullanabilirsin penetrasyon testi ve sistemlerinizin ve uygulamalarınızın saldırıya dayanıklı olup olmadığını kontrol edin.

İşte bir saldırı gerçekleştirmek için kullanılan popüler oturum kaçırma araçlarından bazıları.

* Bu araçlar yalnızca etik amaçlarla, sistemleri oturum ele geçirmeye karşı test etmek ve güçlendirmek için kullanılmalıdır.

Hamster ve Gelincik

Hamster, ağı geçen oturum tanımlama bilgilerini yakalayan, Ferret tarafından toplanan verileri yöneten bir proxy sunucusu gibi davranır.

İşte öne sürülen Hamster kullanımına bir örnek: Kali Araçları:

root@kali:~# hamster

--- HAMPSTER 2.0 yandan kaldırma aleti ---

Tarayıcıyı proxy kullanacak şekilde ayarlayın http://127.0.0.1:1234

HATA AYIKLAMA: set_ports_option(1234)

HATA AYIKLAMA: mg_open_listening_port(1234)

Proxy: 127.0.0.1:1234'te dinleme

başlangıç ipliği

T-Görüş

T-Sight başlangıçta Windows platformunda çalışacak bir ağ izleme aracı olarak geliştirildi. Bununla birlikte, bir ağı izlerken, ağdaki tüm iletişim gerçek zamanlı olarak kopyalandığından ve kesin bir veri iletim çıktısı sağladığından, bir oturum ele geçirilebilir. Bu nedenle, T-Sight'ın geliştiricisi Engrade, artık yalnızca önceden belirlenmiş IP adreslerine yazılım lisansları sağlıyor.

juggernaut

Juggernaut , bir oturum kaçırma saldırısı yapmak için kötü niyetli olarak kullanılabilecek bir ağ koklama aracıdır. Juggernaut'u bir yerel alan ağındaki (LAN) tüm ağ trafiğini izleyecek veya belirli bir oturum belirtecini dinleyecek şekilde yapılandırmak mümkündür. Bir kurban oturum açma girişiminde bulunduktan sonra ağ trafiğini kaydetmek üzere ayarlanabilir.

Juggernaut, tüm ağ trafiğini büyük günlük dosyalarına kaydeden normal ağ dinleyicilerinden farklıdır. Juggernaut, bir saldırganın tüm TCP tabanlı bağlantıları izlemesine ve hatta bir oturumu ele geçirmesine izin veren bir bağlantı veritabanı tutar. Oturum ele geçirme aracı ayrıca yerleşik bir paket derleme işlevi sağlar. Saldırganlar, izinsiz giriş tespit sistemlerinden ve güvenlik duvarlarından kaçmak için paketleri parçalamak için bu işlevi kullanır.

Juggernaut'u Linux komut satırından çalıştırdığınızda kullanımına bir örnek:

Juggernaut ?) Yardım 0) Program bilgisi 1) Bağlantı veritabanı 2) Bağlantıda casus 3) Bağlantıyı sıfırlama 4) Otomatik bağlantı sıfırlama arka plan programı 5) Tek yönlü bağlantı kaçırma 6) Etkileşimli bağlantı kaçırma 7) Paket montaj modülü 8) Souper gizli seçenek numarası sekiz 9) Geri çekil

- Bağlantı veritabanı size aktif bir bağlantı gösterir.

- Bir bağlantıda casusluk, açık iletişim kanalları arasındaki ağ trafiğini izlemenize olanak tanır ve günlükleri depolama seçeneği sunar.

- Bağlantıyı sıfırlama , kaynağa bir RST paketi göndererek oturumu kapatır.

- Otomatik bağlantı sıfırlama arka plan programı , ana bilgisayar bir oturum kurmaya çalıştığında kaynağa IP adresine ve RST paketine dayalı bir ana bilgisayar yapılandırmanıza olanak tanır.

- Simplex bağlantı kaçırma , hedefe tek bir komut girmenizi sağlar. Saldırganlar bunu algılamayı önlemek için kullanır.

- Etkileşimli bağlantı kaçırma , tam bir oturum kaçırma gerçekleştirmenize ve büyük bir ACK fırtınası oluşturmanıza olanak tanır.

- Paket birleştirme modülü , kendi paketinizi oluşturmanıza olanak tanır.

- Sekiz numaralı çorba sekret seçeneği hiçbir işlevselliğe sahip değildir.

- Adım aşağı , programdan çıkmanızı sağlar.

Bunlar, saldırganların oturum ele geçirme saldırılarını gerçekleştirmek için kullandıkları araçlardan bazılarıydı.

Saldırganların kullanıcı oturumlarını sömürmek için kullandığı Hunt, TTY-Watcher, IP-Watcher, 1164, Wireshark, SSHMITM, Hjksuite, C2MYAZZ gibi benzer araçlara karşı ağlarınızı ve sistemlerinizi güçlendirmeniz gerekiyor.

Oturum ele geçirme nasıl önlenir

Oturum kaçırma, yıllarca iyi bir itibar inşa ettikten ve sektörde sadık hizmet verdikten sonra ortaya çıkan finansal kayıplar ve itibar kayıpları dahil olmak üzere kuruluşlar için korkunç sonuçlar doğurabilir.

İşletmelerin, oturum kaçırma saldırılarının hedefi olmaktan kaçınmak için stratejik güvenlik önlemleri belirlemesi gerekir. Bu önlemler şunları içerir:

- Bir web sayfasındaki tüm veri iletimini şifreleme

- Web sayfalarında Güvenli Köprü Metni Aktarım Protokolü (HTTPS) sertifikasının uygulanması

- Tarayıcıları düzenli olarak güncelleme ve yamalama

- DDoS koruma yazılımı gibi siber güvenlik araçlarını benimsemek ve aldatma teknolojisi

- Her oturuma dikkatlice giriş ve çıkış yapın

- Şirket içi bir oturum yönetim sistemi oluşturmak yerine web çerçevelerini dahil edin

- Bilgisayar korsanlarının oturum açma sırasında oluşturulan oturum kimliğini kullanmasını önlemek için kimlik doğrulamadan sonra oturum anahtarını yeniden oluşturun

- Bir kullanıcının normal IP adresini veya uygulama kullanım eğilimlerini doğrulama gibi ek kontroller ekleyerek kimlik doğrulamasını güçlendirin

- Yalnızca güvenli kablosuz ağları kullanın ve herhangi bir genel WiFi üzerinde çalışmaktan kaçının

- Bir sanal özel ağ (VPN) yazılımı kullanarak IP adresinizi maskeleyin ve oturumlarınızı koruyun

Site çapında HTTPS'ye sahip olmak, tartışmasız en önemli önleyici mekanizmadır. Performans sorunları hakkında endişeleriniz varsa, SSL'yi web sitesinin giriş sayfalarına ve diğer hassas alanlara uygulayabilirsiniz. Bir diğer önemli önleyici tedbir, bir oturum tanımlama bilgisinde saklanan oturum değerini şifrelemek olacaktır.

Oturumlarınızı koruyun

Oturum kaçırma zahmetli olabilir. Kendinizi oturum ele geçirme saldırılarından korumak ve hesabınızı ve verilerinizi korumak için proaktif olun ve uygun bir savunma mekanizması kurun.

Bilgisayar korsanları, bir kuruluşun savunma sınırlarını kırmak için sürekli olarak yeni yöntemler geliştirirken, %100 güvenlik sağlamak daha da zorlaşabilir.

Olay yanıtı ve bir saldırgan hesabınıza veya verilerinize eriştiğinde bir siber olayı nasıl yönetebileceğiniz hakkında daha fazla bilgi edinin.