การจี้เซสชันคืออะไร? วิธีตรวจสอบความเป็นส่วนตัวของเซสชัน

เผยแพร่แล้ว: 2021-07-13สามารถเกิดขึ้นได้มากมายระหว่างการเข้าสู่ระบบและออกจากระบบ

ผู้โจมตีจะมองหาเซสชันที่พวกเขาสามารถเข้าถึงบัญชีของคุณโดยไม่ได้รับอนุญาตและใช้ประโยชน์จากข้อมูลของคุณ คุณควรตรวจสอบให้แน่ใจว่าคุณได้รับรองความถูกต้องของรายละเอียดการเข้าสู่ระบบของคุณในสภาพแวดล้อมที่ปลอดภัยและป้องกันตัวเองจากการจู่โจมเซสชันการจี้

คุณสามารถใช้ได้ ไฟร์วอลล์เว็บแอปพลิเคชัน เพื่อตรวจจับความผิดปกติในทราฟฟิกที่เข้ามาและบล็อกทราฟฟิกที่อาจเป็นอันตรายได้ แต่ในการแก้ไขระบบป้องกันความปลอดภัยที่แข็งแกร่ง สิ่งสำคัญคือต้องทำความเข้าใจการไฮแจ็กเซสชันอย่างละเอียด ประเภท และเครื่องมือที่ผู้โจมตีอาจใช้เพื่อเจาะบัญชีผู้ใช้

การจี้เซสชันคืออะไร

การลักลอบใช้เซสชัน หรือที่เรียกว่าการลักลอบใช้คุกกี้เป็นกระบวนการในการควบคุมเซสชันของผู้ใช้โดยการรับหรือสร้างรหัสเซสชันในขณะที่เซสชันยังดำเนินการอยู่

ผู้โจมตีสามารถใช้ cross-site scripting (XSS), brute force, reverse engineering หรือวิธีอื่นๆ เพื่อเข้าถึงคุกกี้ของเซสชันและเข้าถึงบัญชีผู้ใช้โดยไม่ได้รับอนุญาต

เซสชันเริ่มต้นเมื่อคุณลงชื่อเข้าใช้บริการ เช่น เว็บแอปพลิเคชัน และสิ้นสุดเมื่อคุณออกจากระบบ Hypertext Transfer Protocol (HTTP) เป็นโปรโตคอลไร้สัญชาติ ซึ่งหมายความว่าจะดำเนินคำขอแต่ละรายการแยกกันโดยไม่อ้างอิงถึงคำขอก่อนหน้าใดๆ ที่กำหนดให้ผู้ใช้ตรวจสอบสิทธิ์ทุกครั้งที่ดูหน้าเว็บ เพื่อหลีกเลี่ยงไม่ให้ผู้ใช้เข้าสู่ระบบทุกครั้ง เซิร์ฟเวอร์จะกำหนด ID เซสชันเพื่อมอบประสบการณ์การใช้งานเว็บที่ราบรื่นหลังการตรวจสอบสิทธิ์

ผู้โจมตีพยายามขโมย ID เซสชันของเป้าหมายหรือหลอกล่อให้คลิกลิงก์ที่เป็นอันตรายซึ่งนำพวกเขาไปยังเซสชันที่สร้างไว้ล่วงหน้าสำหรับการโจมตีด้วยการจี้เซสชัน เมื่อผู้ใช้ได้รับการตรวจสอบสิทธิ์บนเซิร์ฟเวอร์แล้ว ผู้คุกคามสามารถจี้เซสชันและหลอกให้เซิร์ฟเวอร์พิจารณาว่าเซสชันของพวกเขาถูกต้อง

เมื่อผู้โจมตีกำหนดเป้าหมายคุกกี้เซสชัน จะเกี่ยวข้องกับการจี้เซสชันแอปพลิเคชันเว็บ ไม่ใช่การจี้เซสชัน Transmission Control Protocol (TCP) TCP เป็นโปรโตคอลการขนส่งที่ใช้บน IP เพื่อให้แน่ใจว่ามีการส่งแพ็กเก็ตที่เชื่อถือได้ เว็บแอปพลิเคชันส่งคืนคุกกี้ของเซสชันหลังจากตรวจสอบสิทธิ์สำเร็จซึ่งผู้โจมตีใช้ประโยชน์จากการจี้เซสชัน ไม่มีส่วนเกี่ยวข้องกับการเชื่อมต่อ TCP ระหว่างอุปกรณ์ของผู้ใช้กับเซิร์ฟเวอร์

วิธีการจี้เซสชัน

ผู้โจมตีมักมีทางเลือกสองสามวิธีในขณะที่ทำการจี้เซสชัน พวกเขาสามารถใช้ทีละรายการหรือรวมกันเพื่อเข้าควบคุมบัญชีผู้ใช้และดำเนินกิจกรรมที่เป็นอันตราย

การเขียนสคริปต์ข้ามไซต์

ในการโจมตีแบบ cross-site scripting (XSS) แฮ็กเกอร์ที่ประสงค์ร้ายหลอกคอมพิวเตอร์ของเป้าหมายให้รันโค้ดที่ปลอมแปลงเป็นโค้ดที่เชื่อถือได้ซึ่งเป็นของเซิร์ฟเวอร์ อนุญาตให้ผู้โจมตีได้รับสำเนาของคุกกี้เพื่อดำเนินการที่เป็นอันตราย โดยทั่วไป หน้าเว็บจะถูกฝังด้วย JavaScript โดยไม่มีการป้องกันที่เหมาะสมและ เครื่องมือรักษาความปลอดภัยของแอปพลิเคชัน จะเปิดเผยข้อมูลที่ละเอียดอ่อนของผู้ใช้หากมีการเรียกใช้สคริปต์

หากเซิร์ฟเวอร์ไม่ได้ตั้งค่าแอตทริบิวต์ HTTPOnly ในคุกกี้เซสชัน สคริปต์สามารถเปิดเผยต่อผู้โจมตีได้

การฉีดมัลแวร์

บาง มัลแวร์ หรือโทรจันถูกตั้งโปรแกรมให้ขโมยคุกกี้ของเบราว์เซอร์และดำเนินการที่เป็นอันตรายโดยที่ผู้ใช้ไม่ทราบ ตัวอย่างเช่น เมื่อผู้ใช้เยี่ยมชมเว็บไซต์ที่เป็นอันตรายหรือคลิกลิงก์ที่ไม่พึงประสงค์ มัลแวร์จะสแกนปริมาณการใช้เครือข่าย รวบรวมคุกกี้ของเซสชัน และส่งไปยังผู้ไม่หวังดี ผู้โจมตีที่เข้าถึงที่เก็บข้อมูลในเครื่องสามารถขโมยคีย์เซสชันจากที่เก็บข้อมูลในเครื่องชั่วคราวของเบราว์เซอร์ (โถคุกกี้) หรือสามารถรับไฟล์หรือเนื้อหาหน่วยความจำของเซิร์ฟเวอร์หรือคอมพิวเตอร์ของผู้ใช้

กำลังดุร้าย

ผู้โจมตีสามารถโจมตี ด้วยกำลังเดรัจฉาน เพื่อเดารหัสเซสชันของผู้ใช้ เมื่อแอปพลิเคชันใช้คีย์เซสชันตามลำดับหรือคาดเดาได้ จะทำให้เซสชันเสี่ยงต่อการถูกจี้ นี่เป็นวิธีที่นิยมใช้กันในอดีต แต่สำหรับแอปพลิเคชันสมัยใหม่ ID เซสชันจะมีความยาวและสร้างขึ้นแบบสุ่ม ทำให้สามารถต้านทานการโจมตีแบบเดรัจฉานได้อย่างมาก

เซสชันด้าน jacking

ในการ แจ็คฝั่งเซสชัน ผู้โจมตีใช้ประโยชน์จากการดมกลิ่นแพ็กเก็ตเพื่ออ่านทราฟฟิกเครือข่ายและขโมยคุกกี้เซสชั่น โดยทั่วไป เว็บไซต์ใช้การเข้ารหัส Secure Sockets Layer/Transport Layer Security (SSL/TLS) ในหน้าการตรวจสอบสิทธิ์ อย่างไรก็ตาม บางคนไม่ได้ใช้ทั้งไซต์หลังจากตรวจสอบสิทธิ์ ทำให้ผู้โจมตีสามารถสกัดกั้นข้อมูลที่แลกเปลี่ยนระหว่างเซิร์ฟเวอร์และหน้าเว็บได้

เมื่อผู้โจมตีเข้าถึงคุกกี้เซสชันแล้ว พวกเขาสามารถจี้เซสชันของผู้ใช้เพื่อดำเนินการที่เป็นอันตรายได้ ตัวอย่างเช่น ตัวร้ายที่กำหนดเป้าหมายผู้ใช้ที่เชื่อมต่อกับ WiFi ที่ไม่ปลอดภัยสามารถอ่านข้อมูลหรือการรับส่งข้อมูลที่แชร์ระหว่างโหนดอื่นและจุดเชื่อมต่อได้อย่างง่ายดาย

การแก้ไขเซสชัน

บางครั้งผู้โจมตีสามารถสร้างเซสชันปลอมและหลอกให้ผู้ใช้ตรวจสอบสิทธิ์กับเซิร์ฟเวอร์ที่มีช่องโหว่ ตัวอย่างเช่น ผู้คุกคามสามารถใช้ วิศวกรรมสังคม (ฟิชชิ่ง) หรือวิธีการที่คล้ายกันเพื่อเกลี้ยกล่อมให้ผู้ใช้คลิกลิงก์ที่นำพวกเขาไปยังเซสชันที่สร้างขึ้นด้วยคุกกี้ของเซสชันที่รู้จัก เมื่อผู้ใช้ตรวจสอบสิทธิ์ ผู้โจมตีสามารถใช้คีย์เซสชันที่รู้จักเพื่อจี้เซสชันของผู้ใช้

ผู้โจมตียังสามารถหลอกให้ผู้ใช้กรอกแบบฟอร์มการเข้าสู่ระบบที่สร้างไว้ล่วงหน้าซึ่งมี ID เซสชันที่ซ่อนอยู่และคงที่

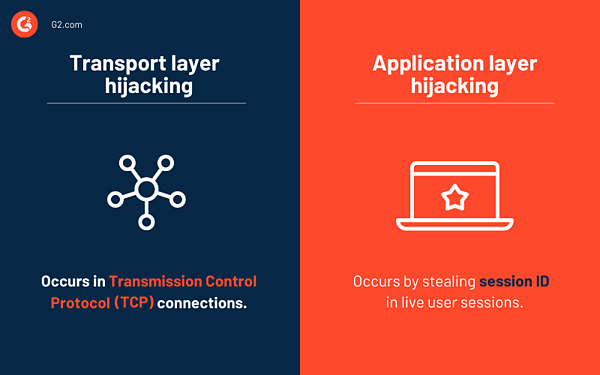

ระดับของการโจมตีการจี้เซสชัน

การโจมตีด้วยการจี้เซสชันมีสองระดับ การโจมตีเหล่านี้สามารถเชื่อมโยงกันได้เนื่องจากการโจมตีที่ประสบความสำเร็จบนเลเยอร์เครือข่ายจะให้ข้อมูลผู้โจมตีเพื่อใช้ประโยชน์จากผู้ใช้จริงในระดับแอปพลิเคชัน

การจี้ชั้นขนส่ง

Transport Layer Hijacking เกิดขึ้นในการเชื่อมต่อ TCP โดยที่ผู้โจมตีจะสกัดกั้นการแลกเปลี่ยนข้อมูลระหว่างเว็บเซิร์ฟเวอร์และผู้ใช้ ซึ่งทำให้ช่องทางการสื่อสารที่ตั้งค่าไว้ระหว่างกันเสียหาย จากนั้นผู้ไม่หวังดีจะส่งแพ็กเก็ตข้อมูลที่เป็นอันตรายซึ่งปลอมแปลงเป็นแพ็กเก็ตที่ถูกต้องไปยังทั้งไคลเอ็นต์และเซิร์ฟเวอร์ โดยเข้าควบคุมเซสชันของผู้ใช้

วิธีการทั่วไปของการไฮแจ็กเลเยอร์การขนส่งคือ การปลอมแปลง IP โดยที่ผู้โจมตีใช้ที่อยู่ IP ปลอมที่ปลอมแปลงเป็นที่อยู่ที่เชื่อถือได้ในการสื่อสารกับคอมพิวเตอร์บนเครือข่าย พวกเขาใช้แพ็กเก็ต IP ที่กำหนดเส้นทางต้นทางเพื่อสกัดกั้นการสื่อสารที่ใช้งานอยู่ระหว่างสองโหนด การปลอมแปลง IP ใช้ประโยชน์จากการตรวจสอบสิทธิ์ครั้งเดียวเกินควรเมื่อเริ่มต้นเซสชัน TCP

การจี้ชั้นแอปพลิเคชัน

ในการจี้เลเยอร์แอปพลิเคชัน ผู้โจมตีจะขโมย ID เซสชันของผู้ใช้หลังจากที่ผู้ใช้ตรวจสอบสิทธิ์แอปพลิเคชันของตน การโจมตีโดยคนกลาง คือตัวอย่างทั่วไปของการจี้เซสชันเลเยอร์แอปพลิเคชัน โดยที่ผู้จี้จะสกัดกั้นช่องทางการสื่อสารระหว่างไคลเอ็นต์และเซิร์ฟเวอร์

การโจมตีพร็อกซี่ยังตกอยู่ภายใต้การจี้เลเยอร์แอปพลิเคชัน ผู้โจมตีกำหนดเส้นทางการรับส่งข้อมูลไปยังพร็อกซีเซิร์ฟเวอร์ด้วย ID เซสชันที่กำหนดไว้ล่วงหน้าเพื่อสกัดกั้นการสื่อสารระหว่างการโจมตีเหล่านี้

3 ประเภทของการจี้เซสชัน

การจี้เซสชันเกี่ยวข้องกับการเดาหรือสกัดกั้นคุกกี้ของเซสชันในเซสชันที่มีอยู่ หรือหลอกให้ผู้ใช้ตรวจสอบสิทธิ์ในเซสชันที่สร้างไว้ล่วงหน้า การโจมตีด้วยการจี้เซสชันมีสามประเภท

1. ใช้งานอยู่

ใน การจี้เซสชันที่ใช้งานอยู่ ผู้โจมตีเข้าควบคุมการเชื่อมต่อที่ใช้งานอยู่ในเครือข่าย พวกเขาสามารถปิดเสียงอุปกรณ์ทั้งหมดและใช้ช่องทางการสื่อสารระหว่างไคลเอนต์และเซิร์ฟเวอร์ จากนั้นพวกเขาก็ปล่อยการเชื่อมโยงระหว่างเซิร์ฟเวอร์และอุปกรณ์ของผู้ใช้

มีสองสามวิธีที่ผู้โจมตีสามารถขัดจังหวะการสื่อสารระหว่างไคลเอนต์และเซิร์ฟเวอร์ได้ โดยทั่วไปแล้ว ผู้บุกรุกจะส่งทราฟฟิกจำนวนมากเพื่อโจมตีเซสชันที่ถูกต้องและทำให้เกิดการโจมตีแบบ ปฏิเสธบริการ (DoS)

2. แบบพาสซีฟ

การจี้เซสชันแบบพาสซีฟ นั้นคล้ายกับแอคทีฟ ยกเว้นว่าผู้โจมตีจะตรวจสอบการสื่อสารระหว่างไคลเอนต์และเซิร์ฟเวอร์ ผู้โจมตีไม่ได้บล็อกผู้ใช้จริงออกจากเซสชัน แต่ดูแลการแลกเปลี่ยนการสื่อสารที่กำลังดำเนินอยู่

แรงจูงใจหลักของการโจมตีแบบพาสซีฟคือการขโมยข้อมูลที่แลกเปลี่ยนและใช้เพื่อจุดประสงค์ที่เป็นอันตราย

3. ไฮบริด

การโจมตีไฮแจ็คเซสชั่นแบบไฮบริด เป็นการผสมผสานระหว่างการโจมตีแบบแอคทีฟและพาสซีฟ ในการโจมตีแบบไฮบริด ผู้โจมตีจะตรวจสอบการรับส่งข้อมูลในเครือข่ายจนกว่าจะพบปัญหา จากนั้นเข้าควบคุมเซสชันและเริ่มแอบอ้างเป็นผู้ใช้ที่ถูกต้องตามกฎหมาย

การโจมตีแบบไฮบริดขึ้นอยู่กับการปลอมแปลงและแบ่งออกเป็นประเภทต่อไปนี้:

- การ โจมตีด้วยการปลอมแปลงแบบตาบอด เกี่ยวข้องกับผู้โจมตีที่กำหนดเป้าหมายไปยังเหยื่อโดยไม่รบกวนเซสชัน พวกเขาจับแพ็กเก็ตข้อมูลที่แลกเปลี่ยนระหว่างเซิร์ฟเวอร์และผู้ใช้ และพยายามถอดรหัสลำดับแพ็กเก็ต TCP

- การ โจมตีด้วยการปลอมแปลงแบบไม่ปิดบัง รวมถึงการตรวจสอบการรับส่งข้อมูลระหว่างเซิร์ฟเวอร์และผู้ใช้เพื่อคาดการณ์ข้อตกลงที่ตามมาเพื่อคาดการณ์ช่วงลำดับ TCP ผู้โจมตีเข้าควบคุมเซสชันในระดับแอปพลิเคชันและสร้างเซสชันใหม่โดยใช้โทเค็นเซสชันที่อาจถูกขโมยหรือคาดเดาได้

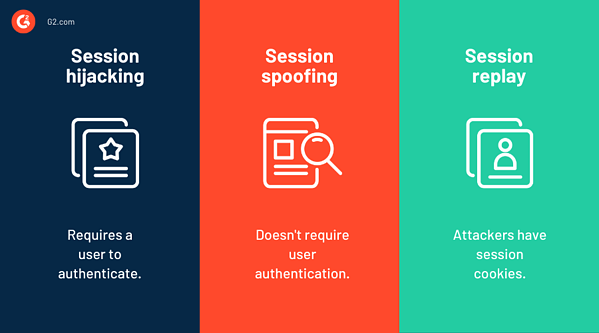

การหักหลังเซสชันกับการปลอมแปลงเซสชันกับการเล่นซ้ำของเซสชัน

ความแตกต่างหลักระหว่างการไฮแจ็กเซสชันและการปลอมแปลงเซสชันคือระยะเวลาของการโจมตี

การโจมตีด้วยการ หักหลังเซสชัน จะดำเนินการเมื่อผู้ใช้ตรวจสอบสิทธิ์ตนเองในแอปพลิเคชัน การโจมตีอาจนำไปสู่ความล่าช้าหรือพฤติกรรมที่ผิดปกติในแอปพลิเคชัน เป็นเพราะผู้โจมตีใช้ประโยชน์จากข้อมูลของคุณในขณะที่คุณยังเข้าสู่ระบบอยู่ หากแอปพลิเคชันหยุดทำงานบ่อยครั้ง อาจแนะนำการโจมตีด้วยการจี้เซสชัน

ในการ ปลอมแปลงเซสชัน เหยื่อจะไม่ทราบถึงการโจมตี ผู้โจมตีอาจใช้ ID เซสชันที่ถูกขโมยหรือปลอมและปลอมแปลงเป็นผู้ใช้จริงโดยไม่ต้องพึ่งพาผู้ใช้ในการดำเนินการตรวจสอบสิทธิ์

การเล่นซ้ำของเซสชันแตกต่างกันเล็กน้อย

ใน การเล่นเซสชันซ้ำ ผู้โจมตีมีเซสชันคุกกี้อยู่แล้ว (รวบรวมจากการจี้เซสชัน) และสามารถใช้คุกกี้เหล่านี้ได้ตามต้องการ พวกเขาอาจหลอกล่อเหยื่อให้ส่งคำขอที่ถูกต้องก่อนหน้านี้อีกครั้ง เช่น การซื้อสินค้าหลายรายการโดยที่แต่เดิมขอสำหรับหน่วยเดียว

เครื่องมือไฮแจ็กเซสชัน

เครื่องมือหลายอย่างสามารถช่วยผู้โจมตีทำการโจมตีด้วยการจี้เซสชัน คุณสามารถใช้ได้ใน การทดสอบการเจาะ และตรวจสอบว่าระบบและแอปพลิเคชันของคุณมีการป้องกันการโจมตีหรือไม่

ต่อไปนี้คือเครื่องมือไฮแจ็กเซสชันยอดนิยมบางส่วนที่ใช้ในการโจมตี

* เครื่องมือเหล่านี้ควรใช้เพื่อจุดประสงค์ทางจริยธรรมเท่านั้นในการทดสอบและเสริมความแข็งแกร่งของระบบจากการจี้เซสชัน

หนูแฮมสเตอร์และเฟอร์เร็ต

หนูแฮมสเตอร์ทำหน้าที่เหมือนพร็อกซีเซิร์ฟเวอร์ที่จัดการข้อมูลที่รวบรวมโดย Ferret ซึ่งจับคุกกี้ของเซสชันที่ผ่านเครือข่าย

นี่คือตัวอย่างการใช้แฮมสเตอร์ที่หยิบยกมาโดย เครื่องมือกาลี:

root@kali:~# หนูแฮมสเตอร์

--- เครื่องมือดันข้าง HAMPSTER 2.0 ---

ตั้งค่าเบราว์เซอร์ให้ใช้พร็อกซี่ http://127.0.0.1:1234

ดีบัก: set_ports_option(1234)

ดีบัก: mg_open_listening_port(1234)

พร็อกซี่: ฟังบน 127.0.0.1:1234

ตั้งกระทู้

T-Sight

เริ่มแรก T-Sight ได้รับการพัฒนาเป็นเครื่องมือตรวจสอบเครือข่ายเพื่อทำงานบนแพลตฟอร์ม Windows อย่างไรก็ตาม ขณะตรวจสอบเครือข่าย เราสามารถจี้เซสชันได้เนื่องจากการสื่อสารทั้งหมดทั่วทั้งเครือข่ายถูกคัดลอกในแบบเรียลไทม์ ให้เอาต์พุตการส่งข้อมูลที่แม่นยำ ด้วยเหตุนี้ Engrade ผู้พัฒนา T-Sight จึงมอบใบอนุญาตซอฟต์แวร์ให้กับที่อยู่ IP ที่กำหนดไว้ล่วงหน้าเท่านั้น

Juggernaut

Juggernaut เป็นเครื่องมือดักจับเครือข่ายที่สามารถนำไปใช้อย่างมุ่งร้ายเพื่อโจมตีการจี้เซสชัน เป็นไปได้ที่จะกำหนดค่า Juggernaut เพื่อดูการรับส่งข้อมูลเครือข่ายทั้งหมดในเครือข่าย ท้องถิ่น (LAN) หรือฟังโทเค็นเซสชันเฉพาะ สามารถตั้งค่าให้บันทึกการรับส่งข้อมูลเครือข่ายหลังจากที่เหยื่อพยายามเข้าสู่ระบบ

Juggernaut แตกต่างจาก Network sniffers ทั่วไปที่บันทึกทราฟฟิกเครือข่ายทั้งหมดในไฟล์บันทึกขนาดใหญ่ Juggernaut รักษาฐานข้อมูลการเชื่อมต่อที่ช่วยให้ผู้โจมตีสามารถดูการเชื่อมต่อบน TCP ทั้งหมดและแม้กระทั่งจี้เซสชัน เครื่องมือการหักหลังเซสชันยังมีฟังก์ชันในตัวของการประกอบแพ็กเก็ตอีกด้วย ผู้โจมตีใช้ฟังก์ชันนี้เพื่อแยกส่วนแพ็คเก็ตเพื่อหลบเลี่ยงระบบตรวจจับการบุกรุกและไฟร์วอลล์

นี่คือตัวอย่างการใช้งานของ Juggernaut เมื่อคุณเรียกใช้ผ่านบรรทัดคำสั่ง Linux:

Juggernaut ?) Help 0) ข้อมูลโปรแกรม 1) ฐานข้อมูลการเชื่อมต่อ 2) Spy ในการเชื่อมต่อ 3) รีเซ็ตการเชื่อมต่อ 4) รีเซ็ตการเชื่อมต่ออัตโนมัติ daemon 5) จี้การเชื่อมต่อ Simplex 6) จี้การเชื่อมต่อแบบโต้ตอบ 7) โมดูลการประกอบแพ็คเก็ต 8) หมายเลขตัวเลือก Souper sekret แปด 9) ก้าวลง

- ฐานข้อมูล การเชื่อมต่อแสดงการเชื่อมต่อที่ใช้งานอยู่

- การสอดแนมในการเชื่อมต่อ ช่วยให้คุณตรวจสอบการรับส่งข้อมูลเครือข่ายผ่านช่องทางการสื่อสารที่เปิดกว้าง และให้ตัวเลือกในการจัดเก็บบันทึก

- รีเซ็ตการเชื่อมต่อ จะปิดเซสชันโดยส่งแพ็กเก็ต RST ไปยังแหล่งที่มา

- daemon รีเซ็ตการเชื่อมต่ออัตโนมัติ ช่วยให้คุณกำหนดค่าโฮสต์ตามที่อยู่ IP และแพ็กเก็ต RST ไปยังต้นทางทุกครั้งที่โฮสต์พยายามสร้างเซสชัน

- จี้การเชื่อมต่อ Simplex ช่วยให้คุณสามารถป้อนคำสั่งเดียวไปยังเป้าหมาย ผู้โจมตีใช้เพื่อป้องกันการตรวจจับ

- การจี้การเชื่อมต่อแบบโต้ตอบ ช่วยให้คุณดำเนินการจี้เซสชันได้อย่างสมบูรณ์และสร้างพายุ ACK ขนาดใหญ่

- โมดูลการประกอบแพ็คเก็ต ช่วยให้คุณสร้างแพ็คเก็ตของคุณเอง

- Souper sekret ตัวเลือกหมายเลขแปด ไม่มีฟังก์ชันการทำงาน

- ขั้นตอนลง ช่วยให้คุณสามารถออกจากโปรแกรมได้

เครื่องมือเหล่านี้เป็นเครื่องมือบางอย่างที่ผู้โจมตีใช้ในการโจมตีด้วยการจี้เซสชัน

คุณต้องเสริมความแข็งแกร่งให้กับเครือข่ายและระบบของคุณจากเครื่องมือที่คล้ายกัน เช่น Hunt, TTY-Watcher, IP-Watcher, 1164, Wireshark, SSHMITM, Hjksuite, C2MYAZZ ซึ่งผู้โจมตีใช้เพื่อใช้ประโยชน์จากเซสชันของผู้ใช้

วิธีป้องกันการไฮแจ็กเซสชัน

การจี้เซสชันอาจมีผลร้ายแรงต่อองค์กร รวมถึงความสูญเสียทางการเงินและการสูญเสียชื่อเสียงที่เกิดขึ้นหลังจากหลายปีของการสร้างชื่อเสียงที่ดีและการให้บริการที่ซื่อสัตย์ในอุตสาหกรรม

ธุรกิจจำเป็นต้องกำหนดมาตรการรักษาความปลอดภัยเชิงกลยุทธ์เพื่อหลีกเลี่ยงไม่ให้ตกเป็นเป้าหมายของการโจมตีด้วยการจี้เซสชัน มาตรการเหล่านี้รวมถึง:

- เข้ารหัสการรับส่งข้อมูลทั้งหมดบนหน้าเว็บ

- การใช้การรับรอง Hypertext Transfer Protocol Secure (HTTPS) บนหน้าเว็บ

- อัปเดตและแก้ไขเบราว์เซอร์เป็นประจำ

- การนำเครื่องมือความปลอดภัยทางไซเบอร์มาใช้ เช่น ซอฟต์แวร์ป้องกัน DDoS และ เทคโนโลยีการหลอกลวง

- เข้าและออกจากระบบอย่างระมัดระวังทุกครั้ง

- รวมเว็บเฟรมเวิร์กแทนการสร้างระบบการจัดการเซสชั่นภายในองค์กร

- สร้างคีย์เซสชันใหม่หลังจากตรวจสอบสิทธิ์เพื่อป้องกันไม่ให้แฮกเกอร์ใช้ประโยชน์จากรหัสเซสชันที่สร้างขึ้นระหว่างการเข้าสู่ระบบ

- เสริมความแข็งแกร่งให้กับการยืนยันตัวตนโดยรวมการตรวจสอบเพิ่มเติม เช่น การยืนยันที่อยู่ IP ปกติของผู้ใช้หรือแนวโน้มการใช้งานแอปพลิเคชัน

- ใช้เครือข่ายไร้สายที่ปลอดภัยเท่านั้นและหลีกเลี่ยงการใช้งาน WiFi สาธารณะใดๆ

- ปิดบังที่อยู่ IP ของคุณโดยใช้ซอฟต์แวร์เครือข่ายส่วนตัวเสมือน (VPN) และปกป้องเซสชันของคุณ

การมี HTTPS ทั่วทั้งไซต์อาจเป็นกลไกในการป้องกันที่สำคัญที่สุด หากคุณกังวลเกี่ยวกับปัญหาด้านประสิทธิภาพ คุณสามารถใช้ SSL ในหน้าเข้าสู่ระบบของเว็บไซต์และในพื้นที่ที่มีความละเอียดอ่อนอื่นๆ มาตรการป้องกันที่สำคัญอีกประการหนึ่งคือการเข้ารหัสค่าเซสชันที่เก็บไว้ในคุกกี้เซสชัน

ปกป้องเซสชั่นของคุณ

การจี้เซสชันอาจสร้างปัญหาได้ เป็นเชิงรุกและกำหนดกลไกการป้องกันที่เหมาะสมเพื่อป้องกันตัวเองจากการถูกโจมตีด้วยการจี้เซสชัน และเพื่อปกป้องบัญชีและข้อมูลของคุณ

แฮกเกอร์ได้พัฒนาวิธีการใหม่ๆ อย่างต่อเนื่องเพื่อเจาะระบบป้องกันขององค์กร อาจทำให้มั่นใจได้ถึงความปลอดภัย 100%

เรียนรู้เพิ่มเติมเกี่ยวกับการตอบสนองต่อเหตุการณ์และวิธีจัดการเหตุการณ์ในโลกไซเบอร์เมื่อผู้โจมตีเข้าถึงบัญชีหรือข้อมูลของคุณ