Что такое перехват сеанса? Как обеспечить конфиденциальность сеанса

Опубликовано: 2021-07-13Между входом в систему и выходом из нее может произойти многое.

Злоумышленники ищут сеансы, в которых они могут получить несанкционированный доступ к вашим учетным записям и использовать ваши данные. Вы должны убедиться, что вы аутентифицируете свои данные для входа в безопасную среду и защитите себя от атак с перехватом сеанса.

Вы можете использовать брандмауэры веб-приложений для обнаружения аномалий во входящем трафике и блокирования потенциально вредоносного трафика по мере его поступления. Но чтобы установить надежные средства защиты, крайне важно детально разобраться в перехвате сеанса, его типах и инструментах, которые злоумышленники могут использовать для проникновения в учетные записи пользователей.

Что такое перехват сеанса?

Перехват сеанса , также известный как перехват файлов cookie, представляет собой процесс получения контроля над сеансом пользователя путем получения или создания идентификатора сеанса во время сеанса.

Злоумышленник может использовать межсайтовый скриптинг (XSS), перебор, обратный инжиниринг или различные другие методы, чтобы получить файлы cookie сеанса и получить несанкционированный доступ к учетным записям пользователей.

Сеанс начинается, когда вы входите в службу, например веб-приложение, и заканчивается, когда вы выходите из системы. Протокол передачи гипертекста (HTTP) — это протокол без сохранения состояния, что означает, что он передает каждый запрос независимо, без ссылки на какой-либо предыдущий запрос, требуя от пользователя аутентификации каждый раз, когда он просматривает веб-страницу. Чтобы не предлагать пользователю каждый раз входить в систему, сервер назначает идентификатор сеанса, чтобы обеспечить бесперебойную работу в Интернете после аутентификации.

Злоумышленники пытаются украсть идентификатор сеанса цели или обманом заставить их щелкнуть вредоносную ссылку, которая приведет их к заранее подготовленному сеансу для атаки с перехватом сеанса. Как только пользователь аутентифицируется на сервере, злоумышленники могут перехватить сеанс и обманным путем заставить сервер считать их сеанс действительным.

Когда злоумышленник нацеливается на файл cookie сеанса, это связано с перехватом сеанса веб-приложения, а не с перехватом сеанса протокола управления передачей (TCP). TCP — это транспортный протокол, который используется поверх IP для обеспечения надежной передачи пакетов. Веб-приложение возвращает файл cookie сеанса после успешной аутентификации, который злоумышленник использует для перехвата сеанса. Это не имеет ничего общего с TCP-соединением между устройством пользователя и сервером.

Методы перехвата сеанса

Злоумышленники обычно имеют несколько вариантов выбора при захвате сеанса. Они могут использовать их по отдельности или в комбинации для захвата учетных записей пользователей и выполнения злонамеренных действий.

Межсайтовый скриптинг

В атаке с межсайтовым скриптингом (XSS) хакер-злоумышленник обманом заставляет компьютер цели выполнить код, который маскируется под доверенный код, принадлежащий серверу. Это позволяет злоумышленнику получить копию файла cookie для выполнения своих вредоносных действий. Как правило, веб-страницы встраиваются с помощью JavaScript. Без надлежащих гарантий и инструменты безопасности приложений, он раскрывает конфиденциальную информацию пользователей, если скрипты выполняются.

Если сервер не устанавливает атрибут HTTPOnly в файлах cookie сеанса, скрипты могут предоставить их злоумышленникам.

Внедрение вредоносного ПО

Немного вредоносное ПО или трояны запрограммированы на кражу файлов cookie браузера и выполнение вредоносных действий без ведома пользователя. Например, когда пользователь посещает вредоносный веб-сайт или щелкает нежелательную ссылку, вредоносное ПО сканирует сетевой трафик, собирает файлы cookie сеанса и отправляет их злоумышленникам. Злоумышленники, имеющие доступ к локальному хранилищу, могут украсть сеансовые ключи из временного локального хранилища браузера (cookie jar) или получить содержимое файла или памяти либо на сервере, либо на компьютере пользователя.

Грубая сила

Злоумышленники могут выполнить атаку грубой силы , чтобы угадать сеансовый ключ пользователя. Когда приложение использует последовательный или предсказуемый сеансовый ключ, это делает сеанс уязвимым для перехвата. В прошлом это был предпочтительный метод выбора, но в современных приложениях идентификаторы сеансов длинные и генерируются случайным образом, что обеспечивает значительную устойчивость к атакам грубой силы.

Дрочение на стороне сессии

При взломе на стороне сеанса злоумышленник использует перехват пакетов для чтения сетевого трафика и кражи файла cookie сеанса. Как правило, веб-сайты используют шифрование Secure Sockets Layer/Transport Layer Security (SSL/TLS) на своих страницах аутентификации. Тем не менее, некоторые не используют его для всего сайта после аутентификации, что позволяет злоумышленникам перехватывать данные, которыми обмениваются сервер и веб-страницы.

Как только злоумышленники получают файлы cookie сеанса, они могут захватывать сеансы пользователей для выполнения вредоносных операций. Например, злоумышленник, нацеленный на пользователя, подключенного к незащищенному Wi-Fi, может легко прочитать данные или трафик, которыми обмениваются другие узлы и точки доступа.

Фиксация сеанса

Злоумышленники иногда могут создать замаскированный сеанс и заставить пользователя пройти аутентификацию на уязвимом сервере. Например, злоумышленник может использовать социальная инженерия (фишинг) или аналогичный метод, чтобы убедить пользователя щелкнуть ссылку, которая приведет его к созданному сеансу с известным файлом cookie сеанса. Как только пользователь аутентифицируется, злоумышленник может использовать известный сеансовый ключ для захвата сеанса пользователя.

Злоумышленник также может обманным путем заставить пользователей заполнить предварительно сфабрикованную форму входа, содержащую скрытый и фиксированный идентификатор сеанса.

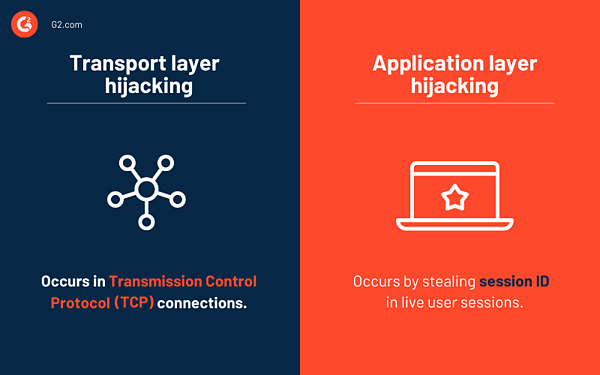

Уровни атак перехвата сеанса

Существует два уровня атак с перехватом сеанса. Эти атаки могут быть взаимосвязаны, поскольку успешная атака на сетевом уровне даст злоумышленнику информацию для использования реального пользователя на уровне приложения.

Перехват транспортного уровня

Перехват транспортного уровня происходит в TCP-соединениях, когда злоумышленник перехватывает обмен данными между веб-сервером и пользователем, блокируя канал связи, установленный между ними. Затем злоумышленники отправляют вредоносные пакеты данных, замаскированные под настоящие, как клиенту, так и серверу, захватывая пользовательский сеанс.

Распространенным методом захвата транспортного уровня является спуфинг IP , когда злоумышленник использует фальсифицированный IP-адрес, замаскированный под доверенный, для связи с компьютерами в сети. Они используют IP-пакеты с маршрутизацией от источника для перехвата активной связи между двумя узлами. IP-спуфинг неправомерно использует однократную аутентификацию в начале сеанса TCP.

Взлом прикладного уровня

При перехвате на уровне приложения злоумышленник крадет идентификатор сеанса пользователя после того, как пользователь аутентифицируется в своем приложении. Атаки «человек посередине» являются типичными примерами перехвата сеанса на уровне приложения, когда угонщик перехватывает канал связи между клиентом и сервером.

Прокси-атаки также подпадают под захват уровня приложений. Злоумышленник направляет трафик на прокси-сервер с предопределенным идентификатором сеанса для перехвата связи во время этих атак.

3 типа перехвата сеанса

Перехват сеанса включает в себя угадывание или перехват файлов cookie сеанса в существующем сеансе или обман пользователя для аутентификации в заранее подготовленном сеансе. Существует три типа атак с перехватом сеанса.

1. Активный

При перехвате активного сеанса злоумышленник захватывает активное соединение в сети. Они могут отключить все устройства и взять на себя канал связи между клиентом и сервером. Затем они отказываются от привязки между сервером и устройством пользователя.

Есть несколько способов, которыми злоумышленник может прервать связь между клиентом и сервером. Как правило, злоумышленники отправляют массивный трафик для атаки на действующий сеанс и вызывают атаку типа «отказ в обслуживании» (DoS) .

2. Пассивный

Пассивный захват сеанса похож на активный, за исключением того, что злоумышленник отслеживает связь между клиентом и сервером. Злоумышленник не блокирует фактического пользователя от сеанса, но контролирует текущий обмен данными.

Основным мотивом пассивных атак является кража обмениваемой информации и ее использование в злонамеренных целях.

3. Гибрид

Атаки с перехватом гибридных сеансов представляют собой комбинацию активных и пассивных атак. При гибридной атаке злоумышленники отслеживают сетевой трафик до тех пор, пока не обнаружат проблему, затем берут на себя управление сеансом и начинают выдавать себя за законных пользователей.

Гибридные атаки зависят от спуфинга и подразделяются на следующие типы:

- Атака с подделкой вслепую предполагает, что злоумышленники нацеливаются на жертву, не прерывая сеанс. Они перехватывают пакеты данных, которыми обмениваются сервер и пользователь, и пытаются взломать последовательность пакетов TCP.

- Неслепая спуфинговая атака включает в себя мониторинг трафика между сервером и пользователем, чтобы предсказать последующий договор, чтобы предсказать диапазон его TCP-последовательности. Злоумышленник захватывает сеанс на уровне приложения и формирует новый сеанс, используя токен сеанса, который может быть украден или предсказуем.

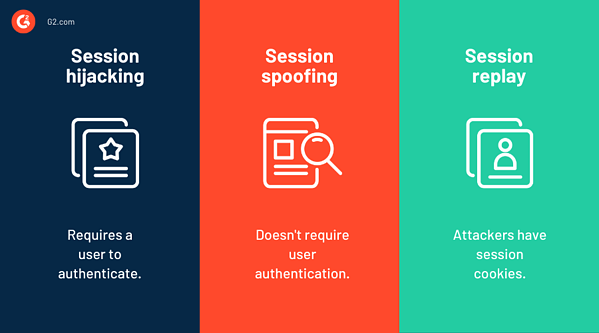

Перехват сеанса, спуфинг сеанса и повтор сеанса

Основное различие между перехватом сеанса и спуфингом сеанса заключается во времени атаки.

Атаки с перехватом сеанса проводятся после того, как пользователи аутентифицируются в приложении. Атака может привести к лагам или необычному поведению приложений. Это связано с тем, что злоумышленник использует ваши данные, пока вы все еще находитесь в системе. Если приложение часто дает сбой, это может свидетельствовать об атаке с перехватом сеанса.

При спуфинге сеанса жертвы не знают об атаке. Злоумышленники могут использовать украденные или поддельные идентификаторы сеансов и выдавать себя за настоящих пользователей, не полагаясь на пользователя для выполнения аутентификации.

Повтор сеанса немного отличается.

При воспроизведении сеанса у злоумышленников уже есть файлы cookie сеанса (собранные в результате перехвата сеанса), и они могут использовать их по своему усмотрению. Они могут обманным путем заставить жертву повторно отправить ранее действующий запрос, например, на покупку нескольких единиц товаров, в то время как они изначально запрашивали одну единицу.

Инструменты перехвата сеанса

Несколько инструментов могут помочь злоумышленнику провести атаку с перехватом сеанса. Вы можете использовать их в Проверка на проницаемость и проверьте, защищены ли ваши системы и приложения от атак.

Вот некоторые из популярных инструментов перехвата сеанса, используемых для проведения атаки.

* Эти инструменты следует использовать только в этических целях для тестирования и укрепления систем против перехвата сеанса.

Хомяк и хорек

Hamster действует как прокси-сервер, который манипулирует данными, собранными Ferret, которые захватывают файлы cookie сеанса, которые проходят по сети.

Вот пример использования Hamster, предложенный Кали Инструменты:

root@kali:~# хомяк

--- Инструмент для бокового домкрата HAMPSTER 2.0 ---

Настройте браузер на использование прокси http://127.0.0.1:1234

ОТЛАДКА: set_ports_option(1234)

ОТЛАДКА: mg_open_listening_port(1234)

Прокси: прослушивание 127.0.0.1:1234

начальная нить

T-прицел

T-Sight изначально разрабатывался как инструмент мониторинга сети для работы на платформе Windows. Однако при наблюдении за сетью можно перехватить сессию, так как весь обмен данными по сети копируется в режиме реального времени, что обеспечивает точную передачу данных. Из-за этого Engrade, разработчик T-Sight, теперь предоставляет лицензии на программное обеспечение только заранее определенным IP-адресам.

Джаггернаут

Juggernaut — это инструмент сетевого анализа, который может быть злонамеренно использован для проведения атаки с перехватом сеанса. Можно настроить Juggernaut для просмотра всего сетевого трафика в локальной сети (LAN) или для прослушивания определенного токена сеанса. Его можно настроить на запись сетевого трафика после того, как жертва попытается войти в систему.

Juggernaut отличается от обычных сетевых снифферов, которые записывают весь сетевой трафик в огромные лог-файлы. Juggernaut поддерживает базу данных соединений, которая позволяет злоумышленнику отслеживать все соединения на основе TCP и даже перехватывать сеанс. Инструмент перехвата сеанса также предоставляет встроенную функцию сборки пакетов. Злоумышленники используют эту функцию для фрагментации пакетов, чтобы обойти системы обнаружения вторжений и брандмауэры.

Вот пример использования Juggernaut при запуске через командную строку Linux:

Джаггернаут?) Справка 0) Информация о программе 1) База данных соединений 2) Шпионить за соединением 3) Сбросить соединение 4) Демон автоматического сброса соединения 5) Симплексный захват соединения 6) Интерактивный захват соединения 7) Модуль сборки пакетов 8) Номер опции Souper sekret восемь 9) Шаг вниз

- База данных соединений показывает вам активное соединение.

- Шпионить за соединением позволяет отслеживать сетевой трафик по открытым каналам связи и предоставляет возможность хранить журналы.

- Сброс соединения закрывает сеанс, отправляя пакет RST источнику.

- Демон автоматического сброса соединения позволяет настроить узел на основе IP-адреса и RST-пакета для источника всякий раз, когда узел пытается установить сеанс.

- Перехват симплексного соединения позволяет вам ввести одну команду для цели. Злоумышленники используют его для предотвращения обнаружения.

- Интерактивный перехват соединения позволяет провести полный захват сеанса и создать большой шторм ACK.

- Модуль сборки пакетов позволяет создавать собственные пакеты.

- Супер секретный вариант номер восемь не имеет никакой функциональности.

- Шаг вниз позволяет выйти из программы.

Это были некоторые из инструментов, которые злоумышленники используют для проведения атак с перехватом сеанса.

Вам необходимо защитить свои сети и системы от подобных инструментов, таких как Hunt, TTY-Watcher, IP-Watcher, 1164, Wireshark, SSHMITM, Hjksuite, C2MYAZZ, которые злоумышленники используют для использования пользовательских сеансов.

Как предотвратить захват сеанса

Перехват сеанса может иметь тяжелые последствия для организаций, включая финансовые потери и потери репутации, понесенные после многих лет создания хорошей репутации и надежного обслуживания в отрасли.

Предприятиям необходимо установить стратегические меры безопасности, чтобы не стать мишенью для атак с перехватом сеанса. Эти меры включают:

- Шифрование всей передачи данных на веб-странице

- Внедрение сертификации защищенного протокола передачи гипертекста (HTTPS) на веб-страницах

- Регулярное обновление и исправление браузеров

- Внедрение инструментов кибербезопасности, таких как программное обеспечение для защиты от DDoS-атак и технология обмана

- Тщательный вход и выход из каждой сессии

- Внедряйте веб-фреймворки вместо создания собственной системы управления сеансами.

- Восстановите ключ сеанса после аутентификации, чтобы предотвратить использование хакерами идентификатора сеанса, сгенерированного во время входа в систему.

- Усильте проверку личности, включив дополнительные проверки, такие как проверка обычного IP-адреса пользователя или тенденций использования приложений.

- Используйте только безопасные беспроводные сети и избегайте работы в общедоступных сетях Wi-Fi.

- Замаскируйте свой IP-адрес с помощью программного обеспечения виртуальной частной сети (VPN) и защитите свои сеансы.

Наличие HTTPS на всем сайте, возможно, является наиболее важным профилактическим механизмом. Если вас беспокоят проблемы с производительностью, вы можете реализовать SSL на страницах входа на веб-сайт и в других важных областях. Другой важной превентивной мерой может быть шифрование значения сеанса, хранящегося в файле cookie сеанса.

Защитите свои сеансы

Перехват сеанса может быть проблематичным. Будьте активны и установите надлежащий механизм защиты, чтобы защитить себя от атак с перехватом сеанса и защитить свою учетную запись и данные.

Поскольку хакеры постоянно разрабатывают новые методы взлома периметров защиты организации, обеспечение 100% безопасности может стать еще более сложным.

Узнайте больше о реагировании на инциденты и о том, как вы можете управлять кибер-инцидентами, когда злоумышленник получает доступ к вашей учетной записи или данным.