ما هو قرصنة الجلسة؟ كيفية ضمان خصوصية الجلسة

نشرت: 2021-07-13يمكن أن يحدث الكثير بين تسجيل الدخول والخروج.

يبحث المهاجمون عن جلسات حيث يمكنهم الوصول غير المصرح به إلى حساباتك واستغلال بياناتك. يجب عليك التأكد من مصادقة تفاصيل تسجيل الدخول الخاصة بك في بيئة آمنة وحماية نفسك من هجمات اختطاف الجلسات.

يمكنك استخدام جدران حماية تطبيقات الويب لاكتشاف الحالات الشاذة في حركة المرور الواردة وحظر حركة المرور التي يحتمل أن تكون ضارة فور حدوثها. ولكن لإصلاح دفاعات أمنية قوية ، من الضروري فهم اختطاف الجلسة بالتفصيل وأنواعه والأدوات التي قد يستخدمها المهاجمون لاختراق حسابات المستخدمين.

ما هو قرصنة الجلسة؟

اختطاف الجلسة ، المعروف أيضًا باسم اختطاف ملفات تعريف الارتباط ، هو عملية للتحكم في جلسة المستخدم من خلال الحصول على معرّف الجلسة أو إنشائه أثناء استمرار الجلسة.

يمكن للمهاجم استخدام البرمجة النصية عبر المواقع (XSS) أو القوة الغاشمة أو الهندسة العكسية أو طرق أخرى مختلفة للحصول على ملفات تعريف الارتباط للجلسة والحصول على وصول غير مصرح به إلى حسابات المستخدمين.

تبدأ الجلسة عند تسجيل الدخول إلى خدمة مثل تطبيق ويب وتنتهي عند تسجيل الخروج. بروتوكول نقل النص التشعبي (HTTP) هو بروتوكول عديم الحالة ، مما يعني أنه ينقل كل طلب بشكل مستقل دون الرجوع إلى أي طلب سابق ، مما يتطلب من المستخدم المصادقة في كل مرة يعرض فيها صفحة ويب. لتجنب مطالبة المستخدم بتسجيل الدخول في كل مرة ، يقوم الخادم بتعيين معرف جلسة لتوفير تجربة ويب سلسة بعد المصادقة.

يحاول المهاجمون سرقة معرف جلسة الهدف أو خداعهم للنقر فوق ارتباط ضار ينقلهم إلى جلسة مسبقة الصنع لهجوم اختطاف جلسة. بمجرد مصادقة المستخدم على الخادم ، يمكن للممثلين المهددون اختطاف الجلسة وخداع الخادم في اعتبار جلستهم صالحة.

عندما يستهدف أحد المهاجمين ملف تعريف ارتباط للجلسة ، يكون ذلك مرتبطًا باختطاف جلسة تطبيق الويب ، وليس اختطاف جلسة بروتوكول التحكم في الإرسال (TCP). TCP هو بروتوكول نقل يتم استخدامه أعلى IP لضمان إرسال موثوق للحزم. يقوم تطبيق الويب بإرجاع ملف تعريف ارتباط الجلسة بعد المصادقة الناجحة التي يستغلها المهاجم لاختطاف جلسة. لا علاقة له باتصال TCP بين جهاز المستخدم والخادم.

طرق اختطاف الجلسة

عادة ما يكون لدى المهاجمين عدة طرق للاختيار أثناء تنفيذ اختطاف الجلسة. يمكنهم إما استخدامها بشكل فردي أو في مجموعة للسيطرة على حسابات المستخدمين وحمل الأنشطة الضارة.

عبر موقع البرمجة

في هجوم البرمجة النصية عبر المواقع (XSS) ، يخدع متسلل ضار جهاز الكمبيوتر الهدف لتنفيذ رمز يتنكر على أنه رمز موثوق به ينتمي إلى خادم. يسمح للمهاجم بالحصول على نسخة من ملف تعريف الارتباط لأداء أعماله الضارة. عادةً ما يتم تضمين صفحات الويب مع JavaScript. بدون ضمانات مناسبة و أدوات أمان التطبيق ، فإنه يكشف عن معلومات حساسة للمستخدمين إذا تم تنفيذ البرامج النصية.

إذا لم يقم الخادم بتعيين سمة HTTPOnly في ملفات تعريف ارتباط الجلسة ، يمكن أن تعرضها البرامج النصية للمهاجمين.

إدخال البرامج الضارة

بعض البرمجيات الخبيثة أو أحصنة طروادة مبرمجة لسرقة ملفات تعريف الارتباط للمتصفح وتنفيذ إجراءات ضارة دون علم المستخدم. على سبيل المثال ، عندما يقوم المستخدم بزيارة موقع ويب ضار أو ينقر فوق ارتباط غير مرغوب فيه ، يقوم البرنامج الضار بمسح حركة مرور الشبكة وجمع ملفات تعريف الارتباط الخاصة بالجلسة وإرسالها إلى جهات فاعلة سيئة. يمكن للمهاجمين الذين لديهم إمكانية الوصول إلى التخزين المحلي سرقة مفاتيح الجلسة من التخزين المحلي المؤقت للمتصفح (ملف تعريف الارتباط) ، أو يمكنهم الحصول على محتويات الملف أو الذاكرة للخادم أو كمبيوتر المستخدم.

القوة الغاشمة

يمكن للمهاجمين تنفيذ هجوم القوة الغاشمة لتخمين مفتاح جلسة المستخدم. عندما يستخدم تطبيق ما مفتاح جلسة تسلسلي أو يمكن التنبؤ به ، فإنه يجعل الجلسة عرضة للاختطاف. كانت هذه طريقة مفضلة للاختيار في الماضي ، ولكن مع التطبيقات الحديثة ، تكون معرفات الجلسة طويلة وعشوائية ، مما يوفر مقاومة كبيرة لهجمات القوة الغاشمة.

الرفع الجانبي للجلسة

في الاستيلاء الجانبي للجلسة ، يستفيد المهاجم من استنشاق الحزمة لقراءة حركة مرور الشبكة وسرقة ملف تعريف ارتباط الجلسة. عادةً ما تستخدم مواقع الويب تشفير طبقة مآخذ التوصيل الآمنة / بروتوكول أمان طبقة النقل (SSL / TLS) في صفحات المصادقة الخاصة بها. ومع ذلك ، لا يستخدمه البعض على مستوى الموقع بعد المصادقة ، مما يمكّن المهاجمين من اعتراض البيانات المتبادلة بين الخادم وصفحات الويب.

بمجرد أن يضع المهاجمون أيديهم على ملفات تعريف الارتباط للجلسة ، يمكنهم اختطاف جلسات المستخدمين لإجراء عمليات ضارة. على سبيل المثال ، فاعل سيئ يستهدف مستخدمًا متصلًا بشبكة WiFi غير آمنة يمكنه بسهولة قراءة البيانات أو حركة المرور المشتركة بين العقد ونقاط الوصول الأخرى.

تثبيت الجلسة

يمكن للمهاجمين أحيانًا إنشاء جلسة مقنعة وخداع المستخدم للمصادقة على خادم ضعيف. على سبيل المثال ، يمكن لممثل التهديد استخدام هندسة اجتماعية (التصيد الاحتيالي) أو طريقة مشابهة لإقناع المستخدم بالنقر فوق ارتباط ينقله إلى جلسة مُعدة باستخدام ملف تعريف ارتباط جلسة معروف. بمجرد أن يقوم المستخدم بالمصادقة ، يمكن للمهاجم استخدام مفتاح الجلسة المعروف لاختطاف جلسة المستخدم.

يمكن للمهاجم أيضًا خداع المستخدمين لإكمال نموذج تسجيل دخول معد مسبقًا يتضمن معرف جلسة مخفي وثابت.

مستويات هجمات اختطاف الجلسة

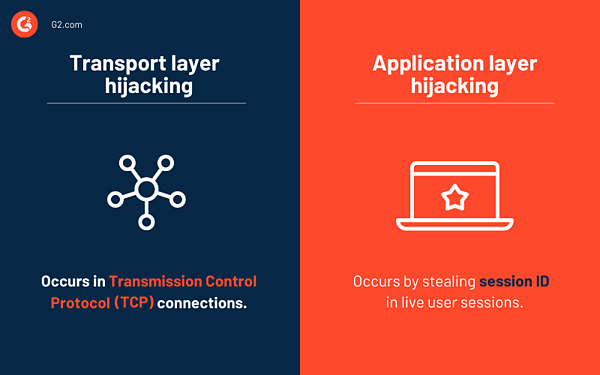

هناك مستويان من هجمات اختطاف الجلسة. يمكن أن تكون هذه الهجمات مترابطة لأن الهجوم الناجح على طبقة الشبكة سيعطي للمهاجم معلومات لاستغلال مستخدم فعلي على مستوى التطبيق.

اختطاف طبقة النقل

يحدث اختطاف طبقة النقل في اتصالات TCP حيث يعترض المهاجم عمليات تبادل البيانات بين خادم الويب والمستخدم ، مما يحرم قناة الاتصال المحددة بينهما. بعد ذلك ، ترسل الجهات السيئة حزم بيانات ضارة متخفية في شكل حزم شرعية إلى كل من العميل والخادم ، وتتولى جلسة المستخدم.

من الطرق الشائعة لاختطاف طبقة النقل انتحال بروتوكول الإنترنت IP ، حيث يستخدم المهاجم عنوان IP مزيفًا متخفيًا باعتباره عنوانًا موثوقًا به للتواصل مع أجهزة الكمبيوتر الموجودة على الشبكة. يستخدمون حزم IP الموجهة من المصدر لاعتراض الاتصال النشط بين عقدتين. يستفيد انتحال IP من المصادقة لمرة واحدة في بداية جلسة TCP.

اختطاف طبقة التطبيق

في قرصنة طبقة التطبيق ، يسرق المهاجم معرف جلسة المستخدم بعد أن يصادق المستخدم على تطبيقه. تعتبر هجمات الرجل في الوسط أمثلة نموذجية لاختطاف جلسة طبقة التطبيق ، حيث يعترض الخاطف قناة الاتصال بين العميل والخادم.

تندرج هجمات الوكيل أيضًا ضمن اختطاف طبقة التطبيق. يوجه المهاجم حركة المرور إلى خادم وكيل بمعرف جلسة محدد مسبقًا لاعتراض الاتصال أثناء هذه الهجمات.

3 أنواع من اختطاف الجلسة

يتضمن اختطاف الجلسة التخمين أو اعتراض ملفات تعريف الارتباط للجلسة في جلسة حالية أو خداع المستخدم للمصادقة في جلسة مسبقة الصنع. هناك ثلاثة أنواع من هجمات اختطاف الجلسات.

1. نشط

في قرصنة الجلسة النشطة ، يتولى المهاجم اتصالاً نشطًا في الشبكة. يمكنهم كتم صوت جميع الأجهزة والاستيلاء على قناة الاتصال بين العميل والخادم. بعد ذلك ، تخلوا عن الارتباط بين الخادم وجهاز المستخدم.

هناك عدة طرق يمكن للمهاجم من خلالها مقاطعة الاتصال بين العميل والخادم. عادةً ما يرسل المتسللون حركة مرور ضخمة لمهاجمة جلسة صالحة والتسبب في هجوم رفض الخدمة (DoS) .

2. سلبي

يشبه الاختطاف السلبي للجلسة النشط ، فيما عدا أن المهاجم يراقب الاتصال بين العميل والخادم. المهاجم لا يمنع المستخدم الفعلي من الخروج من الجلسة ولكنه يشرف على تبادل الاتصالات المستمر.

الدافع الأساسي للهجمات السلبية هو سرقة المعلومات المتبادلة واستخدامها لأغراض ضارة.

3. الهجين

هجمات اختطاف الجلسة المختلطة هي مزيج من الهجمات النشطة والسلبية. في الهجوم المختلط ، يراقب المهاجمون حركة مرور الشبكة حتى يعثروا على مشكلة ، ثم يسيطرون على الجلسة ويبدأون في انتحال هوية المستخدمين الشرعيين.

تعتمد الهجمات الهجينة على الانتحال ويتم تصنيفها أيضًا في الأنواع التالية:

- يتضمن هجوم انتحال أعمى مهاجمين يستهدفون الضحية دون مقاطعة الجلسة. يلتقطون حزم البيانات المتبادلة بين الخادم والمستخدم ويحاولون كسر تسلسل حزم TCP.

- يتضمن هجوم الانتحال غير الأعمى مراقبة حركة المرور بين الخادم والمستخدم للتنبؤ بالاتفاق اللاحق للتنبؤ بنطاق تسلسل TCP الخاص به. يتولى المهاجم السيطرة على الجلسة على مستوى التطبيق ويشكل جلسة جديدة ، باستخدام رمز جلسة قد يكون مسروقًا أو يمكن التنبؤ به.

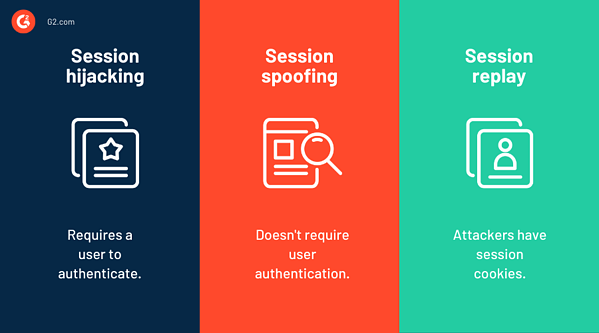

اختطاف الجلسة مقابل انتحال الجلسة مقابل إعادة تشغيل الجلسة

الاختلاف الأساسي بين اختطاف الجلسة وانتحال الجلسة هو توقيت الهجوم.

يتم تنفيذ هجمات اختطاف الجلسات بمجرد مصادقة المستخدمين على أنفسهم في التطبيق. قد يؤدي الهجوم إلى تأخر أو سلوك غير مألوف في التطبيقات. يرجع السبب في ذلك إلى أن المهاجم يستغل بياناتك بينما لا تزال قيد تسجيل الدخول. إذا كان أحد التطبيقات يتعطل بشكل متكرر ، فقد يشير ذلك إلى حدوث هجوم لاختطاف الجلسة.

أثناء انتحال الجلسة ، لا يكون الضحايا على علم بالهجوم. قد يستخدم المهاجمون معرّفات جلسات مسروقة أو مزيفة وينتحلون صفة مستخدمين حقيقيين دون الاعتماد على مستخدم لإجراء المصادقة.

إعادة الجلسة مختلفة بعض الشيء.

في إعادة تشغيل الجلسة ، يمتلك المهاجمون بالفعل ملفات تعريف ارتباط للجلسة (تم جمعها من قرصنة الجلسة) ، ويمكنهم استخدامها كيفما يريدون. قد يخدعون الضحية لإعادة تقديم طلب صالح سابقًا ، مثل شراء كميات متعددة من العناصر التي طلبوها في الأصل لوحدة واحدة.

أدوات اختطاف الجلسة

يمكن أن تساعد العديد من الأدوات المهاجم في إجراء هجوم لاختطاف الجلسة. يمكنك استخدامها في اختبار الاختراق وتحقق مما إذا كانت أنظمتك وتطبيقاتك مقاومة للهجوم.

فيما يلي بعض أدوات اختطاف الجلسات الشائعة المستخدمة في تنفيذ هجوم.

* يجب استخدام هذه الأدوات للأغراض الأخلاقية فقط لاختبار وتقوية الأنظمة ضد اختطاف الجلسة.

الهامستر والنمس

يعمل Hamster كخادم وكيل يتعامل مع البيانات التي يجمعها Ferret ، والذي يلتقط ملفات تعريف ارتباط الجلسة التي تمر عبر الشبكة.

فيما يلي مثال على استخدام الهامستر أدوات كالي:

@ الجذر كالي: ~ # الهامستر

- أداة الرفع الجانبي HAMPSTER 2.0 -

اضبط المتصفح لاستخدام الوكيل http://127.0.0.1:1234

تصحيح: set_ports_option (1234)

تصحيح الأخطاء: mg_open_listening_port (1234)

الوكيل: الاستماع 127.0.0.1:1234

بداية الموضوع

T- البصر

تم تطوير T-Sight في البداية كأداة لمراقبة الشبكة ليتم تشغيلها على نظام Windows الأساسي. ومع ذلك ، أثناء مراقبة الشبكة ، يمكن للمرء أن يختطف جلسة حيث يتم نسخ جميع الاتصالات عبر الشبكة في الوقت الفعلي ، مما يوفر إخراجًا دقيقًا لنقل البيانات. لهذا السبب ، فإن Engrade ، مطور T-Sight ، يوفر الآن تراخيص البرامج لعناوين IP المحددة مسبقًا فقط.

الطاغوت

Juggernaut هي أداة استنشاق للشبكات يمكن استخدامها بشكل ضار لإجراء هجوم لاختطاف الجلسة. من الممكن تكوين Juggernaut لمشاهدة كل حركة مرور الشبكة في شبكة المنطقة المحلية (LAN) أو الاستماع إلى رمز مميز لجلسة معينة. يمكن ضبطه لتسجيل حركة مرور الشبكة بعد قيام الضحية بمحاولة تسجيل الدخول.

يختلف Juggernaut عن متشممي الشبكة العاديين الذين يسجلون كل حركة مرور الشبكة في ملفات سجلات ضخمة. يحتفظ Juggernaut بقاعدة بيانات اتصال تسمح للمهاجمين بمشاهدة جميع الاتصالات المستندة إلى TCP وحتى اختطاف جلسة. توفر أداة اختطاف الجلسة أيضًا وظيفة مضمنة لتجميع الحزم. يستخدم المهاجمون هذه الوظيفة لتجزئة الحزم لتجنب أنظمة الكشف عن التسلل وجدران الحماية.

فيما يلي مثال على استخدام Juggernaut عند تشغيله عبر سطر أوامر Linux:

Juggernaut؟) مساعدة 0) معلومات البرنامج 1) قاعدة بيانات الاتصال 2) تجسس على اتصال 3) إعادة تعيين اتصال 4) عفريت إعادة تعيين الاتصال التلقائي 5) خطف اتصال مفرد 6) اختطاف اتصال تفاعلي 7) وحدة تجميع الحزم 8) رقم خيار Souper sekret ثمانية 9) التنحي

- تظهر لك قاعدة بيانات الاتصال اتصالاً نشطًا.

- يتيح لك التجسس على الاتصال مراقبة حركة مرور الشبكة عبر قنوات الاتصال المفتوحة ويوفر خيارًا لتخزين السجلات.

- تؤدي إعادة تعيين اتصال إلى إغلاق الجلسة عن طريق إرسال حزمة RST إلى المصدر.

- يتيح لك البرنامج الخفي لإعادة تعيين الاتصال التلقائي تكوين حزمة تستند إلى مضيف على أساس عنوان IP وحزمة RST للمصدر كلما حاول المضيف إنشاء جلسة.

- يمكّنك اختطاف الاتصال البسيط من إدخال أمر واحد إلى الهدف. يستخدمه المهاجمون لمنع الاكتشاف.

- يتيح لك اختطاف الاتصال التفاعلي إجراء اختطاف جلسة كاملة وإنشاء عاصفة ACK كبيرة.

- تتيح لك وحدة تجميع الحزم إنشاء الحزمة الخاصة بك.

- خيار Souper sekret رقم ثمانية ليس له وظيفة.

- يسمح لك خيار " التنازل " بالخروج من البرنامج.

كانت هذه بعض الأدوات التي يستخدمها المهاجمون لتنفيذ هجمات اختطاف الجلسات.

تحتاج إلى تقوية شبكاتك وأنظمتك ضد أدوات مماثلة مثل Hunt و TTY-Watcher و IP-Watcher و 1164 و Wireshark و SSHMITM و Hjksuite و C2MYAZZ ، والتي يستخدمها المهاجمون لاستغلال جلسات المستخدم.

كيفية منع اختطاف الجلسة

يمكن أن يكون لاختطاف الجلسة عواقب وخيمة على المؤسسات ، بما في ذلك الخسائر المالية وخسائر السمعة التي يتم تكبدها بعد سنوات من بناء سمعة جيدة وتقديم خدمة مخلصة في الصناعة.

تحتاج الشركات إلى وضع تدابير أمنية استراتيجية لتجنب أن تصبح أهدافًا لهجمات اختطاف الجلسات. تشمل هذه التدابير:

- تشفير جميع البيانات المنقولة على صفحة الويب

- تنفيذ شهادة Hypertext Transfer Protocol Secure (HTTPS) على صفحات الويب

- تحديث المتصفحات وتصحيحها بانتظام

- اعتماد أدوات الأمن السيبراني مثل برامج حماية DDoS و تكنولوجيا الخداع

- بعناية تسجيل الدخول والخروج من كل جلسة

- قم بدمج أطر عمل الويب بدلاً من إنشاء نظام إدارة جلسات داخلي

- قم بإعادة إنشاء مفتاح الجلسة بعد المصادقة لمنع المتسللين من استغلال معرف الجلسة الذي تم إنشاؤه أثناء تسجيل الدخول

- تعزيز التحقق من الهوية من خلال تضمين عمليات التحقق الإضافية مثل التحقق من عنوان IP المعتاد للمستخدم أو اتجاهات استخدام التطبيق

- استخدم الشبكات اللاسلكية الآمنة فقط وتجنب العمل على أي شبكة WiFi عامة

- قم بإخفاء عنوان IP الخاص بك باستخدام برنامج شبكة افتراضية خاصة (VPN) وحافظ على حماية جلساتك

يمكن القول إن وجود HTTPS على مستوى الموقع هو أهم آلية وقائية. إذا كنت قلقًا بشأن مشكلات الأداء ، فيمكنك تنفيذ طبقة المقابس الآمنة على صفحات تسجيل الدخول الخاصة بالموقع وفي مناطق حساسة أخرى. إجراء وقائي مهم آخر هو تشفير قيمة الجلسة المخزنة في ملف تعريف ارتباط الجلسة.

حماية جلساتك

يمكن أن يكون اختطاف الجلسة مزعجًا. كن استباقيًا وقم بتعيين آلية دفاع مناسبة لحماية نفسك من هجمات اختطاف الجلسات ولحماية حسابك وبياناتك.

نظرًا لأن المتسللين يطورون باستمرار طرقًا جديدة لاختراق المحيط الدفاعي للمؤسسة ، فقد يصبح ضمان الأمن بنسبة 100٪ أكثر صعوبة.

تعرف على المزيد حول الاستجابة للحوادث وكيف يمكنك إدارة حادث إلكتروني عندما يتمكن المهاجم من الوصول إلى حسابك أو بياناتك.