Top 7 Must-Have Cyber Threat Intelligence Tools

Veröffentlicht: 2023-02-17„Cyber Security ist viel mehr als nur IT“ – Stephane Nappo

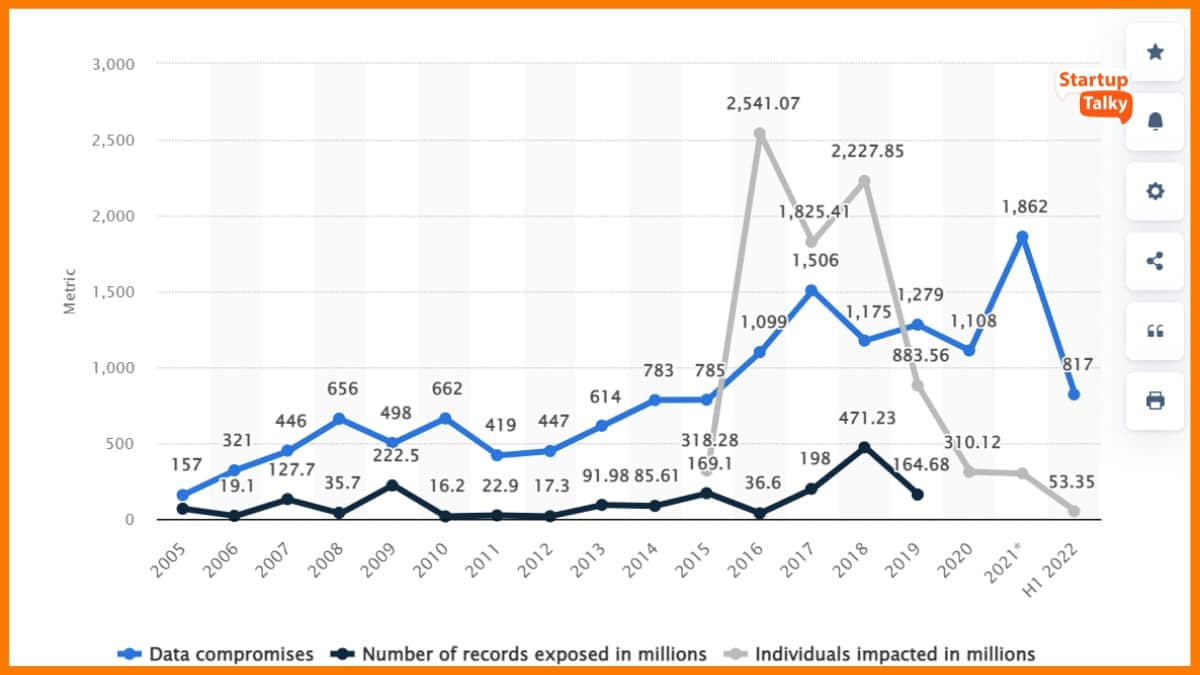

Mit der zunehmenden Internetnutzung ist eine große Menge persönlicher und beruflicher Informationen und Daten online verfügbar, die ständig der Gefahr einer Offenlegung ausgesetzt sind. Allein in den USA waren im ersten Halbjahr 2022 über 53 Millionen Menschen von Datenkompromittierung betroffen.

Diese Bedrohung hat um ein Vielfaches zugenommen, da Cyberkriminalität unglaublich raffiniert geworden ist und sich die gesamte Welt online verlagert hat, insbesondere seit 2020 inmitten der Unsicherheit und Störung durch die globale Pandemie. Laut einer von Statista durchgeführten Umfrage betragen die durchschnittlichen Kosten von Datenschutzverletzungen weltweit von März 2020 bis März 2022, kombiniert in verschiedenen Sektoren, mehr als 150 Millionen US-Dollar.

Unter diesen Umständen wird Cyber Threat Intelligence zu einem äußerst wertvollen Werkzeug, um Cyberbedrohungen, denen Ihre Daten ausgesetzt sein könnten, zu schützen, zu erkennen und darauf zu reagieren.

In diesem Blog werden wir Cyber-Bedrohungsinformationen und Tools ausführlich diskutieren, die Ihnen beim Schutz Ihrer Daten helfen können.

Was ist Cyber Threat Intelligence?

Cyber Threat Intelligence ist die Sammlung, Verarbeitung und Analyse von Daten, um das Motiv und Verhalten eines potenziellen Cyberangriffs zu erkennen und uns zu helfen, fundierte Entscheidungen zu treffen und proaktive Sicherheitsverfahren zu implementieren. Die Cyber-Threat-Intelligence-Tools sollen uns bei diesem Prozess helfen.

Threat Intelligence ist ein zyklischer, kontinuierlicher Prozess, der normalerweise in 6 Schritten abgeschlossen wird:

- Setzen Sie sich Ziele und planen Sie die Richtung

- Datensammlung

- Verarbeitung von Daten

- Datenanalyse

- Verbreitung von Daten

- Ergebnisse melden

Es gibt vier Arten von Cyber-Bedrohungsinformationen, nämlich. strategisch, taktisch, technisch und organisatorisch. Jede davon ist für verschiedene Benutzer gedacht und beschreibt die Bedrohung und ihre Details in verschiedenen Tiefen, je nach Wissen und Bedarf des betroffenen Benutzers.

Was sind Cyber-Threat-Intelligence-Tools?

Angreifer haben heute Tausende von Methoden gelernt und entwickelt, um Daten zu knacken und Chaos anzurichten. Mit fortschrittlicher Technologie und Software sind die Bedrohungen komplexer und die Verbrechen raffinierter geworden. Daher sind eine effektive und rechtzeitige Erkennung von Bedrohungen und starke Gegenmaßnahmen für den Schutz Ihrer Daten äußerst wichtig.

Cyber-Bedrohungs-Intelligence-Tools werden entwickelt und entwickelt, um diesen Problemen entgegenzuwirken. Sie bieten aktuelle Informationen über die neuesten Bedrohungen wie Malware, Exploits usw. Diese Tools liefern auch Informationen über Taktik, Technologie und Verfahren (TTP) einer bestimmten Bedrohung und schlagen die besten Methoden zum Schutz davor vor . Darüber hinaus sind diese Tools in der Lage, jede potenzielle oder spezifische Bedrohung zu analysieren, die in einem bestimmten Netzwerk erkannt wird.

Diese Tools sind in der Lage, das Risiko zu managen und Ihre Cybersicherheit durch künstliche Intelligenz oder maschinelles Lernen zu verbessern. Sie geben einer Organisation die Möglichkeit, vorbeugende Maßnahmen zu planen, Bedrohungen zu erkennen und Sicherheitsprobleme zu lösen.

Hauptmerkmale, die Ihr Cyber Threat Intelligence Tool haben muss

Laut einer Umfrage von Statista ist die nützlichste Art von Cyber-Intelligence-Tool nach Ansicht der Benutzer diejenige, die detaillierte Informationen über die bei dem Angriff verwendete Malware liefert.

Obwohl die Grundfunktion der meisten Cyber-Threat-Intelligence-Tools gleich bleibt, gibt es bestimmte Schlüsselfunktionen, auf die Sie bei der Auswahl Ihres CTI achten müssen.

Flexibilität

Jedes Cyber-Bedrohungs-Intelligence-Tool, das Sie auswählen, muss zu Ihren bereits vorhandenen Sicherheitsmechanismen passen, einschließlich Firewalls und SIEM (Security Information and Event Management).

Ein Threat-Intelligence-Tool verarbeitet Daten aus verschiedenen Quellen und liefert Risikobewertungen. Daher kann es nicht als eigenständiges Tool fungieren. Die Kombination mit anderen Sicherheitssystemen ermöglicht die Priorisierung und proaktive Alarmierung sowie das Hinzufügen von Indiziendaten für Alarme, die die Untersuchung erleichtern.

Darüber hinaus würde diese Funktionsflexibilität es dem Tool auch ermöglichen, genaue Daten aus dem Dark Web und anderen Quellen zu sammeln.

Verständlich

A Ein-Fenster-Dashboard vereinfacht den gesamten Prozess der Erkennung und Behebung von Bedrohungen. Da das Tool umfassend ist, sammelt es Informationen aus allen möglichen Quellen und zeigt sie gemeinsam an, was auch den Entscheidungsprozess beschleunigt.

Informationen aus mehreren Quellen

Um die Position einer Organisation in Bezug auf Cybersicherheit genau zu analysieren, muss das Tool in der Lage sein, Informationen aus möglichst vielen Quellen zu extrahieren. Dadurch können Echtzeitindikatoren entdeckt werden, die bei der Bildung genauer Korrelationen helfen können.

Alarmqualität

Mehrere Sicherheitswarnungen werden oft aufgrund einer großen Anzahl von Fehlalarmen ignoriert. Dies führt zu Alarmmüdigkeit beim Sicherheitsteam, das die eigentlichen Probleme mit hoher Priorität nicht entschlüsseln kann.

Ein gutes Threat-Intelligence-Tool sollte in der Lage sein, die eigentlichen Sicherheitswarnungen zu priorisieren und zu kategorisieren, was nur möglich ist, wenn es die Daten in der Warnung mit der bereits verfügbaren Datenbank korrelieren kann. Dadurch würde sichergestellt, dass wichtige Benachrichtigungen vom Sicherheitsteam beantwortet werden.

Proaktive Intelligenz

Um Sicherheitsprobleme zu verwalten und zu kontrollieren, muss ein Tool zur Erkennung von Cyber-Bedrohungen proaktiv sein. Das bedeutet, dass das Tool in der Lage sein sollte, die Bedrohung und Schwachstellen zu identifizieren, bevor der eigentliche Angriff beginnt.

Ein in automatisierte Reaktionsprozesse integriertes Tool hilft bei der Früherkennung und effektiven Reaktion auf die Bedrohung.

Die 7 besten Tools für Cyber Threat Intelligence

Das richtige Threat-Intelligence-Tool würde dabei helfen, potenzielle Probleme aufzuzeigen und das Problem im Keim zu ersticken. Basierend auf den Anforderungen der Benutzer sowie den Meinungen der Experten haben wir eine Liste der Top-7-Intelligence-Tools für Cyber-Bedrohungen erstellt, die Ihr System vor Cyber-Bedrohungen schützen.

Fortinets FortiRecon

Aufgezeichnete Zukunft

Cisco Security Malware Analytics

Echosec

IntSights External Threat Protection (ETP) Suite

ThreatConnect

ZeroFOX

Fortinets FortiRecon

| Webseite | Fortinet.com |

|---|---|

| Bewertung | 4.7 |

| Demo bereitgestellt | Ja |

| Benutzt für | Überwachung der externen Angriffsfläche |

Laut Statista war Fortinet 2022 mit fast 39 % des Gesamtmarktanteils führend in der globalen Threat-Intelligence-Softwarebranche.

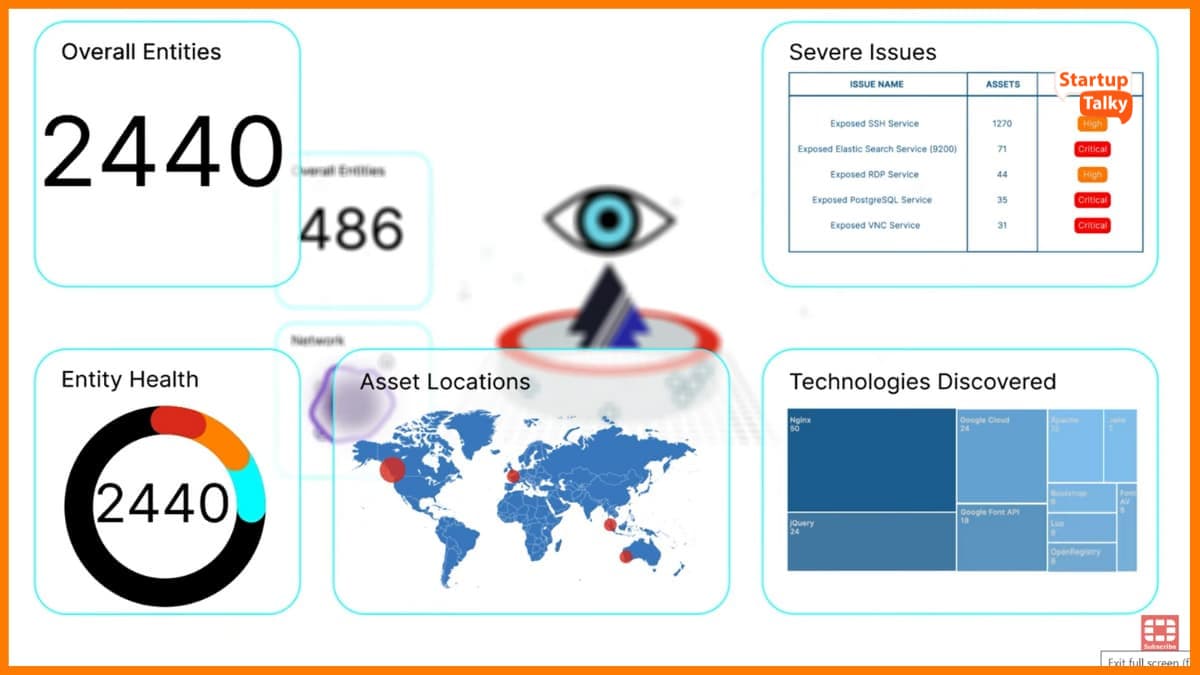

Experten bezeichnen Fortinet FortiRecon als eines der besten Tools für Cyber Threat Intelligence. Es ist ein Digital Risk Protection Service-Produkt. Abgesehen von der netzwerkexternen Sicht auf das Risiko kann es auch drei weitere Risikobereiche mindern, nämlich: Risiko digitaler Assets, markenbezogene Risiken sowie unterirdische und unmittelbare Bedrohungen . Es nutzt Automatisierung, maschinelles Lernen sowie menschliche Intelligenz, um das Markenrisiko für ein Unternehmen zu analysieren und proaktive benutzerdefinierte Informationen bereitzustellen.

Hauptmerkmale:

- Verwaltung der externen Angriffsfläche

- Gegnerischer Zentraler Geheimdienst

- Umfassende Asset- und Exposure-Erkennung

- Umfassende Berichterstattung

Vorteile:

- Einfach zu verwenden

- Kontextualisierte Einblicke in Bedrohungen

- Lebenszyklusschutz in der Frühphase

- Weitreichende Bedrohungsquellen

- Umfassenden Bericht

Nachteile:

- Nicht geeignet für Nicht-MS-Domain-Geräte

- Protokollierungsdienste enthalten nicht viele Details

Preisgestaltung:

Wenden Sie sich an den Anbieter, um Angebote für Fortinets Fortirecon Threat Intelligence-Lizenz zu erhalten.

Aufgezeichnete Zukunft

| Webseite | Recordedfuture.com |

|---|---|

| Bewertung | 4.6 |

| Demo bereitgestellt | Ja |

| Benutzt für | Bereitstellung von Schutz vor Gegnern, Infrastruktur und Zielen |

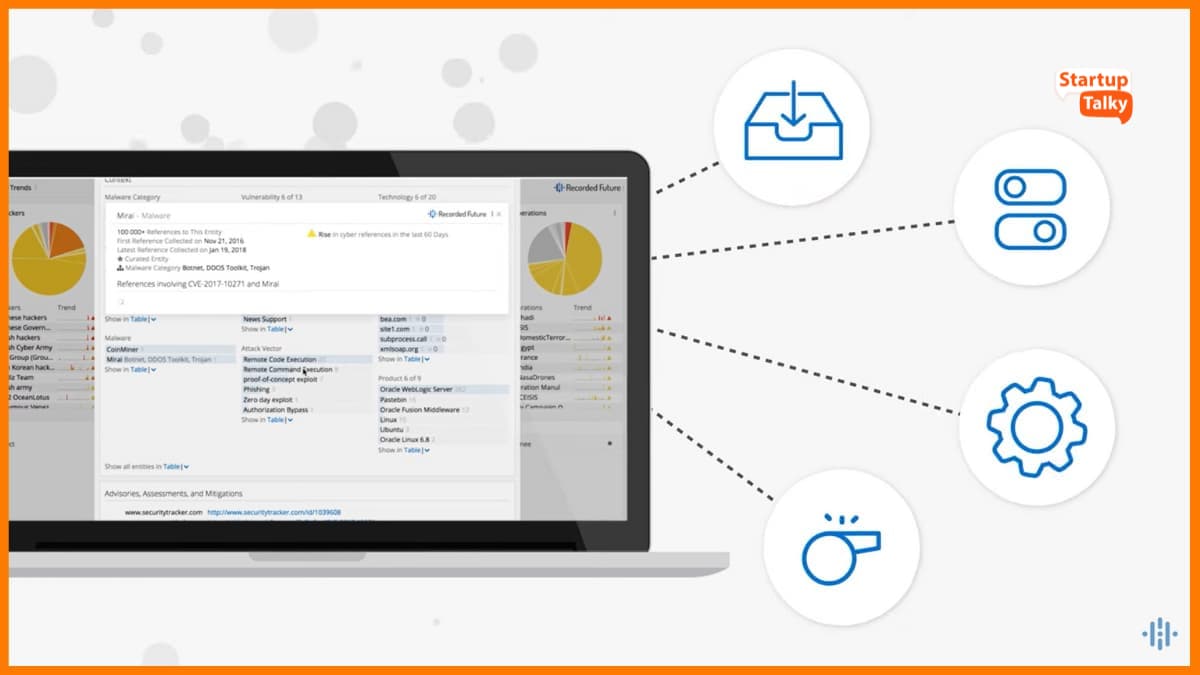

Es hat seinen Hauptsitz in der Bostoner Cybersicherheitsplattform. Recorded Future ist weithin für seine prädiktive oder proaktive Cyber-Bedrohungsintelligenz bekannt. Es gibt Ihnen einen Echtzeit-Einblick in das riesige digitale Ökosystem und automatisiert den gesamten Prozess der Erfassung, Analyse und Berichterstattung. Es bietet Schutz vor Gegnern, Infrastruktur und Zielen.

Hauptmerkmale:

- Verwaltet die Risikolandschaft durch einen Single-Plattform-Ansatz

- Erweiterte Filter, um Ihre Suche einzugrenzen

- Leistungsstarke Integrationsfähigkeit verbindet sich mit SIEM- und SOAR-Anbietern

- Grafische Darstellung weltweiter Bedrohungsdaten

Vorteile:

- Eine Vielzahl von Bedrohungsinformationen wird abgedeckt

- Direkter Quellennachweis für eine effektive Entscheidungsfindung

- Einfache Navigation durch modularen Aufbau

- Regelmäßig aktualisierte Referenzdaten aus mehr als 10 Jahren

Nachteile:

- Überwältigende Suchergebnisse

- Vergleichsweise teuer, ab 10.000 USD für AWS

Preisgestaltung:

Wenden Sie sich an Recorded Future, um die aktuellen Preise der Lizenz zu erhalten.

Cisco Security Malware Analytics

| Webseite | Cisco.com |

|---|---|

| Bewertung | 4.4 |

| Demo bereitgestellt | NEIN |

| Benutzt für | Bereitstellung kontextbezogener Analysen für Malware und Bedrohungen |

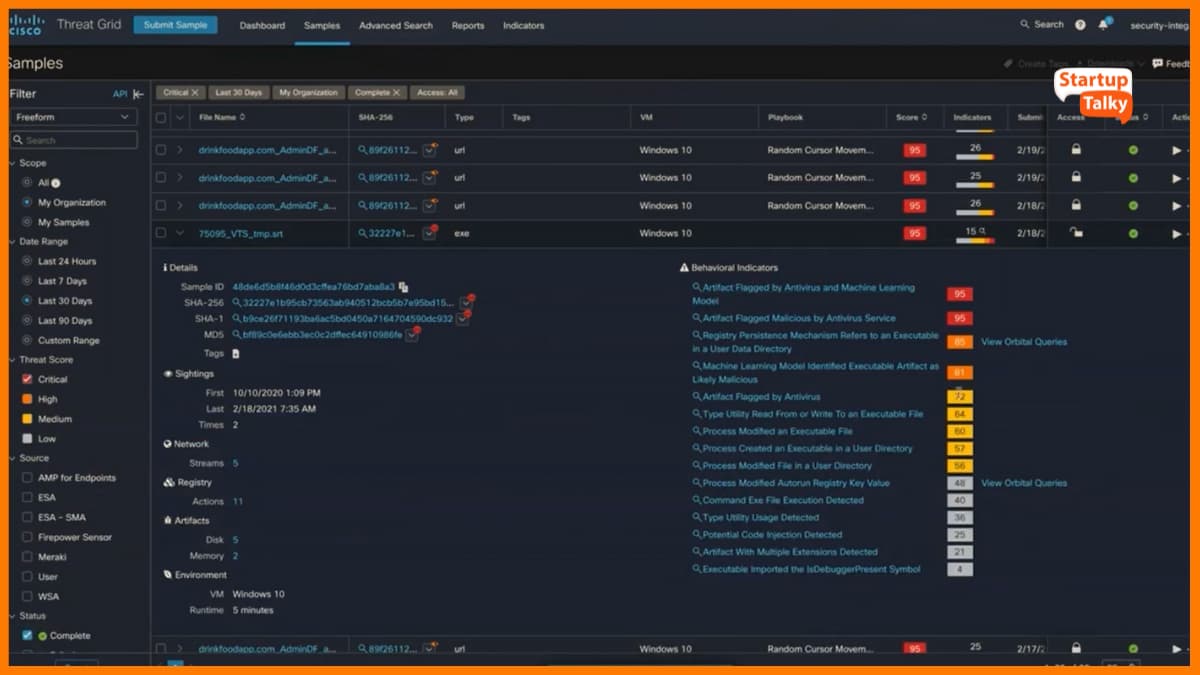

Früher unter dem Namen Threat Grid bekannt, handelt es sich um eine Cloud-basierte einheitliche Sicherheitslösung. Es generiert Warnungen für Malware-Aktivitäten und hilft bei der Analyse der Bedrohungsstufen, um Strategien zu ihrer Bekämpfung zu entwickeln. Es bietet End-to-End-Sichtbarkeit und Schutz durch die Nutzung von Bedrohungsinformationen.

Hauptmerkmale:

- Kontextanalyse für Malware und Bedrohungen

- Riesige Malware-Wissensdatenbank

- Verwendet Verhaltensindikatoren, um Angriffe vorherzusagen und zu priorisieren

- Automatisierungs- und Integrationsfähigkeiten durch APIs

Vorteile:

- Einfache Integration ohne Neuprogrammierung

- Produktübergreifende Sicherheitsdaten von Cisco und Drittanbieterquellen

- Gründliche Analyse und umfassende Berichterstattung über Bedrohungen

- Automatisierter Muster-Upload durch API-Integration

Nachteile:

- Häufige Verzögerungen im Warnmechanismus

- Aufwändige Einrichtung der Appliance vor Ort

Preisgestaltung:

Wenden Sie sich an den Anbieter, um Angebote für die Cisco Security Malware Analytics-Lizenz zu erhalten.

Echosec

| Webseite | Flashpoint.io/platform/echosec |

|---|---|

| Bewertung | 4.9 |

| Demo bereitgestellt | 10 Tage kostenlos testen |

| Benutzt für | Sammeln von Social Media und Open Source Intelligence (OSINT). |

Es ist ein in Kanada ansässiges Unternehmen, das sich auf Open Source Intelligence Tools (OSINT) spezialisiert hat. Seine Flaggschiff-Plattform nutzt Daten aus sozialen Medien, dem Dark Web sowie offenen Community-Plattformen. Es sammelt Echtzeit-Risikoinformationen und ermöglicht es Ihnen, neben der internen Bedrohungsüberwachung Ad-hoc-Dark-Web-Suchen durchzuführen.

Hauptmerkmale:

- Vorgefertigte Datensuchfilter mit Überwachung rund um die Uhr.

- Ein extern ausgerichtetes Tool, das sich mit globalen Sicherheits-Feeds, illegalen Foren usw. verbindet.

- Leitet Informationen direkt an die Co-Sicherheitstools weiter

- Sammelt Daten von 18 Social-Media-Plattformen, Nachrichtenportalen und Blogs

Vorteile:

- Einfaches und benutzerfreundliches Ermittlungstool

- Erleichtert die Untersuchung und liefert schnell umsetzbare Ergebnisse

- Außergewöhnlich intuitive GUI

Nachteile:

- Für jeden OSINT-Neuling kann die Lernkurve steil sein

- Gelegentliche zufällige Ergebnisse erfordern eine menschliche Überprüfung

Preisgestaltung:

Preisinformationen für Echosec werden vom Softwareanbieter bereitgestellt. Endgültige Kostenverhandlungen zum Kauf von Echosec müssen mit dem Verkäufer geführt werden.

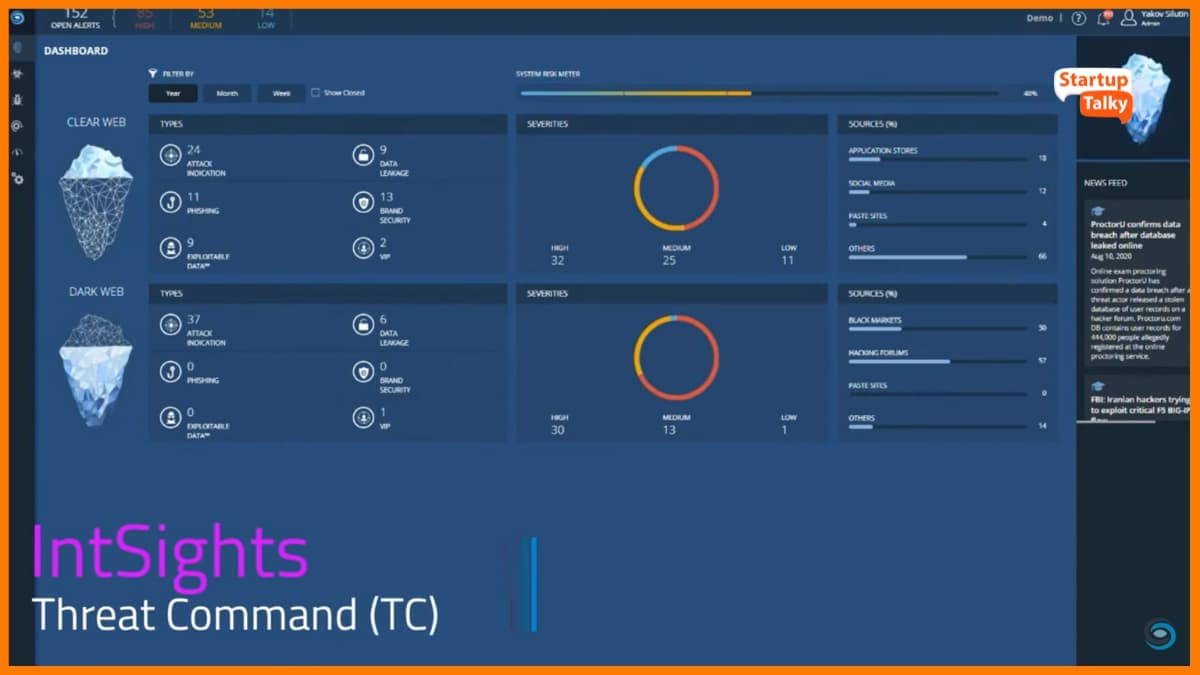

IntSights External Threat Protection (ETP) Suite

| Webseite | www.insights.com |

|---|---|

| Bewertung | 3.5 |

| Demo bereitgestellt | Ja |

| Benutzt für | Überwachung von Phishing-Angriffen, bösartigen Domains und Datenschutzverletzungen |

Es ist ein 360-Grad-Tool für Cybersicherheit, das innerhalb von 24 Stunden umfassende, umsetzbare Erkenntnisse in Echtzeit liefert. Es liefert externe, kontextualisierte und priorisierte Bedrohungsinformationen auf Unternehmensniveau . Es kann entweder als separate Module für externe Intelligenz, Risikoanalyse und Bedrohungsuntersuchung oder als End-to-End-Intelligence-Tool für Cyber-Bedrohungen verwendet werden.

Hauptmerkmale:

- Es sammelt Daten aus dem Dark Web, stellt externe Bedrohungs-Feeds bereit und führt kundenspezifische Recherchen durch.

- Gut aufgebauter analytischer Bericht und automatische Risikominderung

- Patchen kritischer Schwachstellen

- Kommt mit anwendungsfallspezifischen Lösungen oder APIs für erweiterbare Integrationsmöglichkeiten.

Vorteile:

- Unterstützt alle wichtigen Sprachen, einschließlich Japanisch, Portugiesisch, Deutsch, Französisch und andere.

- Fokussiert auf externe Kanäle wie Social Media, Schwarzmärkte etc.

- Extrem flexibles, anpassungsfähiges und umfassendes Tool

Nachteile:

- Schwacher Warnmechanismus

- Steile Lernkurve

Preisgestaltung:

Preisinformationen für IntSights External Threat Protection werden vom Softwareanbieter bereitgestellt. Endgültige Kostenverhandlungen zum Kauf von IntSights External Threat Protection müssen mit dem Verkäufer geführt werden.

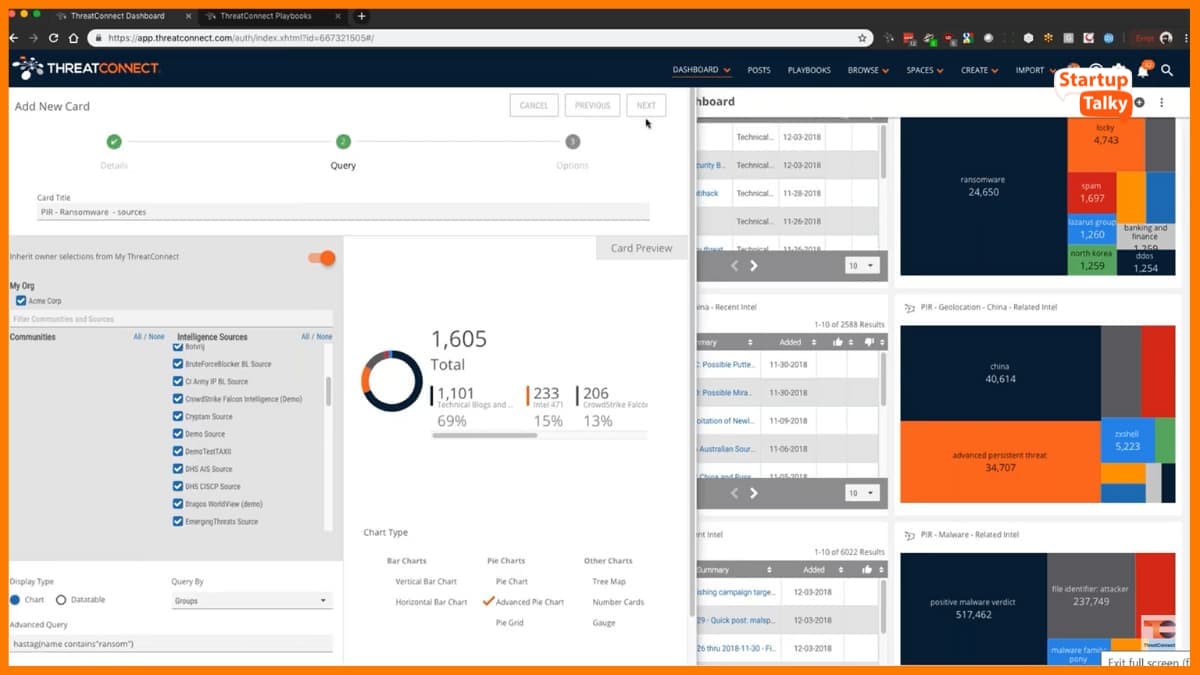

ThreatConnect

| Webseite | Threatconnect.com |

|---|---|

| Bewertung | 4.5 |

| Demo bereitgestellt | Ja |

| Benutzt für | Umgang mit Bedrohungsinformationen, Risikoquantifizierung und informationsgestützten Sicherheitsoperationen |

Es ist ein in Rumänien ansässiges Unternehmen, das sich mit Threat Intelligence, Risikoquantifizierung und informationsgestützten Sicherheitsoperationen befasst. Es stärkt die Sicherheit und Verteidigung, indem es komplexe Daten in umsetzbare Informationen zerlegt. Die gesammelten Informationen und Daten können manuell oder automatisiert analysiert werden.

Hauptmerkmale:

- Verwendet Playbooks, bei denen es sich um eine intelligenzgesteuerte Orchestrierungsfunktion handelt

- Erweiterbare Integration und Automatisierung für alle Cybersicherheitsfunktionen

- Intuitives Dashboard mit priorisierten Risiken auf den ersten Blick

- Zeigen Sie die Verbreitung von Bedrohungen durch Crowdsourcing-Analysen

Vorteile:

- Ein leistungsstarkes Datenmodell, das Verbindungen zwischen Vorfällen, Bedrohungen und IOCs herstellt.

- Proaktive Erkennung durch die Kombination von Orchestrierung und Automatisierung.

- Aktualisierte Informationen zu den neuesten Cyber-Bedrohungen und Malware

Nachteile:

- Eines der teuersten Threat-Intelligence-Tools

- Nicht flexibel genug, um den Benutzeranforderungen gerecht zu werden

Preisgestaltung:

Preisinformationen für ThreatConnect werden vom Softwareanbieter bereitgestellt. Endgültige Kostenverhandlungen zum Kauf von ThreatConnect müssen mit dem Verkäufer geführt werden.

ZeroFOX

| Webseite | Zerofox.com |

|---|---|

| Bewertung | 4.3 |

| Demobereitgestellt | Ja |

| Benutzt für | Überwachung des Internets auf Datenlecks und Ransomware |

Es ist ein in den USA ansässiges Unternehmen, das Cyber-Intelligence-Lösungen anbietet. Es schützt ein Unternehmen vor Online-Bedrohungen wie Phishing, Datenlecks, Identitätsdiebstahl und anderen. Es überwacht das Web auf Datenlecks und Ransomware und macht den Benutzer auf relevante Daten aufmerksam.

Hauptmerkmale:

- Es ist mit den neuesten KI-, ML- und OCR-Technologien ausgestattet

- Kombiniert künstliche Intelligenz mit menschlicher Intelligenz, um Bedrohungen zu überprüfen und zu priorisieren

- Ausschließlich für den Schutz vor externen Bedrohungen konzipiert

- Visuelle Anzeigen auf dem Armaturenbrett bieten absolute Sichtbarkeit

Vorteile:

- Hacker-Eliminierung durch gegnerische Unterbrechung und Deaktivierung als Service

- Riesige Integrationsbibliothek, die alle gängigen IT-Tools abdeckt

- Optimierter Workflow mit einem unkomplizierten Einrichtungsprozess

Nachteile:

- Überwältigende Subdomain-Warnungen

- Erzeugt eine große Anzahl falsch positiver Ergebnisse

Preisgestaltung:

Wenden Sie sich an ZeroFOX, um den Preis der Lizenz zu erfahren.

Abschluss

Cyber Threat Intelligence-Tools spielen eine entscheidende Rolle für das Wachstum eines jeden Unternehmens, indem sie es vor den häufigsten und größten Bedrohungen schützen. Sie identifizieren, prognostizieren, warnen und verwalten Cyberangriffe. Da die Zahl der Cyberangriffe jedes Jahr stark ansteigt und sich die Welt ins Internet verlagert, gibt es zu diesen Tools keine Alternative. Bei einer großen Anzahl von Optionen auf dem Markt kann es jedoch schwierig sein, eine endgültige Entscheidung zu treffen.

In diesem Artikel haben wir mit Ihnen die 7 besten Tools für Cyber Threat Intelligence geteilt, um Ihnen die Suche zu erleichtern. Hoffe wir konnten helfen.

Häufig gestellte Fragen

Was ist Cyber Threat Intelligence?

Cyber Threat Intelligence ist der Prozess des Sammelns und Analysierens von Informationen über Cyber-Bedrohungen, um die digitalen Ressourcen und die Infrastruktur eines Unternehmens zu schützen. Es bietet umsetzbare Informationen zur Unterstützung von Cyber-Sicherheitsstrategien und verbessert die Fähigkeit, Cyber-Angriffe zu verhindern, zu erkennen und darauf zu reagieren.

Welche 3 Arten von Cyber-Bedrohungen gibt es?

- Malware

- Phishing

- DDoS-Angriffe (Distributed Denial of Service).

Was sind die Vorteile von Crime Threat Intelligence-Tools?

Die Vorteile der Verwendung von Cyber Threat Intelligence (CTI)-Tools sind:

- Verbessertes Bewusstsein und Erkennung von Bedrohungen

- Verbesserte Reaktion auf Vorfälle

- Effizienzsteigerung und Kosteneinsparungen

- Einhaltung behördlicher Auflagen

Was ist die häufigste Cyberbedrohung?

Die häufigste Art von Cyberbedrohung ist Malware, einschließlich Viren, Trojaner und Ransomware.