Las 7 mejores herramientas de inteligencia contra amenazas cibernéticas imprescindibles

Publicado: 2023-02-17“La ciberseguridad es mucho más que una cuestión de TI” - Stephane Nappo

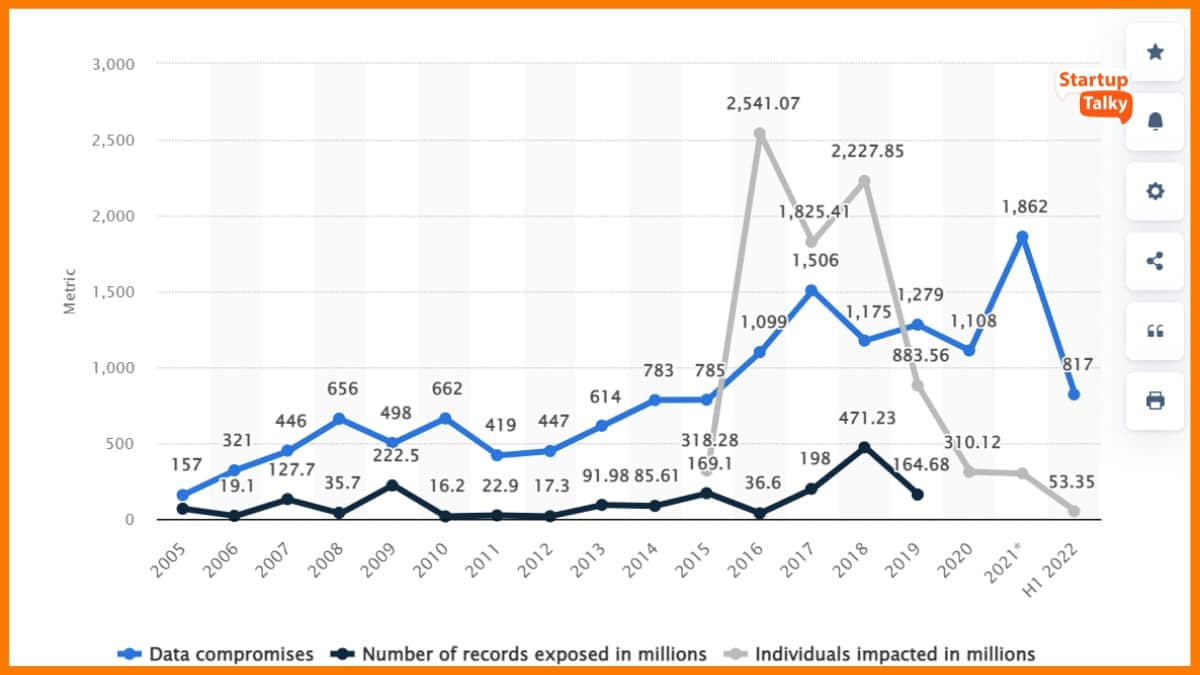

Con el aumento del uso de Internet, una gran cantidad de información y datos personales y profesionales están disponibles en línea y están continuamente bajo la amenaza de exposición. Solo en los EE. UU., más de 53 millones de personas se vieron afectadas debido al compromiso de los datos en la primera mitad de 2022.

Esta amenaza se ha multiplicado varias veces con los delitos cibernéticos que se han vuelto increíblemente sofisticados y el mundo entero está cambiando en línea, especialmente desde 2020 en medio de la incertidumbre y la interrupción de la pandemia global. Según una encuesta realizada por Statista, el costo promedio de las violaciones de datos en todo el mundo desde marzo de 2020 hasta marzo de 2022, combinado en diferentes sectores, es de más de 150 millones de dólares estadounidenses.

En estas circunstancias, la inteligencia de amenazas cibernéticas se convierte en una herramienta extremadamente valiosa para proteger, detectar y responder a cualquier amenaza cibernética a la que puedan estar expuestos sus datos.

En este blog, discutiremos en detalle la inteligencia de amenazas cibernéticas y las herramientas que pueden ayudarlo a proteger sus datos.

¿Qué es la inteligencia de ciberamenazas?

La inteligencia de amenazas cibernéticas es la recopilación, el procesamiento y el análisis de datos para discernir el motivo y el comportamiento de un posible ataque cibernético y para ayudarnos a tomar decisiones informadas e implementar procedimientos de seguridad proactivos. Las herramientas de inteligencia de amenazas cibernéticas están diseñadas para ayudarnos con el proceso.

La inteligencia de amenazas es un proceso cíclico y continuo que generalmente se completa en 6 pasos:

- Establecer metas y planificar la dirección

- Conjunto de datos

- Procesamiento de datos

- Análisis de los datos

- Difusión de datos

- Reportar hallazgos

Hay cuatro tipos de inteligencia de amenazas cibernéticas, a saber. estratégica, táctica, técnica y organizativa. Cada uno de estos está destinado a diferentes usuarios y describe la amenaza y sus detalles en varias profundidades según el conocimiento y los requisitos del usuario en cuestión.

¿Qué son las herramientas de inteligencia de ciberamenazas?

Los atacantes de hoy han aprendido y desarrollado miles de formas de violar los datos y causar estragos. Además, con la tecnología y el software avanzados involucrados, las amenazas se han vuelto más complejas y los delitos más sofisticados. Por lo tanto, la detección efectiva y oportuna de amenazas y las represalias fuertemente poderosas son extremadamente importantes para proteger sus datos.

Las herramientas de inteligencia de amenazas cibernéticas se desarrollan y diseñan para contrarrestar estos problemas. Brindan información actualizada sobre las amenazas más recientes, como malware, exploits, etc. Estas herramientas también brindan información sobre la táctica, la tecnología y el procedimiento (TTP) involucrados en una amenaza en particular y sugieren los mejores métodos para protegerse contra ella. . Además, estas herramientas son capaces de analizar cualquier amenaza potencial o específica detectada en una red en particular.

Estas herramientas son capaces de gestionar el riesgo y mejorar su seguridad cibernética a través de inteligencia artificial o aprendizaje automático . Brindan a una organización la capacidad de planificar medidas preventivas, detectar amenazas y resolver problemas de seguridad.

Características clave que debe tener su herramienta de inteligencia de ciberamenazas

Según una encuesta de Statista, el tipo de herramienta de ciberinteligencia más útil, según los usuarios, es la que proporciona información detallada sobre el malware que se está utilizando en el ataque.

Aunque la función básica de la mayoría de las herramientas de inteligencia de amenazas cibernéticas sigue siendo la misma, hay ciertas características clave que debe tener en cuenta al elegir su CTI.

Flexibilidad

Cualquier herramienta de inteligencia de amenazas cibernéticas que elija debe encajar con sus mecanismos de seguridad ya existentes, incluidos los cortafuegos y SIEM (Información de seguridad y gestión de eventos).

Una herramienta de inteligencia de amenazas procesa datos de varias fuentes y proporciona puntajes de riesgo. Por lo tanto, no puede actuar como una herramienta independiente. Combinarlo con otros sistemas de seguridad permite la priorización y alertas proactivas, además de agregar datos circunstanciales para alertas que facilitan la investigación.

Además, esta flexibilidad de función también permitiría que la herramienta recopile datos precisos de la dark web y otras fuentes.

Comprensible

A El panel de control de una sola ventana simplifica todo el proceso de detección y corrección de amenazas. Al ser integral, la herramienta recopila información de todas las fuentes posibles y la muestra en conjunto, lo que también acelera el proceso de toma de decisiones.

Información de múltiples fuentes

Para analizar exactamente la posición de una organización en términos de seguridad cibernética, la herramienta debe poder extraer información de tantas fuentes como sea posible. A través de esto, se pueden descubrir indicadores en tiempo real que pueden ayudar a formar correlaciones precisas.

Calidad de alerta

Varias alertas de seguridad a menudo se ignoran debido a una gran cantidad de falsos positivos. Esto provoca fatiga de alerta entre el equipo de seguridad que no puede descifrar los problemas reales de alta prioridad.

Una buena herramienta de inteligencia de amenazas debería poder priorizar y categorizar las alertas de seguridad reales, lo que solo es posible cuando puede correlacionar los datos de la alerta con la base de datos ya disponible. Esto garantizaría que las notificaciones importantes reciban una respuesta del equipo de seguridad.

Inteligencia Proactiva

Para administrar y controlar los problemas de seguridad, una herramienta de inteligencia de amenazas cibernéticas debe ser proactiva. Esto significa que la herramienta debería poder identificar la amenaza y las vulnerabilidades antes del comienzo del ataque real.

Una herramienta integrada con procesos de respuesta automatizados ayuda en la detección temprana y la respuesta efectiva a la amenaza.

Las 7 mejores herramientas de inteligencia contra amenazas cibernéticas

La herramienta de inteligencia de amenazas adecuada ayudaría a señalar los posibles problemas y cortar el problema de raíz. Basándonos en los requisitos de los usuarios, así como en las opiniones de los expertos, hemos hecho una lista de las 7 principales herramientas de inteligencia de amenazas cibernéticas que protegerán su sistema de las amenazas cibernéticas.

FortiRecon de Fortinet

Futuro grabado

Análisis de malware de seguridad de Cisco

ecosec

Paquete de protección contra amenazas externas (ETP) de IntSights

ThreatConnect

CeroFOX

FortiRecon de Fortinet

| Sitio web | fortinet.com |

|---|---|

| Clasificación | 4.7 |

| Demostración proporcionada | Sí |

| Usado para | Supervisión de la superficie de ataque externa |

Según Statista, Fortinet lideró la industria global de software de inteligencia de amenazas en 2022 con casi el 39% de la participación total del mercado.

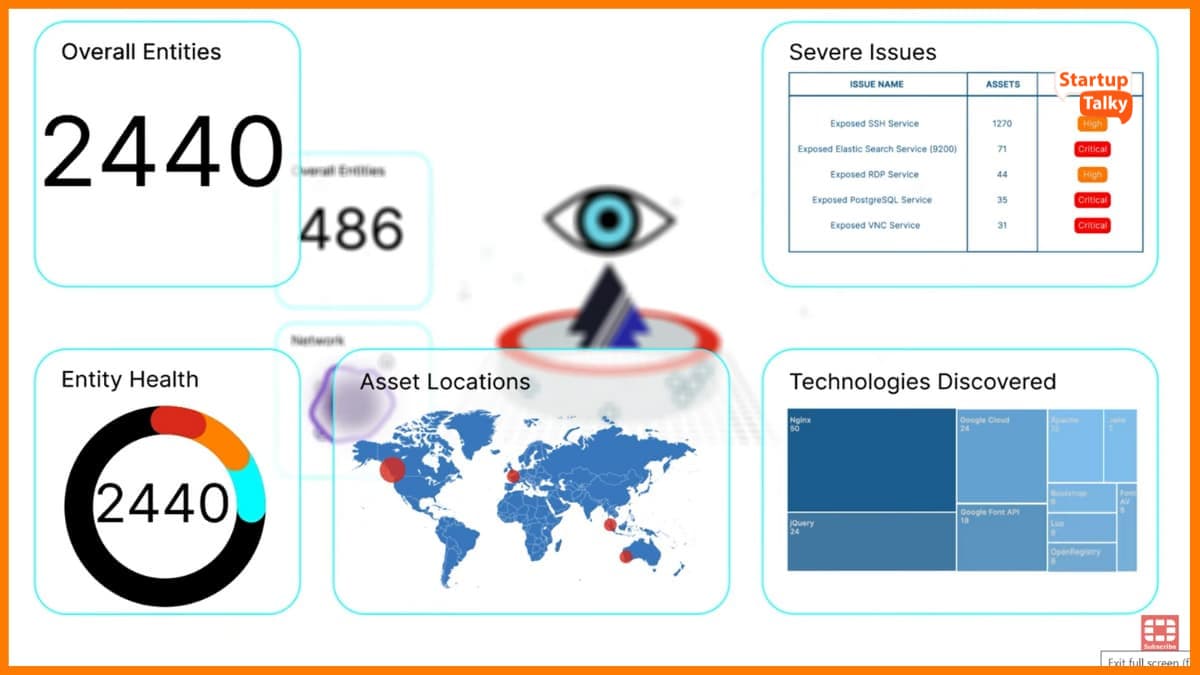

Los expertos etiquetan FortiRecon de Fortinet como una de las mejores herramientas de inteligencia de amenazas cibernéticas. Es un producto del Servicio de Protección de Riesgos Digitales. Además de su visión del riesgo fuera de la red, también puede mitigar tres áreas de riesgo adicionales, a saber. Riesgo de activos digitales, riesgos relacionados con la marca y amenazas subterráneas e inminentes . Utiliza la automatización, el aprendizaje automático y la inteligencia humana para analizar el riesgo de marca de una organización y ofrecer información personalizada proactiva.

Características clave:

- Gestión de la superficie de ataque externa

- Inteligencia central del adversario

- Amplio descubrimiento de activos y exposición

- Informes completos

Ventajas:

- Fácil de usar

- Perspectivas de amenazas contextualizadas

- Protección del ciclo de vida en etapa temprana

- Fuentes de amenazas de largo alcance

- Reporte comprensivo

Contras:

- No apto para ningún dispositivo de dominio que no sea de MS

- Los servicios de registro no incluyen muchos detalles

Precios:

Comuníquese con el proveedor para obtener las cotizaciones de la licencia de inteligencia de amenazas Fortirecon de Fortinet.

Futuro grabado

| Sitio web | Recordedfuture.com |

|---|---|

| Clasificación | 4.6 |

| Demostración proporcionada | Sí |

| Usado para | Proporcionar cobertura contra adversarios, infraestructura y objetivos. |

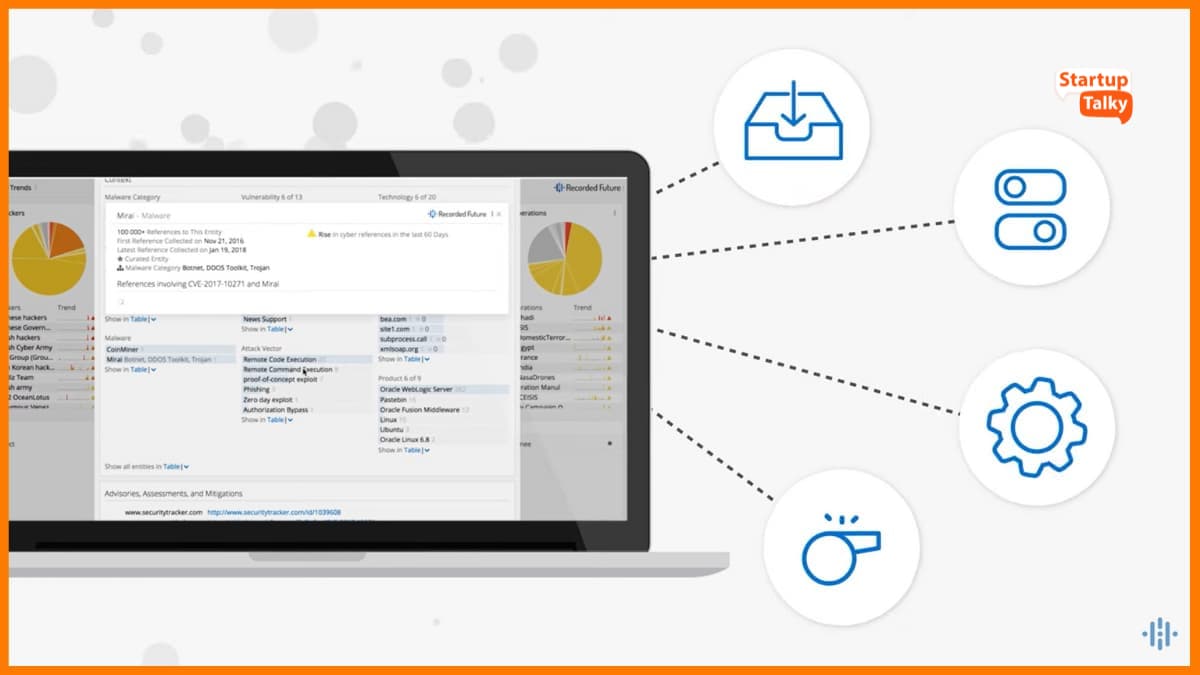

Tiene su sede en la plataforma de seguridad cibernética de Boston. Recorded Future es ampliamente reconocido por su inteligencia de ciberamenazas predictiva o proactiva. Le brinda visibilidad en tiempo real del vasto ecosistema digital y automatiza todo el proceso de recopilación, análisis e informes. Proporciona cobertura contra adversarios, infraestructura y objetivos.

Características clave:

- Gestiona el panorama de riesgos a través de un enfoque de plataforma única

- Filtros avanzados para acotar tu búsqueda

- La poderosa capacidad de integración se conecta con los proveedores de SIEM y SOAR

- Representación gráfica de datos de amenazas en todo el mundo

Ventajas:

- Se cubre una amplia variedad de inteligencia de amenazas.

- Evidencia de fuente directa para una toma de decisiones efectiva

- Fácil navegación gracias al diseño modular

- Más de 10 años de datos de referencia actualizados regularmente

Contras:

- Resultados de búsqueda abrumadores

- Comparativamente caro, comienza en USD 10 000 para AWS

Precios:

Comuníquese con Recorded Future para obtener el precio actual de la licencia.

Análisis de malware de seguridad de Cisco

| Sitio web | Cisco.com |

|---|---|

| Clasificación | 4.4 |

| Demostración proporcionada | No |

| Usado para | Proporcionar análisis contextuales para malware y amenazas. |

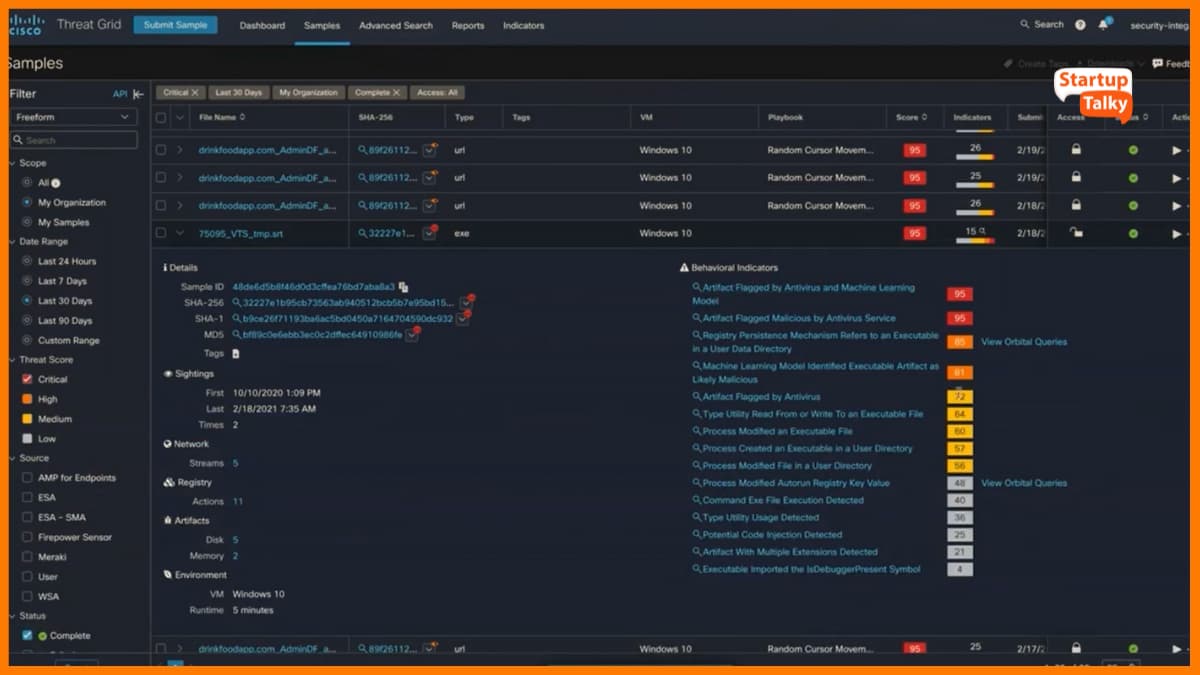

Reconocido anteriormente con el nombre de grid de amenazas , es una solución de seguridad unificada basada en la nube. Genera alertas para actividades de malware y ayuda a analizar los niveles de amenaza para diseñar estrategias para abordarlos. Proporciona visibilidad y protección de extremo a extremo al aprovechar la inteligencia de amenazas.

Características clave:

- Análisis contextual de malware y amenazas

- Enorme base de conocimiento de malware

- Utiliza indicadores de comportamiento para predecir y priorizar ataques

- Habilidades de automatización e integración a través de APIs

Ventajas:

- Fácil integración sin reprogramación

- Datos de seguridad de productos cruzados de fuentes de Cisco y de terceros

- Análisis minucioso e informes completos de amenazas.

- Carga de muestras automatizada a través de la integración de API

Contras:

- Retrasos frecuentes en el mecanismo de alerta

- Configuración extenuante de dispositivos en las instalaciones

Precios:

Comuníquese con el proveedor para obtener las cotizaciones de la licencia de Cisco Security Malware Analytics.

ecosec

| Sitio web | Flashpoint.io/plataforma/echosec |

|---|---|

| Clasificación | 4.9 |

| Demostración proporcionada | 10 días de prueba gratis |

| Usado para | Recopilación de redes sociales e inteligencia de fuente abierta (OSINT). |

Es una empresa con sede en Canadá que se especializa en herramientas de inteligencia de código abierto (OSINT). Su plataforma insignia aprovecha los datos de las redes sociales, la web oscura y las plataformas comunitarias abiertas. Recopila información de riesgos en tiempo real y le permite realizar búsquedas ad hoc en la dark web junto con el monitoreo interno de amenazas.

Características clave:

- Filtros de búsqueda de datos preconstruidos con monitoreo 24X7.

- Una herramienta enfocada externamente que se conecta con fuentes de seguridad global, foros ilícitos, etc.

- Proporciona información directamente a las herramientas de coseguridad

- Recopila datos de 18 plataformas de redes sociales, portales de noticias y blogs

Ventajas:

- Herramienta de investigación simple y fácil de usar

- Facilita la investigación y proporciona resultados procesables rápidamente

- Interfaz gráfica de usuario extraordinariamente intuitiva

Contras:

- Para cualquier novato en OSINT, la curva de aprendizaje puede ser empinada

- Los resultados aleatorios ocasionales requieren verificación humana

Precios:

El proveedor de software proporciona la información de precios de Echosec. Las negociaciones de costos finales para comprar Echosec deben llevarse a cabo con el vendedor.

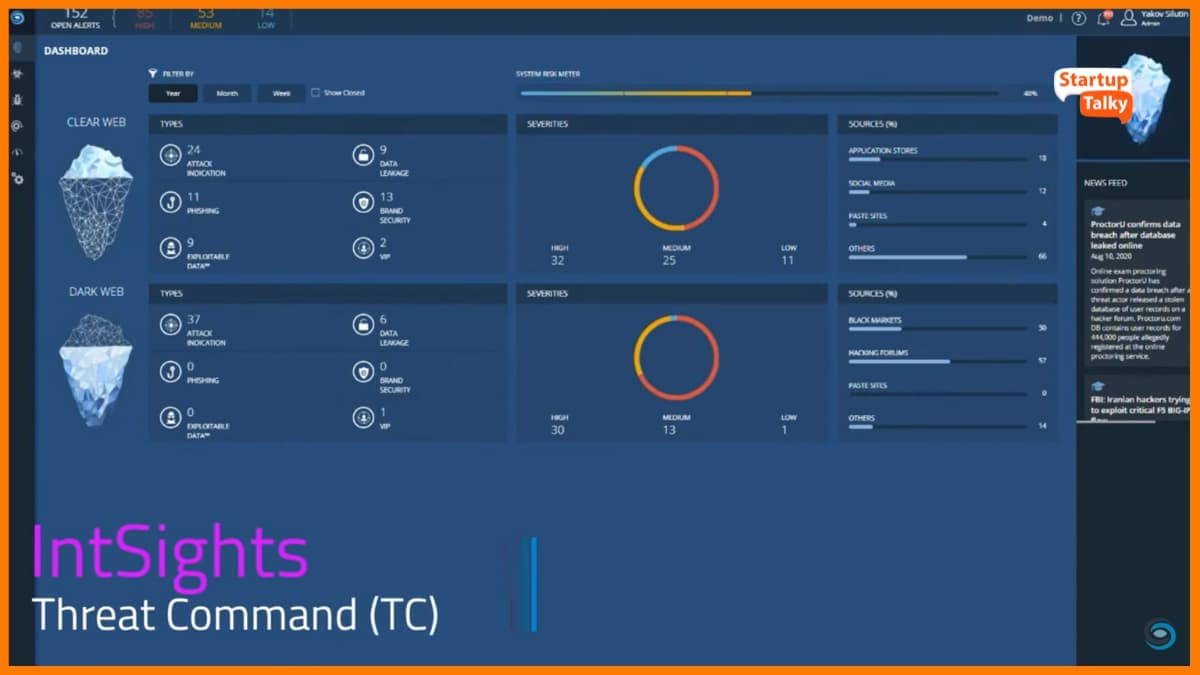

Paquete de protección contra amenazas externas (ETP) de IntSights

| Sitio web | Insights.com |

|---|---|

| Clasificación | 3.5 |

| Demostración proporcionada | Sí |

| Usado para | Monitoreo de ataques de phishing, dominios maliciosos y filtraciones de datos |

Es una herramienta de 360 grados para la seguridad cibernética que brinda información rica, en tiempo real y procesable dentro de las 24 horas. Ofrece inteligencia de amenazas externa, contextualizada y priorizada de nivel empresarial. Se puede usar como módulos separados para inteligencia externa, análisis de riesgos e investigación de amenazas o como una herramienta de inteligencia de amenazas cibernéticas de extremo a extremo.

Características clave:

- Recopila datos de la web oscura, proporciona fuentes de amenazas externas y realiza investigaciones personalizadas.

- Informe analítico bien construido y mitigación automática de riesgos

- Parches de vulnerabilidades críticas

- Viene con soluciones específicas para casos de uso o API para una capacidad de integración extensible.

Ventajas:

- Admite todos los idiomas principales, incluidos japonés, portugués, alemán, francés y otros.

- Se enfoca en canales externos como redes sociales, mercados negros, etc.

- Herramienta extremadamente flexible, adaptable y completa

Contras:

- Mecanismo de alerta débil

- Curva de aprendizaje empinada

Precios:

El proveedor de software proporciona la información de precios de IntSights External Threat Protection. Las negociaciones de costos finales para comprar IntSights External Threat Protection deben llevarse a cabo con el vendedor.

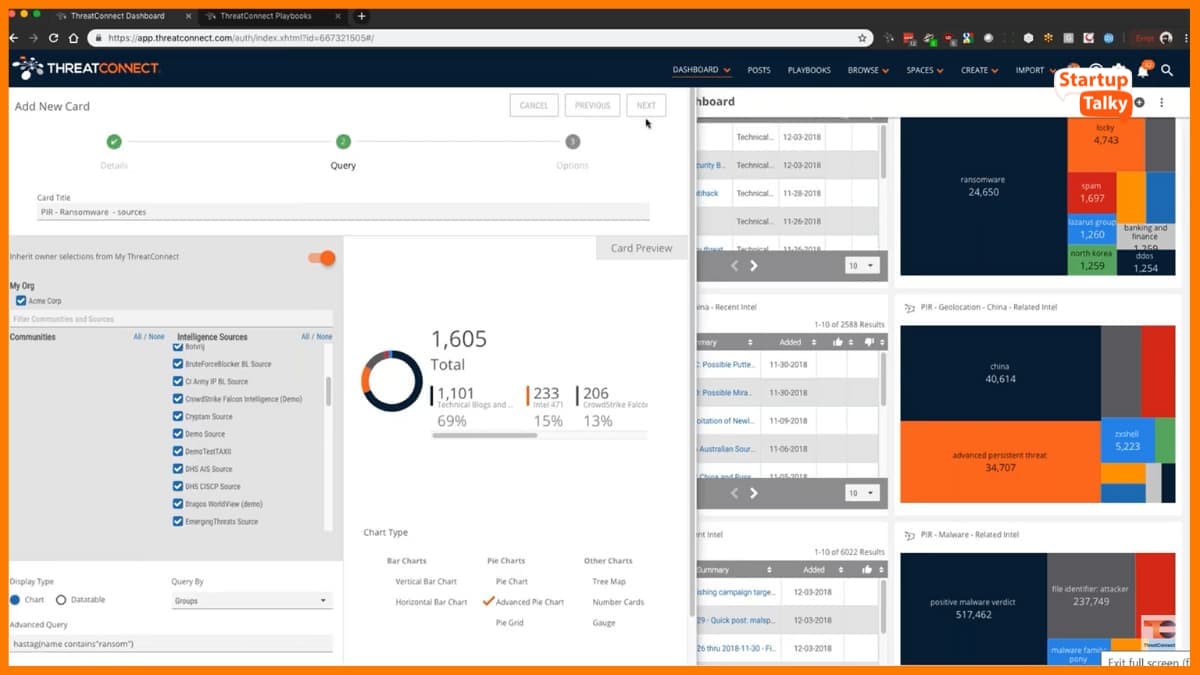

ThreatConnect

| Sitio web | Threatconnect.com |

|---|---|

| Clasificación | 4.5 |

| Demostración proporcionada | Sí |

| Usado para | Tratar con inteligencia de amenazas, cuantificación de riesgos y operaciones de seguridad basadas en inteligencia |

Es una empresa con sede en Rumania que se ocupa de la inteligencia de amenazas, la cuantificación de riesgos y las operaciones de seguridad basadas en inteligencia. Refuerza la seguridad y la defensa al desglosar datos complejos en información procesable. La información y los datos recopilados se pueden analizar manualmente o con asistencia de automatización.

Características clave:

- Utiliza libros de jugadas, que son una característica de orquestación basada en inteligencia

- Integración extensible y automatización para todas las funciones de ciberseguridad

- Tablero intuitivo con riesgos priorizados a primera vista

- Muestre la prevalencia de amenazas a través de análisis de crowdsourcing

Ventajas:

- Un poderoso modelo de datos que establece vínculos entre incidentes, amenazas e IOC.

- Detección proactiva a través de la combinación de orquestación y automatización.

- Información actualizada sobre las últimas ciberamenazas y malware

Contras:

- Una de las herramientas de inteligencia de amenazas más caras.

- No es lo suficientemente flexible para adaptarse a los requisitos del usuario

Precios:

El proveedor de software proporciona la información de precios de ThreatConnect. Las negociaciones de costos finales para comprar ThreatConnect deben llevarse a cabo con el vendedor.

CeroFOX

| Sitio web | Zerofox.com |

|---|---|

| Clasificación | 4.3 |

| Demostración proporcionada | Sí |

| Usado para | Supervisión de la web en busca de fugas de datos y ransomware |

Es una empresa con sede en EE. UU. que proporciona soluciones de inteligencia cibernética. Protege a una organización contra amenazas en línea como phishing, fuga de datos, suplantación de identidad y otras. Supervisa la web en busca de fugas de datos y ransomware y trae datos relevantes a la atención del usuario.

Características clave:

- Está equipado con las últimas tecnologías de IA, ML y OCR

- Combina inteligencia artificial con inteligencia humana para revisar y priorizar amenazas

- Diseñado exclusivamente para la protección contra amenazas externas

- Los indicadores visuales en el tablero ofrecen una visibilidad absoluta

Ventajas:

- Eliminación de piratas informáticos a través de la interrupción del adversario y eliminación como servicio

- Enorme biblioteca de integración que cubre todas las herramientas de TI populares

- Flujo de trabajo optimizado con un proceso de configuración sencillo

Contras:

- Alertas de subdominio abrumadoras

- Genera una gran cantidad de falsos positivos

Precios:

Contacta con ZeroFOX para conocer el precio de la licencia.

Conclusión

Las herramientas de inteligencia de amenazas cibernéticas juegan un papel crucial en el crecimiento de cualquier negocio al protegerlo de las amenazas más comunes y más grandes. Identifican, predicen, alertan y gestionan los ataques cibernéticos. Además, con la cantidad de ataques cibernéticos que aumentan cada año en gran medida y el mundo que cambia en línea, no hay alternativa a estas herramientas. Sin embargo, con una gran cantidad de opciones disponibles en el mercado, tomar una decisión final puede ser difícil.

En este artículo, compartimos con usted las 7 mejores herramientas de inteligencia de amenazas cibernéticas para que su búsqueda sea conveniente. Espero que podamos ayudar.

preguntas frecuentes

¿Qué es la inteligencia de ciberamenazas?

Cyber Threat Intelligence es el proceso de recopilación y análisis de información sobre ciberamenazas para proteger la infraestructura y los activos digitales de una organización. Proporciona inteligencia procesable para respaldar las estrategias de seguridad cibernética y mejorar la capacidad de prevenir, detectar y responder a los ataques cibernéticos.

¿Cuáles son los 3 tipos de ciberamenazas?

- Malware

- Suplantación de identidad

- Ataques DDoS (Distributed Denial of Service)

¿Cuáles son los beneficios de las herramientas de Crime Threat Intelligence?

Los beneficios de usar las herramientas de Cyber Threat Intelligence (CTI) son:

- Mejor conocimiento y detección de amenazas

- Respuesta mejorada a incidentes

- Mayor eficiencia y ahorro de costes

- Cumplimiento de los requisitos reglamentarios

¿Cuál es la ciberamenaza más común?

El tipo más común de ciberamenaza es el malware, que incluye virus, troyanos y ransomware.