أهم 7 أدوات يجب امتلاكها للتهديدات السيبرانية

نشرت: 2023-02-17"الأمن السيبراني هو أكثر بكثير من مجرد مسألة تقنية معلومات" - ستيفان نابو

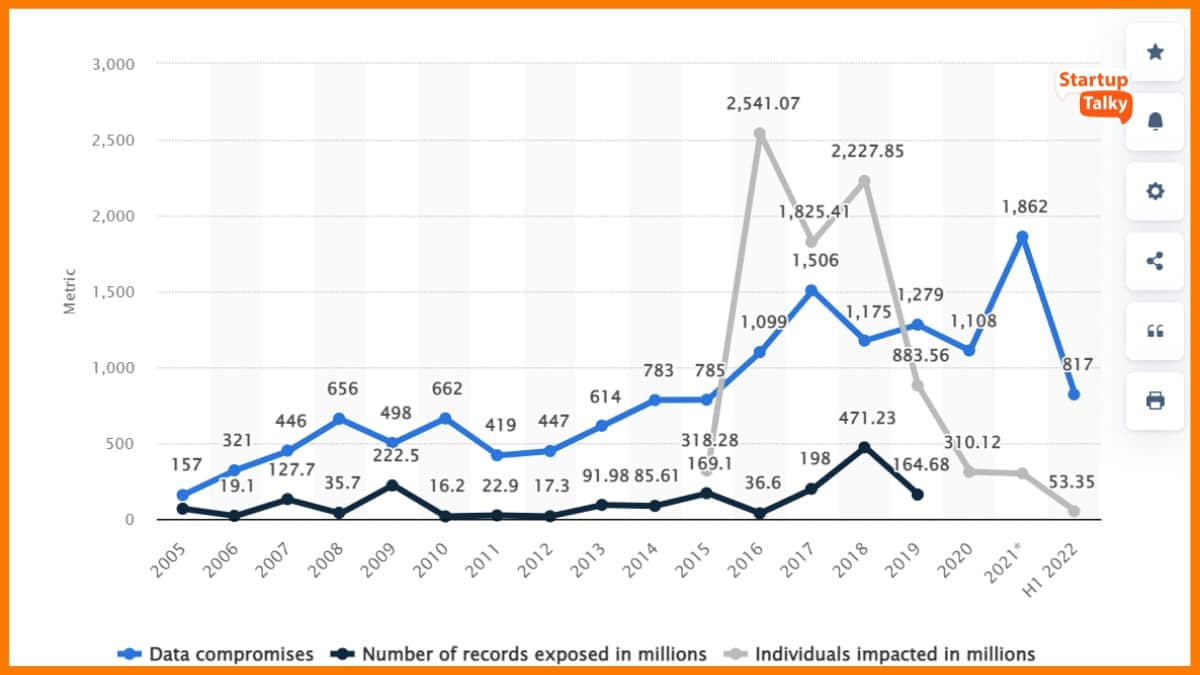

مع زيادة استخدام الإنترنت ، تتوفر كمية كبيرة من المعلومات والبيانات الشخصية والمهنية عبر الإنترنت والتي تتعرض باستمرار لخطر الانكشاف. في الولايات المتحدة وحدها ، تأثر أكثر من 53 مليون فرد بسبب اختراق البيانات في النصف الأول من عام 2022.

نما هذا التهديد عدة مرات مع تطور الجرائم الإلكترونية بشكل لا يصدق وتحول العالم بأسره عبر الإنترنت ، خاصة منذ عام 2020 وسط حالة عدم اليقين وتعطيل الوباء العالمي. وفقًا لمسح أجرته Statista ، فإن متوسط تكلفة خروقات البيانات في جميع أنحاء العالم من مارس 2020 إلى مارس 2022 ، مجتمعة في قطاعات مختلفة ، هو أكثر من 150 مليون دولار أمريكي.

في ظل هذه الظروف ، تصبح معلومات التهديد السيبراني أداة قيمة للغاية لحماية واكتشاف والاستجابة لأي تهديد إلكتروني قد تتعرض له بياناتك.

في هذه المدونة ، سنناقش بالتفصيل معلومات التهديد السيبراني والأدوات التي يمكن أن تساعدك في حماية بياناتك.

ما هو استخبارات التهديد السيبراني؟

ذكاء التهديدات السيبرانية هو جمع ومعالجة وتحليل البيانات لتمييز دافع وسلوك هجوم إلكتروني محتمل ولمساعدتنا على اتخاذ قرارات مستنيرة وتنفيذ إجراءات أمنية استباقية. تم تصميم أدوات استخبارات التهديدات الإلكترونية لمساعدتنا في هذه العملية.

استخبارات التهديد هي عملية دورية ومستمرة تكتمل عادةً في 6 خطوات:

- حدد الأهداف وخطط الاتجاه

- تجميع البيانات

- معالجة البيانات

- تحليل البيانات

- نشر البيانات

- تقرير النتائج

هناك أربعة أنواع من معلومات التهديد السيبراني. الاستراتيجية والتكتيكية والفنية والتنظيمية. كل واحد منها مخصص لمستخدمين مختلفين ويصف التهديد وتفاصيله بأعماق مختلفة حسب معرفة ومتطلبات المستخدم المعني.

ما هي أدوات الاستخبارات بالتهديد السيبراني؟

لقد تعلم المهاجمون اليوم وطوروا آلاف الطرق لخرق البيانات وإحداث الفوضى. أيضًا ، مع استخدام التكنولوجيا والبرامج المتقدمة ، أصبحت التهديدات أكثر تعقيدًا والجرائم أكثر تعقيدًا. لذلك ، يعد الاكتشاف الفعال وفي الوقت المناسب للتهديدات والانتقام القوي أمرًا بالغ الأهمية لحماية بياناتك.

تم تطوير أدوات استخبارات التهديدات السيبرانية وتصميمها لمواجهة هذه المشكلات. أنها توفر معلومات محدثة حول أحدث التهديدات مثل البرامج الضارة وعمليات الاستغلال وما إلى ذلك. توفر هذه الأدوات أيضًا معلومات حول التكتيك والتكنولوجيا والإجراء (TTP) المتضمن في تهديد معين وتقترح أفضل الطرق للحماية منه . علاوة على ذلك ، فإن هذه الأدوات قادرة على تحليل أي تهديد محتمل أو محدد تم اكتشافه على شبكة معينة.

هذه الأدوات قادرة على إدارة المخاطر بالإضافة إلى تعزيز الأمن السيبراني من خلال الذكاء الاصطناعي أو التعلم الآلي . إنها تمنح المؤسسة القدرة على التخطيط للتدابير الوقائية واكتشاف التهديدات وحل المشكلات الأمنية.

الميزات الرئيسية التي يجب أن تتوفر في أداة الاستخبارات الخاصة بالتهديدات السيبرانية

وفقًا لمسح أجرته Statista ، فإن النوع الأكثر فائدة من أدوات الاستخبارات الإلكترونية ، وفقًا للمستخدمين ، هو الذي يوفر معلومات مفصلة حول البرامج الضارة المستخدمة في الهجوم.

على الرغم من أن الوظيفة الأساسية لمعظم أدوات استخبارات التهديدات الإلكترونية تظل كما هي ، إلا أن هناك بعض الميزات الرئيسية التي يجب عليك البحث عنها أثناء اختيار CTI الخاص بك.

المرونة

يجب أن تتلاءم أي أداة استخباراتية عن التهديدات السيبرانية تختارها مع آليات الأمان الموجودة لديك بالفعل بما في ذلك جدران الحماية و SIEM (معلومات الأمان وإدارة الأحداث).

تعالج أداة الاستخبارات الخاصة بالتهديدات البيانات من مصادر مختلفة وتوفر درجات للمخاطر. لذلك ، لا يمكن أن تعمل كأداة قائمة بذاتها. إن دمجه مع أنظمة الأمان الأخرى يتيح تحديد الأولويات ، والتنبيه الاستباقي ، بالإضافة إلى إضافة بيانات ظرفية للتنبيهات التي تسهل التحقيق.

علاوة على ذلك ، ستسمح مرونة الوظيفة هذه أيضًا للأداة بجمع بيانات دقيقة من الويب المظلم ومصادر أخرى.

مفهوم

أ تبسط لوحة التحكم ذات النافذة الواحدة العملية الكاملة لاكتشاف التهديدات ومعالجتها. كونها شاملة ، تجمع الأداة المعلومات من كل مصدر ممكن وتعرضها معًا مما يؤدي أيضًا إلى تسريع عملية اتخاذ القرار.

معلومات مصادر متعددة

لتحليل موقف المنظمة بدقة من حيث الأمن السيبراني ، يجب أن تكون الأداة قادرة على استخراج المعلومات من أكبر عدد ممكن من المصادر. من خلال هذا الوقت الحقيقي يمكن اكتشاف مؤشرات يمكن أن تساعد في تكوين علاقات دقيقة.

جودة التنبيه

غالبًا ما يتم تجاهل العديد من التنبيهات الأمنية نظرًا لعدد كبير من الإيجابيات الكاذبة. يؤدي هذا إلى إجهاد تنبيه بين فريق الأمان غير القادرين على فك رموز المشكلات الفعلية ذات الأولوية القصوى.

يجب أن تكون أداة استخبارات التهديدات الجيدة قادرة على تحديد أولويات التنبيهات الأمنية الفعلية وتصنيفها ، وهو أمر ممكن فقط عندما يمكنها ربط البيانات الموجودة في التنبيه بقاعدة البيانات المتاحة بالفعل. سيضمن ذلك تلقي الإشعارات المهمة ردًا من فريق الأمان.

ذكاء استباقي

لإدارة القضايا الأمنية والتحكم فيها ، يجب أن تكون أداة استخبارات التهديدات الإلكترونية استباقية. هذا يعني أن الأداة يجب أن تكون قادرة على تحديد التهديد ونقاط الضعف قبل بدء الهجوم الفعلي.

تساعد الأداة المدمجة مع عمليات الاستجابة الآلية في الكشف المبكر والاستجابة الفعالة للتهديد.

أفضل 7 أدوات استخبارات للتهديد السيبراني

ستساعد أداة استخبارات التهديدات الصحيحة في توضيح المشكلات المحتملة وحل المشكلة في مهدها. بناءً على متطلبات المستخدمين بالإضافة إلى آراء الخبراء ، قمنا بوضع قائمة بأفضل 7 أدوات استخبارات للتهديدات السيبرانية ستؤمن نظامك من التهديدات السيبرانية.

Fortinet's FortiRecon

المستقبل المسجل

تحليلات البرامج الضارة للأمان من Cisco

صدى

IntSights External Threat Protection (ETP) Suite

ThreatConnect

زيرو فوكس

Fortinet's FortiRecon

| موقع إلكتروني | Fortinet.com |

|---|---|

| تقييم | 4.7 |

| تم توفير العرض التوضيحي | نعم |

| يستعمل ل | مراقبة سطح الهجوم الخارجي |

وفقًا لـ Statista ، قادت Fortinet صناعة برمجيات استخبارات التهديدات العالمية في عام 2022 بحصة 39٪ تقريبًا من إجمالي حصة السوق.

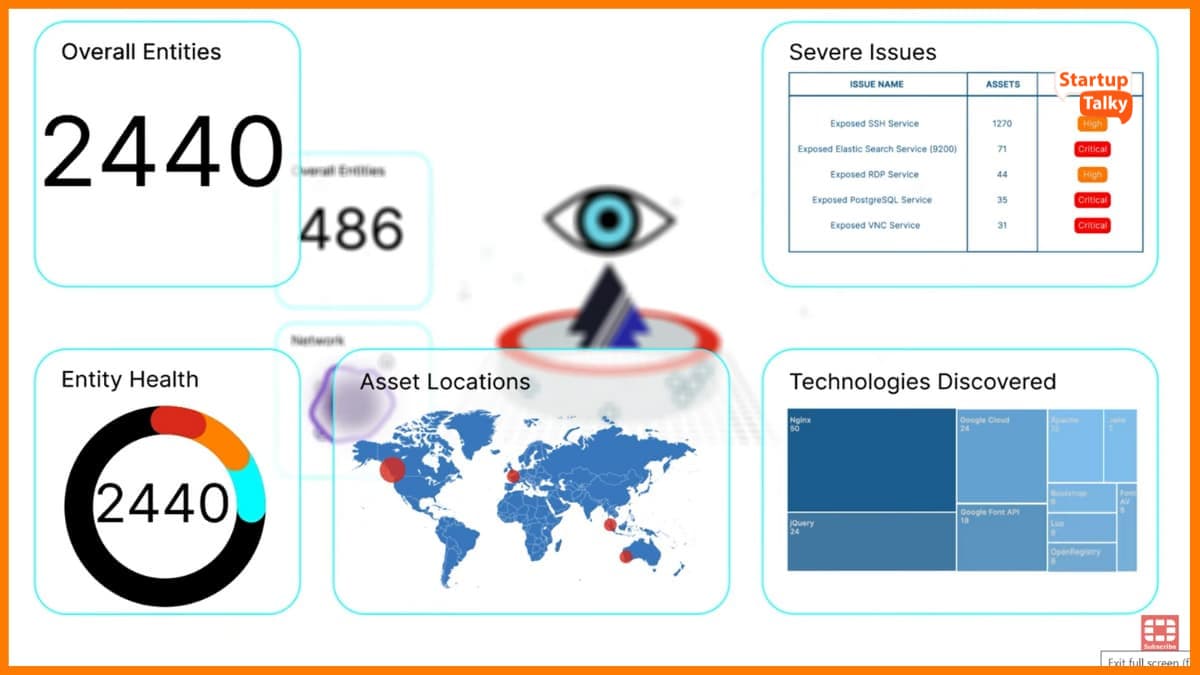

يصف الخبراء FortiRecon من Fortinet بأنه أحد أفضل أدوات استخبارات التهديدات الإلكترونية. إنه أحد منتجات خدمة الحماية من المخاطر الرقمية. بخلاف وجهة نظره خارج الشبكة للمخاطر ، يمكنه أيضًا التخفيف من ثلاثة مجالات مخاطر إضافية. مخاطر الأصول الرقمية والمخاطر المتعلقة بالعلامة التجارية والتهديدات الوشيكة السرية . يستخدم الأتمتة والتعلم الآلي بالإضافة إلى الذكاء البشري لتحليل مخاطر العلامة التجارية للمؤسسة وتقديم معلومات استباقية مخصصة.

دلائل الميزات:

- إدارة سطح الهجوم الخارجي

- العدو المركزي للاستخبارات

- اكتشاف الأصول والتعرض الشامل

- تقارير شاملة

الايجابيات:

- سهل الاستخدام

- رؤى التهديد السياقية

- حماية دورة الحياة في مرحلة مبكرة

- مصادر التهديد بعيدة المدى

- تقرير شامل

سلبيات:

- غير مناسب لأي جهاز ليس مجال MS

- لا تتضمن خدمات التسجيل الكثير من التفاصيل

التسعير:

اتصل بالبائع للحصول على عروض أسعار ترخيص Fortirecon لاستخبارات التهديدات من Fortinet.

المستقبل المسجل

| موقع إلكتروني | Recordedfuture.com |

|---|---|

| تقييم | 4.6 |

| تم توفير العرض التوضيحي | نعم |

| يستعمل ل | توفير التغطية ضد الخصوم والبنية التحتية والأهداف |

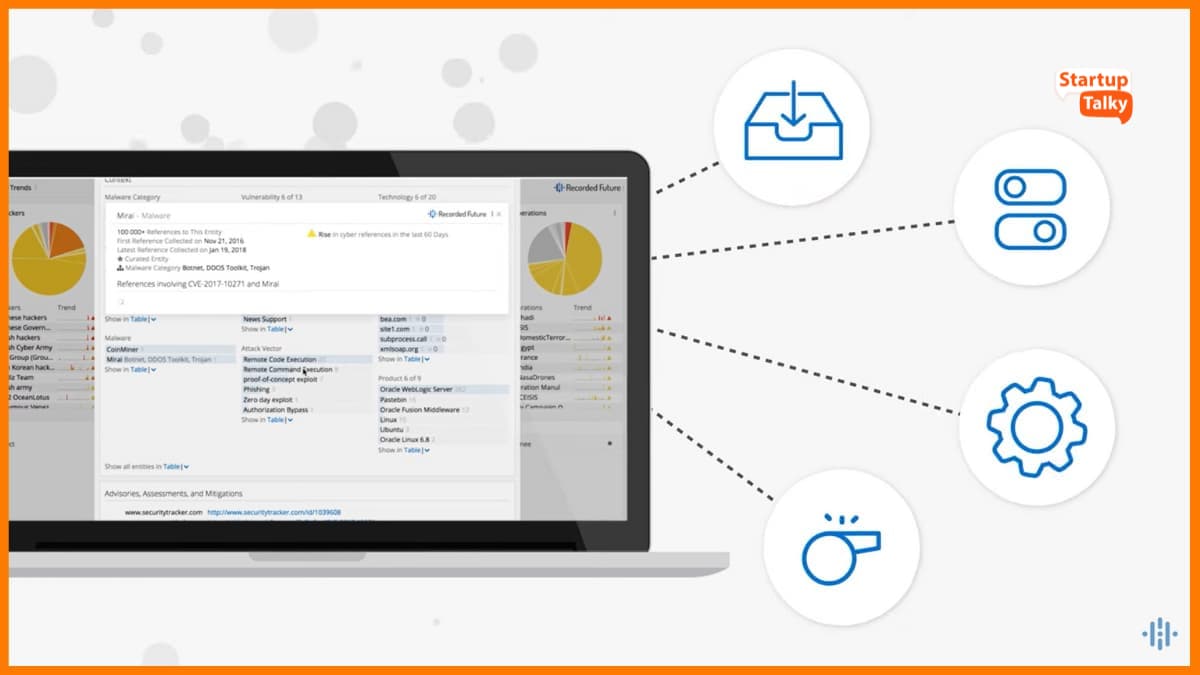

يقع مقرها الرئيسي في منصة الأمن السيبراني في بوسطن. تُعرف شركة Recorded Future على نطاق واسع بذكائها التنبئي أو الاستباقي بشأن التهديدات السيبرانية. يمنحك رؤية في الوقت الفعلي للنظام البيئي الرقمي الواسع وأتمتة عملية التجميع والتحليل وإعداد التقارير بالكامل. يوفر تغطية ضد الخصوم والبنية التحتية والأهداف.

دلائل الميزات:

- يدير مشهد المخاطر من خلال نهج منصة واحدة

- تقدم المرشحات لتضييق نطاق البحث

- ترتبط قدرة التكامل القوية مع كل من موفري SIEM و SOAR

- تمثيل رسومي لبيانات التهديد في جميع أنحاء العالم

الايجابيات:

- يتم تغطية مجموعة متنوعة من معلومات التهديد

- دليل مصدر مباشر لاتخاذ قرارات فعالة

- سهولة التنقل بفضل التصميم المعياري

- 10+ سنوات من البيانات المرجعية يتم تحديثها بانتظام

سلبيات:

- نتائج بحث غامرة

- باهظة الثمن نسبيًا ، يبدأ من 10000 دولار أمريكي لـ AWS

التسعير:

اتصل بـ Recorded Future للحصول على السعر الحالي للترخيص.

تحليلات البرامج الضارة للأمان من Cisco

| موقع إلكتروني | Cisco.com |

|---|---|

| تقييم | 4.4 |

| تم توفير العرض التوضيحي | لا |

| يستعمل ل | توفير تحليلات سياقية للبرامج الضارة والتهديدات |

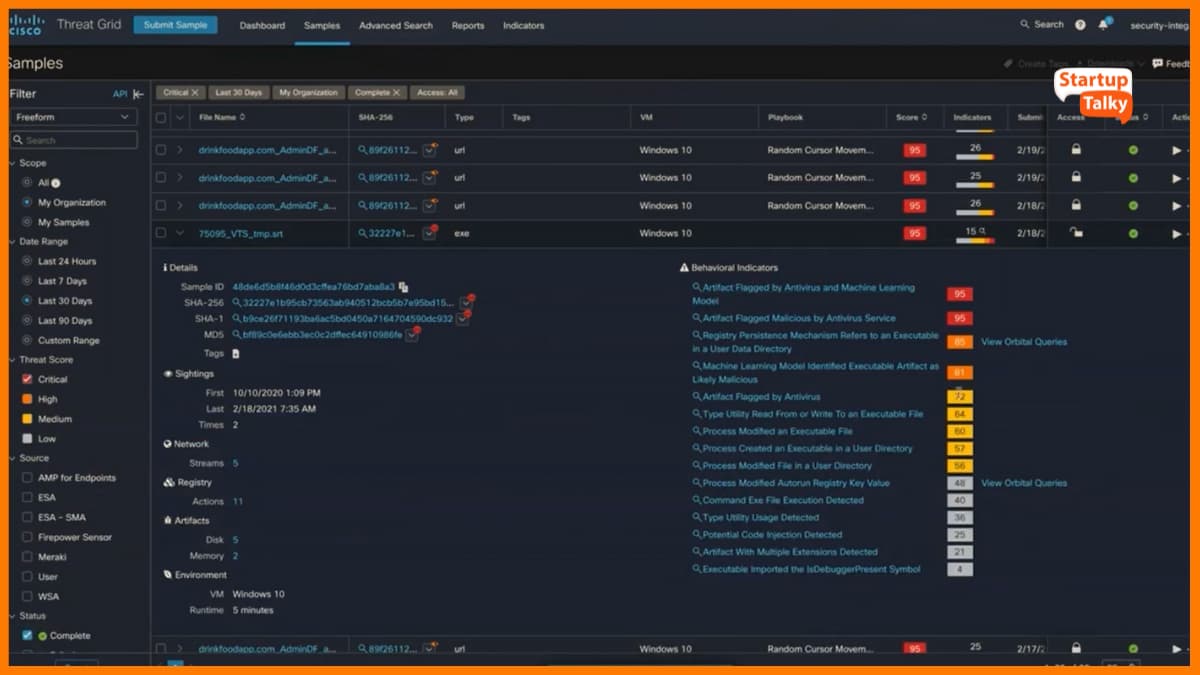

تم التعرف عليه سابقًا بواسطة شبكة تهديد الاسم ، وهو حل أمان موحد قائم على السحابة. يقوم بإنشاء تنبيهات لأنشطة البرامج الضارة ويساعد في تحليل مستويات التهديد لرسم استراتيجيات لمعالجتها. يوفر رؤية شاملة وحماية من خلال الاستفادة من معلومات التهديد.

دلائل الميزات:

- التحليلات السياقية للبرامج الضارة والتهديدات

- قاعدة معلومات ضخمة عن البرامج الضارة

- يستخدم المؤشرات السلوكية للتنبؤ بالهجمات وتحديد أولوياتها

- قدرات الأتمتة والتكامل من خلال واجهات برمجة التطبيقات

الايجابيات:

- تكامل سهل بدون إعادة برمجة

- بيانات الأمان عبر المنتجات من Cisco ومصادر الجهات الخارجية

- تحليل شامل وإبلاغ شامل عن التهديد

- تحميل نموذج آلي من خلال تكامل واجهة برمجة التطبيقات

سلبيات:

- كثرة التأخير في آلية التنبيه

- إعداد جهاز محلي شاق

التسعير:

اتصل بالبائع للحصول على عروض أسعار ترخيص Cisco Security Malware Analytics.

صدى

| موقع إلكتروني | Flashpoint.io/platform/echosec |

|---|---|

| تقييم | 4.9 |

| تم توفير العرض التوضيحي | 10 أيام نسخة تجريبية مجانية |

| يستعمل ل | جمع وسائل التواصل الاجتماعي والمعلومات مفتوحة المصدر (OSINT). |

وهي شركة مقرها كندا متخصصة في أدوات الاستخبارات مفتوحة المصدر (OSINT). تستفيد منصتها الرئيسية من البيانات من وسائل التواصل الاجتماعي ، وشبكة الإنترنت المظلمة ، بالإضافة إلى منصات المجتمع المفتوحة. يجمع معلومات المخاطر في الوقت الفعلي ويسمح لك بإجراء عمليات بحث مظلمة مخصصة على الويب جنبًا إلى جنب مع مراقبة التهديدات الداخلية.

دلائل الميزات:

- مرشحات البحث عن البيانات المبنية مسبقًا مع مراقبة على مدار الساعة طوال أيام الأسبوع.

- أداة مركزة خارجيًا وتتصل بموجزات الأمان العالمية والمنتديات غير المشروعة وما إلى ذلك.

- يغذي المعلومات مباشرة إلى أدوات الأمن المشترك

- يجمع البيانات من 18 منصة وسائط اجتماعية وبوابات إخبارية ومدونات

الايجابيات:

- أداة تحقيق بسيطة وسهلة الاستخدام

- يجعل التحقيق سهلاً ويوفر نتائج قابلة للتنفيذ بسرعة

- واجهة مستخدم رسومية بديهية للغاية

سلبيات:

- بالنسبة لأي مبتدئ OSINT ، يمكن أن يكون منحنى التعلم حادًا

- النتائج العشوائية العرضية تتطلب التحقق البشري

التسعير:

يتم توفير معلومات التسعير الخاصة بـ Echosec بواسطة مزود البرنامج. يجب إجراء مفاوضات التكلفة النهائية لشراء Echosec مع البائع.

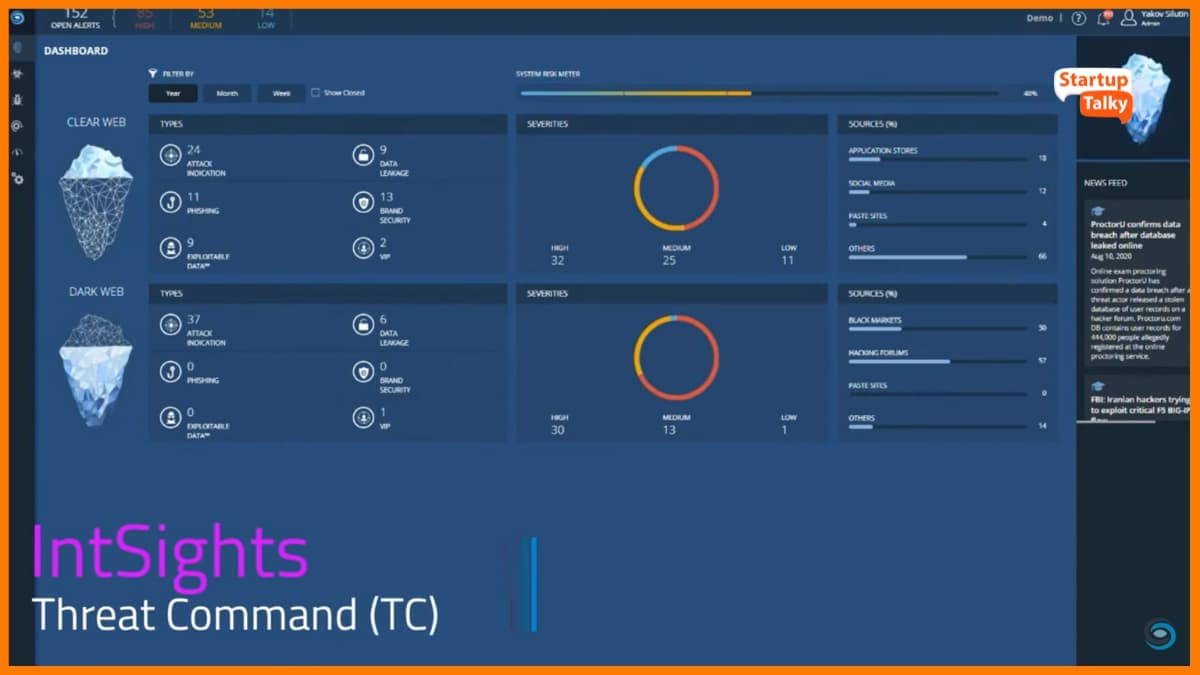

IntSights External Threat Protection (ETP) Suite

| موقع إلكتروني | Intsights.com |

|---|---|

| تقييم | 3.5 |

| تم توفير العرض التوضيحي | نعم |

| يستعمل ل | مراقبة هجمات التصيد والمجالات الضارة وخروقات البيانات |

إنها أداة 360 درجة للأمن السيبراني توفر رؤى غنية في الوقت الفعلي وقابلة للتنفيذ في غضون 24 ساعة. إنه يقدم معلومات عن التهديدات الخارجية والمرتبطة بالسياق وذات الأولوية على مستوى المؤسسة. يمكن استخدامه إما كوحدات منفصلة للاستخبارات الخارجية ، وتحليل المخاطر ، والتحقيق في التهديدات أو كأداة استخباراتية شاملة للتهديدات السيبرانية.

دلائل الميزات:

- يقوم بجمع البيانات من الويب المظلم ، ويوفر موجزات التهديدات الخارجية ، ويقوم بإجراء بحث مخصص.

- تقرير تحليلي جيد البناء وتخفيف تلقائي للمخاطر

- تصحيح نقاط الضعف الحرجة

- يأتي مع حلول خاصة بحالة الاستخدام أو واجهات برمجة تطبيقات لإمكانية تكامل قابلة للتوسيع.

الايجابيات:

- يدعم جميع اللغات الرئيسية بما في ذلك اليابانية والبرتغالية والألمانية والفرنسية وغيرها.

- يركز على القنوات الخارجية مثل وسائل التواصل الاجتماعي والأسواق السوداء وما إلى ذلك.

- أداة مرنة للغاية وقابلة للتكيف وشاملة

سلبيات:

- آلية تنبيه ضعيفة

- منحنى التعلم حاد

التسعير:

يتم توفير معلومات التسعير الخاصة بـ IntSights External Threat Protection بواسطة موفر البرنامج. يجب إجراء مفاوضات التكلفة النهائية لشراء IntSights External Threat Protection مع البائع.

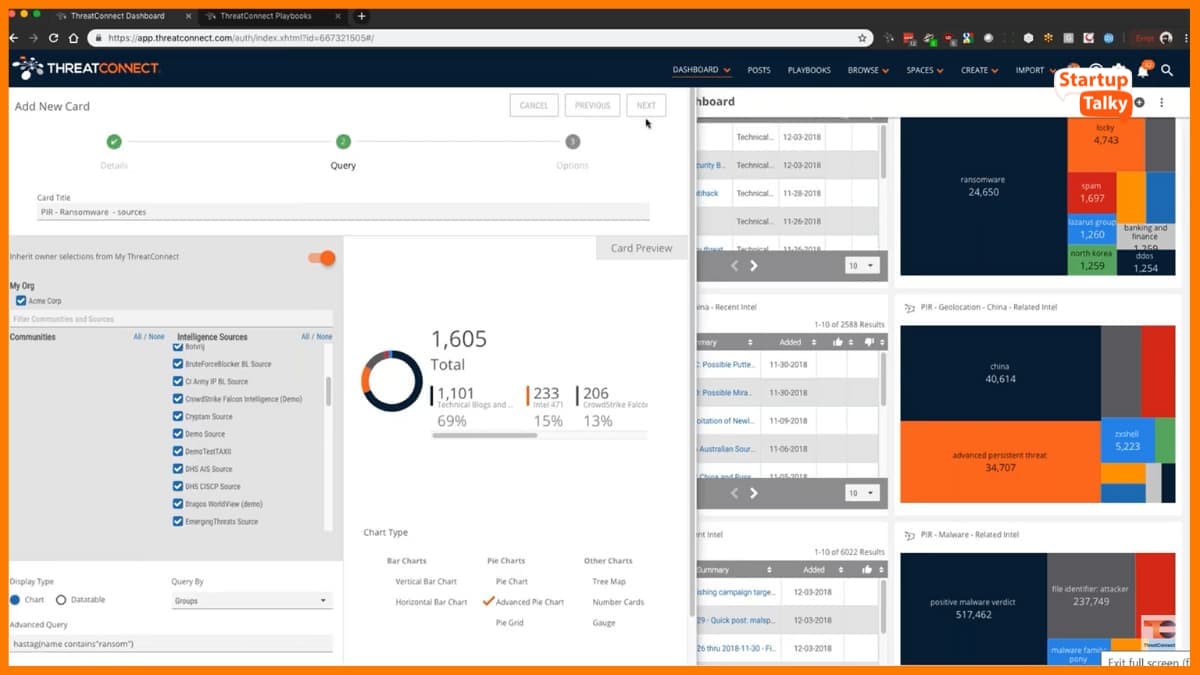

ThreatConnect

| موقع إلكتروني | Threatconnect.com |

|---|---|

| تقييم | 4.5 |

| تم توفير العرض التوضيحي | نعم |

| يستعمل ل | التعامل في استخبارات التهديدات وتقدير المخاطر والعمليات الأمنية القائمة على الاستخبارات |

إنها شركة مقرها رومانيا تتعامل في استخبارات التهديدات وتقدير المخاطر والعمليات الأمنية القائمة على الاستخبارات. يعزز الأمن والدفاع عن طريق تقسيم البيانات المعقدة إلى معلومات قابلة للتنفيذ. يمكن تحليل المعلومات والبيانات التي تم جمعها يدويًا أو بمساعدة الأتمتة.

دلائل الميزات:

- يستخدم كتيبات التشغيل التي هي ميزة تنسيق يحركها الذكاء

- تكامل وأتمتة قابلة للتوسيع لجميع ميزات الأمن السيبراني

- لوحة تحكم بديهية مع مخاطر ذات أولوية في ظاهرها

- إظهار مدى انتشار التهديد من خلال تحليلات التعهيد الجماعي

الايجابيات:

- نموذج بيانات قوي ينشئ روابط بين الحوادث والتهديدات وبطاقات IOC.

- الاكتشاف الاستباقي من خلال الجمع بين التنسيق والأتمتة.

- معلومات محدثة عن أحدث التهديدات الإلكترونية والبرامج الضارة

سلبيات:

- واحدة من أغلى أدوات استخبارات التهديدات

- ليست مرنة بما يكفي لتناسب متطلبات المستخدم

التسعير:

يتم توفير معلومات التسعير الخاصة بـ ThreatConnect بواسطة مزود البرنامج. يجب إجراء مفاوضات التكلفة النهائية لشراء ThreatConnect مع البائع.

زيرو فوكس

| موقع إلكتروني | Zerofox.com |

|---|---|

| تقييم | 4.3 |

| متوفر | نعم |

| يستعمل ل | مراقبة الويب بحثًا عن تسرب البيانات وبرامج الفدية |

إنها شركة مقرها الولايات المتحدة تقدم حلول الاستخبارات الإلكترونية. إنه يحمي المؤسسة من التهديدات عبر الإنترنت مثل التصيد الاحتيالي وتسرب البيانات وانتحال الهوية وغيرها. يراقب الويب بحثًا عن تسرب البيانات وبرامج الفدية ويجلب البيانات ذات الصلة انتباه المستخدم.

دلائل الميزات:

- وهي مجهزة بأحدث تقنيات الذكاء الاصطناعي ، والتعلم الآلي ، والتعرف الضوئي على الحروف

- يجمع بين الذكاء الاصطناعي والذكاء البشري لمراجعة التهديدات وتحديد أولوياتها

- مصمم فقط للحماية من التهديدات الخارجية

- توفر المؤشرات المرئية على لوحة القيادة رؤية مطلقة

الايجابيات:

- القضاء على القرصنة من خلال تعطيل الخصم والإزالة كخدمة

- مكتبة تكامل ضخمة تغطي جميع أدوات تكنولوجيا المعلومات الشائعة

- سير عمل انسيابي مع عملية إعداد مباشرة

سلبيات:

- تنبيهات ساحقة للنطاق الفرعي

- يولد عددًا كبيرًا من الإيجابيات الخاطئة

التسعير:

اتصل بـ ZeroFOX لمعرفة سعر الترخيص.

خاتمة

تلعب أدوات استخبارات التهديدات الإلكترونية دورًا مهمًا في نمو أي عمل من خلال حمايته من التهديدات الأكثر شيوعًا والأكبر. يقومون بتحديد الهجمات الإلكترونية والتنبؤ بها وإدارتها. أيضًا ، مع ارتفاع عدد الهجمات الإلكترونية عبر الإنترنت كل عام بدرجة كبيرة وتحوّل العالم عبر الإنترنت ، لا يوجد بديل لهذه الأدوات. ومع ذلك ، مع وجود عدد كبير من الخيارات المتاحة في السوق ، قد يكون اتخاذ القرار النهائي أمرًا صعبًا.

في هذه المقالة ، شاركنا معك أفضل 7 أدوات استخباراتية للتهديدات الإلكترونية لجعل البحث مريحًا. نأمل أن نتمكن من المساعدة.

أسئلة وأجوبة

ما هو استخبارات التهديد السيبراني؟

استخبارات التهديدات الإلكترونية هي عملية جمع وتحليل المعلومات حول التهديدات الإلكترونية لحماية الأصول الرقمية والبنية التحتية للمؤسسة. يوفر معلومات استخباراتية قابلة للتنفيذ لدعم استراتيجيات الأمن السيبراني وتعزيز القدرة على منع الهجمات الإلكترونية واكتشافها والرد عليها.

ما هي الأنواع الثلاثة للتهديدات السيبرانية؟

- البرمجيات الخبيثة

- التصيد

- هجمات DDoS (رفض الخدمة الموزع)

ما هي فوائد أدوات استخبارات التهديدات الجنائية؟

فوائد استخدام أدوات استخبارات التهديد السيبراني (CTI) هي:

- تحسين الوعي بالتهديدات والكشف عنها

- استجابة محسنة للحوادث

- زيادة الكفاءة وتوفير التكاليف

- الامتثال للمتطلبات التنظيمية

ما هو التهديد السيبراني الأكثر شيوعًا؟

أكثر أنواع التهديدات الإلكترونية شيوعًا هي البرامج الضارة ، بما في ذلك الفيروسات وأحصنة طروادة وبرامج الفدية.