7 najważniejszych narzędzi do analizy zagrożeń cybernetycznych, które musisz mieć

Opublikowany: 2023-02-17„Cyberbezpieczeństwo to znacznie więcej niż kwestia IT” — Stephane Nappo

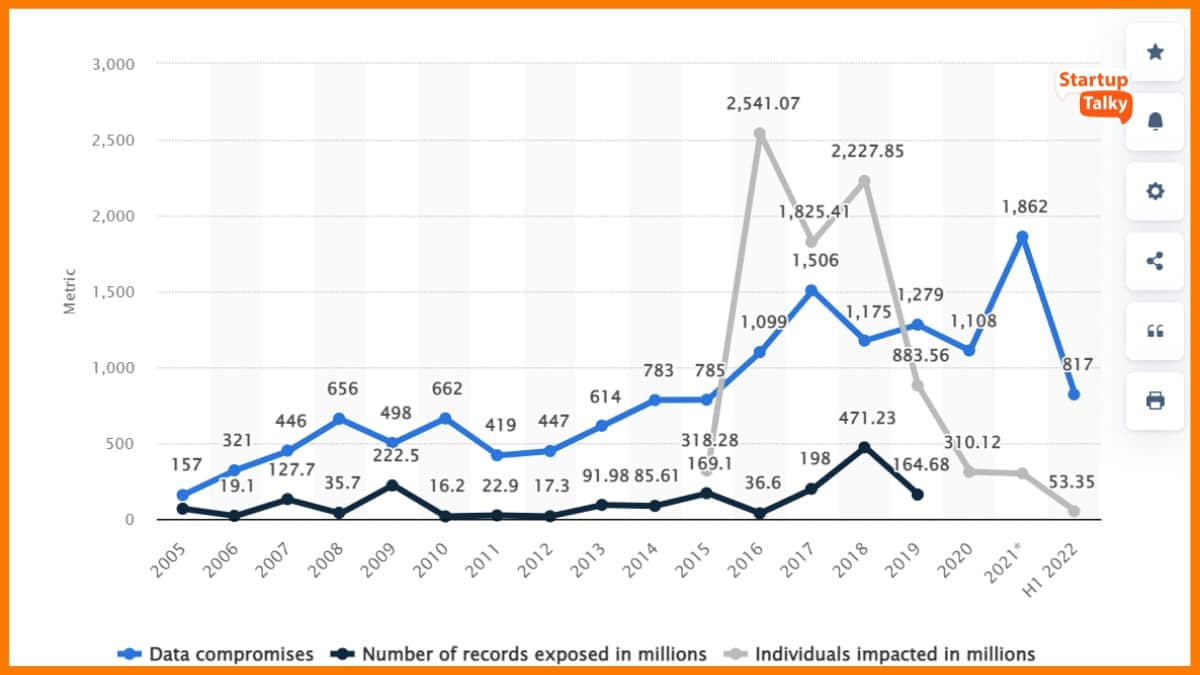

Wraz ze wzrostem korzystania z Internetu duża ilość informacji i danych osobistych i zawodowych jest dostępna online, co jest stale zagrożone ujawnieniem. W samych Stanach Zjednoczonych w pierwszej połowie 2022 r. naruszenie bezpieczeństwa danych dotknęło ponad 53 mln osób.

Zagrożenie to wzrosło kilkukrotnie, a cyberprzestępczość stała się niezwykle wyrafinowana, a cały świat przenosi się do sieci, zwłaszcza od 2020 r. w obliczu niepewności i zakłóceń związanych z globalną pandemią. Według ankiety przeprowadzonej przez Statista, średni koszt naruszeń danych na całym świecie od marca 2020 do marca 2022, łącznie w różnych sektorach, wynosi ponad 150 milionów dolarów amerykańskich.

W tych okolicznościach analiza zagrożeń cybernetycznych staje się niezwykle cennym narzędziem do ochrony, wykrywania i reagowania na wszelkie zagrożenia cybernetyczne, na które mogą być narażone Twoje dane.

Na tym blogu szczegółowo omówimy analizę zagrożeń cybernetycznych i narzędzia, które mogą pomóc w ochronie danych.

Co to jest analiza zagrożeń cybernetycznych?

Analiza zagrożeń cybernetycznych to gromadzenie, przetwarzanie i analiza danych w celu rozpoznania motywu i zachowania potencjalnego ataku cybernetycznego oraz pomagania nam w podejmowaniu świadomych decyzji i wdrażaniu proaktywnych procedur bezpieczeństwa. Narzędzia analizy zagrożeń cybernetycznych mają nam pomóc w tym procesie.

Analiza zagrożeń to cykliczny, ciągły proces, który zwykle składa się z 6 kroków:

- Wyznaczaj cele i planuj kierunek

- Kolekcja danych

- Przetwarzanie danych

- Analiza danych

- Rozpowszechnianie danych

- Zgłoś wyniki

Istnieją cztery rodzaje wywiadu dotyczącego cyberzagrożeń, a mianowicie. strategiczny, taktyczny, techniczny i organizacyjny. Każdy z nich jest przeznaczony dla różnych użytkowników i opisuje zagrożenie oraz jego szczegóły na różnej głębokości, zgodnie z wiedzą i wymaganiami danego użytkownika.

Czym są narzędzia analizy zagrożeń cybernetycznych?

Dzisiejsi hakerzy nauczyli się i opracowali tysiące sposobów na włamywanie się do danych i sianie spustoszenia. Ponadto, dzięki zaawansowanej technologii i oprogramowaniu, zagrożenia stały się bardziej złożone, a przestępstwa bardziej wyrafinowane. Dlatego skuteczne i terminowe wykrywanie zagrożeń oraz silne działania odwetowe są niezwykle ważne dla ochrony Twoich danych.

Narzędzia do analizy zagrożeń cybernetycznych są opracowywane i projektowane w celu przeciwdziałania tym problemom. Dostarczają aktualnych informacji o najnowszych zagrożeniach, takich jak złośliwe oprogramowanie, exploity itp. Narzędzia te dostarczają również informacji o taktyce, technologii i procedurze (TTP) związanej z konkretnym zagrożeniem oraz sugerują najlepsze metody ochrony przed nim . Co więcej, narzędzia te są w stanie analizować wszelkie potencjalne lub konkretne zagrożenia wykryte w określonej sieci.

Narzędzia te są w stanie zarządzać ryzykiem, a także zwiększać bezpieczeństwo cybernetyczne poprzez sztuczną inteligencję lub uczenie maszynowe . Dają organizacji możliwość planowania środków zapobiegawczych, wykrywania zagrożeń i rozwiązywania problemów związanych z bezpieczeństwem.

Kluczowe funkcje, które musi mieć Twoje narzędzie do analizy zagrożeń cybernetycznych

Według ankiety przeprowadzonej przez Statista, według użytkowników najbardziej użytecznym typem narzędzia do wywiadu cybernetycznego jest ten, który dostarcza szczegółowych informacji o złośliwym oprogramowaniu wykorzystywanym w ataku.

Chociaż podstawowa funkcja większości narzędzi do analizy zagrożeń cybernetycznych pozostaje taka sama, istnieją pewne kluczowe funkcje, na które należy zwrócić uwagę przy wyborze CTI.

Elastyczność

Każde wybrane narzędzie do analizy cyberzagrożeń musi pasować do już istniejących mechanizmów bezpieczeństwa, w tym zapór ogniowych i SIEM (Security Information and Event Management).

Narzędzie analizy zagrożeń przetwarza dane z różnych źródeł i zapewnia ocenę ryzyka. Dlatego nie może działać jako samodzielne narzędzie. Połączenie go z innymi systemami bezpieczeństwa umożliwia ustalanie priorytetów i proaktywne ostrzeganie, a także dodaje poszlakowe dane do alertów, które ułatwiają dochodzenie.

Co więcej, ta elastyczność funkcji pozwoliłaby również narzędziu zbierać dokładne dane z ciemnej sieci i innych źródeł.

Zrozumiały

A pulpit nawigacyjny w jednym oknie upraszcza cały proces wykrywania zagrożeń i usuwania zagrożeń. Dzięki swojej wszechstronności narzędzie zbiera informacje z każdego możliwego źródła i wyświetla je razem, co również przyspiesza proces podejmowania decyzji.

Informacje o wielu źródłach

Aby dokładnie przeanalizować pozycję organizacji w zakresie cyberbezpieczeństwa, narzędzie musi być w stanie wydobyć informacje z jak największej liczby źródeł. Dzięki temu można wykryć wskaźniki w czasie rzeczywistym, które mogą pomóc w tworzeniu dokładnych korelacji.

Jakość alertu

Kilka alertów bezpieczeństwa jest często ignorowanych z powodu dużej liczby fałszywych alarmów. Powoduje to zmęczenie alarmem wśród zespołu ds. bezpieczeństwa, który nie jest w stanie rozszyfrować rzeczywistych problemów o wysokim priorytecie.

Dobre narzędzie do analizy zagrożeń powinno umożliwiać ustalanie priorytetów i kategoryzowanie rzeczywistych alertów bezpieczeństwa, co jest możliwe tylko wtedy, gdy może skorelować dane w alercie z już dostępną bazą danych. Zapewniłoby to, że ważne powiadomienia otrzymają odpowiedź od zespołu ds. bezpieczeństwa.

Inteligencja proaktywna

Aby zarządzać kwestiami bezpieczeństwa i kontrolować je, narzędzie analizy zagrożeń cybernetycznych musi być proaktywne. Oznacza to, że narzędzie powinno być w stanie zidentyfikować zagrożenie i podatności jeszcze przed rozpoczęciem właściwego ataku.

Narzędzie zintegrowane z automatycznymi procesami reagowania pomaga we wczesnym wykrywaniu i skutecznej reakcji na zagrożenie.

7 najlepszych narzędzi do analizy zagrożeń cybernetycznych

Odpowiednie narzędzie analizy zagrożeń pomogłoby wskazać potencjalne problemy i zdusić problem w zarodku. Na podstawie wymagań użytkowników oraz opinii ekspertów stworzyliśmy listę 7 najlepszych narzędzi do analizy cyberzagrożeń, które zabezpieczą Twój system przed cyberzagrożeniami.

FortiRecon firmy Fortinet

Zapisana przyszłość

Cisco Security Malware Analytics

Echosek

Pakiet ochrony przed zagrożeniami zewnętrznymi (ETP) IntSights

ZagrożeniePołącz

Zero FOX

FortiRecon firmy Fortinet

| Strona internetowa | Fortinet.com |

|---|---|

| Ocena | 4.7 |

| Wersja demonstracyjna | Tak |

| Używany do | Monitorowanie zewnętrznej powierzchni ataku |

Według Statista, Fortinet był liderem globalnej branży oprogramowania do analizy zagrożeń w 2022 roku z prawie 39% całkowitego udziału w rynku.

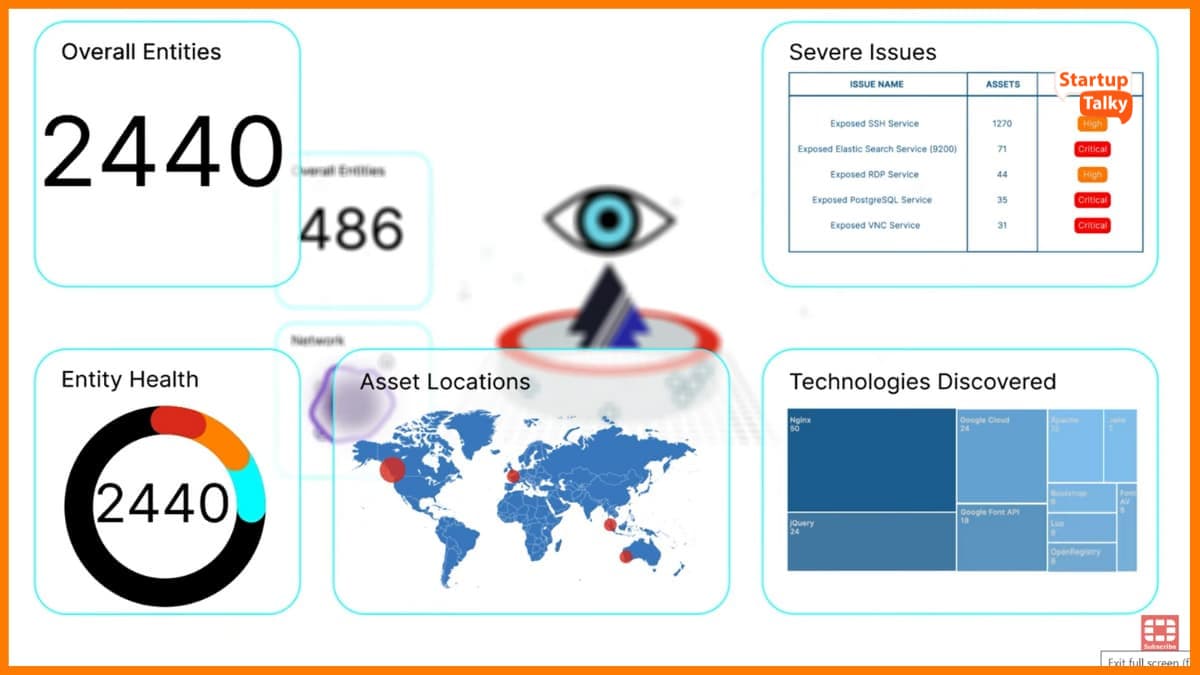

Eksperci określają FortiRecon firmy Fortinet jako jedno z najlepszych narzędzi do analizy cyberzagrożeń. Jest to produkt usługi cyfrowej ochrony przed ryzykiem. Oprócz spojrzenia na ryzyko poza siecią, może również złagodzić trzy dodatkowe obszary ryzyka, a mianowicie. Ryzyko związane z zasobami cyfrowymi, ryzyko związane z marką oraz ukryte i bezpośrednie zagrożenia . Wykorzystuje automatyzację, uczenie maszynowe oraz ludzką inteligencję do analizy ryzyka związanego z marką dla organizacji i dostarczania proaktywnych, niestandardowych informacji.

Kluczowe cechy:

- Zarządzanie powierzchnią ataku zewnętrznego

- Centralny wywiad przeciwnika

- Obszerne wykrywanie aktywów i ekspozycji

- Kompleksowe raportowanie

zalety:

- Łatwy w użyciu

- Kontekstowe spostrzeżenia dotyczące zagrożeń

- Ochrona na wczesnym etapie cyklu życia

- Dalekosiężne źródła zagrożeń

- Obszerny raport

Cons:

- Nie nadaje się do żadnego urządzenia domeny innej niż MS

- Usługi rejestrowania nie zawierają wielu szczegółów

Cennik:

Skontaktuj się z dostawcą, aby uzyskać wycenę licencji na analizę zagrożeń Fortirecon firmy Fortinet.

Zapisana przyszłość

| Strona internetowa | Recordedfuture.com |

|---|---|

| Ocena | 4.6 |

| Wersja demonstracyjna | Tak |

| Używany do | Zapewnia ochronę przed przeciwnikami, infrastrukturą i celami |

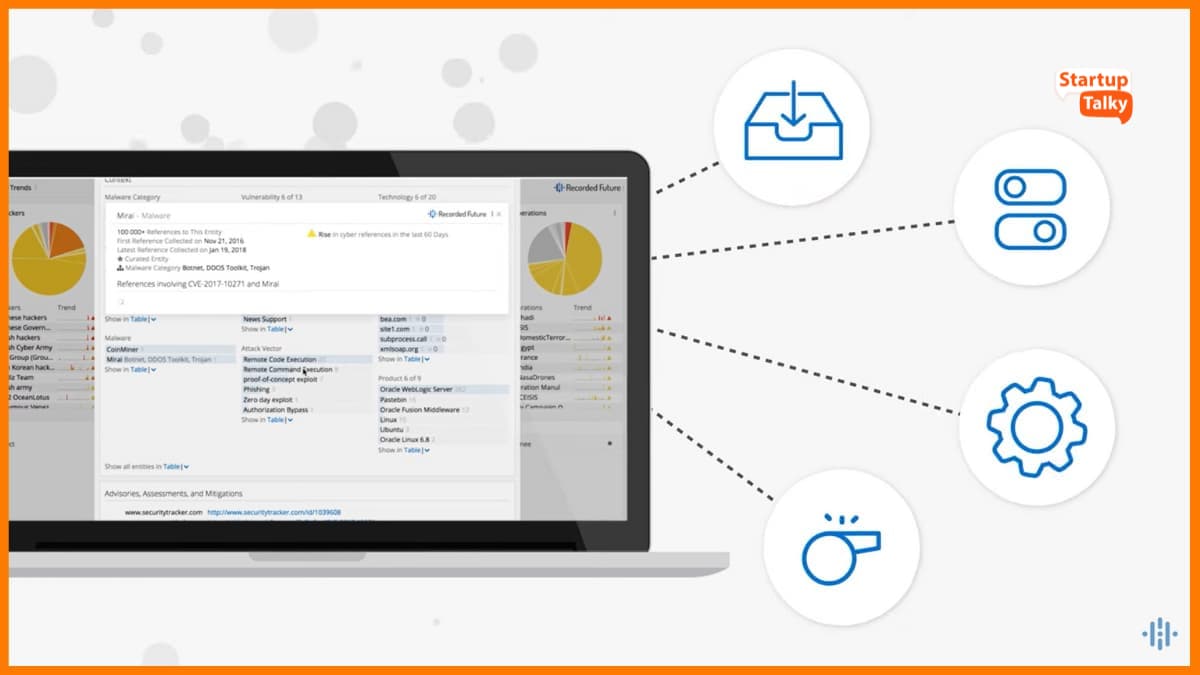

Jej siedziba znajduje się na platformie bezpieczeństwa cybernetycznego w Bostonie. Firma Recorded Future jest powszechnie znana ze swojej predykcyjnej lub proaktywnej analizy zagrożeń cybernetycznych. Zapewnia wgląd w rozległy ekosystem cyfrowy w czasie rzeczywistym i automatyzuje cały proces gromadzenia, analizowania i raportowania. Zapewnia ochronę przed przeciwnikami, infrastrukturą i celami.

Kluczowe cechy:

- Zarządza krajobrazem ryzyka za pomocą podejścia opartego na jednej platformie

- Zaawansowane filtry, aby zawęzić wyszukiwanie

- Potężne możliwości integracji łączą się zarówno z dostawcami SIEM, jak i SOAR

- Graficzna reprezentacja danych o zagrożeniach na całym świecie

zalety:

- Obejmuje szeroki zakres informacji o zagrożeniach

- Bezpośrednie dowody źródłowe dla skutecznego podejmowania decyzji

- Łatwa nawigacja dzięki modułowej konstrukcji

- Regularnie aktualizowane dane referencyjne z ponad 10 lat

Cons:

- Przytłaczające wyniki wyszukiwania

- Stosunkowo drogie, zaczyna się od 10 000 USD za AWS

Cennik:

Skontaktuj się z Recorded Future, aby uzyskać aktualną cenę licencji.

Cisco Security Malware Analytics

| Strona internetowa | Cisco.com |

|---|---|

| Ocena | 4.4 |

| Wersja demonstracyjna | NIE |

| Używany do | Dostarczanie kontekstowej analizy złośliwego oprogramowania i zagrożeń |

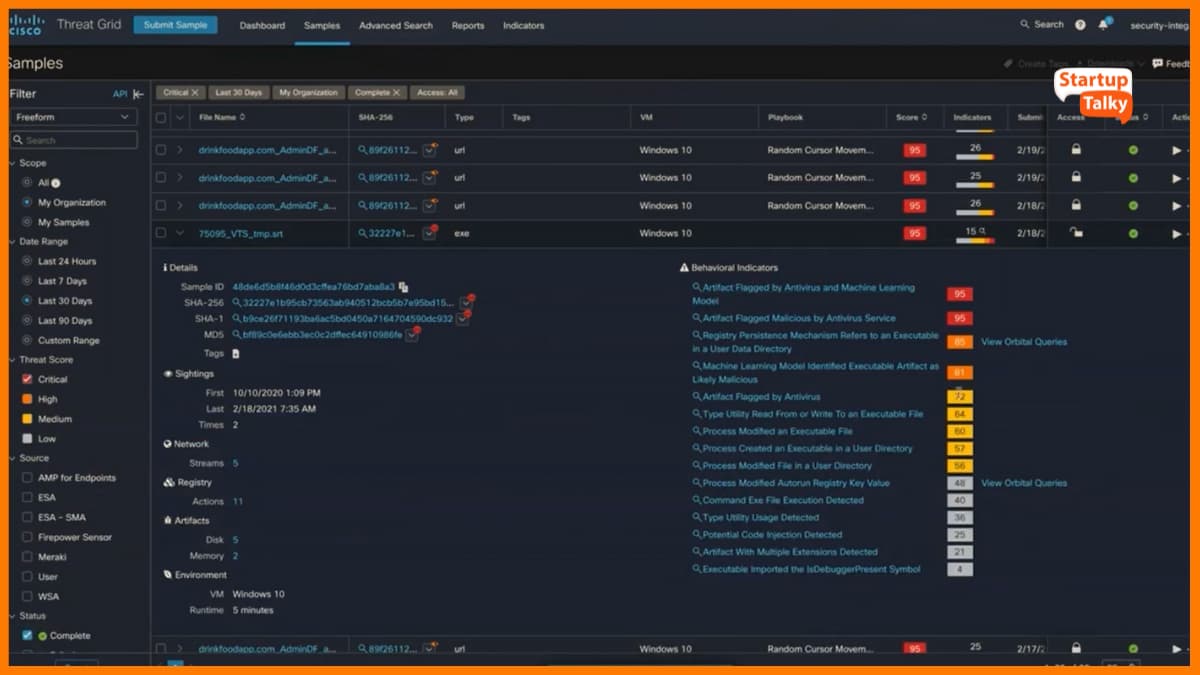

Znana wcześniej pod nazwą siatka zagrożeń , jest ujednoliconym rozwiązaniem bezpieczeństwa opartym na chmurze. Generuje alerty dotyczące działań złośliwego oprogramowania i pomaga analizować poziomy zagrożeń w celu opracowania strategii radzenia sobie z nimi. Zapewnia kompleksową widoczność i ochronę, wykorzystując analizę zagrożeń.

Kluczowe cechy:

- Analityka kontekstowa pod kątem złośliwego oprogramowania i zagrożeń

- Ogromna baza wiedzy o złośliwym oprogramowaniu

- Wykorzystuje wskaźniki behawioralne do przewidywania i ustalania priorytetów ataków

- Możliwości automatyzacji i integracji za pośrednictwem interfejsów API

zalety:

- Łatwa integracja bez przeprogramowywania

- Dane dotyczące bezpieczeństwa różnych produktów ze źródeł Cisco i innych firm

- Dokładna analiza i kompleksowe raportowanie zagrożeń

- Automatyczne przesyłanie próbek dzięki integracji API

Cons:

- Częste opóźnienia w mechanizmie alertów

- Trudna konfiguracja urządzeń na miejscu

Cennik:

Skontaktuj się z dostawcą, aby uzyskać wycenę licencji Cisco Security Malware Analytics.

Echosek

| Strona internetowa | Flashpoint.io/platform/echosec |

|---|---|

| Ocena | 4.9 |

| Wersja demonstracyjna | 10 dni bezpłatnej wersji próbnej |

| Używany do | Gromadzenie mediów społecznościowych i danych wywiadowczych typu open source (OSINT). |

Jest to kanadyjska firma specjalizująca się w Open Source Intelligence Tools (OSINT). Jej flagowa platforma wykorzystuje dane z mediów społecznościowych, ciemnej sieci, a także otwartych platform społecznościowych. Gromadzi informacje o ryzyku w czasie rzeczywistym i umożliwia doraźne przeszukiwanie ciemnej sieci wraz z wewnętrznym monitorowaniem zagrożeń.

Kluczowe cechy:

- Gotowe filtry wyszukiwania danych z monitorowaniem 24x7.

- Zewnętrzne narzędzie, które łączy się z globalnymi kanałami bezpieczeństwa, nielegalnymi forami itp.

- Bezpośrednio przekazuje informacje do narzędzi współzabezpieczających

- Gromadzi dane z 18 platform mediów społecznościowych, portali informacyjnych i blogów

zalety:

- Proste i łatwe w użyciu narzędzie śledcze

- Ułatwia dochodzenie i szybko dostarcza przydatne wyniki

- Niezwykle intuicyjny GUI

Cons:

- Dla każdego nowicjusza OSINT krzywa uczenia się może być stroma

- Sporadyczne losowe wyniki wymagają weryfikacji przez człowieka

Cennik:

Informacje o cenach Echosec są dostarczane przez dostawcę oprogramowania. Ostateczne negocjacje kosztów zakupu Echosec muszą być przeprowadzone ze sprzedającym.

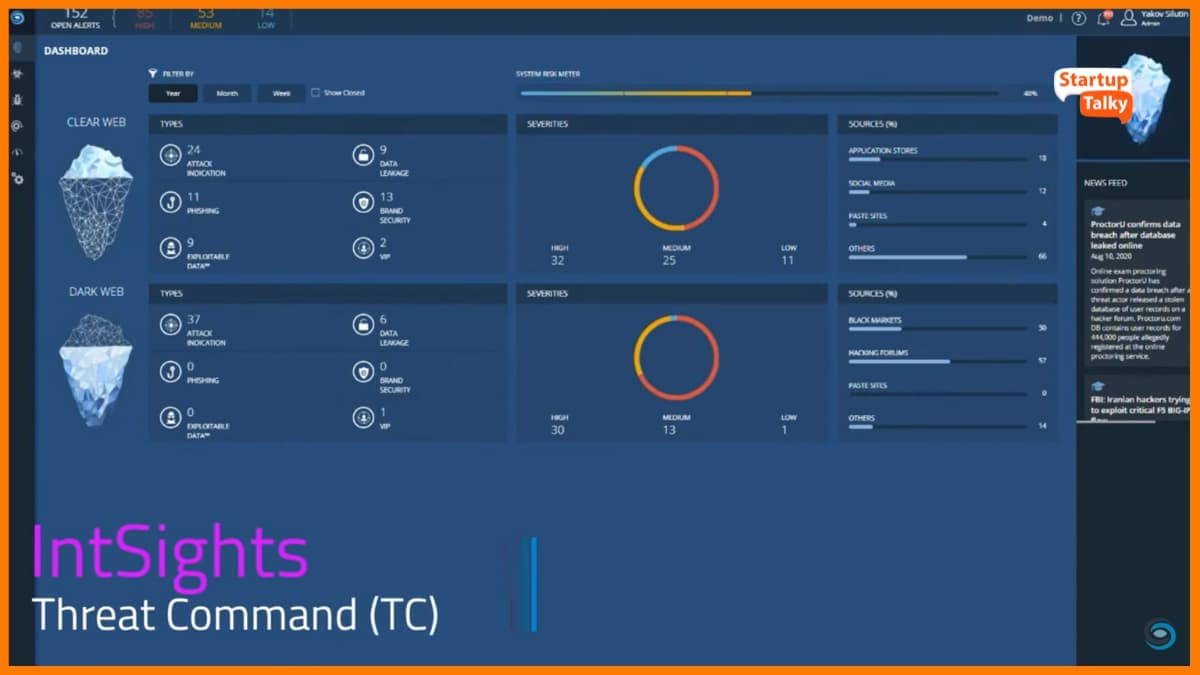

Pakiet ochrony przed zagrożeniami zewnętrznymi (ETP) IntSights

| Strona internetowa | Intsights.com |

|---|---|

| Ocena | 3.5 |

| Wersja demonstracyjna | Tak |

| Używany do | Monitorowanie ataków phishingowych, złośliwych domen i naruszeń danych |

Jest to wszechstronne narzędzie do cyberbezpieczeństwa, które zapewnia bogate, przydatne w czasie rzeczywistym spostrzeżenia w ciągu 24 godzin. Zapewnia zewnętrzne, kontekstowe i uszeregowane pod względem ważności informacje o zagrożeniach klasy korporacyjnej. Może być używany jako osobne moduły do zewnętrznej analizy, analizy ryzyka i badania zagrożeń lub jako kompleksowe narzędzie do analizy zagrożeń cybernetycznych.

Kluczowe cechy:

- Gromadzi dane z ciemnej sieci, udostępnia zewnętrzne źródła zagrożeń i przeprowadza niestandardowe badania.

- Dobrze zbudowany raport analityczny i automatyczne ograniczanie ryzyka

- Łatanie krytycznych luk w zabezpieczeniach

- Zawiera rozwiązania dostosowane do konkretnych przypadków użycia lub interfejsy API umożliwiające rozszerzalną integrację.

zalety:

- Obsługuje wszystkie główne języki, w tym japoński, portugalski, niemiecki, francuski i inne.

- Koncentruje się na kanałach zewnętrznych, takich jak media społecznościowe, czarne rynki itp.

- Niezwykle elastyczne, elastyczne i wszechstronne narzędzie

Cons:

- Słaby mechanizm ostrzegania

- Stroma krzywa uczenia się

Cennik:

Informacje o cenach ochrony przed zagrożeniami zewnętrznymi IntSights są dostarczane przez dostawcę oprogramowania. Ostateczne negocjacje dotyczące kosztów zakupu ochrony przed zagrożeniami zewnętrznymi IntSights należy przeprowadzić ze sprzedawcą.

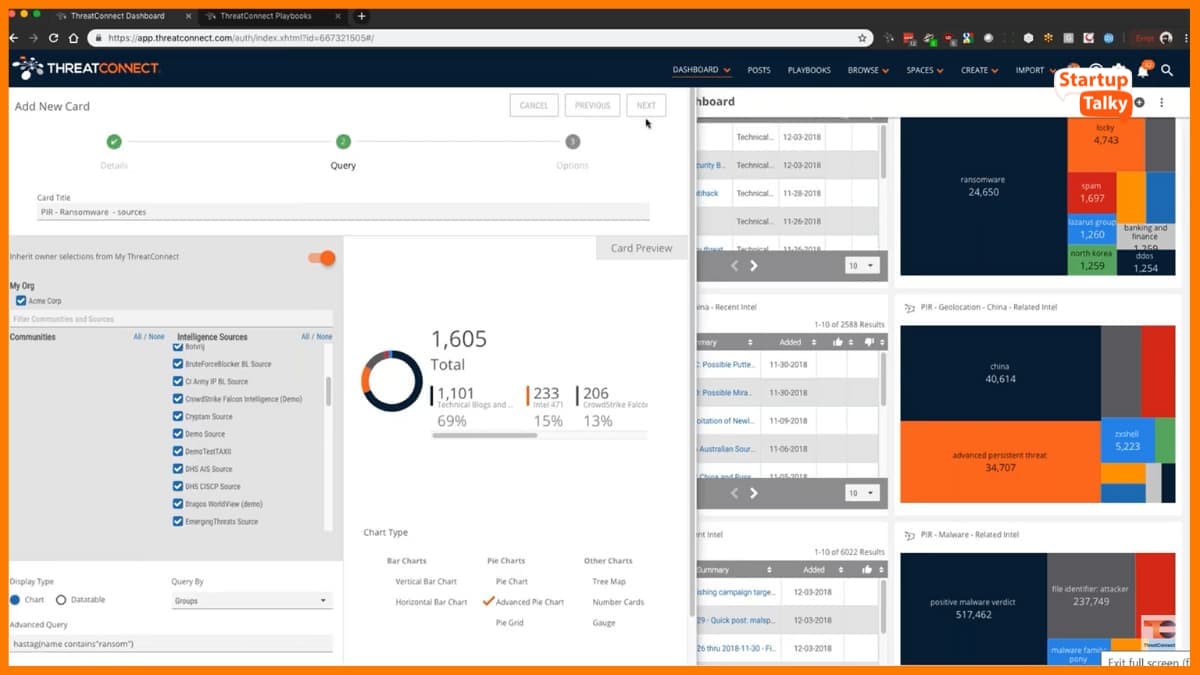

ZagrożeniePołącz

| Strona internetowa | Threatconnect.com |

|---|---|

| Ocena | 4.5 |

| Wersja demonstracyjna | Tak |

| Używany do | Zajmowanie się wywiadem o zagrożeniach, kwantyfikacją ryzyka i operacjami bezpieczeństwa opartymi na danych wywiadowczych |

Jest to rumuńska firma zajmująca się wywiadem zagrożeń, kwantyfikacją ryzyka i operacjami bezpieczeństwa opartymi na danych wywiadowczych. Wzmacnia bezpieczeństwo i obronę, dzieląc złożone dane na przydatne informacje. Zebrane informacje i dane mogą być analizowane ręcznie lub przy pomocy automatyzacji.

Kluczowe cechy:

- Używa podręczników, które są funkcją orkiestracji opartą na inteligencji

- Rozszerzalna integracja i automatyzacja dla wszystkich funkcji cyberbezpieczeństwa

- Intuicyjny pulpit nawigacyjny z priorytetowymi zagrożeniami na pierwszy rzut oka

- Pokazuj rozpowszechnienie zagrożeń dzięki analityce crowdsourcingowej

zalety:

- Potężny model danych, który ustanawia powiązania między incydentami, zagrożeniami i IOC.

- Proaktywne wykrywanie dzięki połączeniu orkiestracji i automatyzacji.

- Zaktualizowane informacje o najnowszych cyberzagrożeniach i złośliwym oprogramowaniu

Cons:

- Jedno z najdroższych narzędzi analizy zagrożeń

- Niewystarczająco elastyczny, aby spełnić wymagania użytkowników

Cennik:

Informacje o cenach usługi ThreatConnect są dostarczane przez dostawcę oprogramowania. Ostateczne negocjacje dotyczące kosztów zakupu ThreatConnect należy przeprowadzić ze sprzedawcą.

Zero FOX

| Strona internetowa | Zerofox.com |

|---|---|

| Ocena | 4.3 |

| Wersja demonstracyjna | Tak |

| Używany do | Monitorowanie sieci pod kątem wycieków danych i ransomware |

Jest to firma z siedzibą w USA, która dostarcza rozwiązania cyberinteligencji. Chroni organizację przed zagrożeniami internetowymi, takimi jak phishing, wyciek danych, podszywanie się i inne. Monitoruje sieć pod kątem wycieków danych i oprogramowania ransomware oraz zwraca uwagę użytkownika na odpowiednie dane.

Kluczowe cechy:

- Jest wyposażony w najnowsze technologie AI, ML i OCR

- Łączy sztuczną inteligencję z ludzką inteligencją, aby przeglądać i ustalać priorytety zagrożeń

- Zaprojektowany wyłącznie do ochrony przed zagrożeniami zewnętrznymi

- Wizualne wskaźniki na desce rozdzielczej zapewniają absolutną widoczność

zalety:

- Eliminacja hakerów poprzez zakłócanie działania przeciwnika i usuwanie jako usługa

- Ogromna biblioteka integracji obejmująca wszystkie popularne narzędzia IT

- Usprawniony przepływ pracy dzięki prostemu procesowi konfiguracji

Cons:

- Przytłaczające alerty dotyczące subdomen

- Generuje dużą liczbę fałszywych alarmów

Cennik:

Skontaktuj się z ZeroFOX, aby poznać cenę licencji.

Wniosek

Narzędzia analizy zagrożeń cybernetycznych odgrywają kluczową rolę w rozwoju każdej firmy, chroniąc ją przed najczęstszymi i największymi zagrożeniami. Identyfikują, przewidują, ostrzegają i zarządzają cyberatakami. Ponadto liczba cyberataków rośnie każdego roku w dużym stopniu, a świat przenosi się do sieci, nie ma alternatywy dla tych narzędzi. Jednak przy dużej liczbie opcji dostępnych na rynku dokonanie ostatecznego wyboru może być trudne.

W tym artykule udostępniliśmy Ci 7 najlepszych narzędzi do analizy zagrożeń cybernetycznych, które ułatwią Ci wyszukiwanie. Mam nadzieję, że mogliśmy pomóc.

Często zadawane pytania

Co to jest analiza zagrożeń cybernetycznych?

Cyber Threat Intelligence to proces gromadzenia i analizowania informacji o cyberzagrożeniach w celu ochrony zasobów cyfrowych i infrastruktury organizacji. Zapewnia przydatne informacje, które wspierają strategie bezpieczeństwa cybernetycznego i zwiększają zdolność zapobiegania cyberatakom, wykrywania ich i reagowania na nie.

Jakie są 3 rodzaje cyberzagrożeń?

- Złośliwe oprogramowanie

- Wyłudzanie informacji

- Ataki DDoS (rozproszona odmowa usługi).

Jakie są zalety narzędzi do wykrywania zagrożeń przestępczością?

Korzyści płynące z korzystania z narzędzi Cyber Threat Intelligence (CTI) to:

- Ulepszona świadomość i wykrywanie zagrożeń

- Ulepszona reakcja na incydenty

- Zwiększona wydajność i oszczędność kosztów

- Zgodność z wymogami regulacyjnymi

Jakie jest najczęstsze zagrożenie cybernetyczne?

Najczęstszym rodzajem cyberzagrożenia jest złośliwe oprogramowanie, w tym wirusy, trojany i oprogramowanie wymuszające okup.