I 7 migliori strumenti di intelligence sulle minacce informatiche indispensabili

Pubblicato: 2023-02-17"La sicurezza informatica è molto più che una semplice questione di IT" - Stephane Nappo

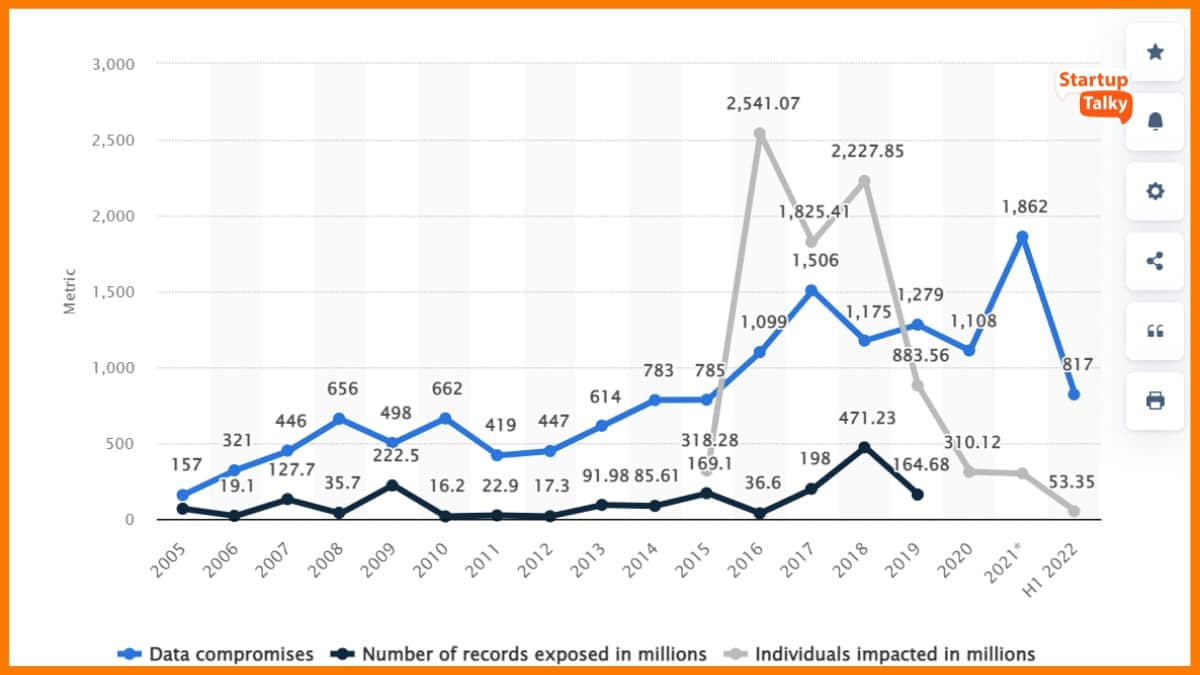

Con l'aumento dell'utilizzo di Internet, è disponibile online una grande quantità di informazioni e dati personali e professionali che sono continuamente minacciati di esposizione. Solo negli Stati Uniti oltre 53 milioni di persone sono state colpite a causa della compromissione dei dati nella prima metà del 2022.

Questa minaccia è cresciuta di parecchie pieghe con i crimini informatici che sono diventati incredibilmente sofisticati e il mondo intero si è spostato online, soprattutto dal 2020 tra l'incertezza e l'interruzione della pandemia globale. Secondo un sondaggio condotto da Statista, il costo medio delle violazioni dei dati in tutto il mondo da marzo 2020 a marzo 2022, combinato in diversi settori, è di oltre 150 milioni di dollari USA.

In queste circostanze, l'intelligence sulle minacce informatiche diventa uno strumento estremamente prezioso per proteggere, rilevare e rispondere a qualsiasi minaccia informatica a cui i tuoi dati potrebbero essere esposti.

In questo blog, discuteremo in dettaglio l'intelligence sulle minacce informatiche e gli strumenti che possono aiutarti a proteggere i tuoi dati.

Che cos'è l'intelligence sulle minacce informatiche?

L'intelligence sulle minacce informatiche è la raccolta, l'elaborazione e l'analisi dei dati per discernere il motivo e il comportamento di un potenziale attacco informatico e per aiutarci a prendere decisioni informate e implementare procedure di sicurezza proattive. Gli strumenti di intelligence sulle minacce informatiche sono progettati per aiutarci nel processo.

L'intelligence sulle minacce è un processo ciclico e continuo che in genere viene completato in 6 fasi:

- Stabilisci obiettivi e pianifica la direzione

- Raccolta di dati

- Trattamento dei dati

- Analisi dei dati

- Diffusione dei dati

- Segnala i risultati

Esistono quattro tipi di informazioni sulle minacce informatiche, vale a dire. strategico, tattico, tecnico e organizzativo. Ognuno di questi è pensato per utenti diversi e descrive la minaccia ei suoi dettagli in varie profondità secondo la conoscenza e il requisito dell'utente interessato.

Cosa sono gli strumenti di intelligence sulle minacce informatiche?

Oggi gli aggressori hanno appreso e sviluppato migliaia di modi per violare i dati e provocare il caos. Inoltre, con la tecnologia e il software avanzati coinvolti, le minacce sono diventate più complesse ei crimini più sofisticati. Pertanto, il rilevamento efficace e tempestivo delle minacce e le ritorsioni fortemente potenti sono estremamente importanti per proteggere i tuoi dati.

Gli strumenti di intelligence sulle minacce informatiche sono sviluppati e progettati per contrastare questi problemi. Forniscono informazioni aggiornate sulle ultime minacce come malware, exploit, ecc. Questi strumenti forniscono anche informazioni sulla tattica, tecnologia e procedura (TTP) coinvolte in una particolare minaccia e suggeriscono i metodi migliori per proteggersi da essa . Inoltre, questi strumenti sono in grado di analizzare qualsiasi minaccia potenziale o specifica rilevata su una particolare rete.

Questi strumenti sono in grado di gestire il rischio e migliorare la tua sicurezza informatica attraverso l'intelligenza artificiale o l'apprendimento automatico . Offrono a un'organizzazione la possibilità di pianificare misure preventive, rilevare minacce e risolvere problemi di sicurezza.

Funzionalità principali che il tuo strumento di intelligence sulle minacce informatiche deve avere

Secondo un sondaggio di Statista, il tipo più utile di strumento di cyber intelligence, secondo gli utenti, è quello che fornisce informazioni dettagliate sul malware utilizzato nell'attacco.

Sebbene la funzione di base della maggior parte degli strumenti di intelligence sulle minacce informatiche rimanga la stessa, ci sono alcune caratteristiche chiave che devi cercare quando scegli il tuo CTI.

Flessibilità

Qualsiasi strumento di intelligence sulle minacce informatiche scelto deve adattarsi ai meccanismi di sicurezza già esistenti, inclusi firewall e SIEM (Security Information and Event Management).

Uno strumento di intelligence sulle minacce elabora i dati da varie fonti e fornisce punteggi di rischio. Pertanto, non può fungere da strumento autonomo. La combinazione con altri sistemi di sicurezza consente l'assegnazione di priorità e avvisi proattivi, nonché l'aggiunta di dati circostanziali per avvisi che facilitano l'indagine.

Inoltre, questa flessibilità di funzionamento consentirebbe allo strumento di raccogliere dati accurati anche dal dark web e da altre fonti.

Comprensibile

UN il dashboard a finestra singola semplifica l'intero processo di rilevamento e risoluzione delle minacce. Essendo completo, lo strumento raccoglie informazioni da ogni possibile fonte e le visualizza insieme, il che accelera anche il processo decisionale.

Informazioni su più fonti

Per analizzare esattamente la posizione di un'organizzazione in termini di sicurezza informatica, lo strumento deve essere in grado di estrarre informazioni da quante più fonti possibili. Attraverso questi indicatori in tempo reale possono essere scoperti che possono aiutare a formare correlazioni accurate.

Qualità dell'avviso

Diversi avvisi di sicurezza vengono spesso ignorati a causa di un numero elevato di falsi positivi. Ciò causa affaticamento allerta tra il team di sicurezza che non è in grado di decifrare i problemi ad alta priorità effettivi.

Un buon strumento di intelligence sulle minacce dovrebbe essere in grado di stabilire le priorità e classificare gli avvisi di sicurezza effettivi, il che è possibile solo quando è in grado di correlare i dati nell'avviso con il database già disponibile. Ciò garantirebbe che le notifiche importanti ricevano una risposta dal team di sicurezza.

Intelligenza proattiva

Per gestire e controllare i problemi di sicurezza, uno strumento di intelligence sulle minacce informatiche deve essere proattivo. Ciò significa che lo strumento dovrebbe essere in grado di identificare la minaccia e le vulnerabilità prima dell'inizio dell'attacco vero e proprio.

Uno strumento integrato con processi di risposta automatizzati aiuta nel rilevamento precoce e nella risposta efficace alla minaccia.

I 7 migliori strumenti di intelligence sulle minacce informatiche

Il giusto strumento di intelligence sulle minacce aiuterebbe a evidenziare i potenziali problemi e a stroncare il problema sul nascere. Sulla base delle esigenze degli utenti e delle opinioni degli esperti, abbiamo stilato un elenco dei 7 migliori strumenti di intelligence sulle minacce informatiche che proteggeranno il tuo sistema dalle minacce informatiche.

FortiRecon di Fortinet

Futuro registrato

Analisi dei malware di sicurezza Cisco

Ecosec

Suite IntSights per la protezione dalle minacce esterne (ETP).

MinacciaConnect

ZeroFOX

FortiRecon di Fortinet

| Sito web | Fortinet.com |

|---|---|

| Valutazione | 4.7 |

| Dimostrazione fornita | SÌ |

| Usato per | Monitoraggio della superficie di attacco esterno |

Secondo Statista, Fortinet ha guidato l'industria globale del software di intelligence sulle minacce nel 2022 con quasi il 39% della quota di mercato totale.

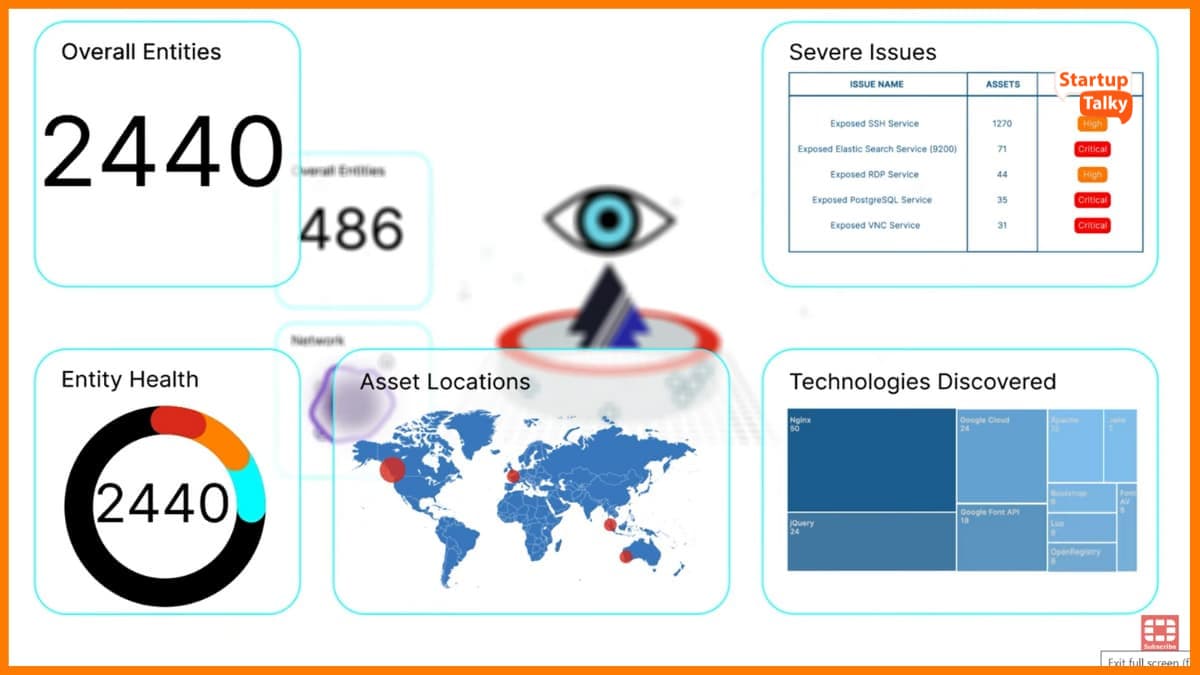

Gli esperti etichettano FortiRecon di Fortinet come uno dei migliori strumenti di cyber threat intelligence. È un prodotto del servizio di protezione dai rischi digitali. Oltre alla sua visione del rischio al di fuori della rete, può anche mitigare tre aree di rischio aggiuntive, vale a dire. Rischio delle risorse digitali, rischi legati al marchio e minacce sotterranee e imminenti . Utilizza l'automazione, l'apprendimento automatico e l'intelligenza umana per analizzare il rischio del marchio per un'organizzazione e fornire informazioni personalizzate proattive.

Caratteristiche principali:

- Gestione della superficie di attacco esterno

- Central Intelligence avversaria

- Ampia scoperta di asset e esposizioni

- Reportistica completa

Professionisti:

- Facile da usare

- Informazioni dettagliate sulle minacce contestualizzate

- Protezione del ciclo di vita in fase iniziale

- Fonti di minacce di vasta portata

- Rapporto completo

Contro:

- Non adatto a qualsiasi dispositivo di dominio non MS

- I servizi di registrazione non includono molti dettagli

Prezzi:

Contatta il fornitore per ottenere i preventivi per la licenza Fortirecon Threat Intelligence di Fortinet.

Futuro registrato

| Sito web | Recordedfuture.com |

|---|---|

| Valutazione | 4.6 |

| Dimostrazione fornita | SÌ |

| Usato per | Fornire copertura contro avversari, infrastrutture e bersagli |

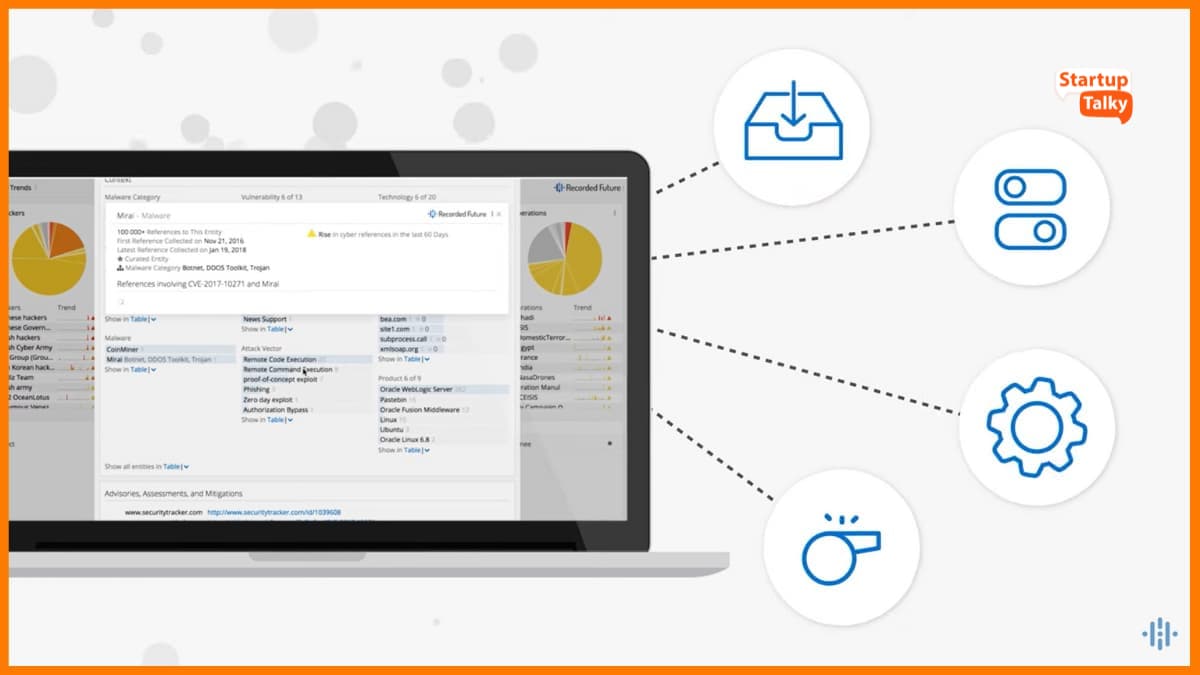

Ha sede nella piattaforma di sicurezza informatica di Boston. Recorded Future è ampiamente riconosciuto per la sua intelligence predittiva o proattiva sulle minacce informatiche. Ti offre visibilità in tempo reale nel vasto ecosistema digitale e automatizza l'intero processo di raccolta, analisi e reporting. Fornisce copertura contro avversari, infrastrutture e bersagli.

Caratteristiche principali:

- Gestisce il panorama dei rischi attraverso un approccio a piattaforma singola

- Filtri avanzati per restringere la ricerca

- La potente capacità di integrazione si connette sia con i provider SIEM che SOAR

- Rappresentazione grafica dei dati sulle minacce a livello mondiale

Professionisti:

- Viene trattata un'ampia gamma di informazioni sulle minacce

- Prove di fonte diretta per un processo decisionale efficace

- Navigazione facile grazie al design modulare

- Oltre 10 anni di dati di riferimento aggiornati regolarmente

Contro:

- Risultati di ricerca travolgenti

- Relativamente costoso, parte da 10.000 USD per AWS

Prezzi:

Contatta Recorded Future per ottenere il prezzo attuale della licenza.

Analisi dei malware di sicurezza Cisco

| Sito web | Cisco.com |

|---|---|

| Valutazione | 4.4 |

| Dimostrazione fornita | NO |

| Usato per | Fornire analisi contestuali per malware e minacce |

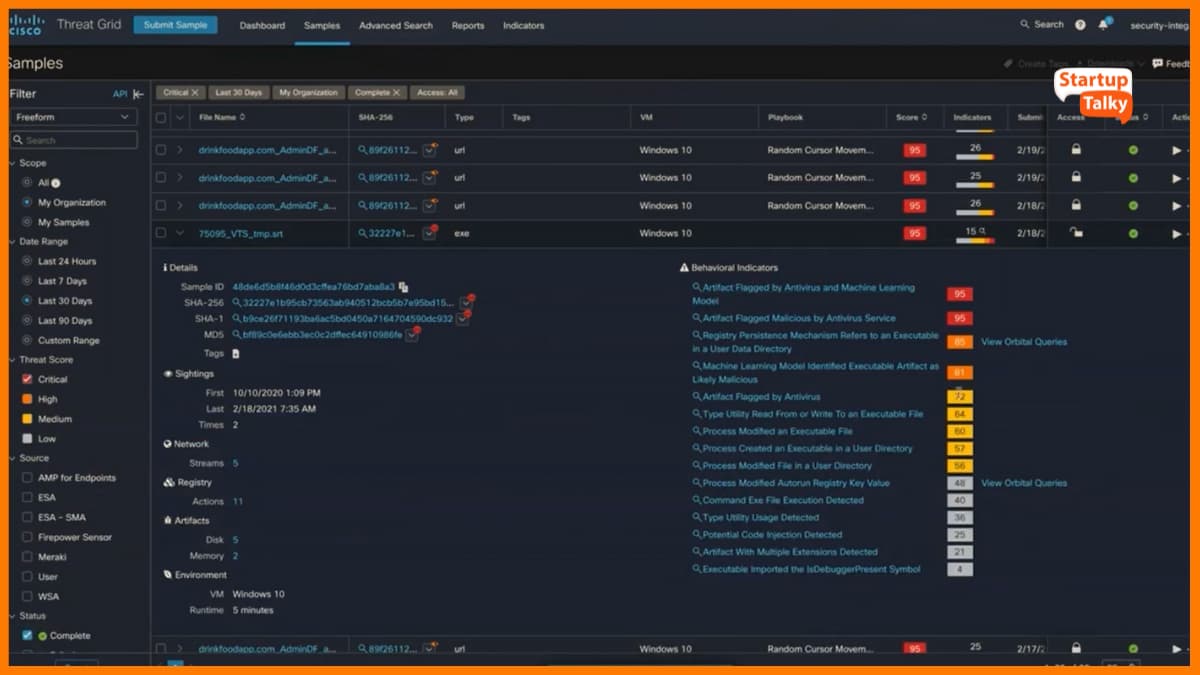

Precedentemente riconosciuto dal nome griglia delle minacce , è una soluzione di sicurezza unificata basata su cloud. Genera avvisi per attività malware e aiuta ad analizzare i livelli di minaccia per tracciare strategie per affrontarli. Fornisce visibilità e protezione end-to-end sfruttando l'intelligence sulle minacce.

Caratteristiche principali:

- Analisi contestuale per malware e minacce

- Enorme base di conoscenza del malware

- Utilizza indicatori comportamentali per prevedere e dare priorità agli attacchi

- Capacità di automazione e integrazione tramite API

Professionisti:

- Facile integrazione senza riprogrammazione

- Dati sulla sicurezza tra prodotti provenienti da fonti Cisco e di terze parti

- Analisi approfondita e segnalazione completa della minaccia

- Caricamento automatico del campione tramite l'integrazione dell'API

Contro:

- Ritardi frequenti nel meccanismo di allerta

- Faticosa configurazione dell'appliance on-premise

Prezzi:

Contatta il fornitore per ottenere i preventivi per la licenza di Cisco Security Malware Analytics.

Ecosec

| Sito web | Flashpoint.io/platform/echosec |

|---|---|

| Valutazione | 4.9 |

| Dimostrazione fornita | 10 giorni di prova gratuita |

| Usato per | Social media e raccolta di intelligence open source (OSINT). |

È una società con sede in Canada specializzata in Open Source Intelligence Tools (OSINT). La sua piattaforma di punta sfrutta i dati dei social media, del dark web e delle piattaforme di comunità aperte. Raccoglie informazioni sui rischi in tempo reale e consente di eseguire ricerche ad hoc nel dark web insieme al monitoraggio delle minacce interne.

Caratteristiche principali:

- Filtri di ricerca dati predefiniti con monitoraggio 24 ore su 24, 7 giorni su 7.

- Uno strumento focalizzato sull'esterno che si collega a feed di sicurezza globali, forum illeciti, ecc.

- Alimenta direttamente le informazioni agli strumenti di co-sicurezza

- Raccoglie dati da 18 piattaforme di social media, portali di notizie e blog

Professionisti:

- Strumento investigativo semplice e facile da usare

- Semplifica le indagini e fornisce rapidamente risultati utilizzabili

- GUI straordinariamente intuitiva

Contro:

- Per qualsiasi principiante OSINT, la curva di apprendimento può essere ripida

- I risultati casuali occasionali richiedono una verifica umana

Prezzi:

Le informazioni sui prezzi per Echosec sono fornite dal fornitore del software. Le trattative sui costi finali per l'acquisto di Echosec devono essere condotte con il venditore.

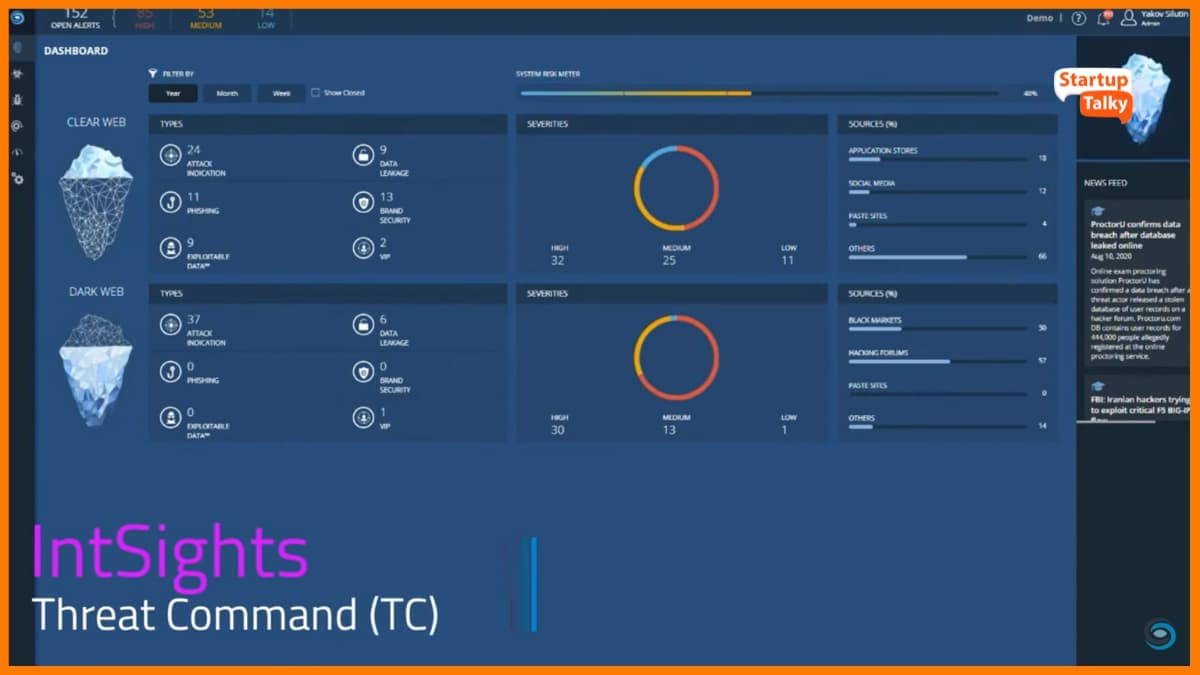

Suite IntSights per la protezione dalle minacce esterne (ETP).

| Sito web | Insights.com |

|---|---|

| Valutazione | 3.5 |

| Dimostrazione fornita | SÌ |

| Usato per | Monitoraggio di attacchi di phishing, domini dannosi e violazioni dei dati |

È uno strumento a 360 gradi per la sicurezza informatica che fornisce approfondimenti ricchi, in tempo reale e fruibili entro 24 ore. Fornisce informazioni sulle minacce esterne, contestualizzate e prioritarie di livello aziendale. Può essere utilizzato come moduli separati per l'intelligence esterna, l'analisi dei rischi e l'indagine sulle minacce o come strumento di intelligence sulle minacce informatiche end-to-end.

Caratteristiche principali:

- Raccoglie dati dal dark web, fornisce feed di minacce esterne e conduce ricerche personalizzate.

- Rapporto analitico ben costruito e mitigazione automatica del rischio

- Patch di vulnerabilità critiche

- Viene fornito con soluzioni o API specifiche per casi d'uso per capacità di integrazione estensibili.

Professionisti:

- Supporta tutte le principali lingue tra cui giapponese, portoghese, tedesco, francese e altre.

- Si concentra su canali esterni come social media, mercati neri, ecc.

- Strumento estremamente flessibile, adattabile e completo

Contro:

- Meccanismo di allerta debole

- Ripida curva di apprendimento

Prezzi:

Le informazioni sui prezzi per IntSights External Threat Protection sono fornite dal fornitore del software. Le trattative sui costi finali per l'acquisto di IntSights External Threat Protection devono essere condotte con il venditore.

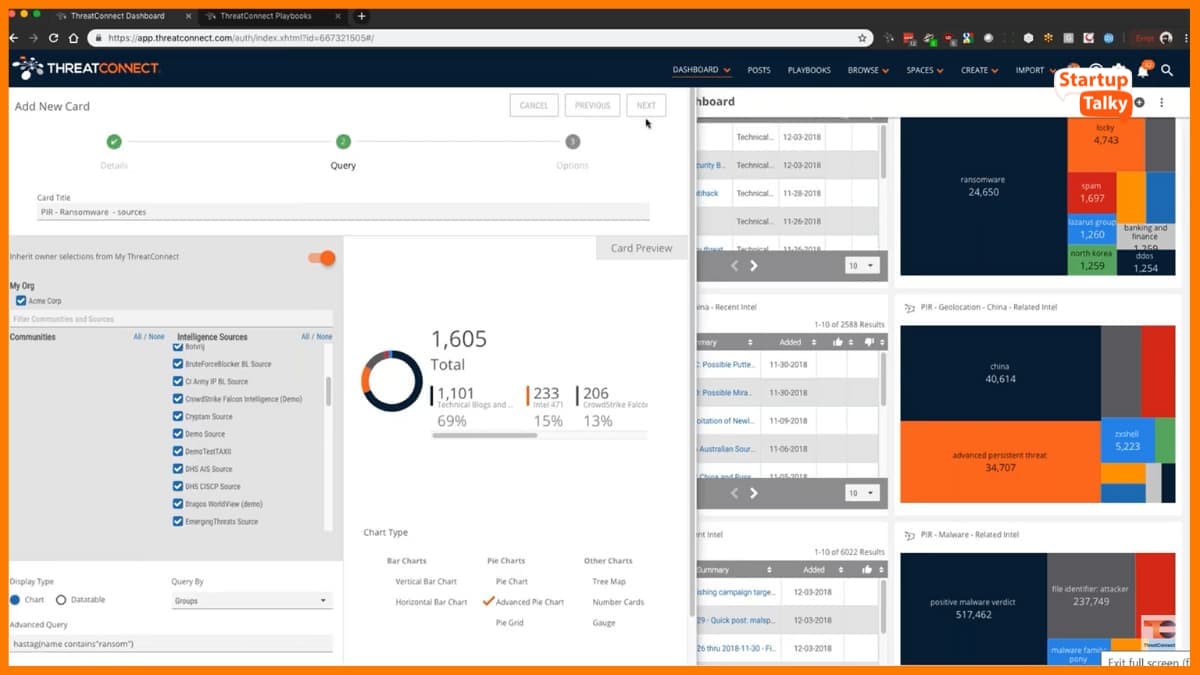

MinacciaConnect

| Sito web | Threatconnect.com |

|---|---|

| Valutazione | 4.5 |

| Dimostrazione fornita | SÌ |

| Usato per | Gestione delle informazioni sulle minacce, quantificazione dei rischi e operazioni di sicurezza basate sull'intelligence |

È una società con sede in Romania che si occupa di informazioni sulle minacce, quantificazione dei rischi e operazioni di sicurezza basate sull'intelligence. Rafforza la sicurezza e la difesa suddividendo i dati complessi in informazioni fruibili. Le informazioni ei dati raccolti possono essere analizzati manualmente o con l'assistenza dell'automazione.

Caratteristiche principali:

- Utilizza i playbook che sono una funzionalità di orchestrazione basata sull'intelligence

- Integrazione e automazione estensibili per tutte le funzionalità di sicurezza informatica

- Cruscotto intuitivo con rischi prioritari a prima vista

- Mostra la prevalenza delle minacce attraverso l'analisi del crowdsourcing

Professionisti:

- Un potente modello di dati che stabilisce collegamenti tra incidenti, minacce e IOC.

- Rilevamento proattivo attraverso la combinazione di orchestrazione e automazione.

- Informazioni aggiornate sulle ultime minacce informatiche e malware

Contro:

- Uno degli strumenti di intelligence sulle minacce più costosi

- Non abbastanza flessibile per soddisfare le esigenze degli utenti

Prezzi:

Le informazioni sui prezzi per ThreatConnect sono fornite dal fornitore del software. Le trattative sui costi finali per l'acquisto di ThreatConnect devono essere condotte con il venditore.

ZeroFOX

| Sito web | Zerofox.com |

|---|---|

| Valutazione | 4.3 |

| DemoFornito | SÌ |

| Usato per | Monitoraggio del Web per perdita di dati e ransomware |

È una società con sede negli Stati Uniti che fornisce soluzioni di cyber intelligence. Protegge un'organizzazione da minacce online come phishing, perdita di dati, impersonificazione e altro. Monitora il Web per perdite di dati e ransomware e porta i dati rilevanti all'attenzione dell'utente.

Caratteristiche principali:

- È dotato delle più recenti tecnologie AI, ML e OCR

- Combina l'intelligenza artificiale con l'intelligenza umana per esaminare e dare priorità alle minacce

- Progettato esclusivamente per la protezione dalle minacce esterne

- Gli indicatori visivi sul cruscotto offrono una visibilità assoluta

Professionisti:

- Eliminazione degli hacker attraverso l'interruzione dell'avversario e la rimozione come servizio

- Enorme libreria di integrazione che copre tutti gli strumenti IT più diffusi

- Flusso di lavoro semplificato con un processo di installazione semplice

Contro:

- Avvisi di sottodominio travolgenti

- Genera un gran numero di falsi positivi

Prezzi:

Contatta ZeroFOX per conoscere il prezzo della licenza.

Conclusione

Gli strumenti di intelligence sulle minacce informatiche svolgono un ruolo cruciale nella crescita di qualsiasi azienda proteggendola dalle minacce più comuni e più grandi. Identificano, prevedono, allertano e gestiscono gli attacchi informatici. Inoltre, con il numero di attacchi informatici che aumenta notevolmente ogni anno e il mondo che si sposta online, non c'è alternativa a questi strumenti. Tuttavia, con un gran numero di opzioni disponibili sul mercato, fare una scelta definitiva può essere difficile.

In questo articolo, abbiamo condiviso con te i 7 migliori strumenti di intelligence sulle minacce informatiche per rendere comoda la tua ricerca. Spero che potremmo aiutare.

Domande frequenti

Che cos'è l'intelligence sulle minacce informatiche?

Cyber Threat Intelligence è il processo di raccolta e analisi delle informazioni sulle minacce informatiche per proteggere le risorse digitali e l'infrastruttura di un'organizzazione. Fornisce informazioni utilizzabili per supportare le strategie di sicurezza informatica e migliorare la capacità di prevenire, rilevare e rispondere agli attacchi informatici.

Quali sono i 3 tipi di minacce informatiche?

- Malware

- Phishing

- Attacchi DDoS (Distributed Denial of Service).

Quali sono i vantaggi degli strumenti di Crime Threat Intelligence?

I vantaggi dell'utilizzo degli strumenti di Cyber Threat Intelligence (CTI) sono:

- Migliore consapevolezza e rilevamento delle minacce

- Risposta agli incidenti migliorata

- Maggiore efficienza e risparmio sui costi

- Conformità ai requisiti normativi

Qual è la minaccia informatica più comune?

Il tipo più comune di minaccia informatica è il malware, inclusi virus, trojan e ransomware.